«BlackMatter»

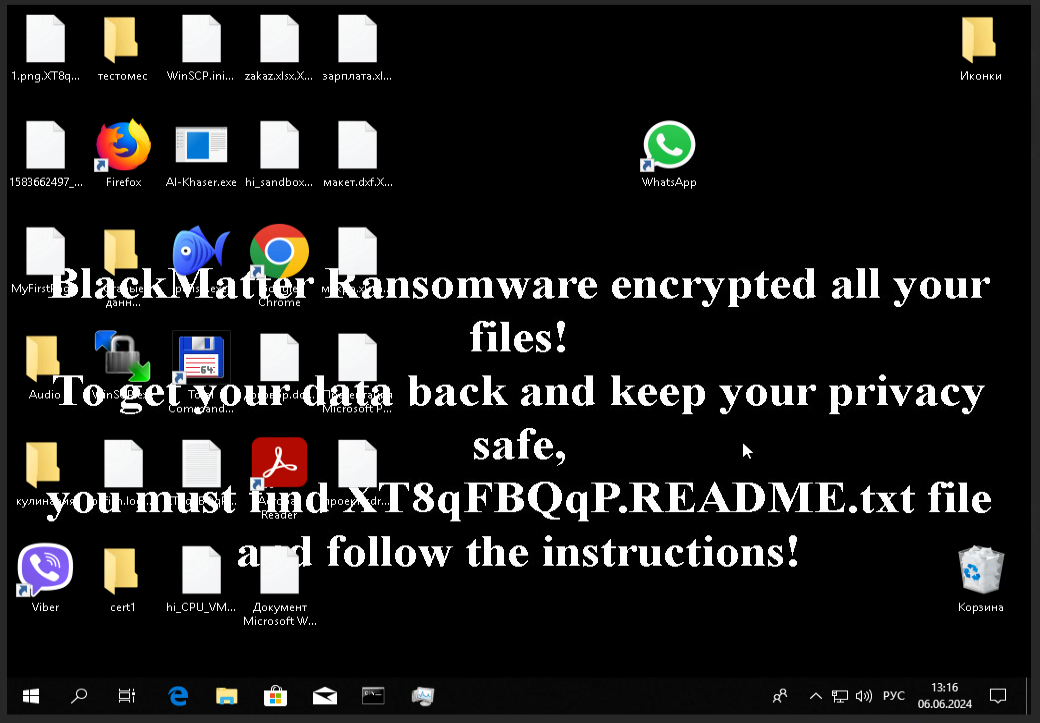

Когда BlackMatter попадает на компьютер пользователя и файлы на дисках зашифровываются, программа-мошенник устанавливает обои, очень похожие на те, что установлены в DarkSide. Подобно DarkSide и REvil, BlackMatter использует API среды выполнения, который может препятствовать статическому анализу, а строки шифруются и раскрываются во время выполнения.

Хотя эти методы являются общими для многих современных вредоносных программ, способ использования API среды выполнения и функции расшифровки строк в BlackMatter очень похож на функциональность, наблюдаемую в DarkSide и REvil. Препятствуя анализу и избегая отладчиков, программа-мошенник повысит привилегии. BlackMatter проверит, принадлежит ли пользователь, запустивший процесс, к локальной группе администраторов. Если они это сделают, код продолжится, в противном случае токен процесса повысит привилегии, ориентируясь на многих пользователей и проверяя, есть ли у них системные привилегии.

Общая информация

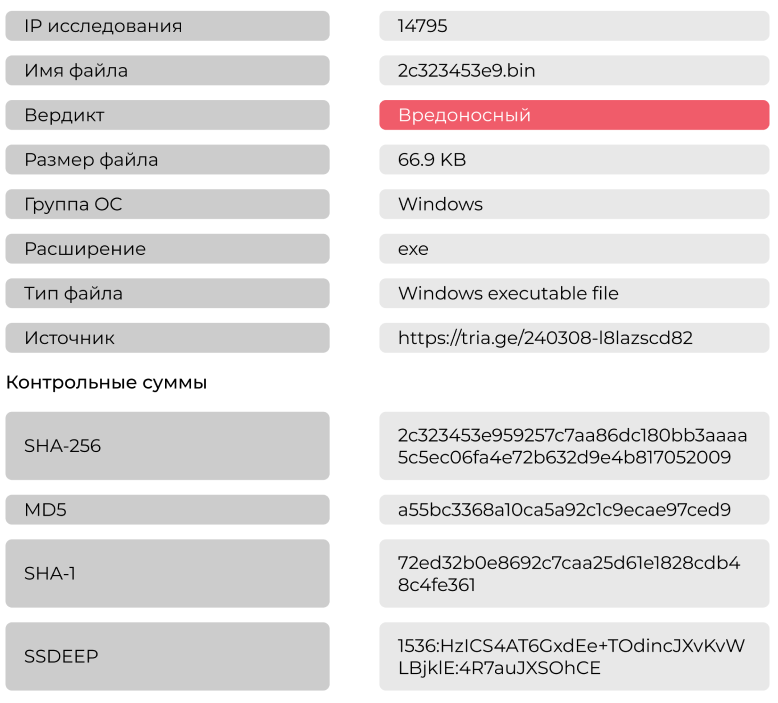

Краткая характеристика файла

Анализ в системе ATHENA

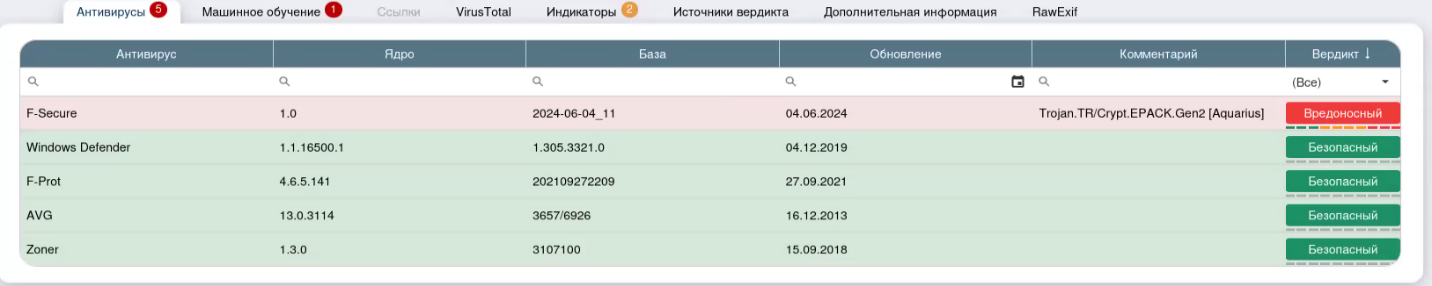

Статический анализ

В ходе статического исследования файлу был присвоен вредоносный вердикт. Антивирус F-Secure определил наличие вируса «trojan» в файле.

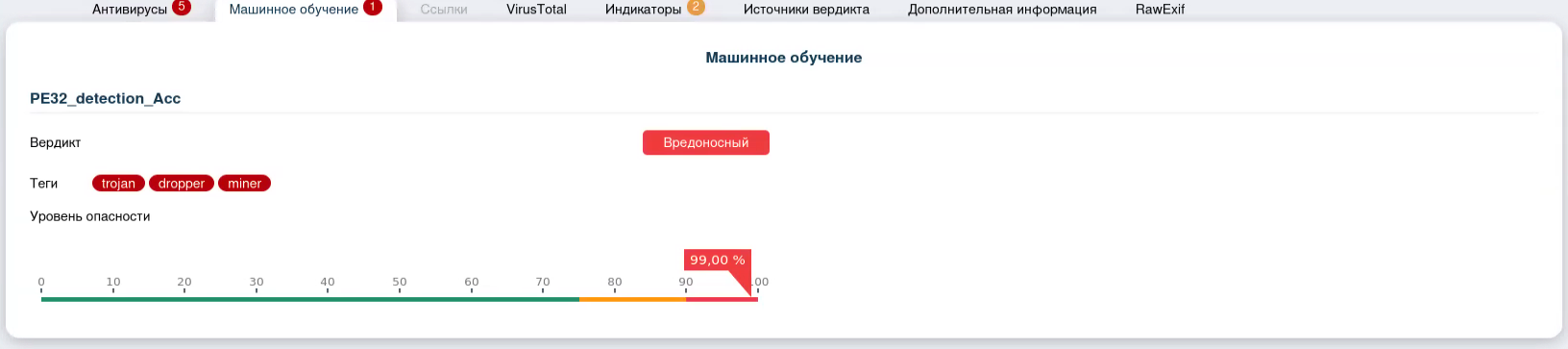

Модуль машинного обучения также выдал вредоносный вердикт, указав теги: trojan, dropper и miner.

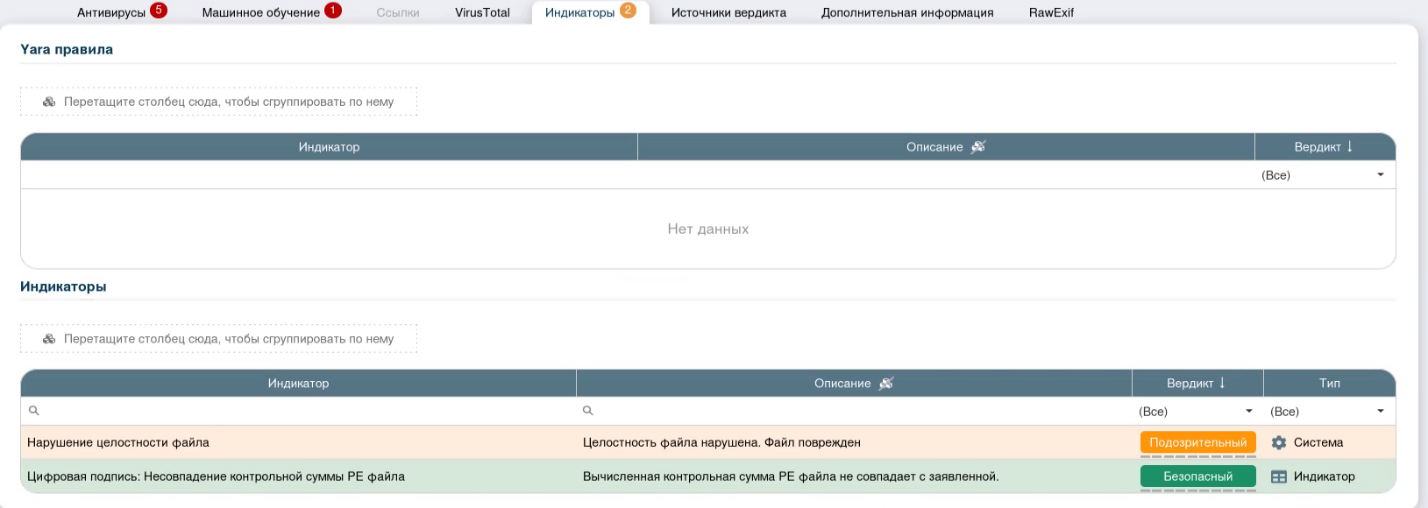

Во вкладке «Индикаторы» сработали информирующие индикаторы «Цифровая подпись: Несовпадение контрольной суммы PE файла» и «Нарушение целостности файла" .

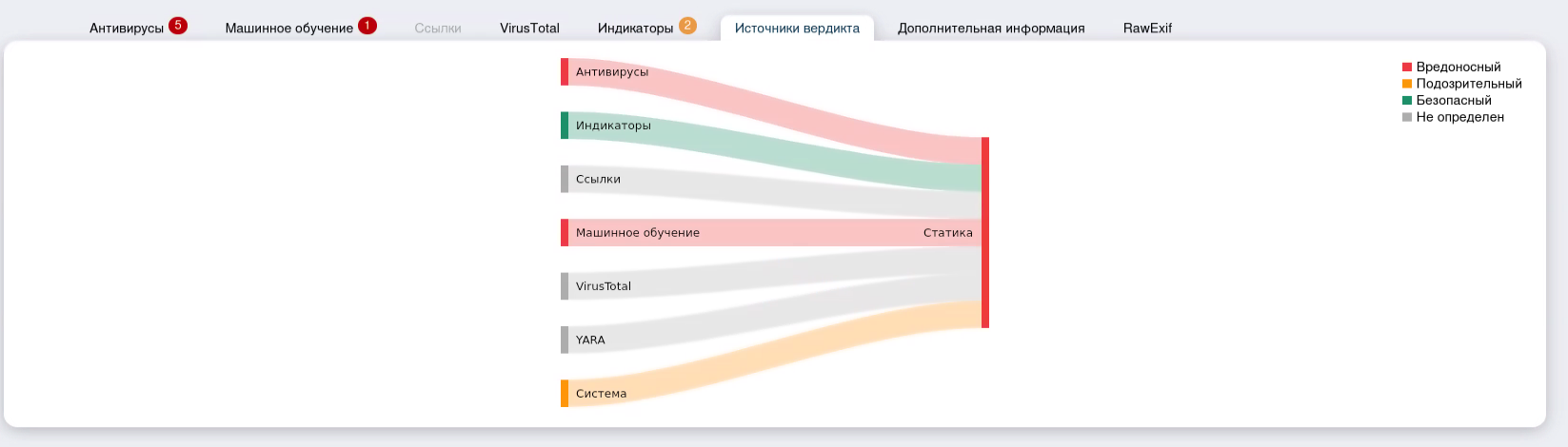

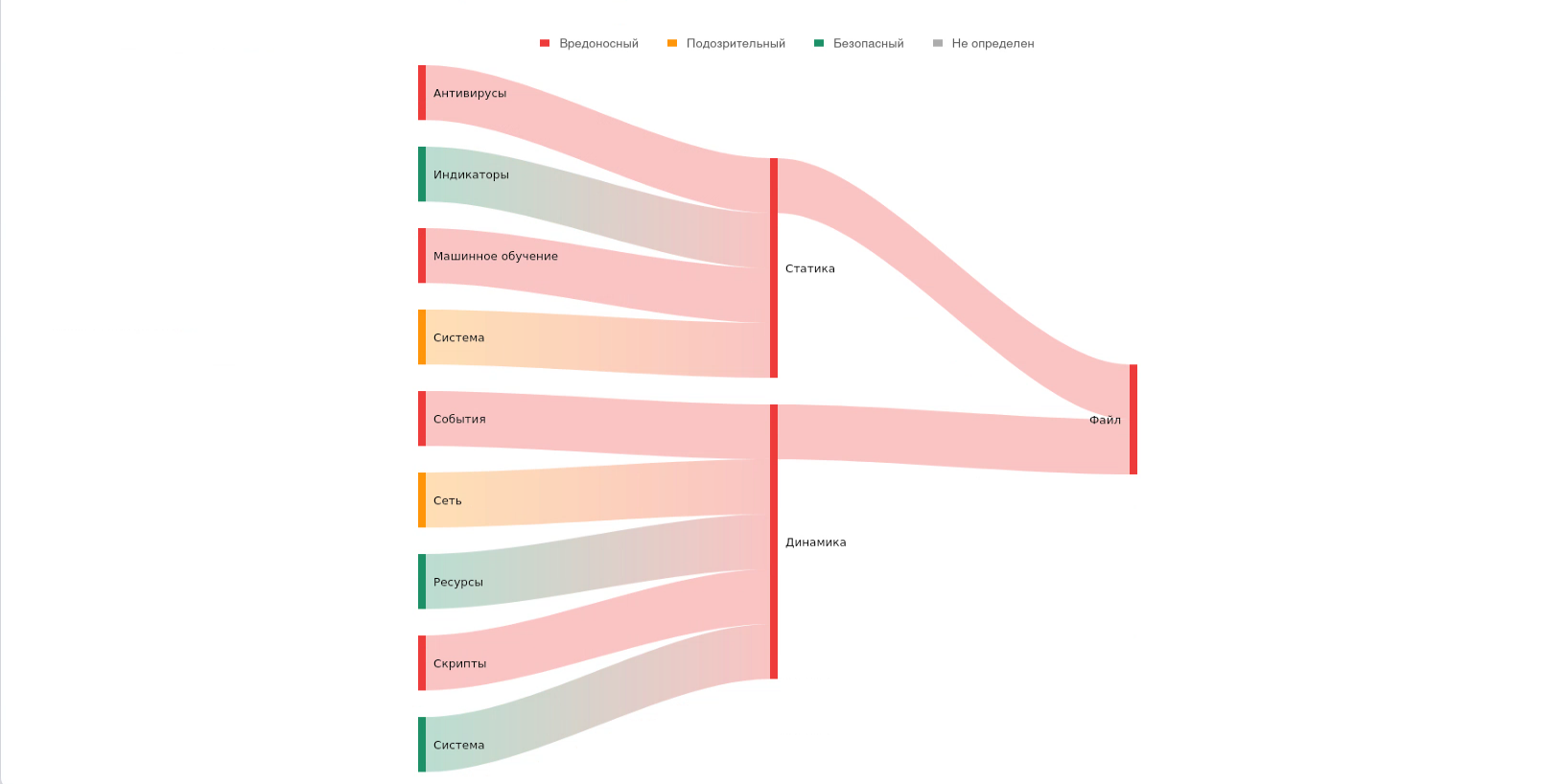

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу со стороны статического анализа.

Динамический анализ

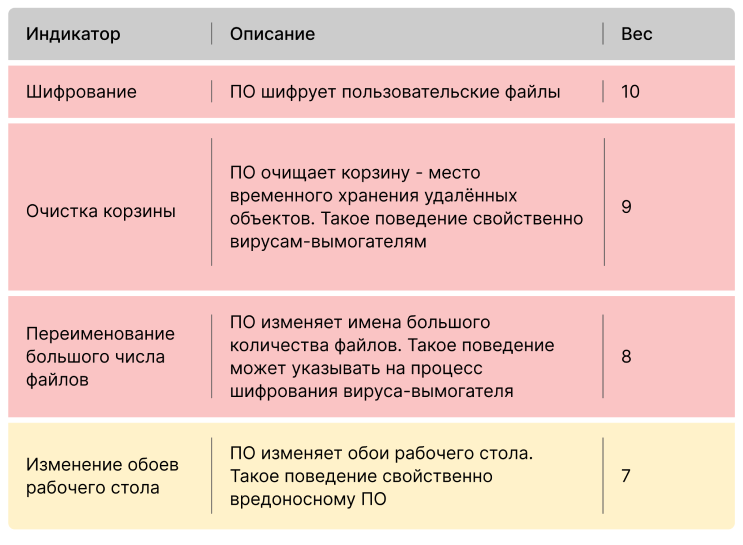

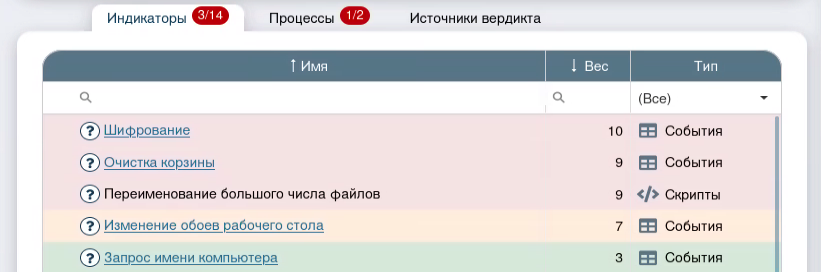

Ниже представлены вредоносные и подозрительные индикаторы динамического анализа с их описанием и весом в системе AVSOFT ATHENA.

Таблица индикаторов в интерфейсе системы ATHENA:

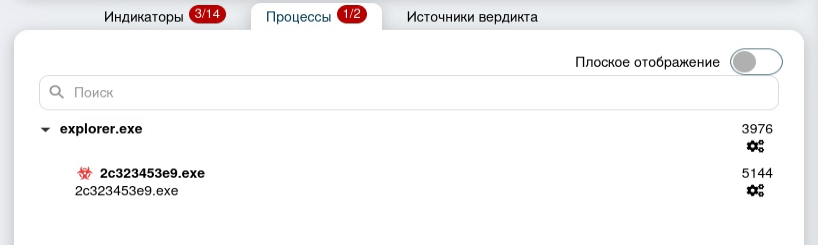

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: explorer.exe и 2c323453.exe (сам файл).

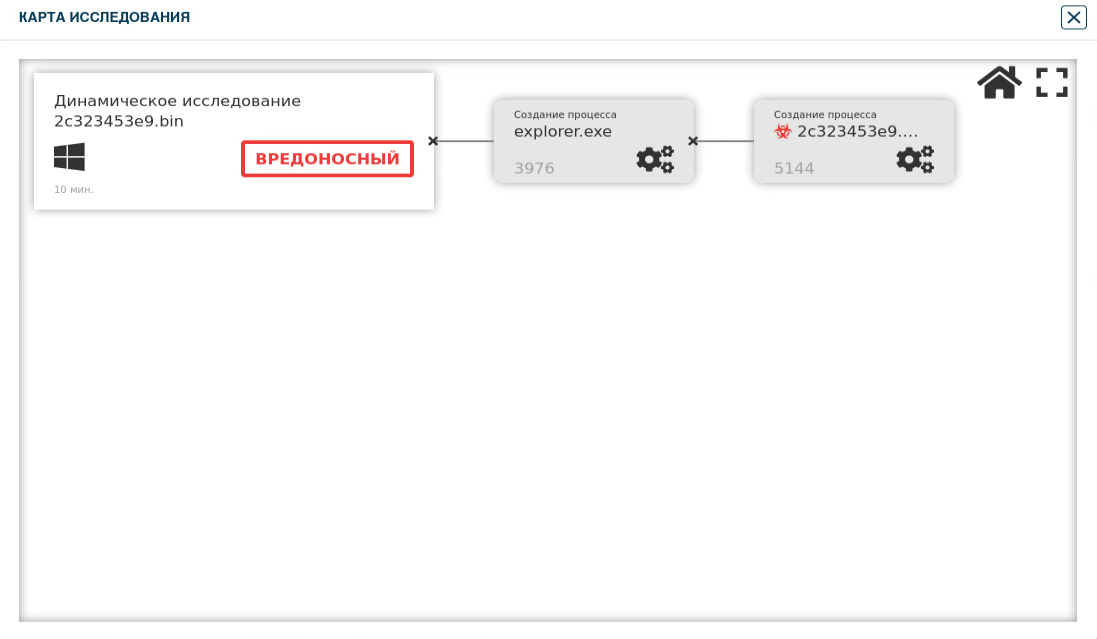

На карте исследования можно увидеть, как проходят процессы после запуска вредоносного файла .

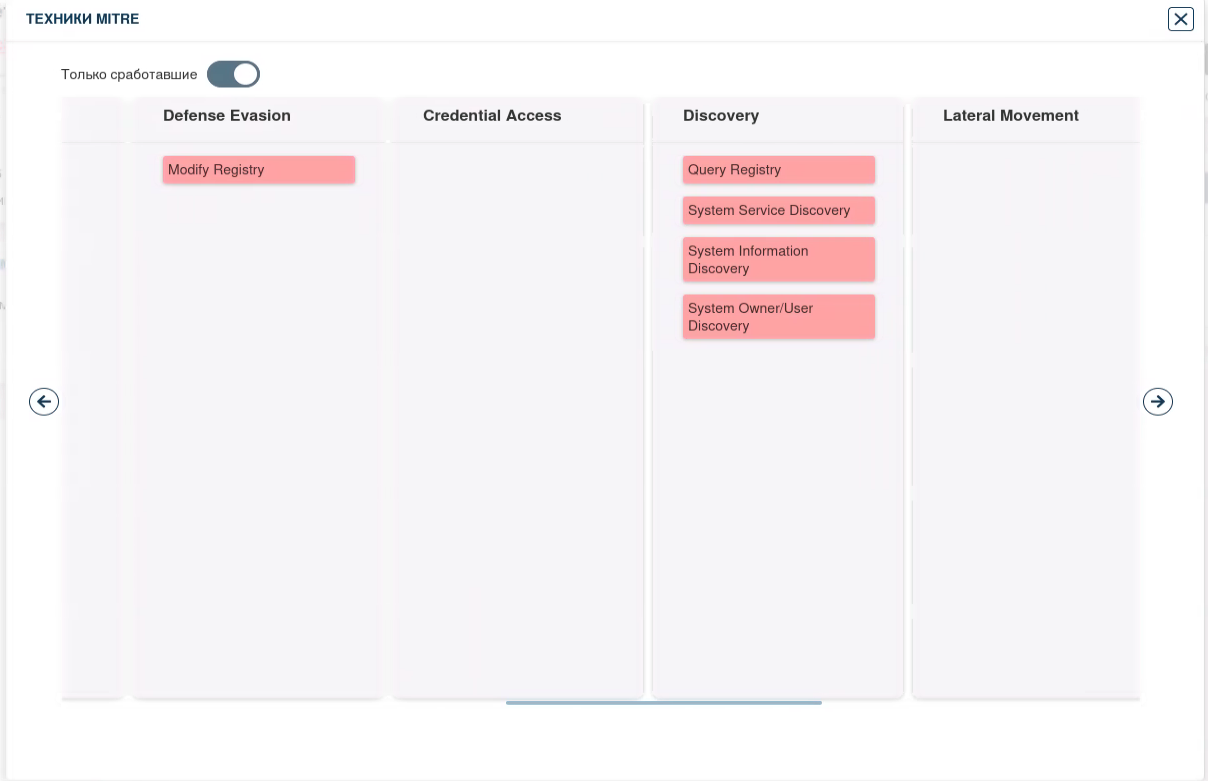

Вкладка «Техники MITRE» показывает, какие техники среагировали на данный файл.

\

\

Более подробное описание сработавших техник MITRE:

- Data Destruction - злоумышленники уничтожают данные и файлы в системах или в сети, чтобы прервать доступность систем, служб и сетевых ресурсов. Злоумышленники могут перезаписать файлы и каталоги произвольно сгенерированными данными, чтобы сделать их безвозвратными. Вредоносное ПО, предназначенное для уничтожения данных, может иметь черве-подобные функции для распространения по сети с использованием дополнительных методов, таких как действительные учетные записи, сброс учетных данных ОС и проч.

- Disk Wipe - злоумышленники стирают или повреждают необработанные данные на дисках в системе или в сети, чтобы прервать доступность системных и сетевых ресурсов. Злоумышленники могут удалить произвольные части данных на диске или стереть структуры диска, такие как основная загрузочная запись (MBR). Может быть предпринята попытка полной очистки всех секторов диска.

- Defacement - злоумышленники изменяют визуальный контент, доступный внутри или за пределами корпоративной сети. Искажение включает отправку сообщений, оскорбительных изображений, запугивание пользователя, чтобы вызвать у него дискомфорт или оказать давление.

- Modify Registry - злоумышленники взаимодействуют с реестром Windows, чтобы скрыть информацию о конфигурации в ключах реестра. Модификации реестра могут также включать в себя действия по сокрытию ключей, такие как добавление к именам ключей нулевого символа, чтобы спрятать полезные данные / команды, используемые для поддержания устойчивости в системе.

- Query Registry - злоумышленники могут взаимодействовать с реестром Windows для сбора информации о системе, конфигурации и установленном программном обеспечении.

- System Service Discovery - злоумышленники собирают информацию о зарегистрированных сервисах, чтобы формировать последующее поведение. Для получения информации могут применяться утилиты операционной системы Tasklist и Net, а также другие инструменты.

- System Information Discovery - злоумышленники пытаются получить подробную информацию об операционной системе и оборудовании, включая версию, исправления, пакеты обновлений и архитектуру.

- System Owner/User Discovery - злоумышленники пытаются идентифицировать основного пользователя, текущего пользователя, вошедшего в систему, всех пользователей, которые обычно используют систему, и установить, активно ли пользователь использует систему. Например, путем получения имен пользователей учетных записей или с помощью сброса учетных данных ОС.

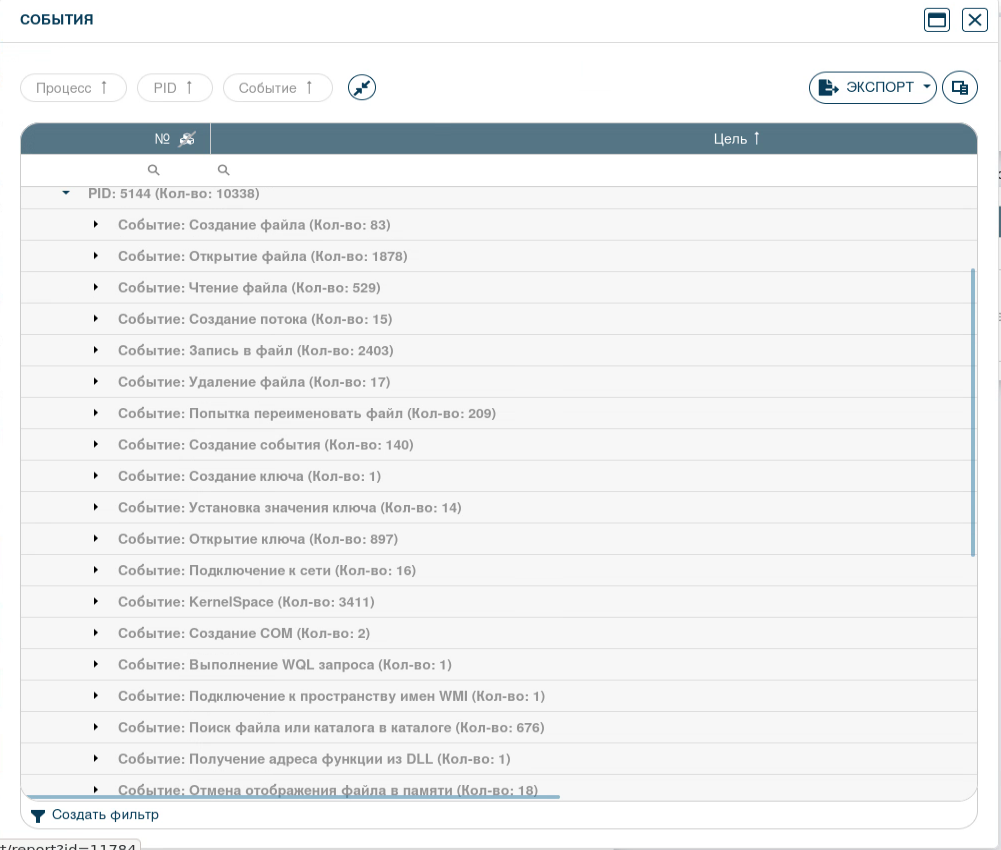

Во вкладке «События» отображаются конкретные процессы и события, которые происходят после запуска ВПО. На шифровальщик указывают следующие моменты: создание файла (83 шт.), открытие файла (1878 шт.), запись в файл (2043 шт.) и попытка переименовать файл (209 шт.).

Вкладка «Источники вердикта» показывают все источники (статические и динамические), которые сработали и вынесли вердикт, кроме вердикта «Не определен»

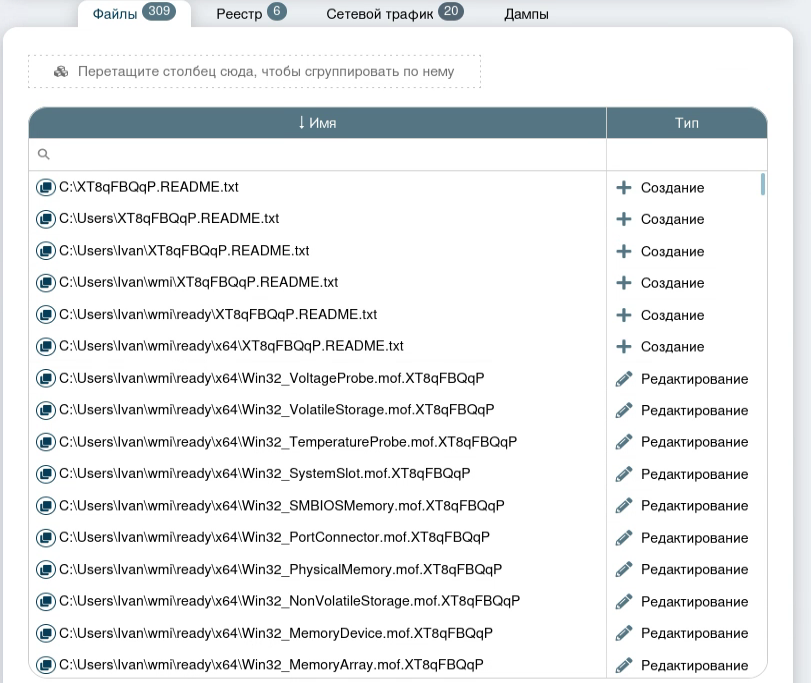

Вкладка «Файлы» показывает созданные/редактированные шифровальщиком файлы.

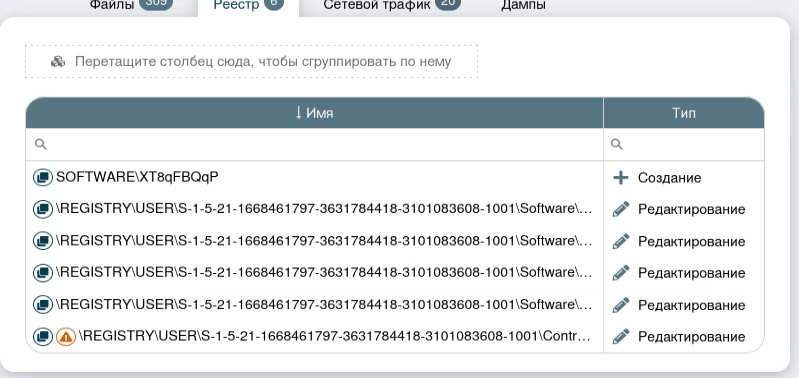

Вкладка «Реестр» показывает события в реестре операционной системы Windows.

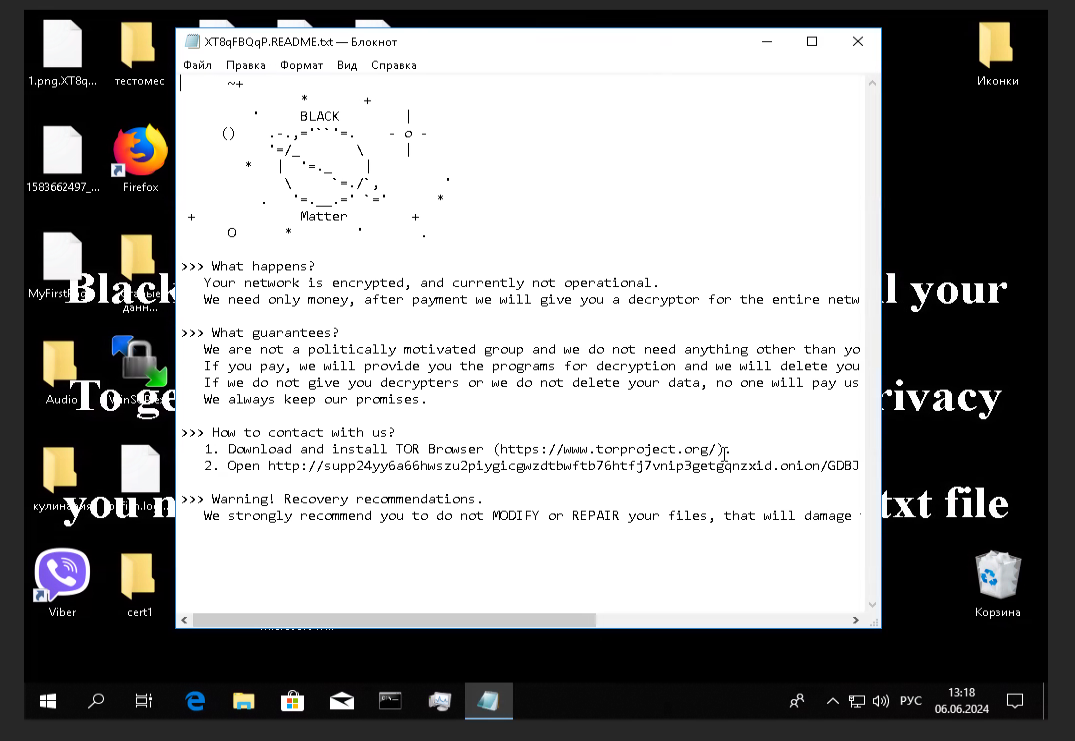

Во вкладке «Запись исследования» можно увидеть результаты после запуска файла, был поменян фон рабочего стола на сообщение, а также содержимое текстового файла с инструкцией к действию.