«Cash»

Общее описание

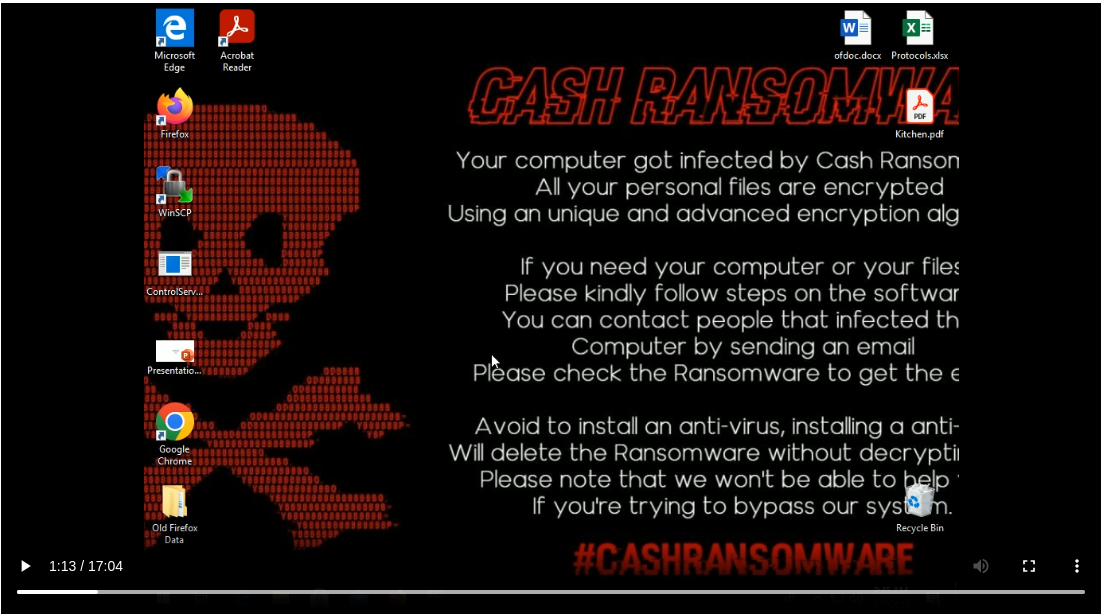

Cash является программой-мошенником из семейства Crysis/Dharma. После запуска рабочей машины, вредоносное ПО меняет обои рабочего стола на заготовленную картинку с инструкциями для дальнейших действий пользователя. По мере того, как программа зашифровывает файлы, она добавляет в их название уникальный ID пользователя и меняет расширение на «.CASH».

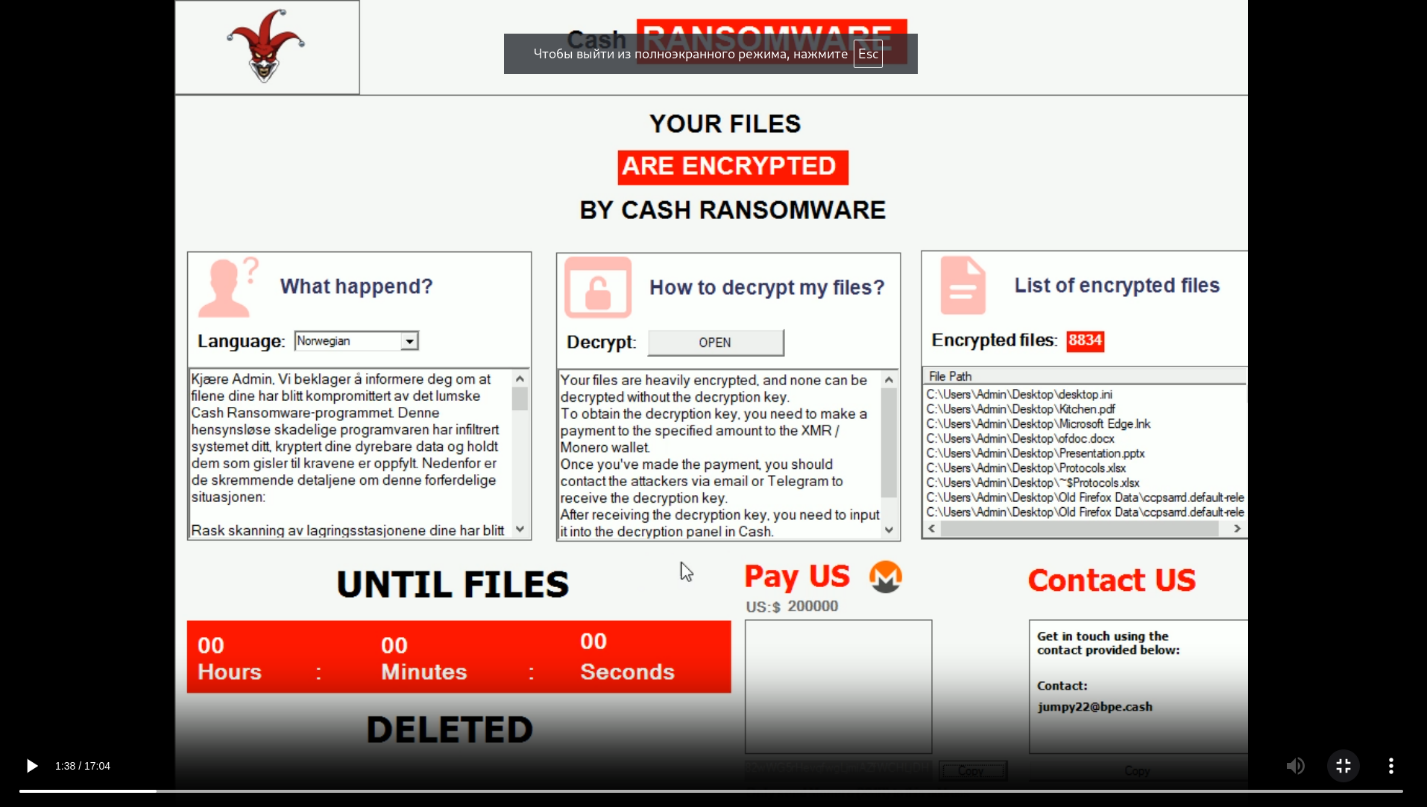

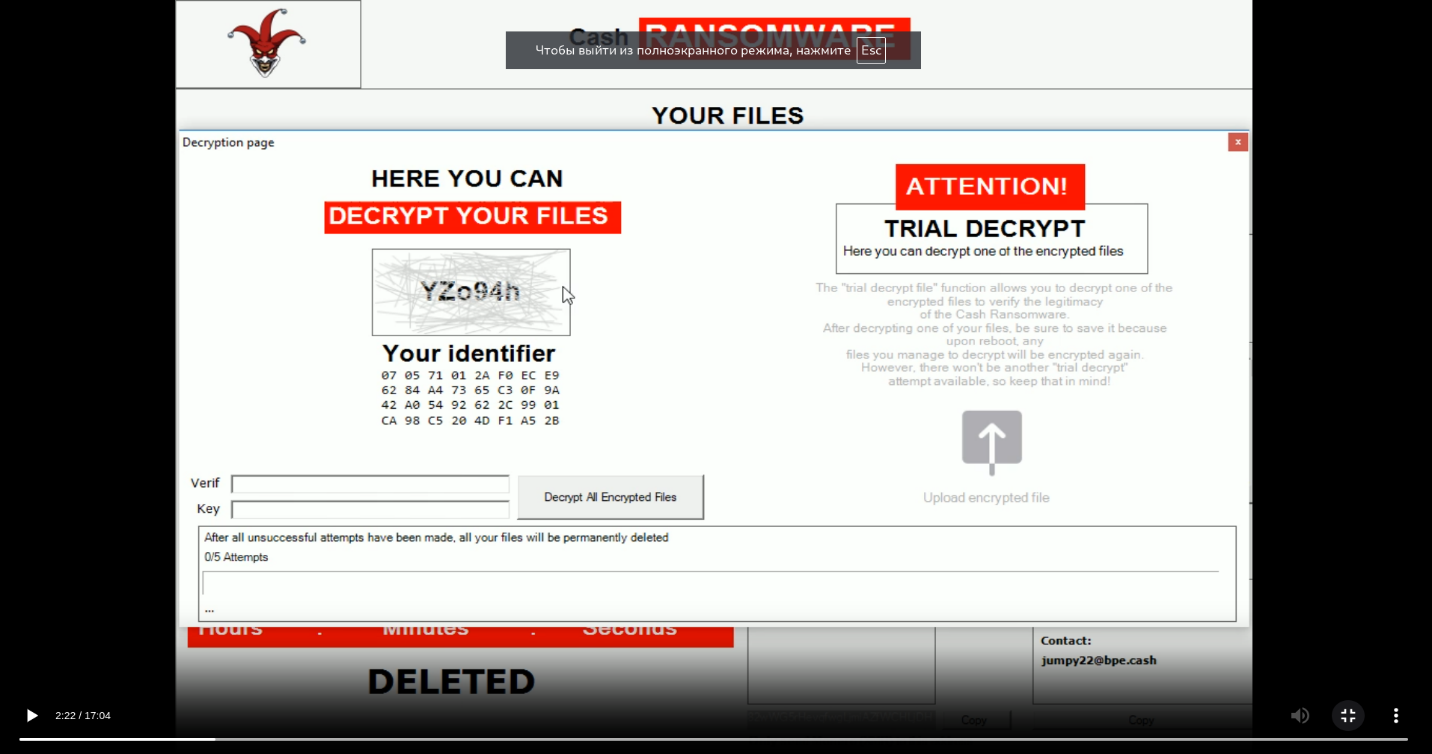

Перед пользователем открывается окно с описанием требований на разных языках мира с инструкцией по дешифровке и ссылкой на криптокошелек для оплаты выкупа. Помимо этого, отсюда можно перейти в окно для расшифровки файлов, где требуется ввести ключ, который жертва получит от злоумышленников, если заплатит требуемую сумму. После пяти неудачных попыток ввода ключа, все файлы в системе будут удалены.

Программа целенаправленно избегает отладки и AMSI, а также антивирусных программ. Для исполнения своего кода от имени системного процесса, вирус производит запись в память системного процесса.

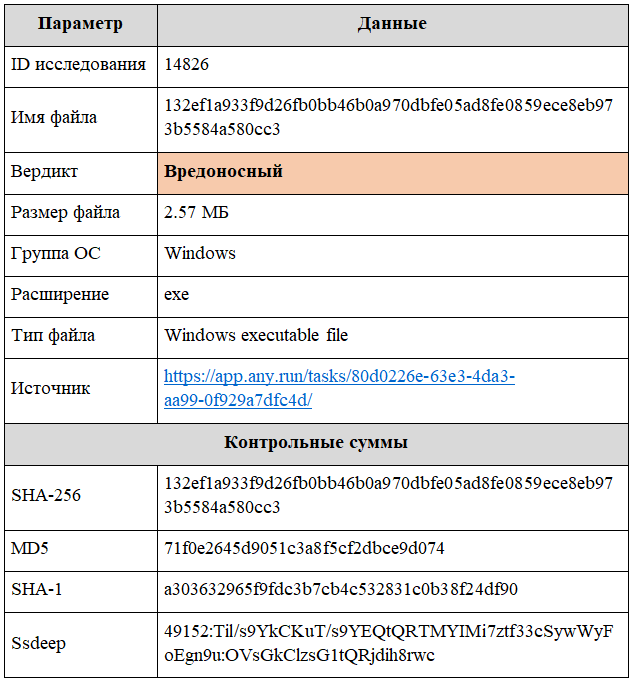

Объект анализа

В таблице 1 представлена краткая характеристика файла:

Анализ в системе ATHENA

Статический анализ

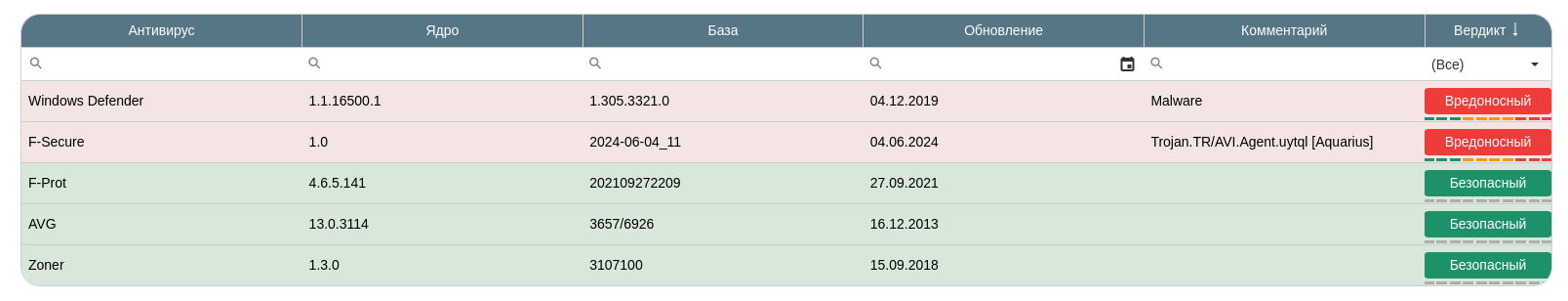

В ходе статического исследования файлу был присвоен вредоносный вердикт модулем статического анализа с помощью антивирусной проверки. Антивирусы Windows Defender и F-Secure определили наличие вируса «троян» в файле.

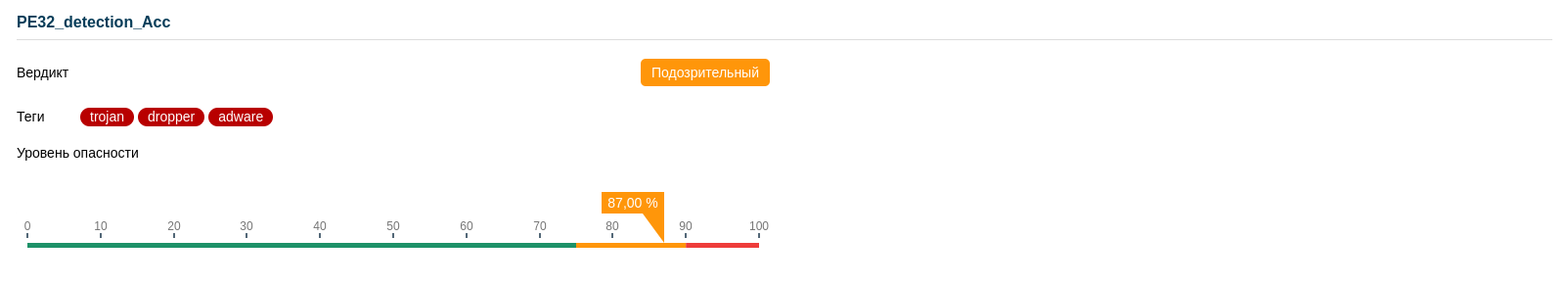

Модуль машинного обучения выдал подозрительный вердикт и присвоил теги «Trojan», «Dropper», «Adware».

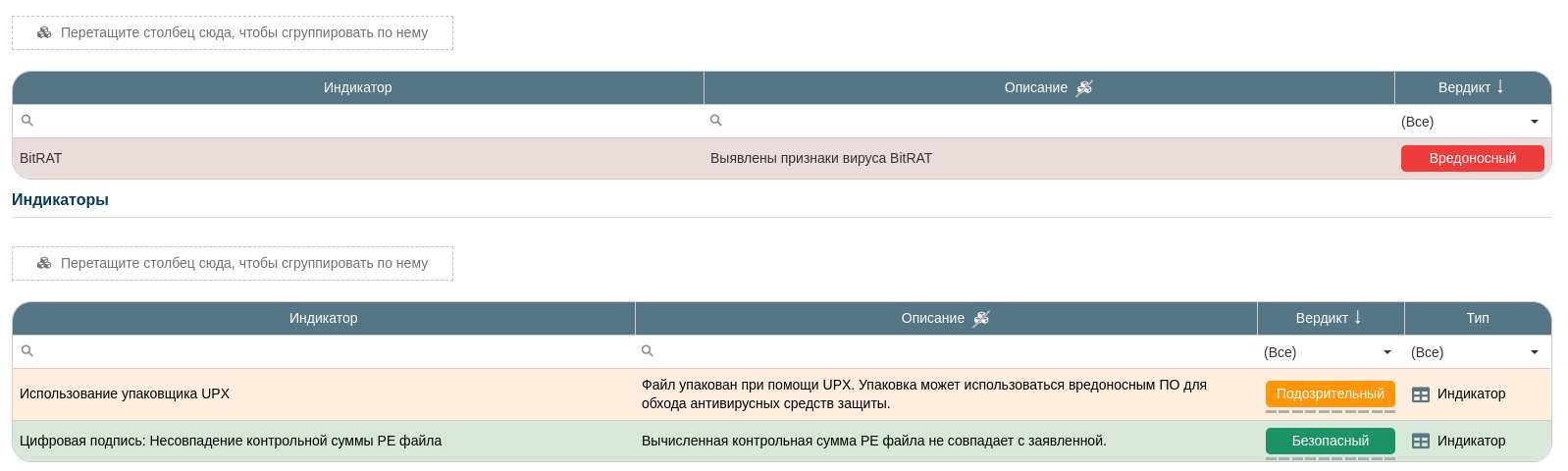

Во вкладке «Индикаторы» сработало несколько индикаторов. Один из них выявил признаки вируса BitRAT, другой посчитал подозрительным использование упаковщика upx.

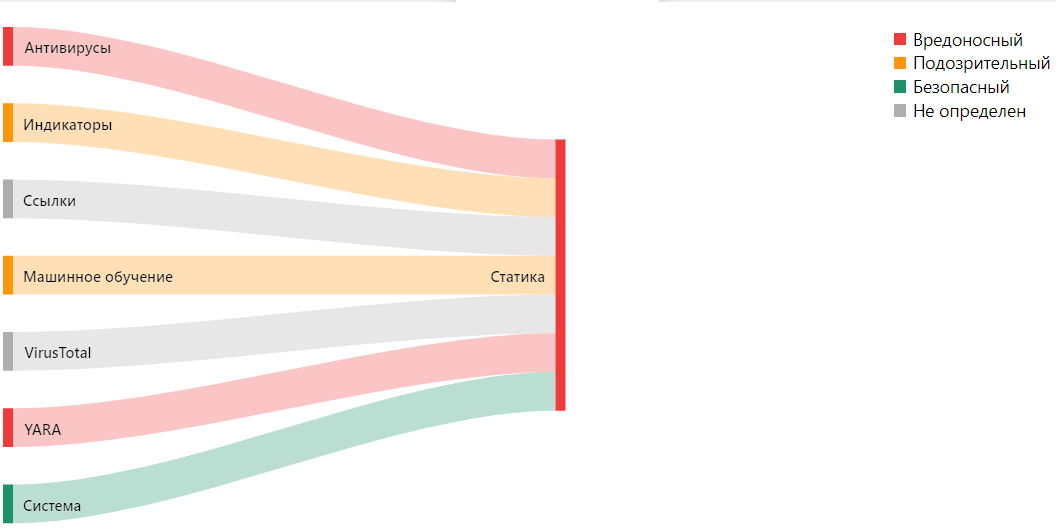

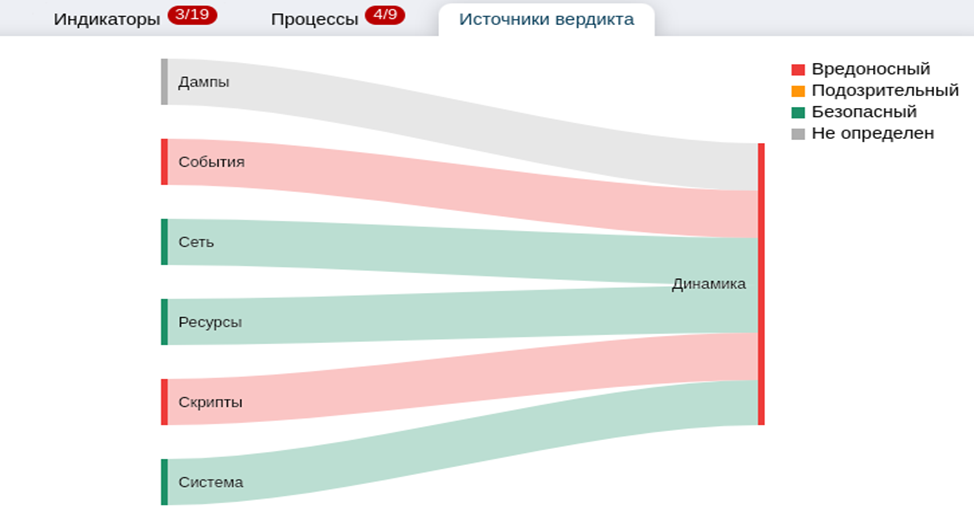

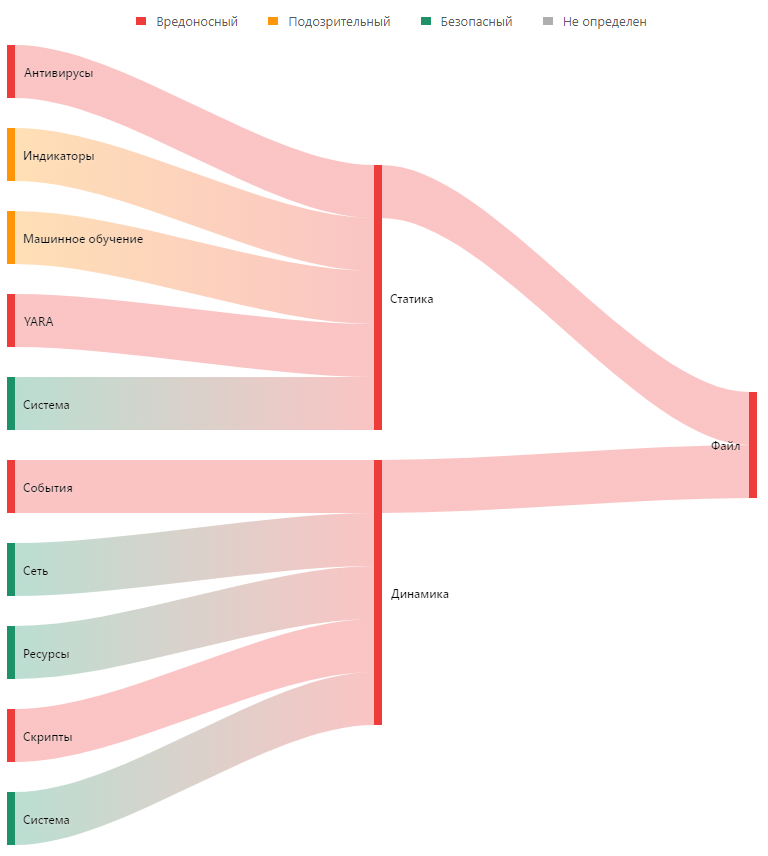

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу.

Динамический анализ

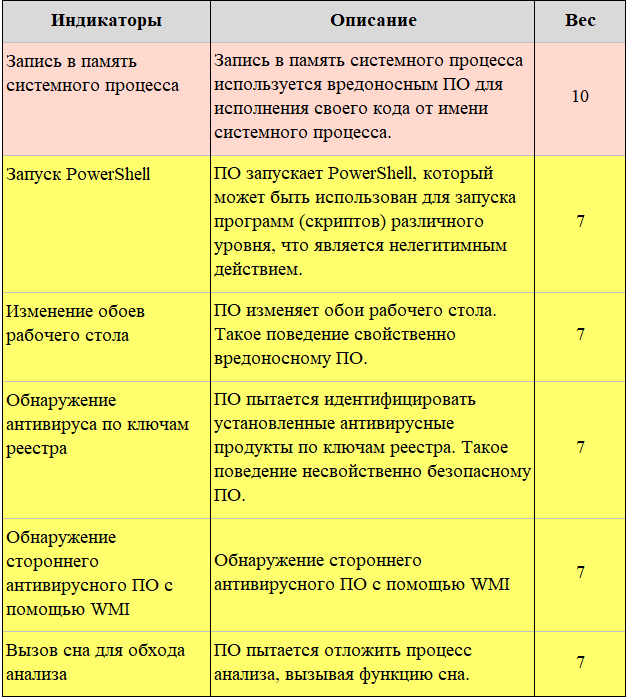

Динамический анализ в системе AVSOFT ATHENA выявил множество индикаторов, которые указывают на вредоносное ПО:

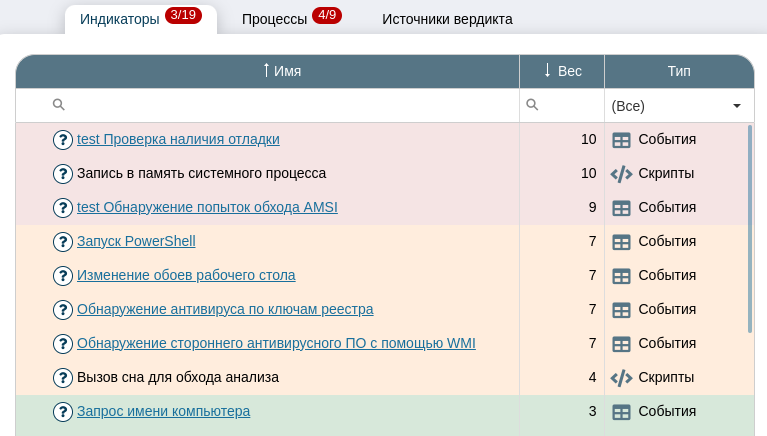

На рисунке представлена таблица индикаторов в интерфейсе системы ATHENA:

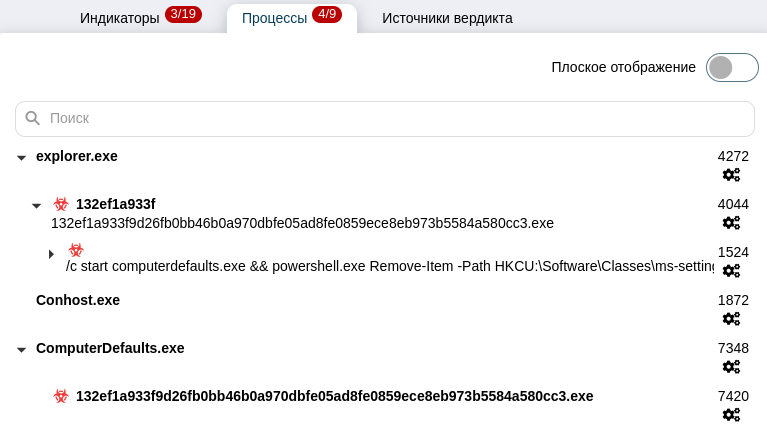

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: explorer.exe и 132ef1a933f9d26fb0bb46b0a970dbfe05ad8fe0859ece8eb973b5584a580cc3.exe (сам файл).

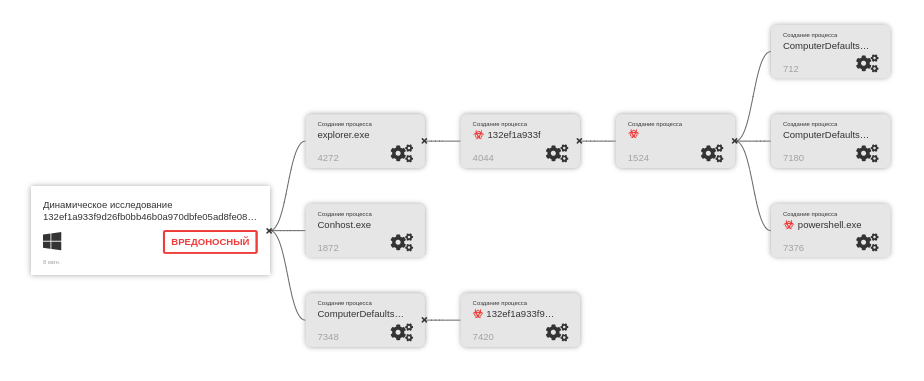

Во вкладке «Карта исследования» можно проследить цепочку создания процессов.

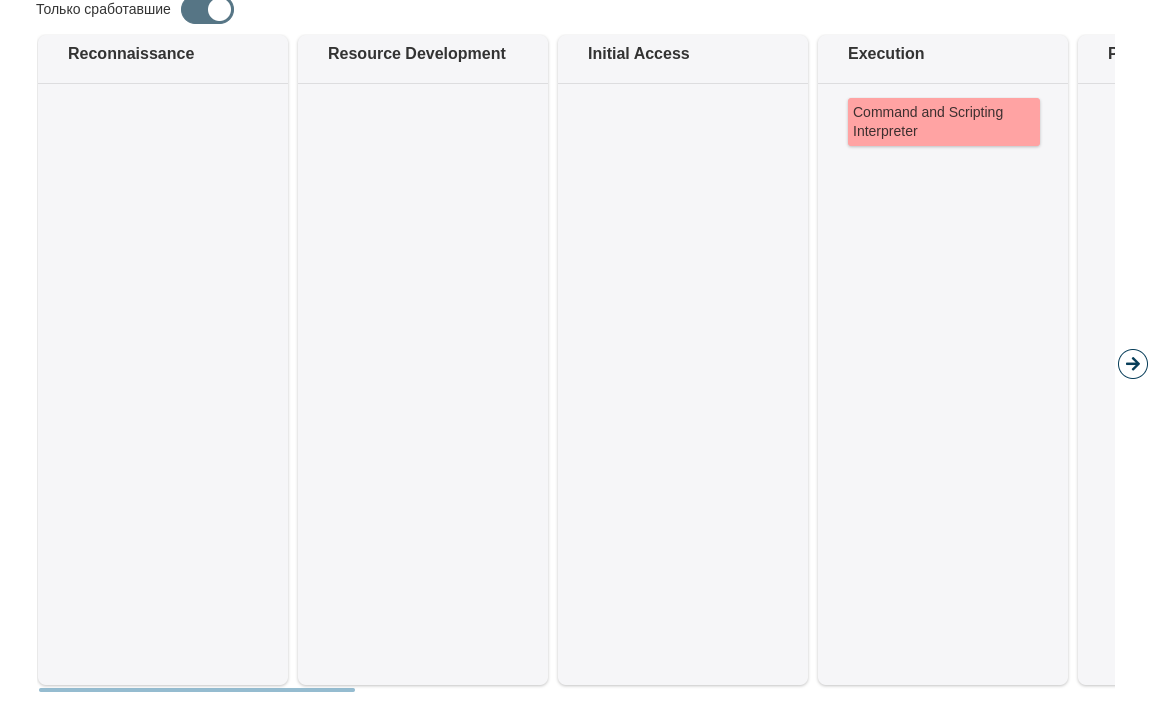

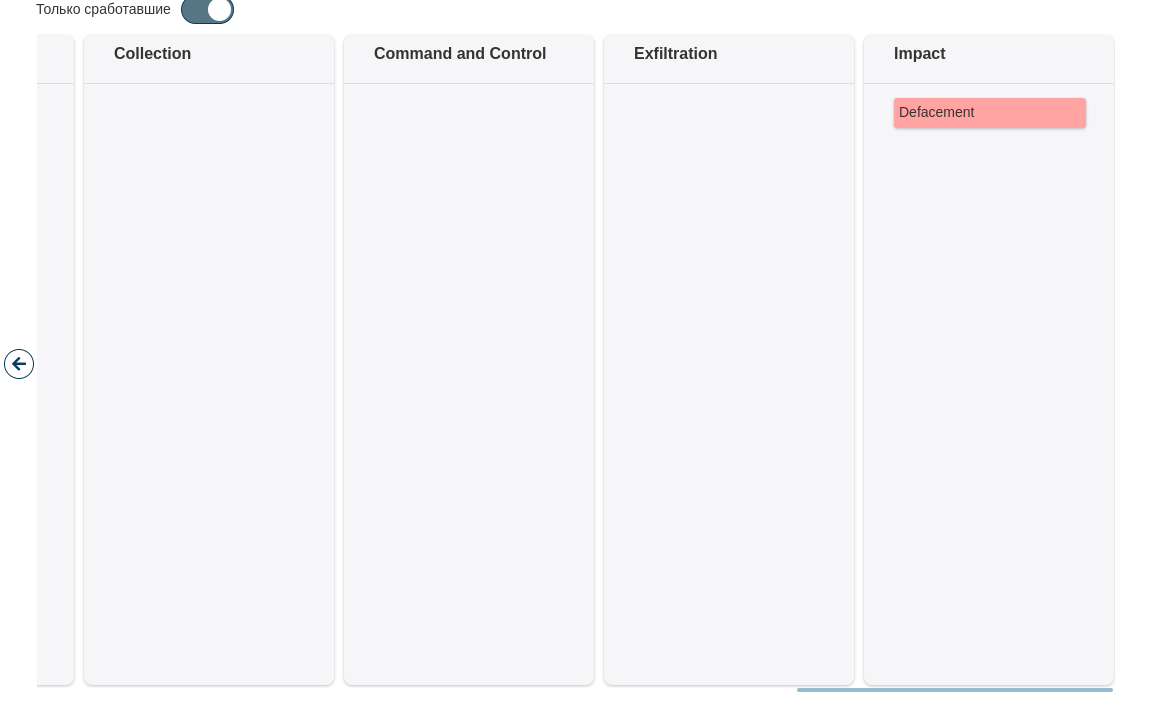

Вкладка «Техники MITRE» показывает какие техники отработали на данный файл

Подробное описание сработавших техник MITRE:

- Defacement - Злоумышленники изменяют визуальный контент, доступный внутри или за пределами корпоративной сети. Искажение включает отправку сообщений, оскорбительных изображений, запугивание пользователя, чтобы вызвать у него дискомфорт или оказать давление.

- Command and Scripting Interpreter - Злоумышленники могут использовать интерпретатор команд и сценариев для выполнения команд, сценариев или двоичных файлов. Большинство систем поставляется с встроенным интерфейсом командной строки и возможностями написания сценариев. Команды и сценарии могут быть встроены в исходные полезные нагрузки, доставляемые жертвам в виде документов-приманки или в виде вторичных полезных нагрузок, загруженных с существующего C&C сервера.

В статике вредоносный вердикт был вынесен за счет сигнатурного анализа с использованием антивирусов. Динамика установила вредоносный вердикт за счет событий и скриптов.

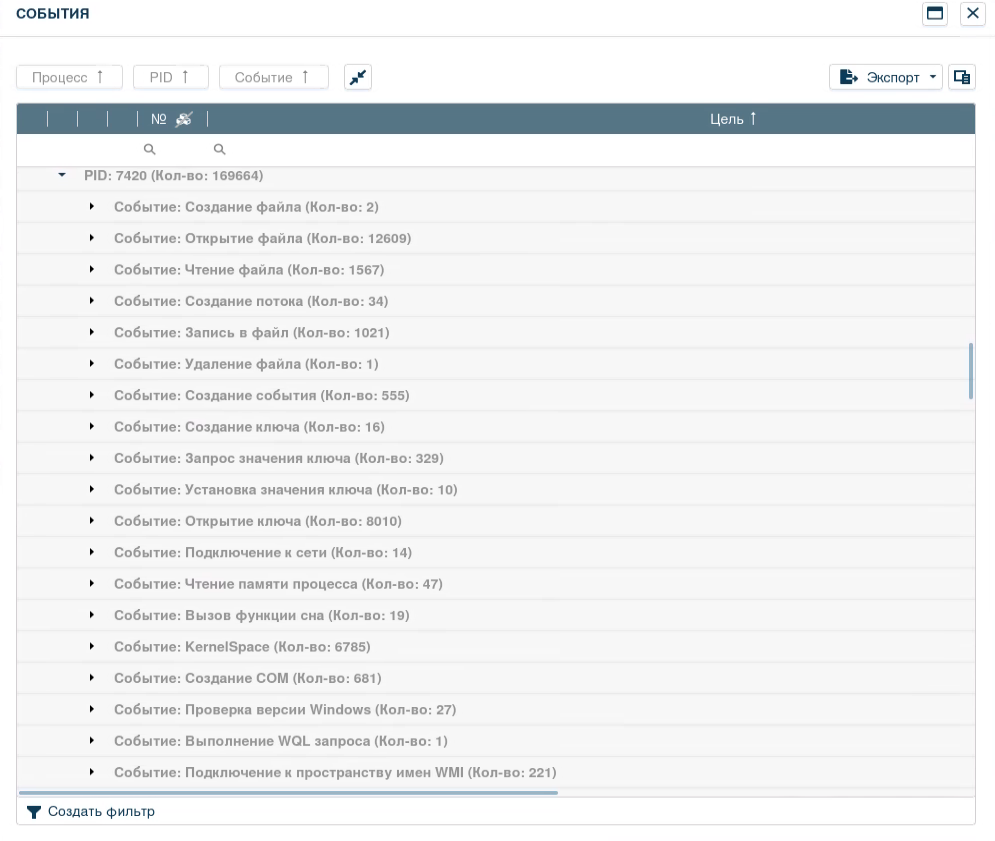

Во вкладке «События» отображаются конкретные процессы и события, которые происходят после запуска ВПО. На шифровальщик указывают такие моменты, как: открытие файла (12609 шт.), запись в файл (1021 шт.).

Вкладка «Источники вердикта» показывают все источники (статические и динамические), которые сработали и вынесли вредоносный, подозрительный или безопасный вердикт

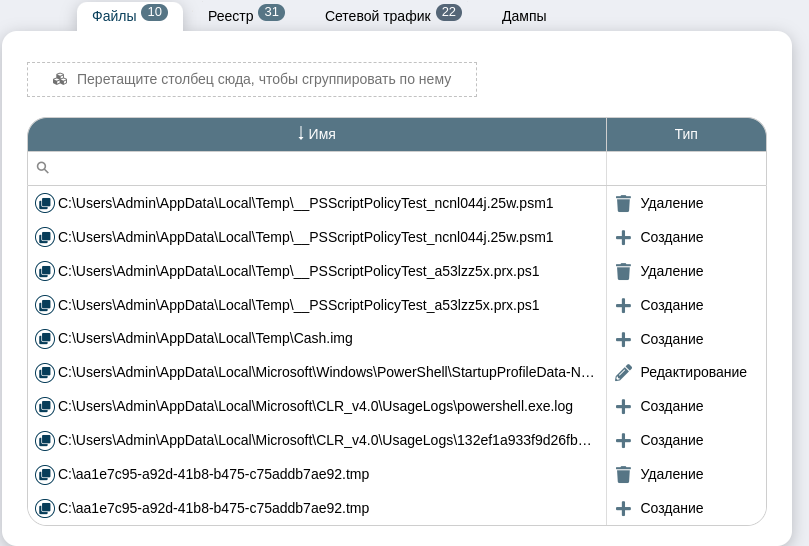

Вкладка «Файлы» показывает созданные/редактированные шифровальщиком файлы.

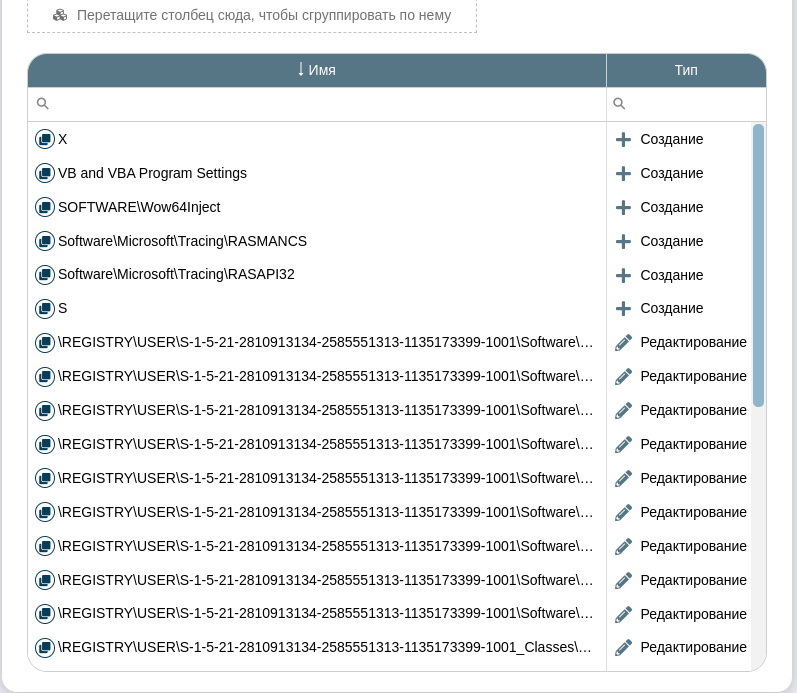

Вкладка «Реестр» показывает события в реестре операционной системы Windows.

Во вкладке «Запись исследования» можно увидеть, что произошло после запуска файла. Поменялся фон рабочего стола на картинку с инструкцией, после запустилась программа с требованиями, где находится окно «расшифровки» файлов