«CryWiper»

Данный крипто-мошенник шифрует данные пользователей, а затем требует выкуп, чтобы вернуть файлы. На самом деле, файлы умышленно повреждаются без возможности восстановления.

Активность этого вредоносного программного обеспечения была в конце ноября - начале декабря 2022 г. Атаки ориентированы на российские мэрии и суды.

Для уничтожения пользовательских файлов CryWiper генерирует последовательность данных при помощи известного генератора псевдослучайных чисел «Вихрь Мерсенна» и записывает эти данные вместо оригинального содержимого файла.

Сами файлы не шифруются, а стираются. Расширение добавляется для того, чтобы доверчивые пострадавшие заплатили выкуп, но не получили назад свои файлы.

Список типов файлов, подвергающихся шифрованию: документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Общая информация

Краткая характеристика файла

Анализ в системе ATHENA

Статический анализ

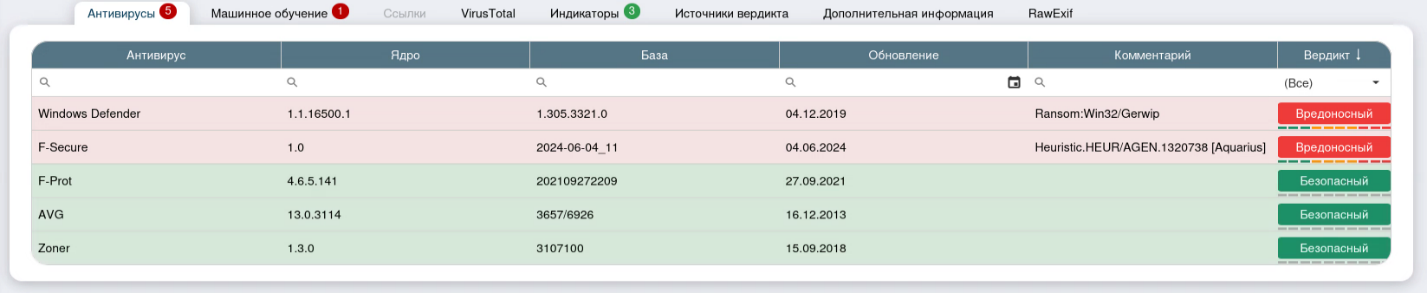

В ходе статического исследования файлу был присвоен вредоносный вердикт модулем статического анализа с помощью антивирусной проверки. Антивирусы Windows Defender и F-Secure определили наличие вредоносного вердикта в файле

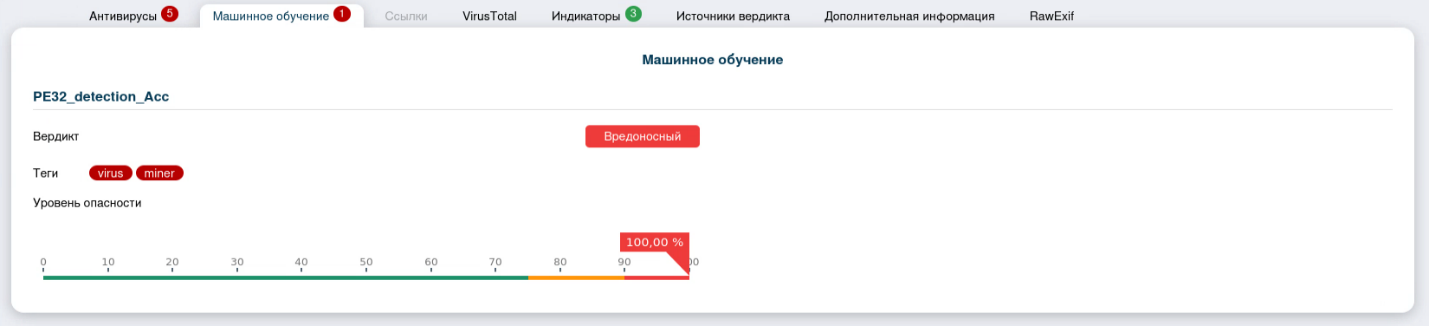

Модуль машинного обучения тоже выдал вредоносный вердикт. Присвоены теги «Virus» и «Miner»

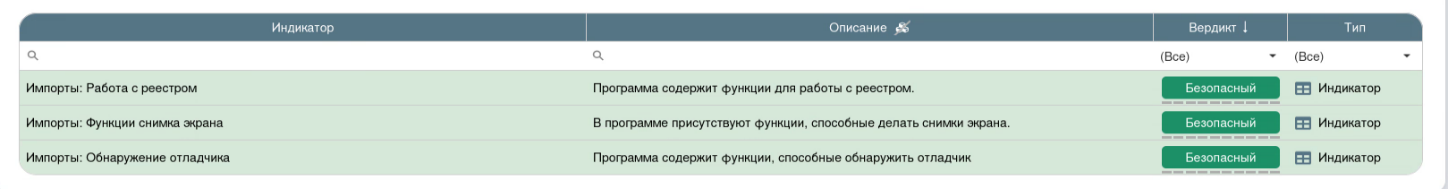

Во вкладке «Индикаторы» сработали информативные индикаторы: «Импорты: Работа с регистром», «Импорты: Функции снимка экрана», «Импорты: Обнаружения отладчика»

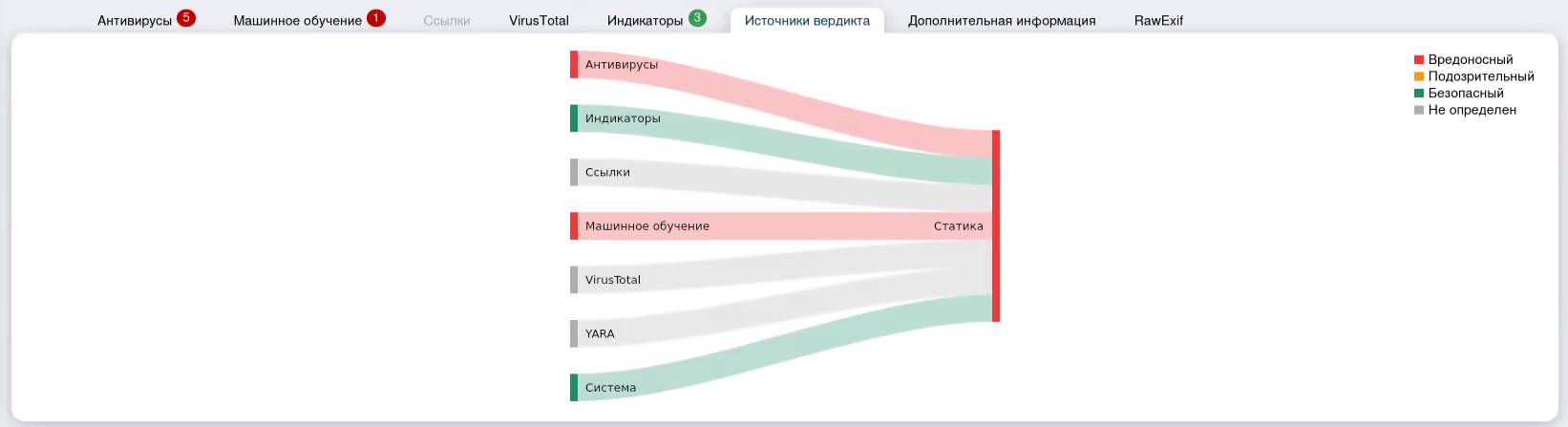

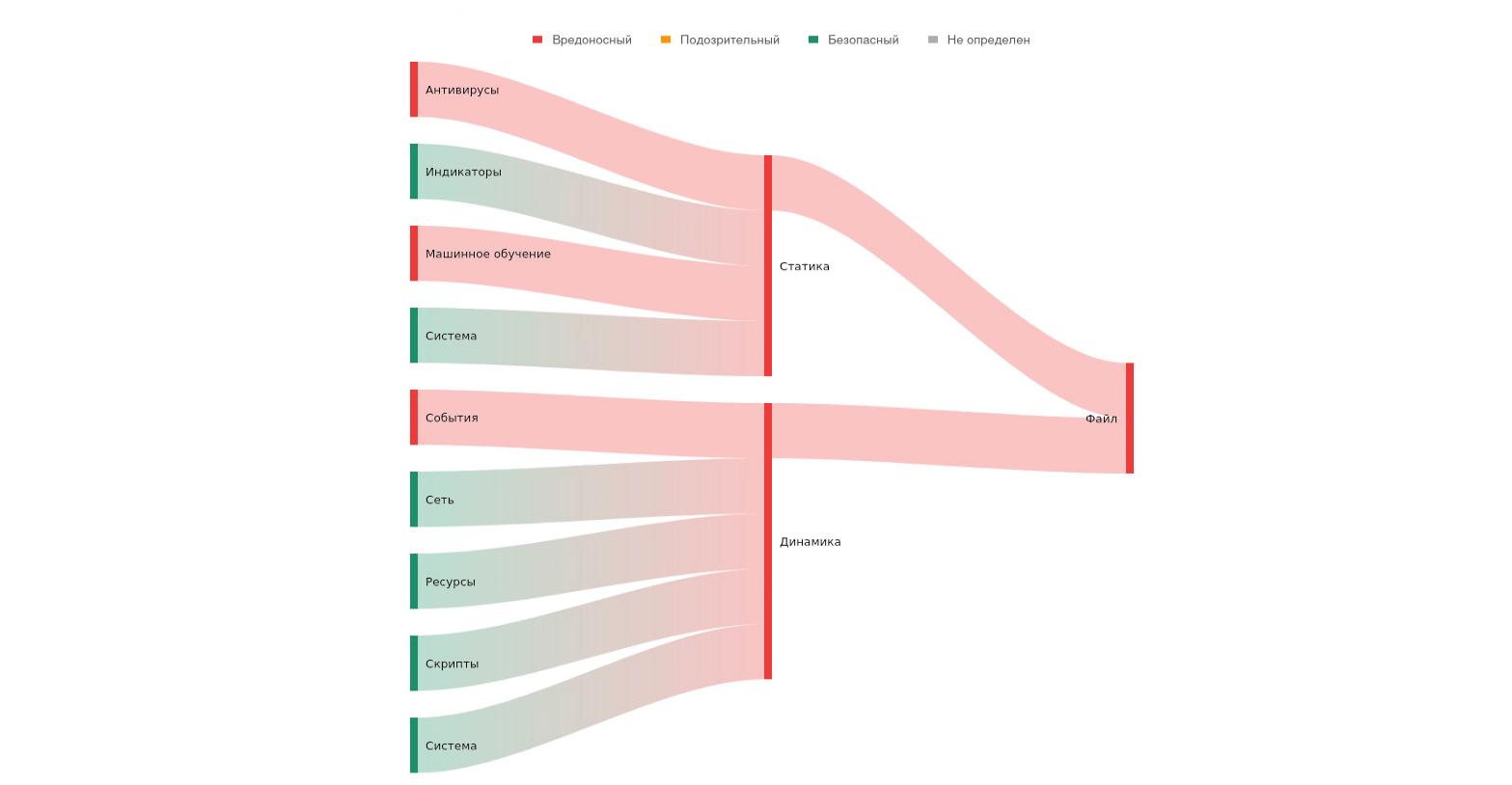

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу

Динамический анализ

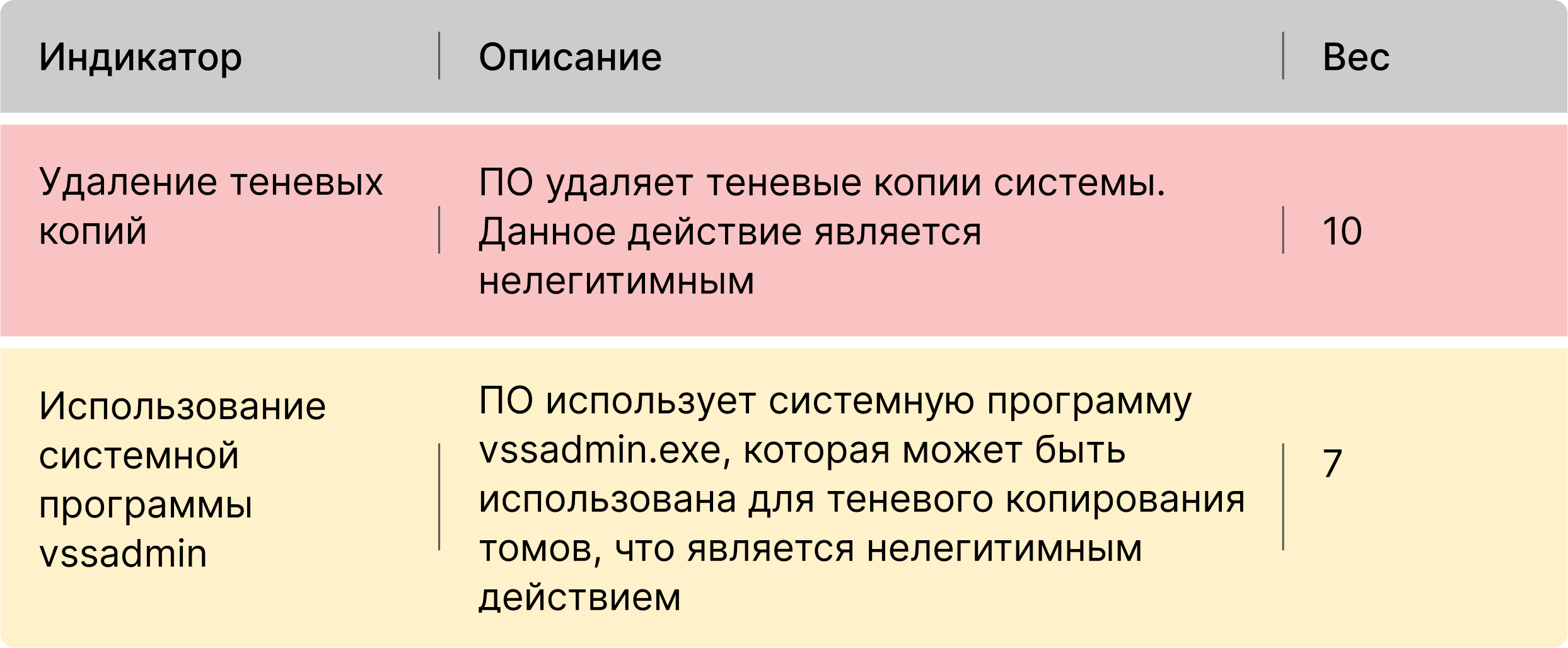

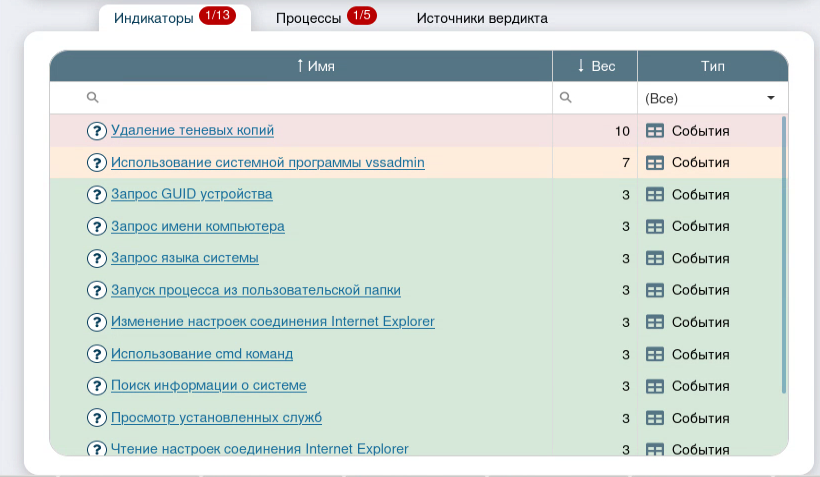

Динамический анализ в системе AVSOFT ATHENA, выявил список подозрительных и вредоносных индикаторов

Таблица индикаторов в интерфейсе системы ATHENA:

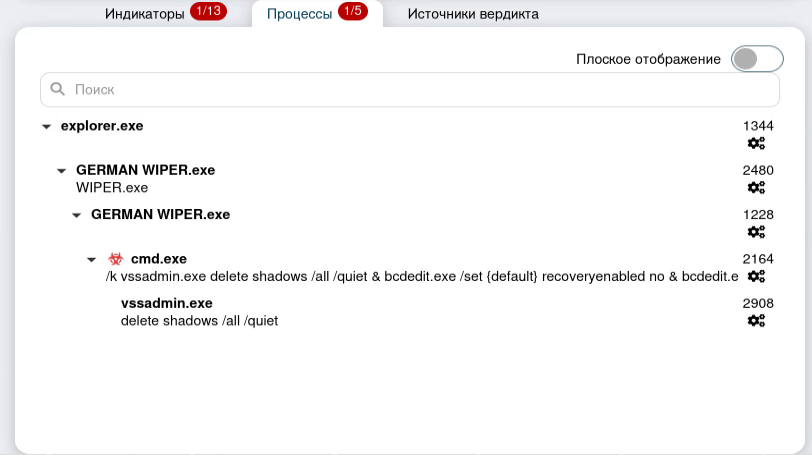

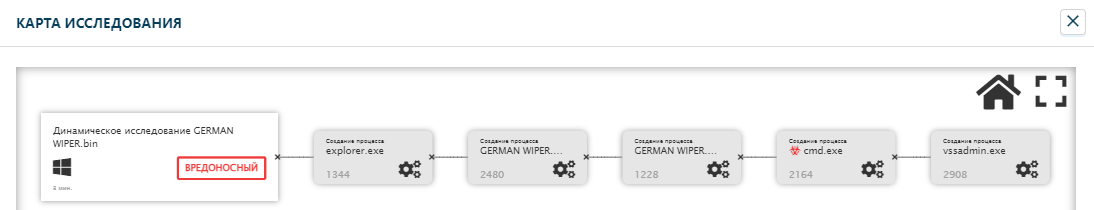

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: explorer.exe и GERMAN WIPER.EXE (сам файл), cmd.exe и vssadmin.exe

Во вкладке «Карта исследования» можно проследить цепочку создания процессов

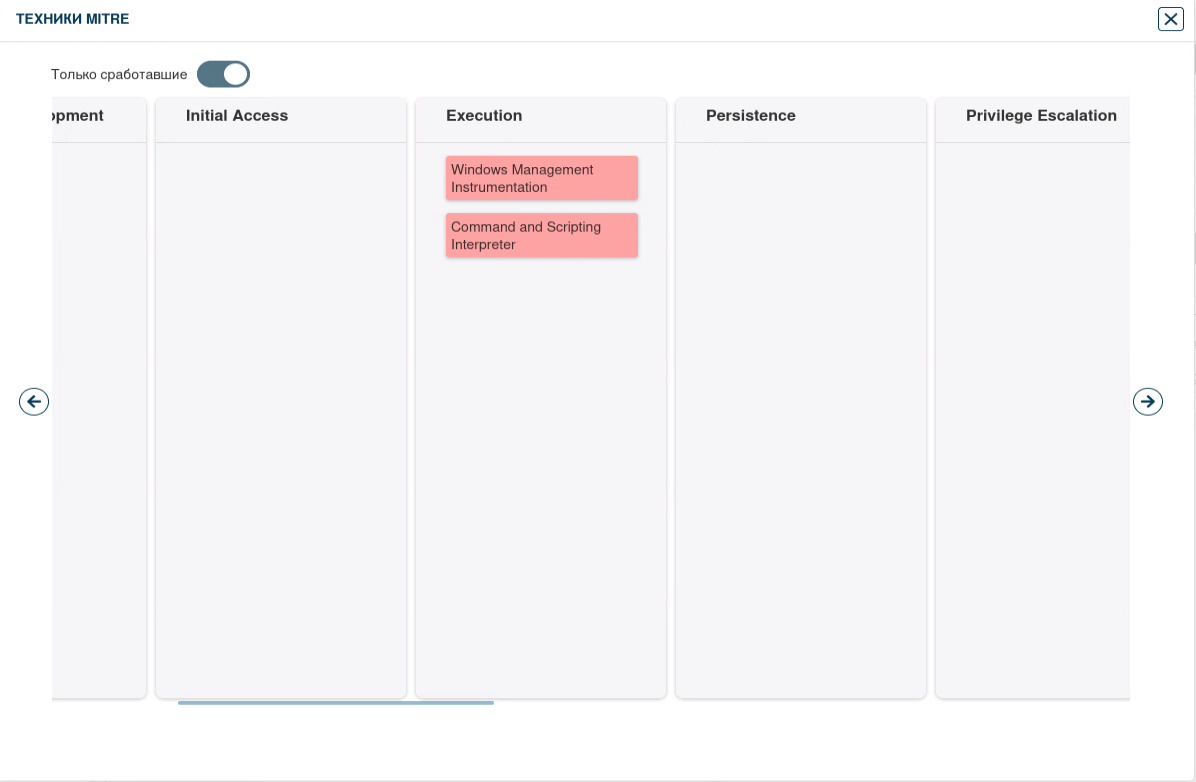

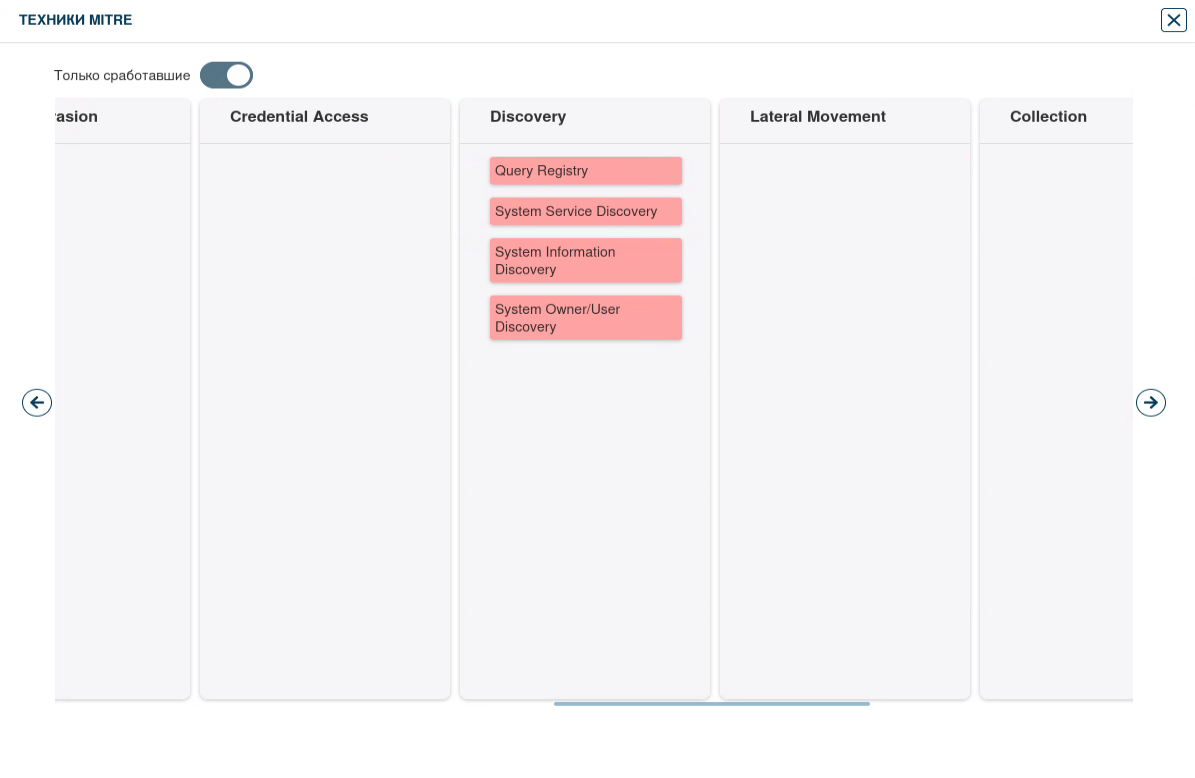

Вкладка «Техники MITRE» показывает, какие техники отработали на данный файл.

Более подробное описание сработавших техник MITRE:

- Windows Management Instrumentation – использование злоумышленниками инструментария управления Windows (WMI) для взаимодействия с локальными и удаленными системами или для выполнения определенных функций, например, сбор информации и удаленное выполнение файлов

- Command and Scripting Interpreter – использование злоумышленниками интерпретатора команд и сценариев для выполнения команд, сценариев или двоичных файлов. Команды и сценарии могут быть встроены в исходные полезные нагрузки, доставляемые жертвам в виде документов-приманки или в виде вторичных полезных нагрузок, загруженных с существующего C&C сервера.

- Query Registry - злоумышленники могут взаимодействовать с реестром Windows для сбора информации о системе, конфигурации и установленном программном обеспечении

- System Service Discovery - злоумышленники собирают информацию о зарегистрированных сервисах, чтобы формировать последующее поведение. Для получения информации могут применяться утилиты операционной системы Tasklist и Net, а также другие инструменты.

- System Information Discovery - злоумышленники пытаются получить подробную информацию об операционной системе и оборудовании, включая версию, исправления, пакеты обновлений и архитектуру. Полученная системная информация используется злоумышленниками в планировании дальнейшего поведения, например, полностью заразить цель и/или предпринять конкретные действия.

- System Owner/User Discovery - злоумышленники пытаются идентифицировать основного пользователя, текущего пользователя, вошедшего в систему, всех пользователей, которые обычно используют систему, и установить, активно ли пользователь использует систему. Например, путем получения имен пользователей учетных записей или с помощью сброса учетных данных ОС.

- Inhibit System Recovery - злоумышленники могут удалять данные операционной системы и отключать службы, предназначенные для помощи в восстановлении поврежденной системы, чтобы предотвратить восстановление. Злоумышленники могут использовать утилиты Windows для отключения или удаления функций восстановления системы, чтобы усилить последствия уничтожения или шифрования данных.

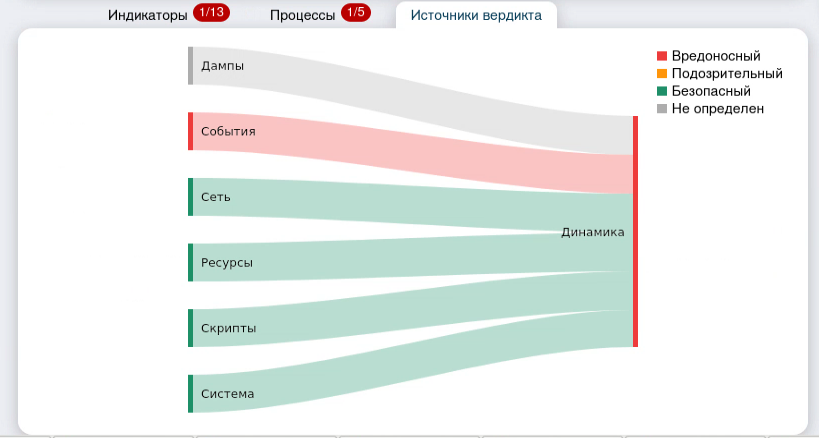

Вкладка «Источники вердикта» показывают все источники динамического исследования, которые сработали и вынесли вердикты

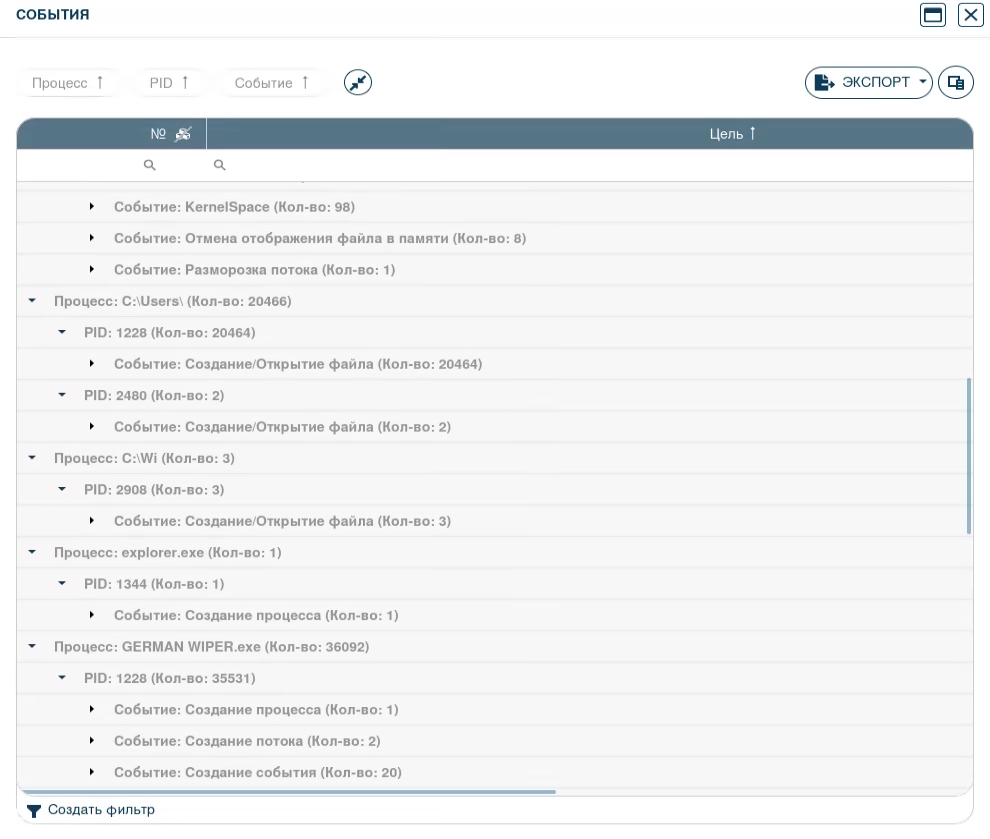

Во вкладке «События» отображаются конкретные процессы и события, которые происходят после запуска ВПО. На шифровальщик указывает создание файла/открытие файла (20464 шт.)

Вкладка «Источники вердикта» показывают все источники, которые сработали и вынесли вердикт (кроме «Не определен»)

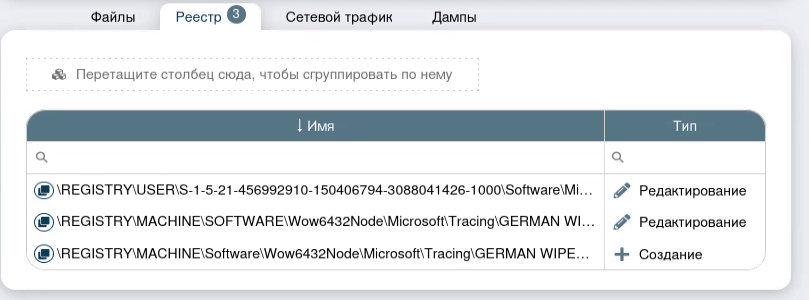

Вкладка «Реестр» показывает события в реестре операционной системы Windows

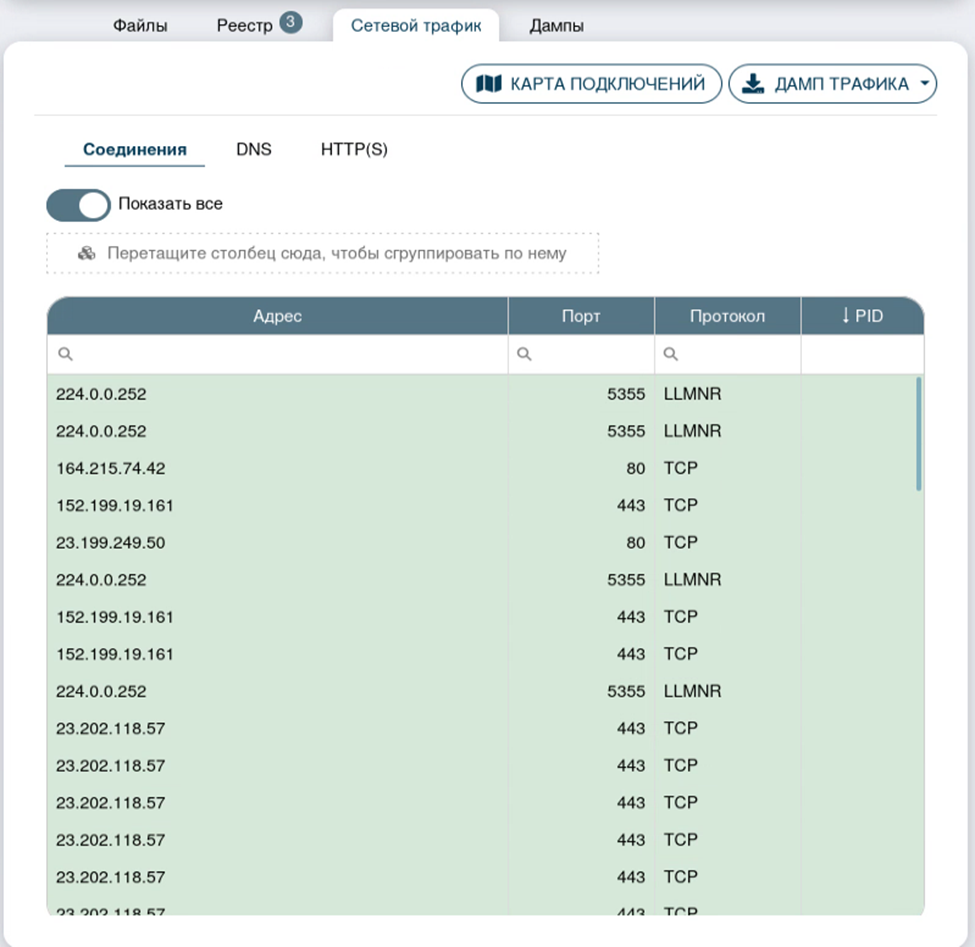

Во вкладке «Сетевой трафик» - «Соединения» представлены сетевые соединения

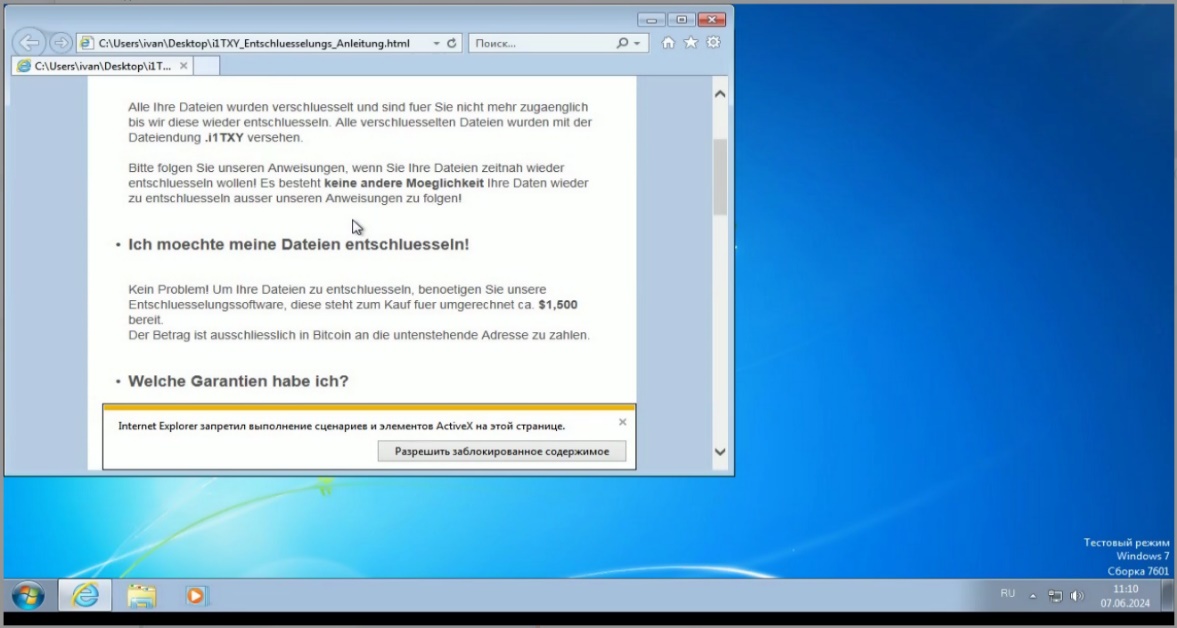

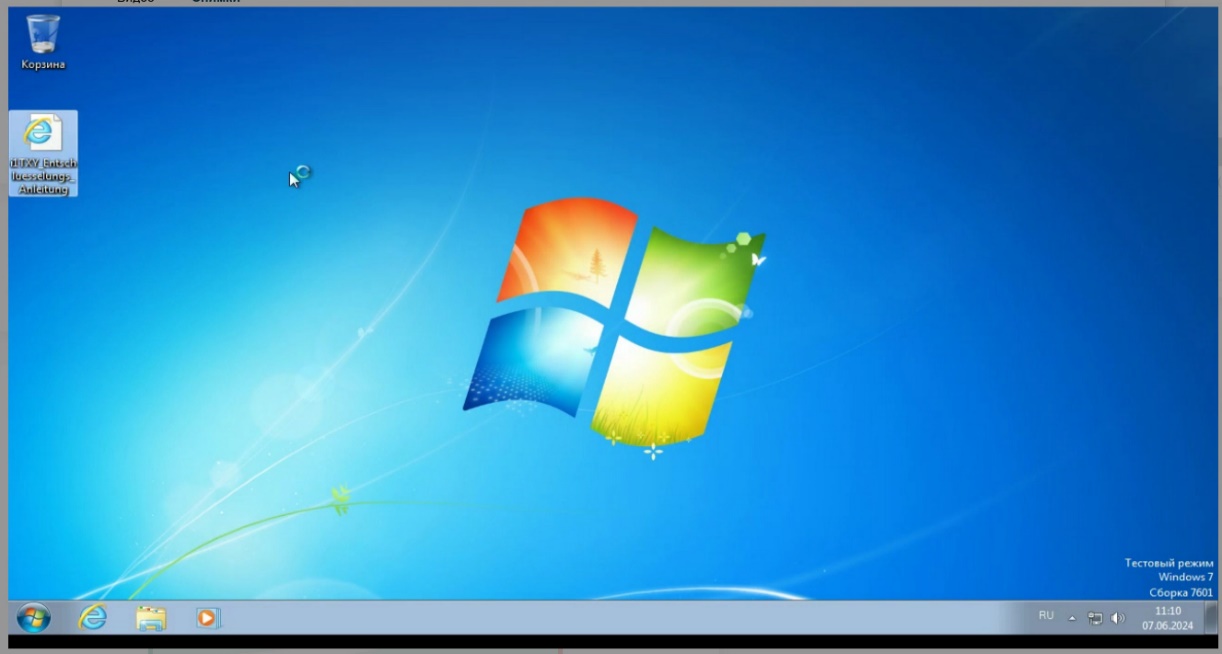

Во вкладке «Запись исследования» можно увидеть результаты после запуска файла, в процессе работы вредоносного файла создается файл с требованиями на рабочем столе

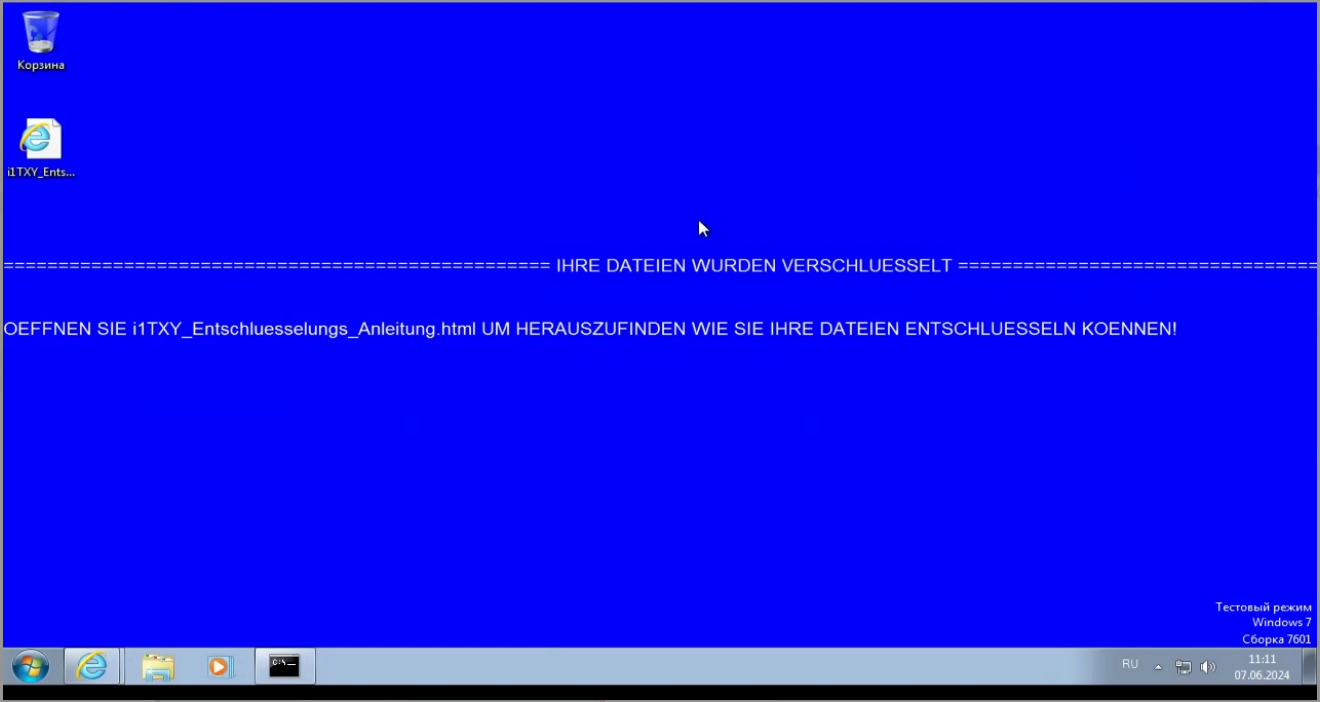

Далее происходит смена фона рабочего стола на картинку с инструкцией

И потом открывается созданный файл с требованиями