Отчет по анализу DarkCloud

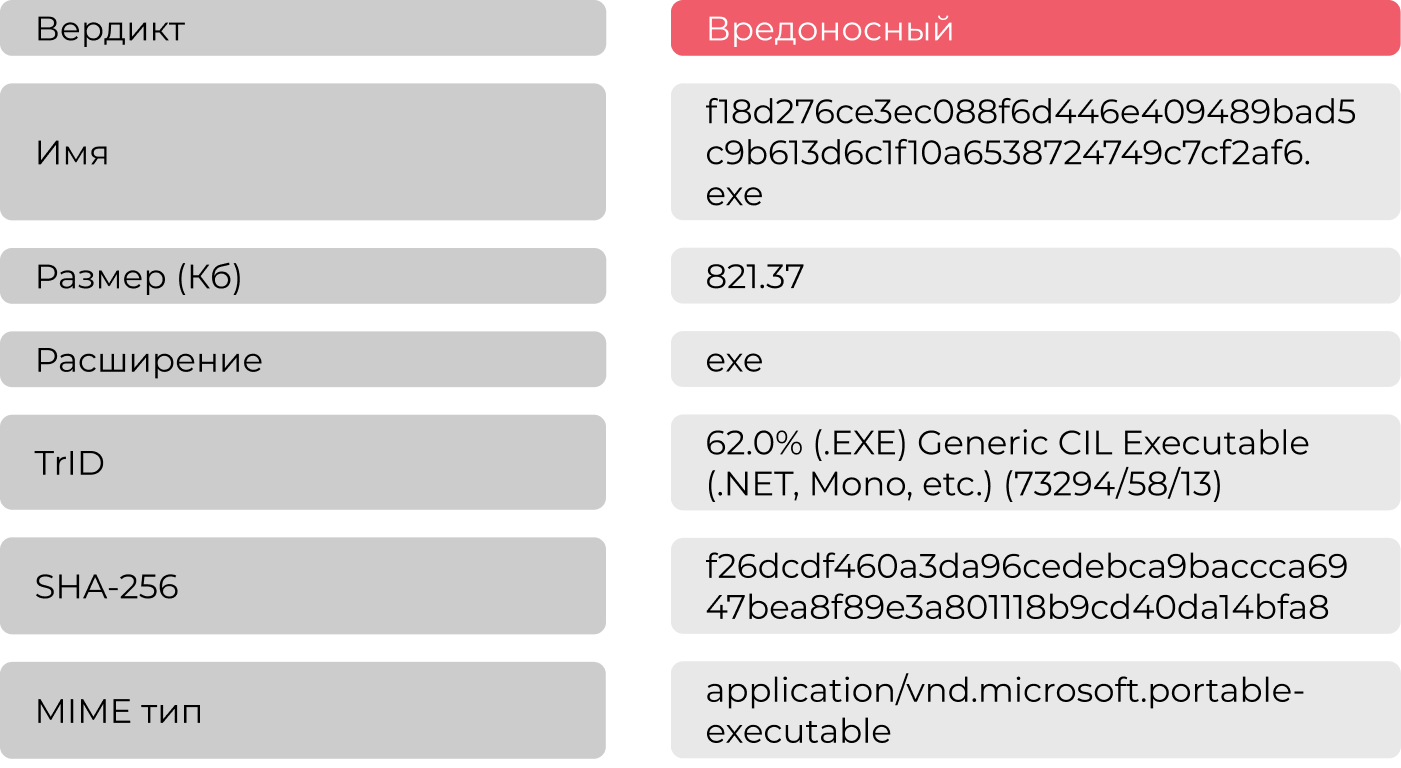

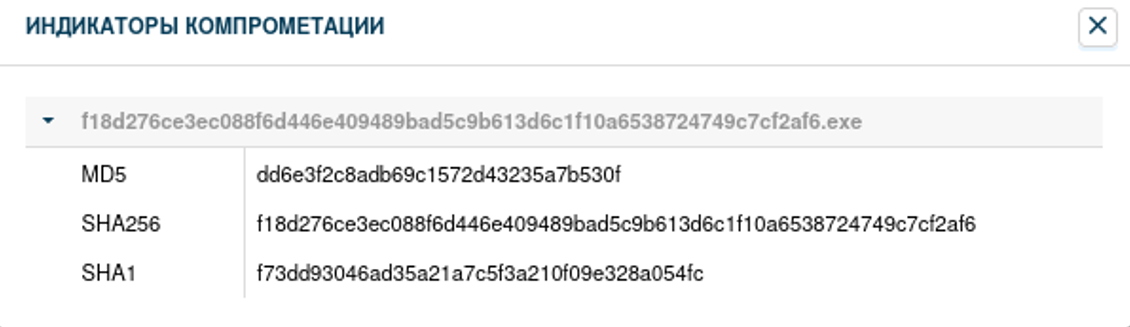

На анализ в систему Афина пришел исполняемый файл с расширением .exe. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

Исследование файла

Исследования файла происходило с помощью системы ATHENA. Для начала посмотрим на статический и динамический анализ файл в системе ATHENA.

Исследование в системе ATHENA

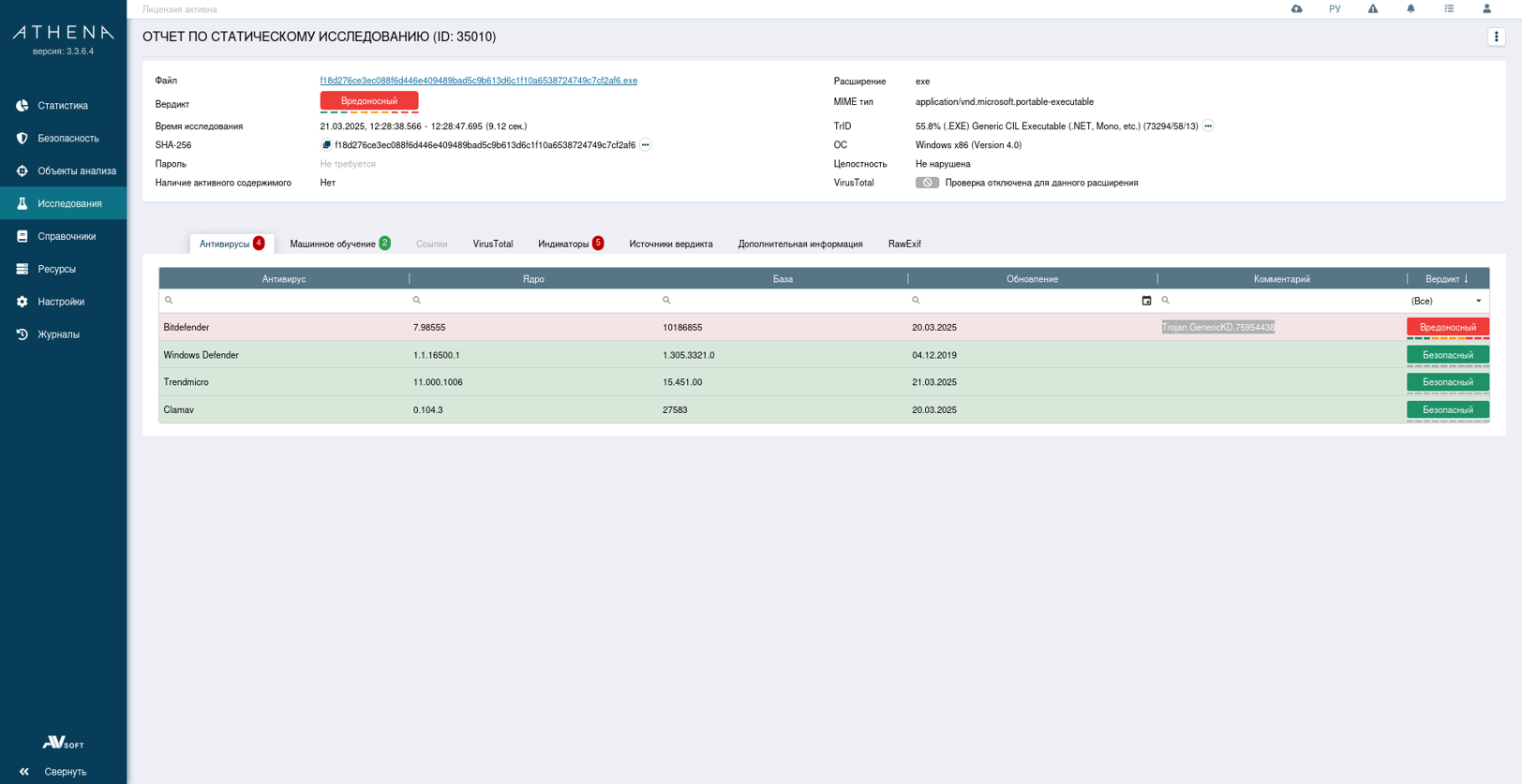

1. Статическое исследование

В ходе статического исследования файлу был присвоен вредоносный вердикт модулем статического анализа с помощью антивирусной проверки. Антивирусный движок «Bitdefender» выявил сигнатуру в исследуемом файле : «Trojan.GenericKD.75954438».

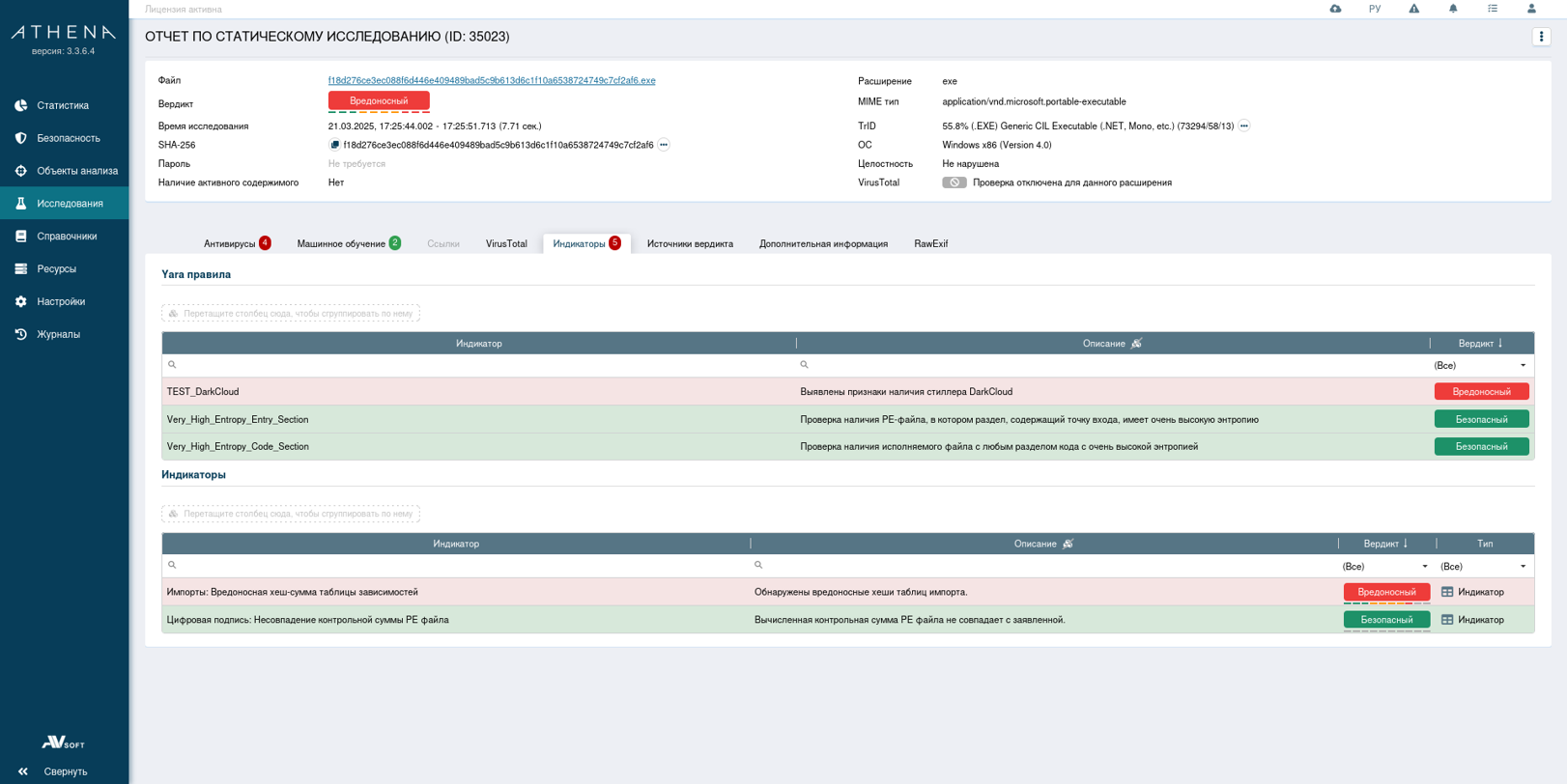

Во вкладке «Индикаторы» отработало несколько Yara-правил: «DarkCloud», «Very_High_Entropy_Entry_Section», «Very_High_Entropy_Code_Section», а также системные индикаторы: «Импорты: Вредоносная хеш-сумма таблицы зависимостей», «Цифровая подпись: Несовпадение контрольной суммы PE файла».

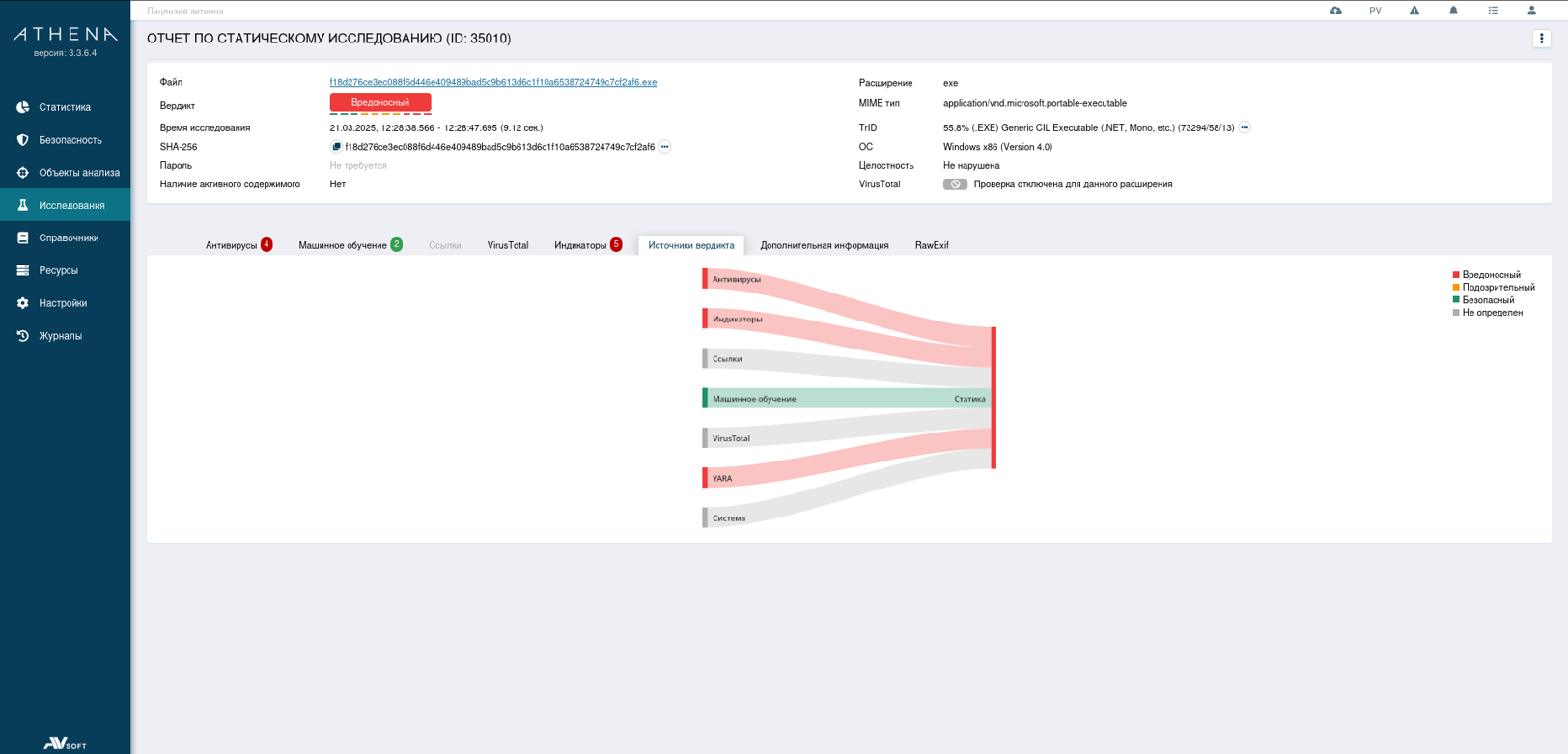

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу.

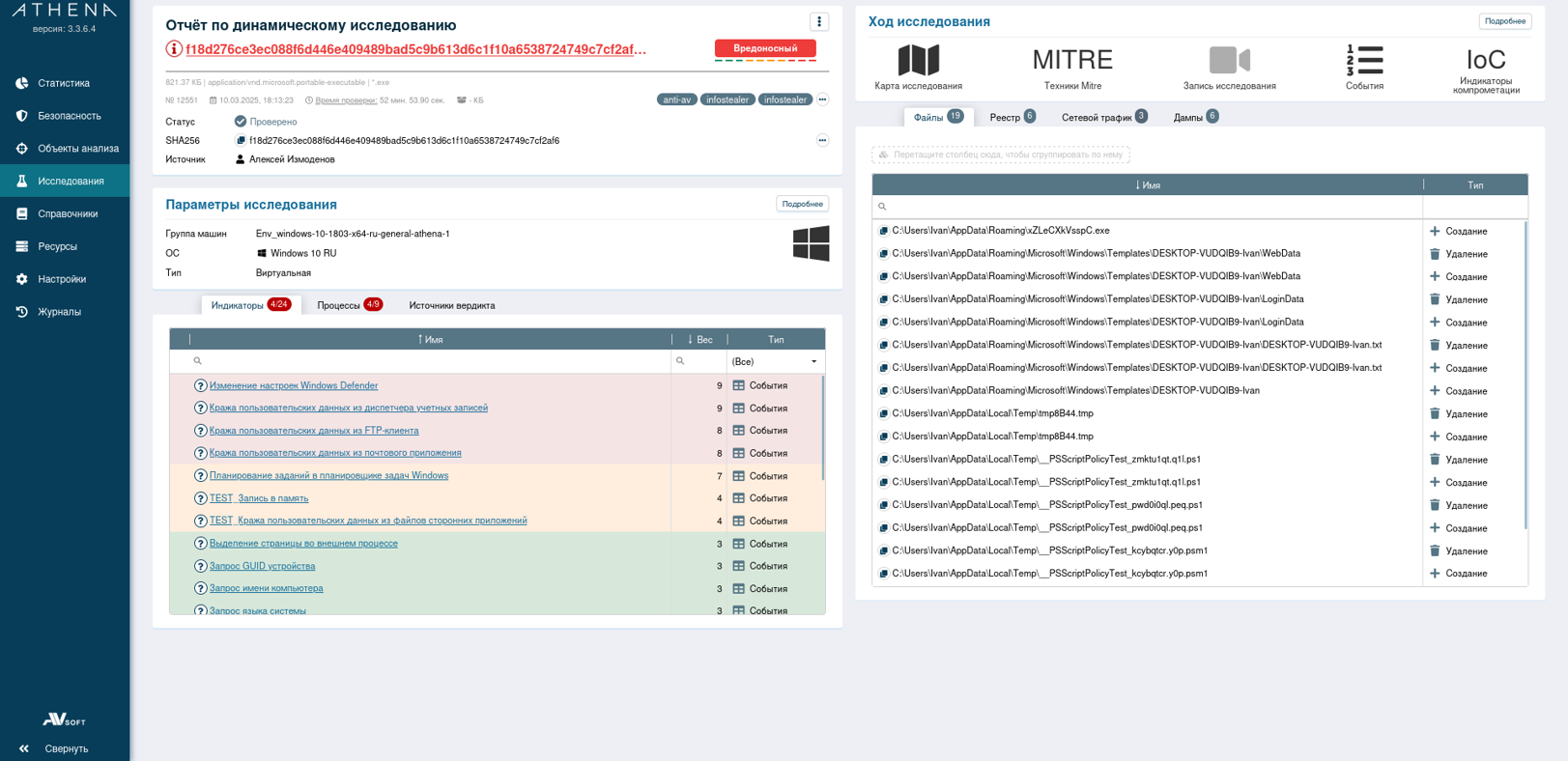

2. Динамическое исследование

Динамический анализ в системе AVSOFT ATHENA выявил множество вредоносных индикаторов. Среди них отмечаются:

1) Кража пользовательских данных из диспетчера учетных записей - ПО читает файлы из диспетчера учетных записей. Такое поведение свойственно вредоносному ПО.

2) Кража пользовательских данных из FTP-клиента - ПО читает файлы FTP-клиента с конфиденциальной информацией пользователя. Такое поведение свойственно вредоносному ПО.

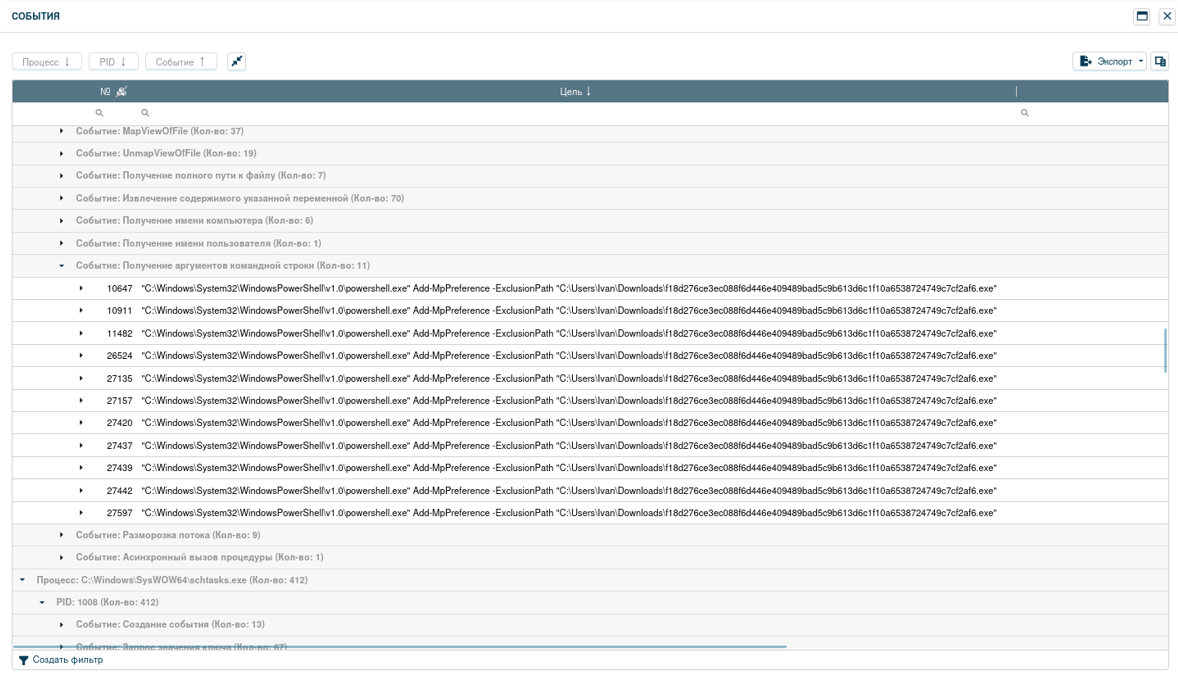

3) Изменение настроек Windows Defender - ПО изменяет настройки Windows Defender, что может негативно повлиять на безопасность работы пользователя в системе. Такое поведение является нелегитимным.

4) Кража пользовательских данных из почтового приложения - ПО читает файлы почтового клиента с конфиденциальной информацией пользователя. Такое поведение свойственно вредоносному ПО.

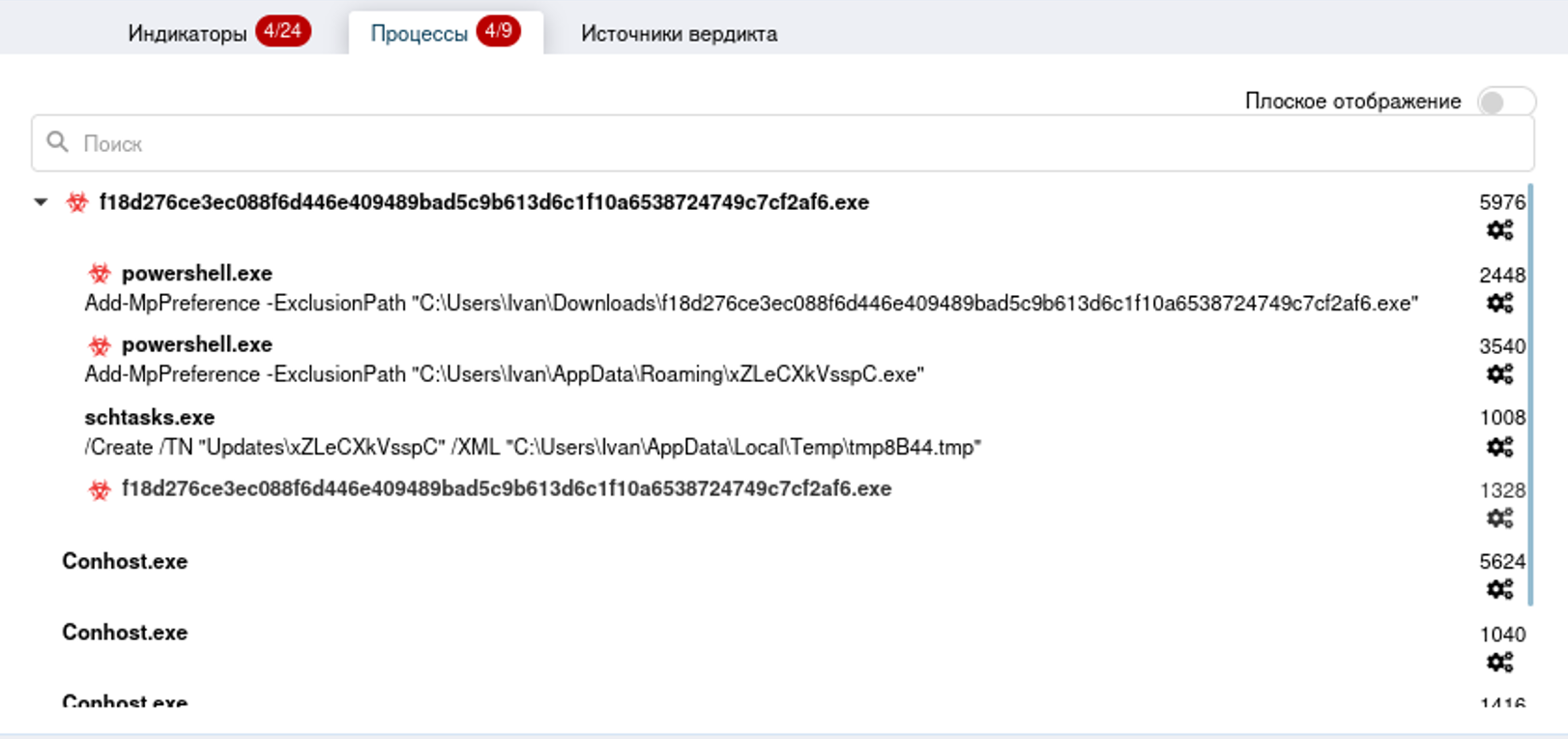

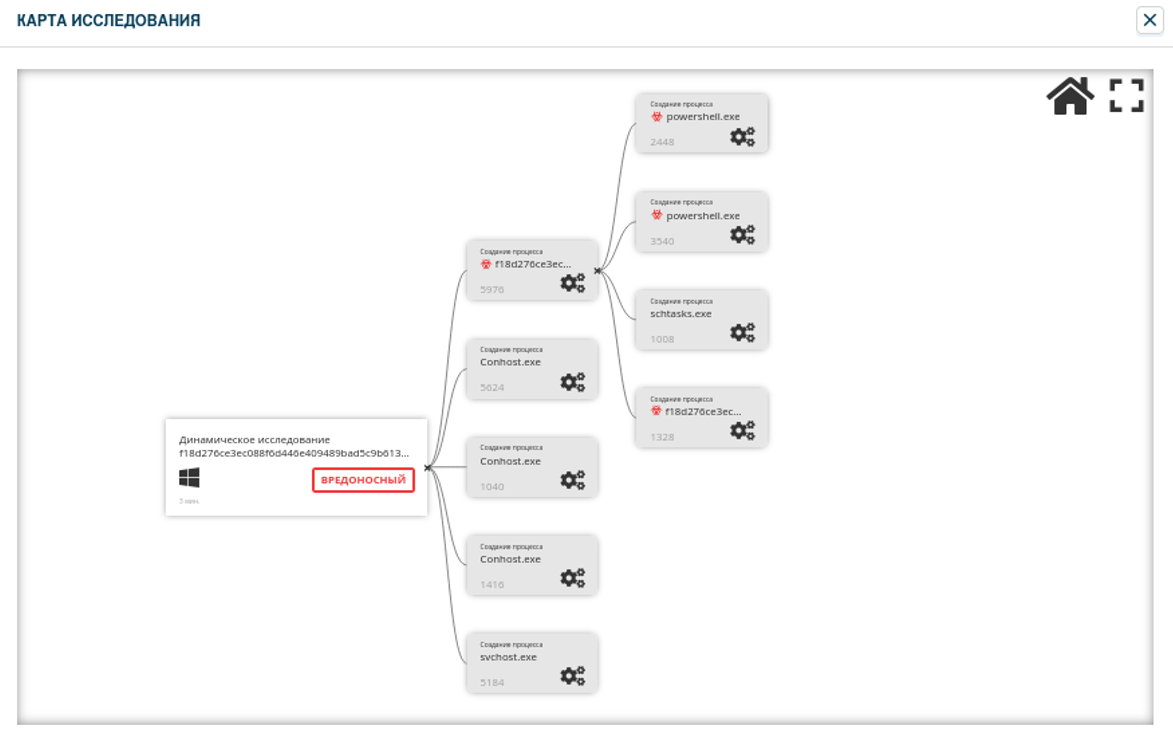

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: powershell.exe, schtasks.exe, Conhost.exe и svchost.exe.

Также, с процессами можно ознакомиться во вкладке «Карта исследования».

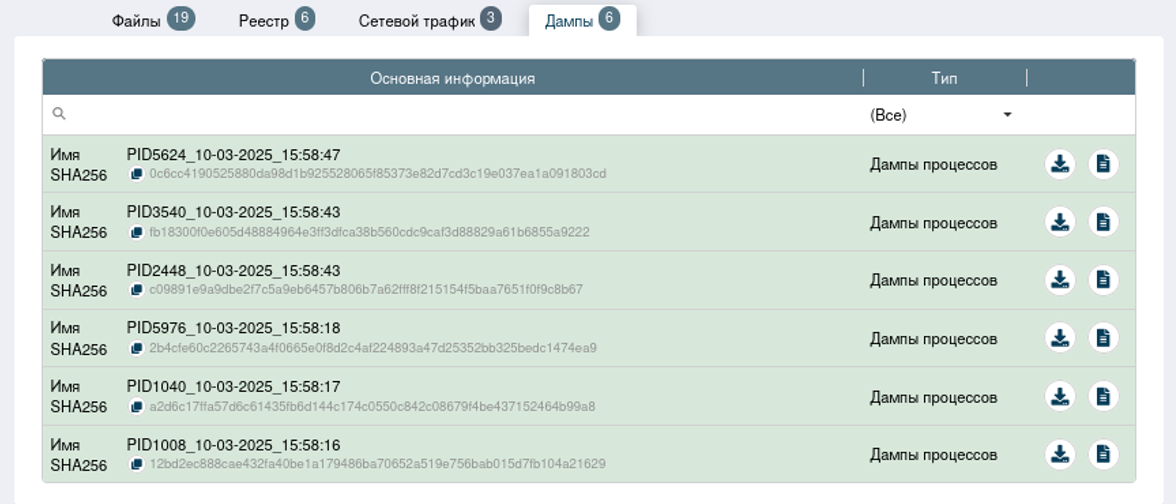

В блоке «Ход исследования» можно наблюдать изменения файлов/ключей реестра, наличие сетевого трафика, а также создание дампов с различными расширениями.

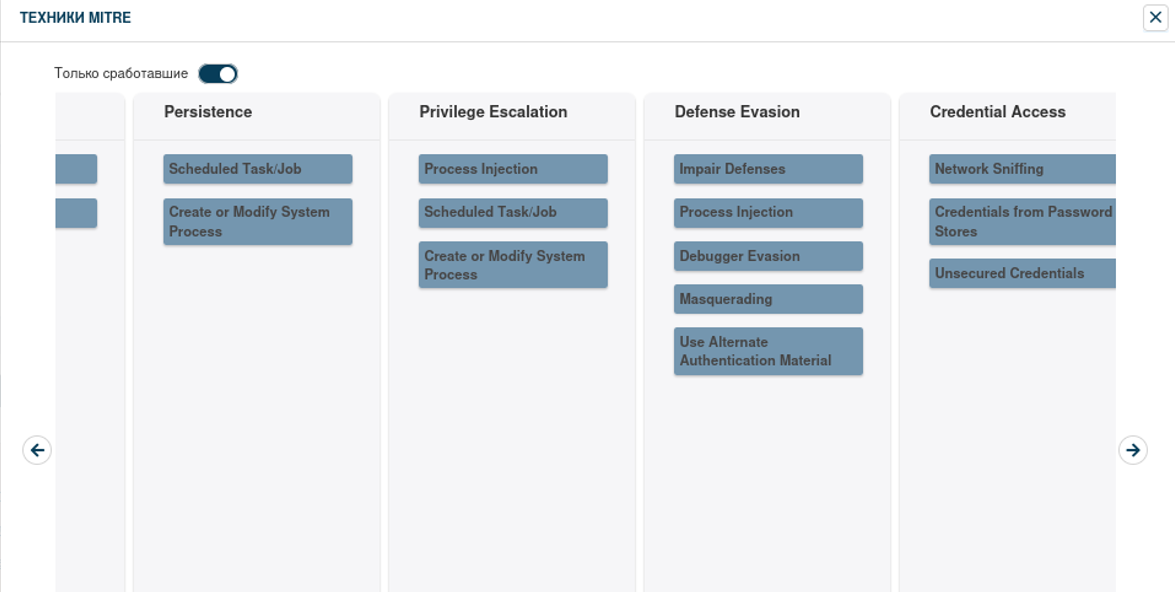

Во вкладке “Техники MITRE” видно, что отработало множество техник,вот самые интересные из них:

1) Scheduled Task/Job. Сработавшие индикаторы: Планирование заданий в планировщике задач Windows.

Злоумышленники могут использовать функции планирования задач для первоначального или повторного выполнения вредоносного кода в определенную дату и время. Задача также может быть запланирована в удаленной системе при условии соблюдения надлежащей проверки подлинности.

2) Boot Or Logon Autorstart Execution. Сработавшие индикаторы: Изменение ключа реестра для автоматического запуска приложений, Изменение содержимого папки автозагрузки, Установка значения ключа автозагрузки.

Злоумышленники могут настроить системные параметры для автоматического выполнения вредоносного кода во время загрузки системы или входа в систему, чтобы добиться постоянства или получить привилегии более высокого уровня в скомпрометированных системах. Достичь той же цели злоумышленники могут, изменив или расширив функции ядра.

3) Credentials From Password Stores. Сработавшие индикаторы: Кража пользовательских данных из диспетчера учетных записей.

Злоумышленники могут искать общие места хранения паролей, чтобы получить учетные данные пользователя. Пароли хранятся в нескольких местах системы, в зависимости от операционной системы или приложения, в котором хранятся учетные данные. Существуют также специальные приложения, которые хранят пароли, чтобы облегчить пользователям управление и обслуживание. После получения учетных данных они могут быть использованы для латерального перемещения и доступа к информации ограниченного доступа.

4) Unsecured Credentials. Сработавшие индикаторы: Кража пользовательских данных из FTP-клиента, Кража пользовательских данных из почтового приложения.

Недоброжелатели могут искать во взломанных системах и получать незащищенные учетные данные. Эти учетные данные могут храниться и/или ошибочно размещаться в различных местах системы, включая файлы с открытым текстом (например, историю Bash), репозитории операционной системы или приложений, а также другие специализированные файлы/артефакты (например, закрытые ключи).

Во вкладке “Индикаторы компрометации” отображаются индикаторы компрометации вредоносного поведения файла по результатам его проверки в «песочнице».

В вкладке «События» можно заметить как троян удаленного доступа закрепляется в ОС, добавляет задачи в планировщик через shtasks.exe, заносит путь исполняемого файла в список исключений Windows Defender. Также, можно проследить, какие именно данные крадет стиллер, будь то пароли браузеров, почтовых клиентов и другие.

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.