Отчет по анализу «DCRat»

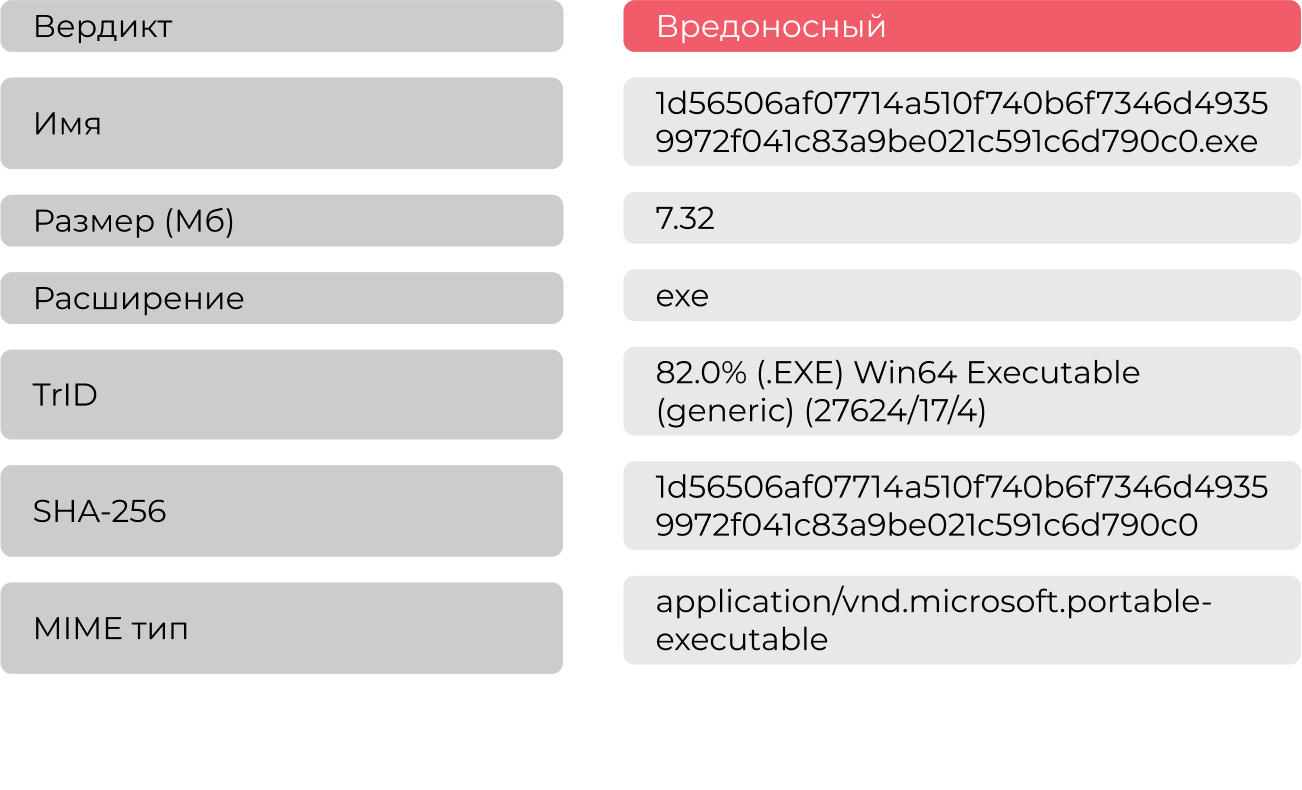

На анализ в систему Афина пришел исполняемый файл с расширением .exe. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

Исследование файла

Исследования файла происходило с помощью системы ATHENA. Для начала посмотрим на статический и динамический анализ файл в системе ATHENA.

Исследование в системе ATHENA

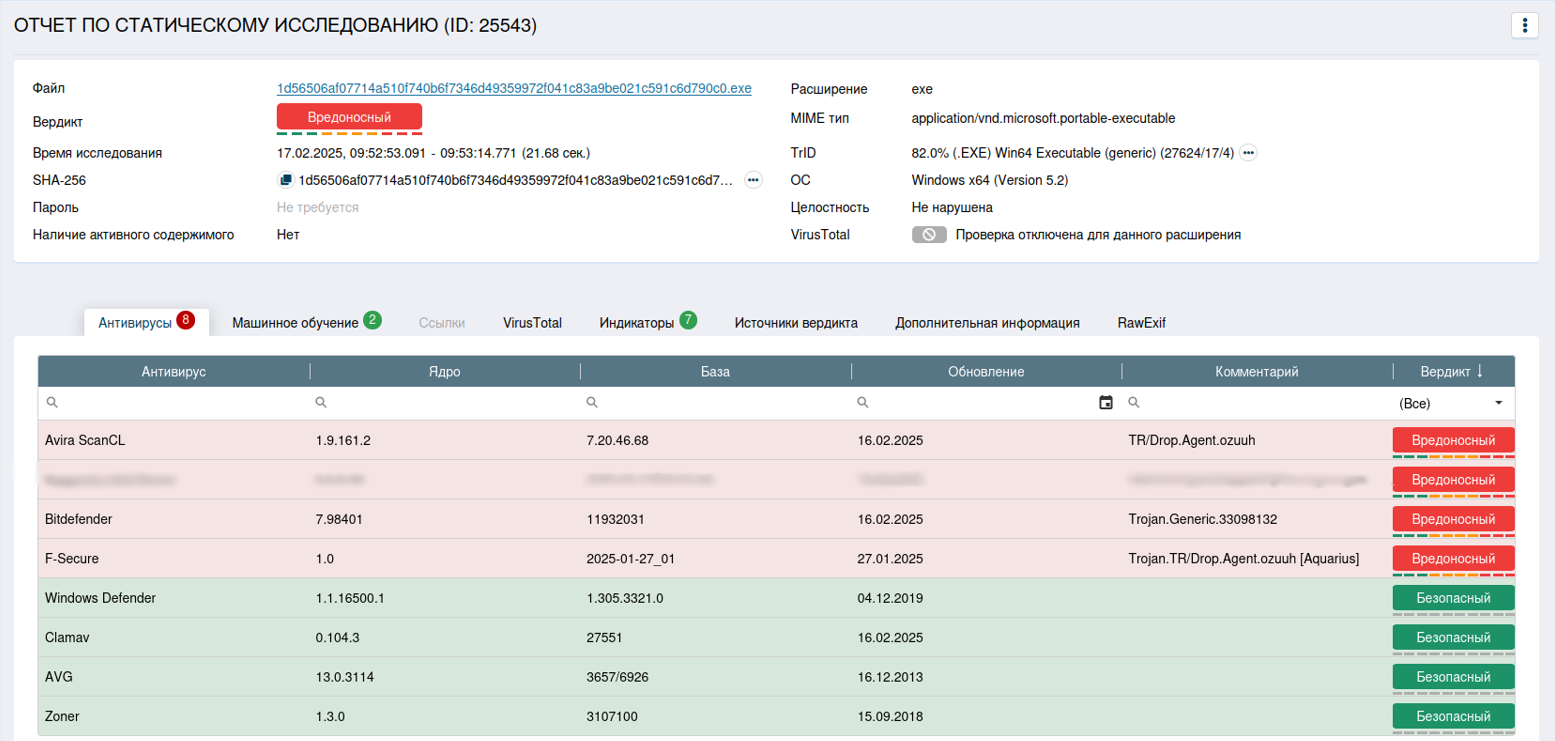

1.Статическое исследование

При проверке антивирусами были обнаружены вредоносные сигна-туры дроппера:

- TR/Drop.Agent.ozuuh

- HEUR:Trojan-Dropper.Python.Agent.gen

- Trojan.Generic.33098132

- Trojan.TR/Drop.Agent.ozuuh [Aquarius]

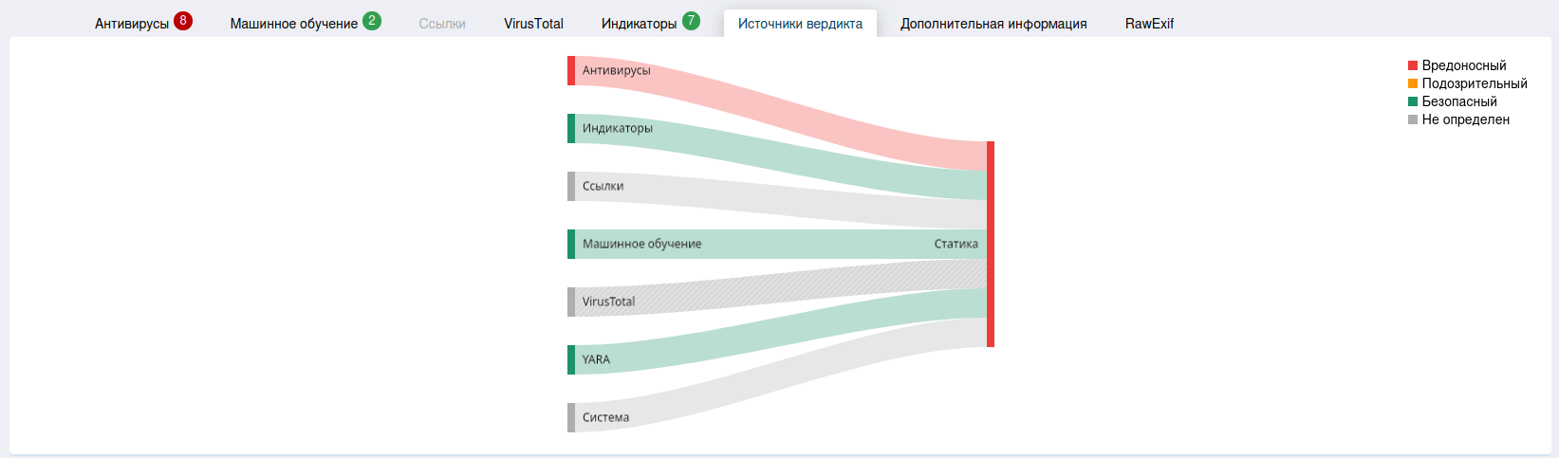

С данной вкладкой стоит просто ознакомиться, она несет в себе ин-формацию о том, какие методы и модули статического анализа выдали вердикт после проверки данного ПО.

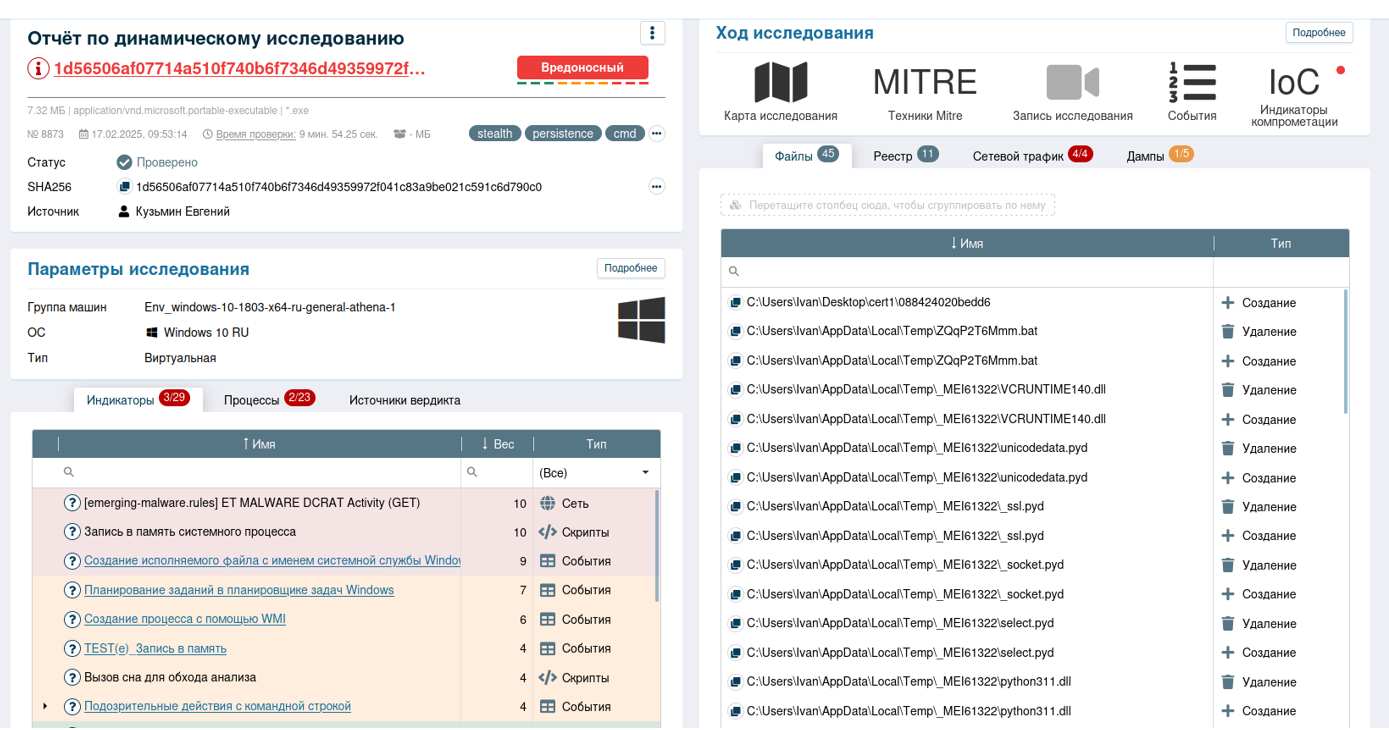

2. Динамическое исследование

Динамический анализ в системе AVSOFT ATHENA выявил несколько индикаторов:

1) Запись в память системного процесса - используется вредоносным ПО для исполнения своего кода от имени системного процесса;

2) Создание исполняемого файла с именем системной службы Windows - вредоносное ПО создает исполняемый файл с именем системной службы Windows для своей маскировки;

3) Планирование заданий в планировщике задач Windows - ПО планирует задания в планировщике задач Windows, что является нелегитимным действием;

4) Создание процесса с помощью WMI - ПО запускает процесс с помощью инструментария управления Windows WMI. С помощью WMI ПО пытается обойти меры безопасности системы;

5) Вызов сна для обхода анализа - ПО пытается отложить процесс анализа, вызывая функцию сна;

Подозрительные действия с командной строкой - ПО производит подозрительные действия с командной строкой, обычно относящиеся к нелегитимным;

[emerging-malware.rules] ET MALWARE DCRAT Activity (GET) — suricata правило для обнаружения вредоносной активности, в данном случае DCRAT;

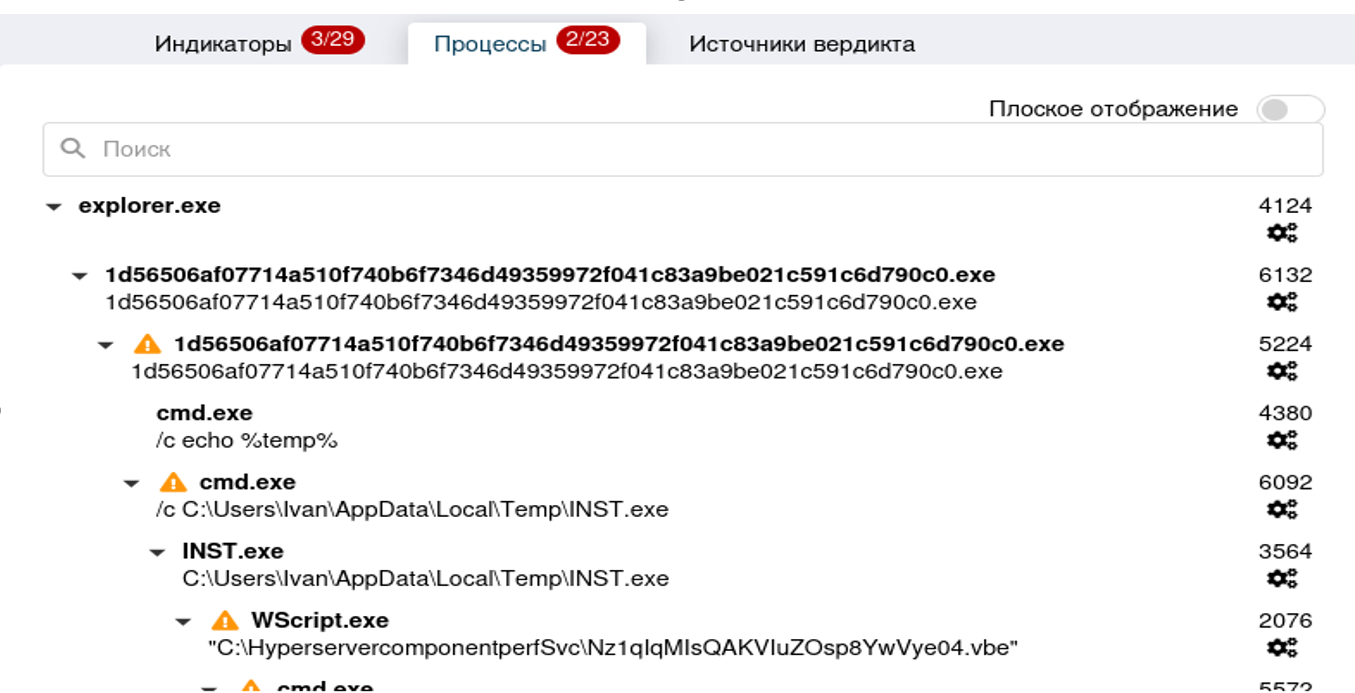

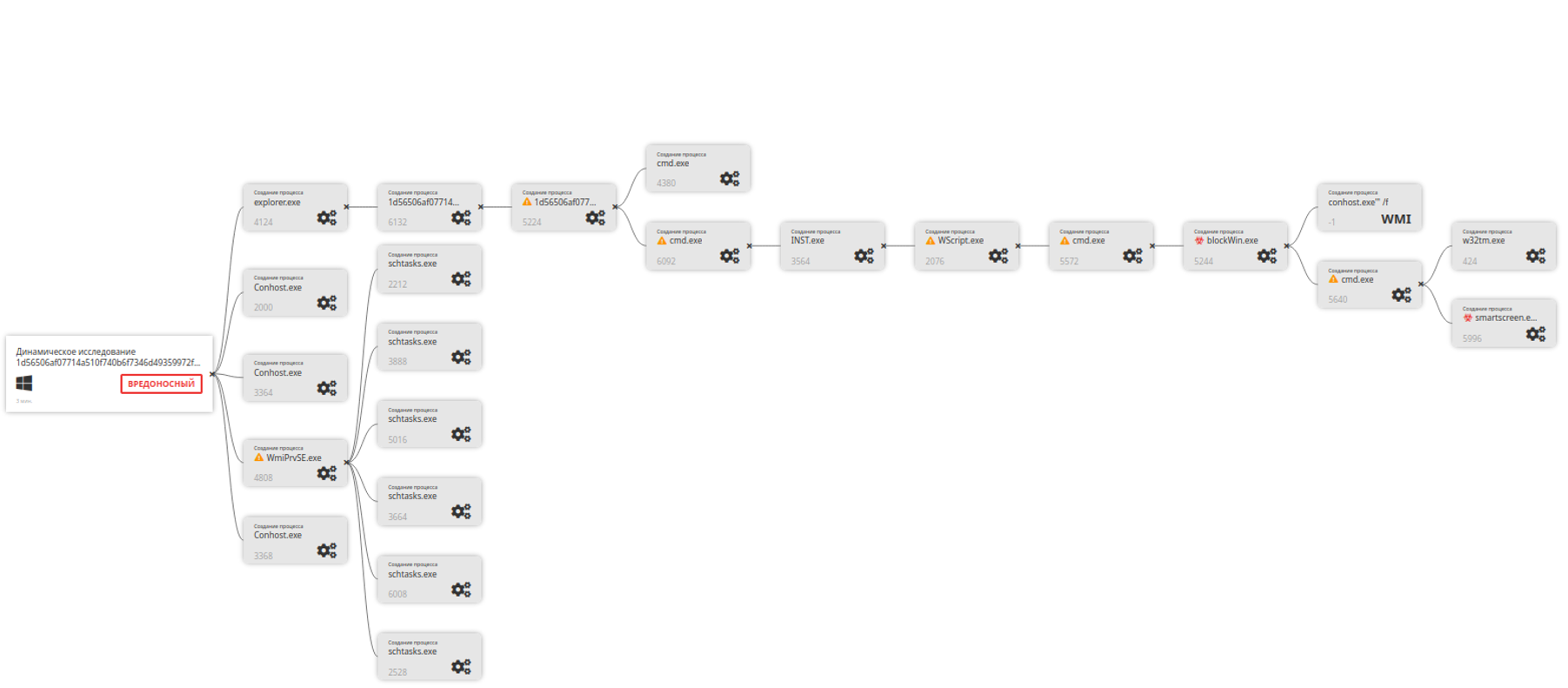

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: cmd.exe, INST.exe, Wscript.exe, blockWin.exe, w32tm.exe, smartscreen.exe, conhost.exe, schtasks.exe.

Также, с процессами можно ознакомиться во вкладке “Карта процессов”.

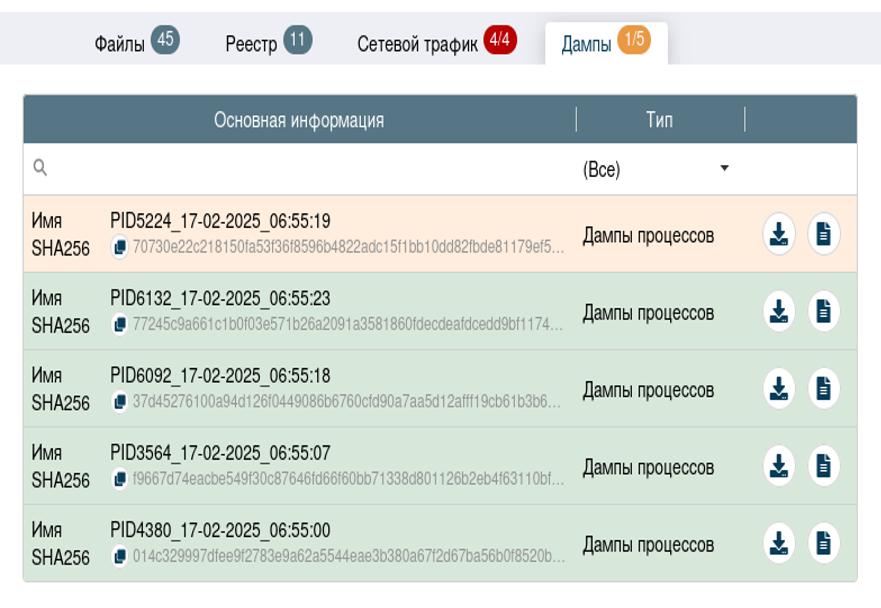

В блоке «Дампы» видно, что ПО во время работы был создан подозрительный процесс PID5224_17-02-2025_06:55:19

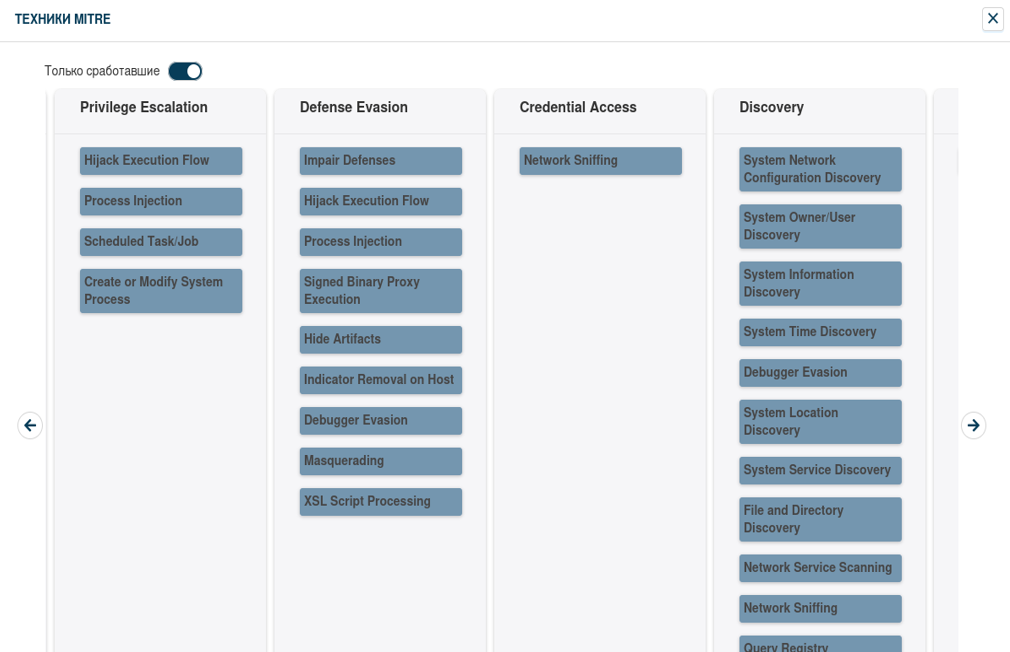

Во вкладке “Техники MITRE” видно, что отработало несколько техник:

1) Native API. Сработавшие индикаторы: Установка прав отладки.

Злоумышленники могут напрямую взаимодействовать с интерфейсом программирования приложений (API) для выполнения определенных действий. Собственные API-интерфейсы обеспечивают вызов низкоуровневых служб ОС в ядре, которые связаны с оборудованием, устройствами, памятью и процессами.

2) Command and Scripting Interpreter. Сработавшие индикаторы: Использование cmd команд.

Злоумышленники могут использовать интерпретатор команд и сценариев для выполнения команд, сценариев или двоичных файлов. Большинство систем поставляется с встроенным интерфейсом командной строки и возможностями написания сценариев.

Команды и сценарии могут быть встроены в исходные полезные нагрузки, доставляемые жертвам в виде документов-приманки или в виде вторичных полезных нагрузок, загруженных с существующего C&C сервера.

3) Scheduled Task/Job. Сработавшие индикаторы: Планирование заданий в планировщике задач Windows.

Злоумышленники могут использовать функции планирования задач для первоначального или повторного выполнения вредоносного кода в определенную дату и время. Задача также может быть запланирована в удаленной системе при условии соблюдения надлежащей проверки подлинности.

4) Hijack Execution Flow. Сработавшие индикаторы: Создание ключей в директории Tracing.

Злоумышленники могут выполнять вредоносную полезную нагрузку, перехватывая способ запуска программ в операционных системах. Перехват выполнения программ используется злоумышленниками для обеспечения постоянства в системе, или повышения привилегий, или обхода защиты.

Indicator Removal on Host. Сработавшие индикаторы: Подозрительные действия с командной строкой, Использование cmd команд.

Злоумышленники удаляют или изменяют сгенерированные артефакты в хост-системе, включая журналы или файлы, помещенные в карантин. Эти действия могут помешать сбору событий, формированию отчетности или других уведомлений, используемых для обнаружения вторжений.

6) XSL Script Processing. Сработавшие индикаторы: Запуск сценария (скрипта).

Злоумышленники обходят контроль приложений и скрывают выполнение кода, встраивая скрипты в файлы XSL. Двоичный файл утилиты преобразования общих строк Microsoft (msxsl.exe) может быть установлен и использован для выполнения вредоносного JavaScript, встроенного в локальные или удаленные (с указанием URL) файлы XSL. Злоумышленники могут использовать Инструментарий управления Windows для вызова JScript или VBScript в файле XSL.

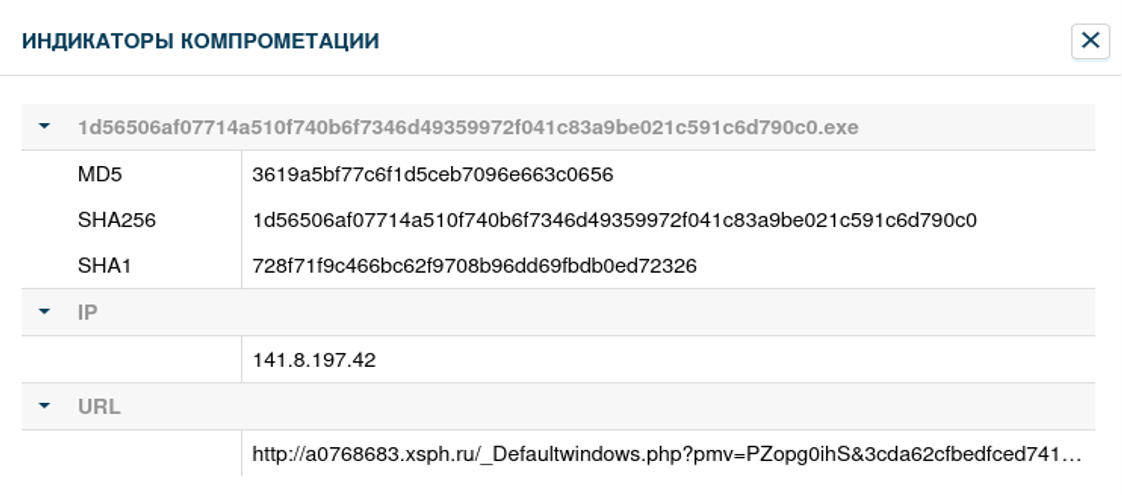

Во вкладке “Индикаторы компрометации” отображаются индикаторы компрометации вредоносного поведения файла по результатам его проверки в «песочнице».

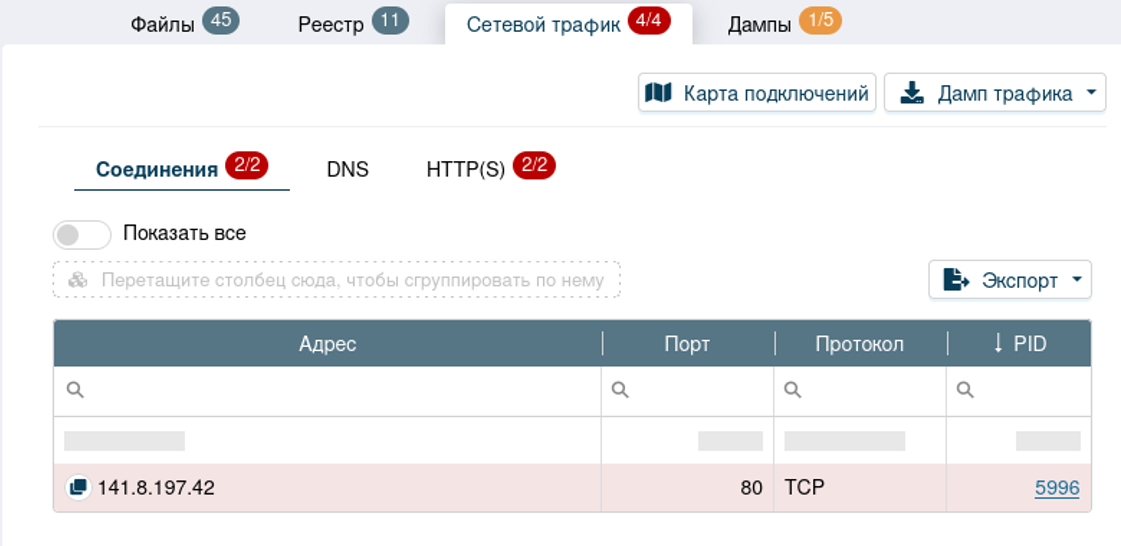

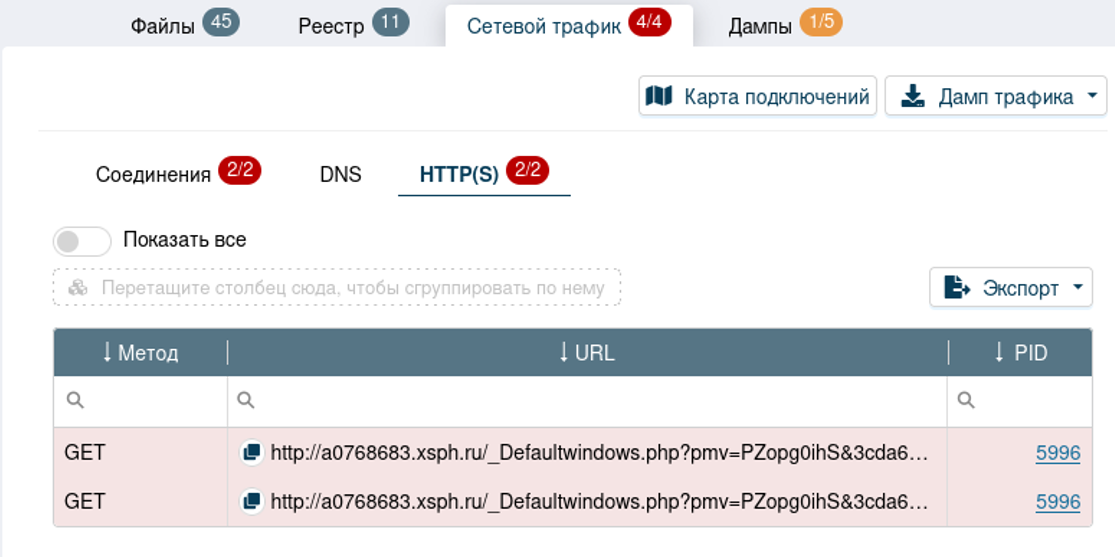

Вкладка «Сетевой трафик» показывает вредоносную сетевую активность. В данном случае идёт соединение с IP 141.8.197.42:80. Данный адрес suricata определила как вредоносный.

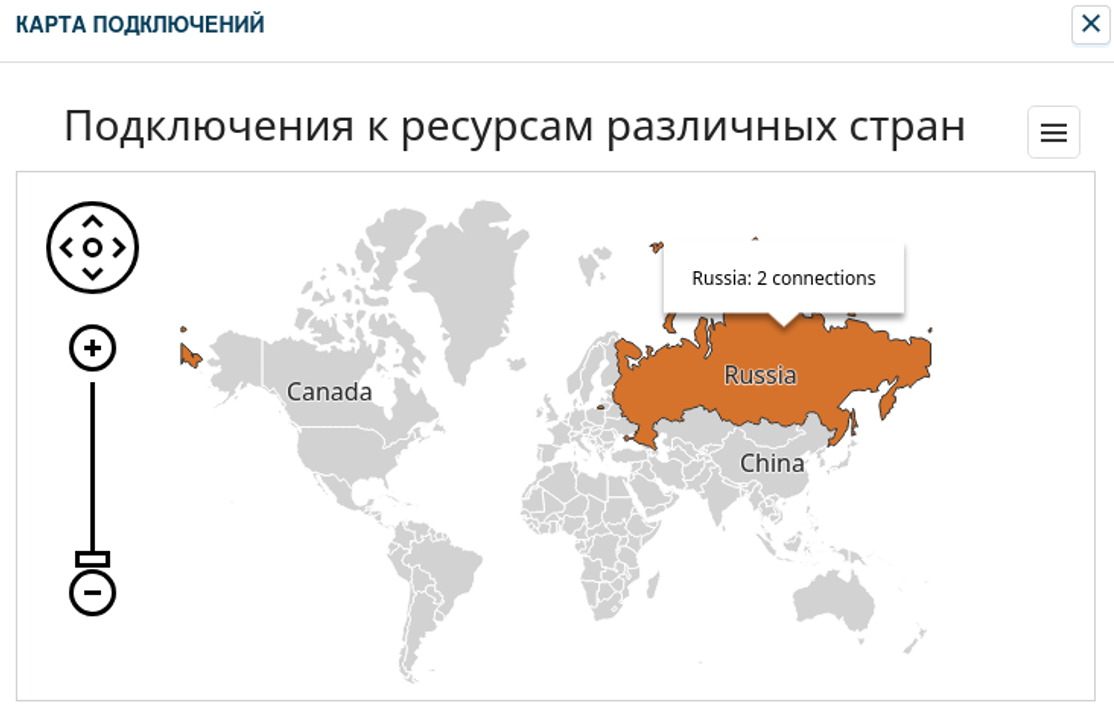

Карта подключений показывает то, с адресами каких стран взаимодействует образец.

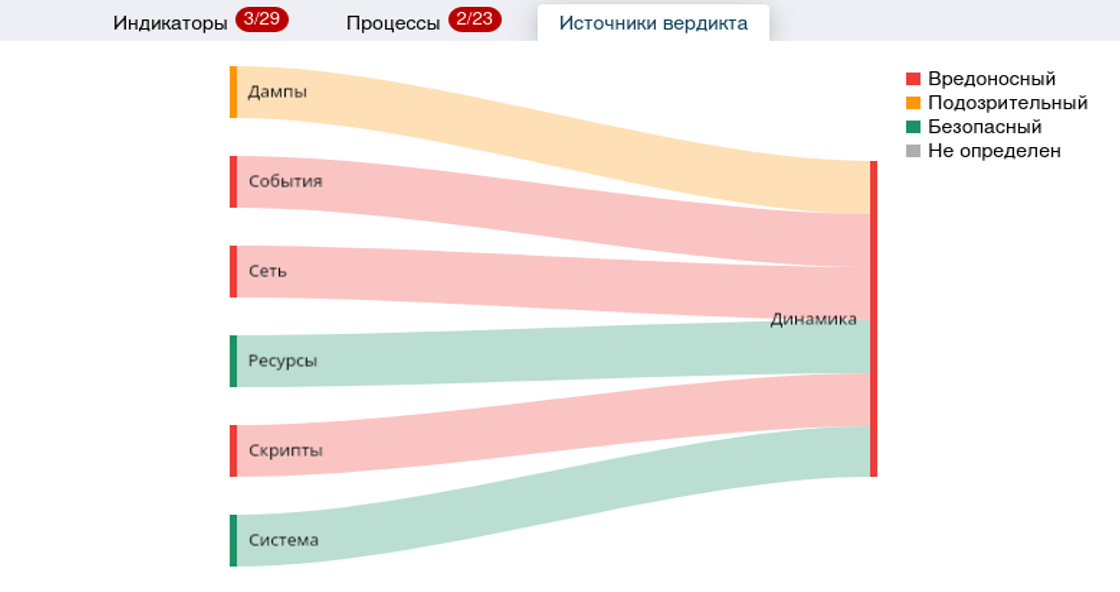

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.