«FormBook»

Общая информация

FormBook - это троян для кражи информации, который продается как вредоносное ПО как услуга (MaaS). Его популярность среди злоумышленников обусловлена простотой настройки и использования, несмотря на ограниченные технические навыки, необходимые для его развертывания.

Несмотря на простоту, FormBook обладает мощными функциями кражи и обхода. Он может извлекать сохраненный и введенный пользователем текст, просматривать и взаимодействовать с файлами, а также делать скриншоты.

FormBook использует набор эффективных мер для избежания обнаружения антивирусным ПО. Это делает его особенно опасным, поскольку он может оставаться незамеченным в зараженных системах в течение длительного времени.

Написанный на языках C и x86 ассемблер, FormBook продается как панель управления PHP и может быть куплен на легкодоступных онлайн-форумах всего за 30 долларов.

Уникально то, что в отличие от большинства существующих вирусов, использующих последние уязвимости или "нулевые дни", FormBook может внедряться в процессы и устанавливать функциональные крючки, используя уже известные проблемы. Поэтому создатели утверждают, что вирус будет работать безупречно независимо от версии Windows.

Исследование в системе ATHENA

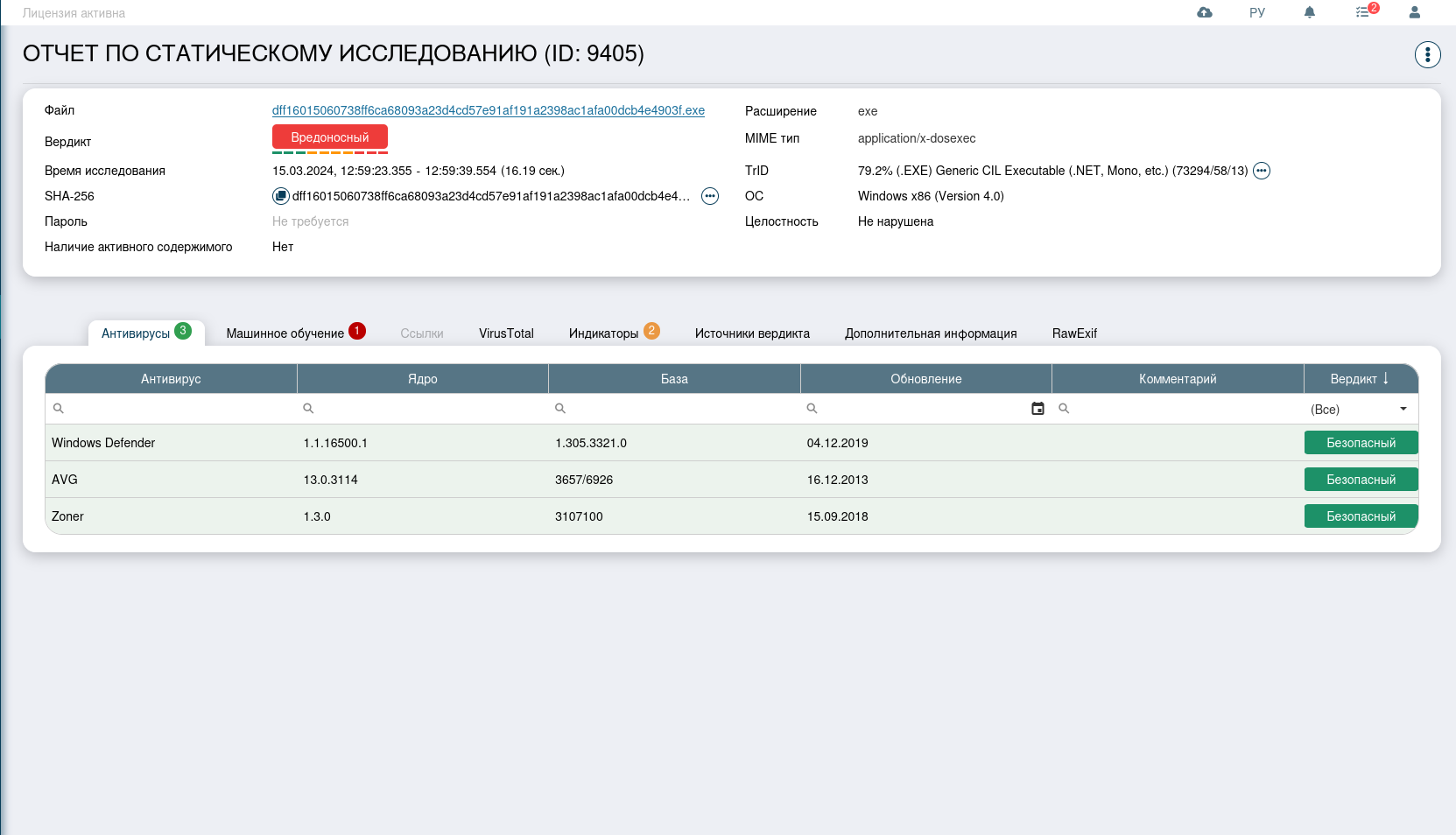

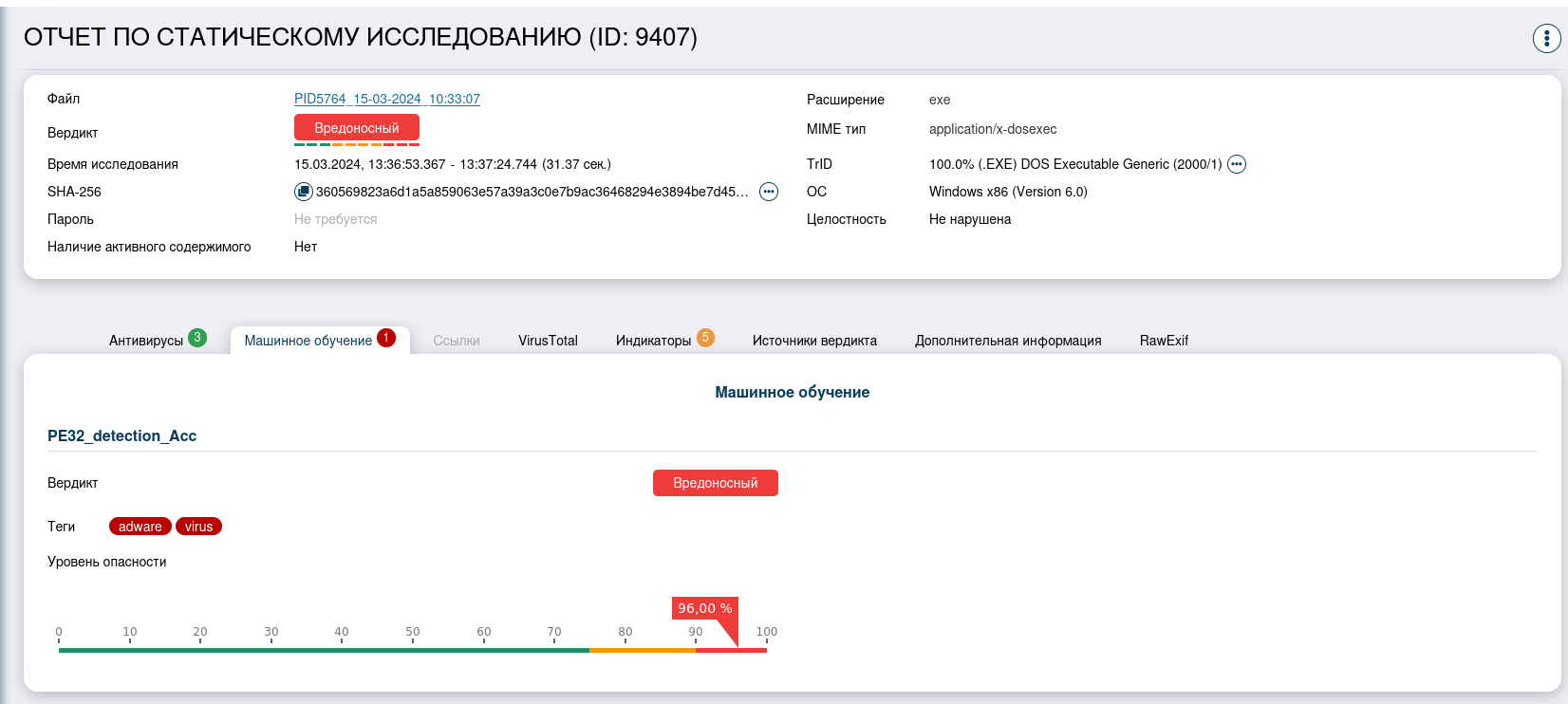

Статическое исследование

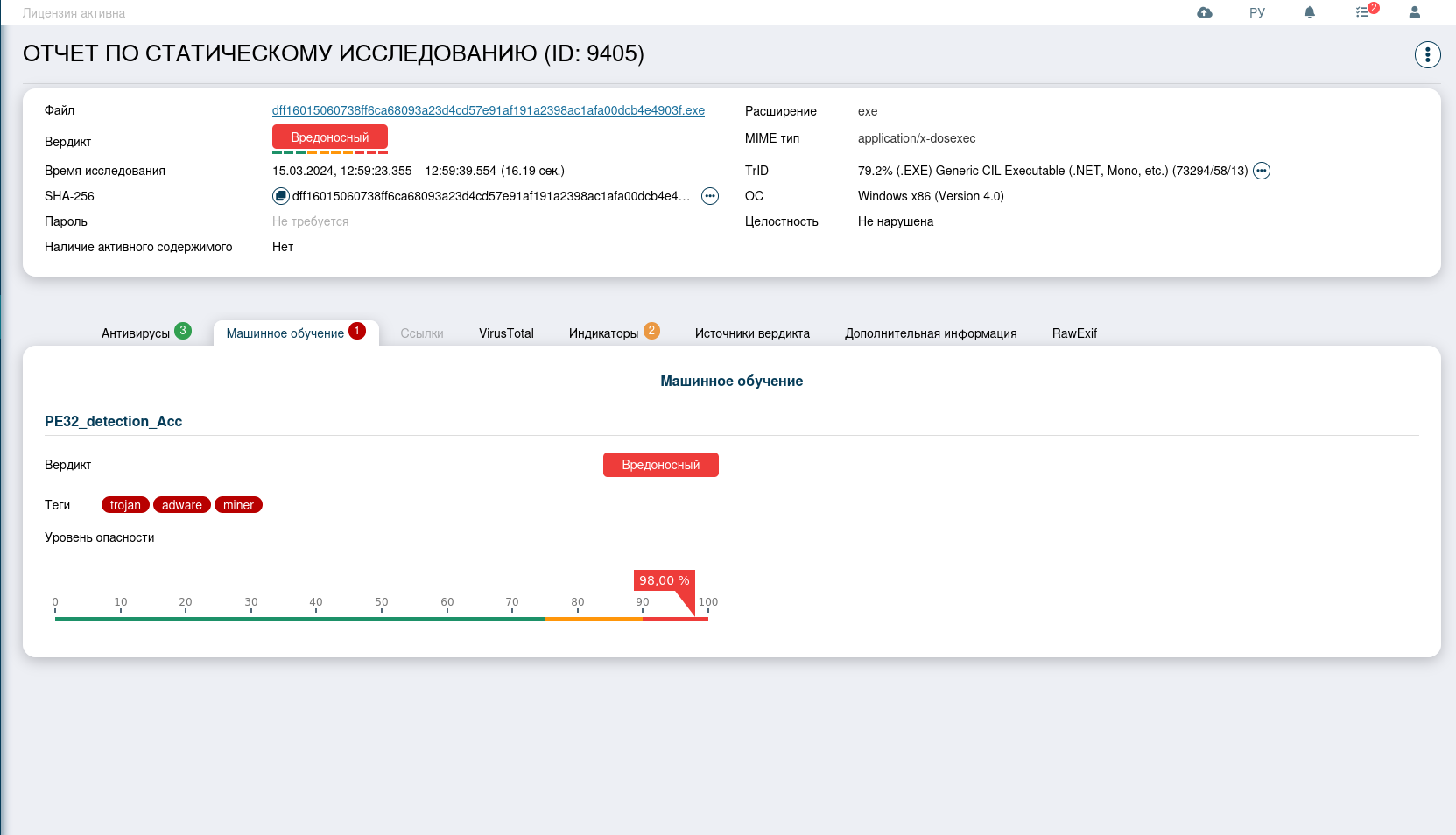

Алгоритмы машинного обучения выявили вредоносные компоненты, и выдали файлу вредоносный вердикт с тегами Trojan, Adware, Miner.

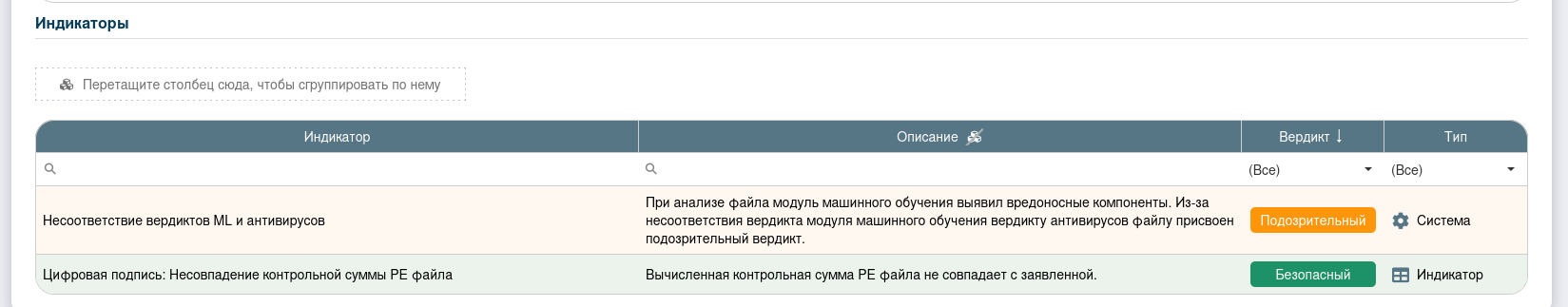

Во вкладке «Индикаторы» сработал индикатор «Несоответствие вердиктов машинного обучения и антивирусов», а также «Цифровая подпись: Несовпадение контрольной суммы PE файла»

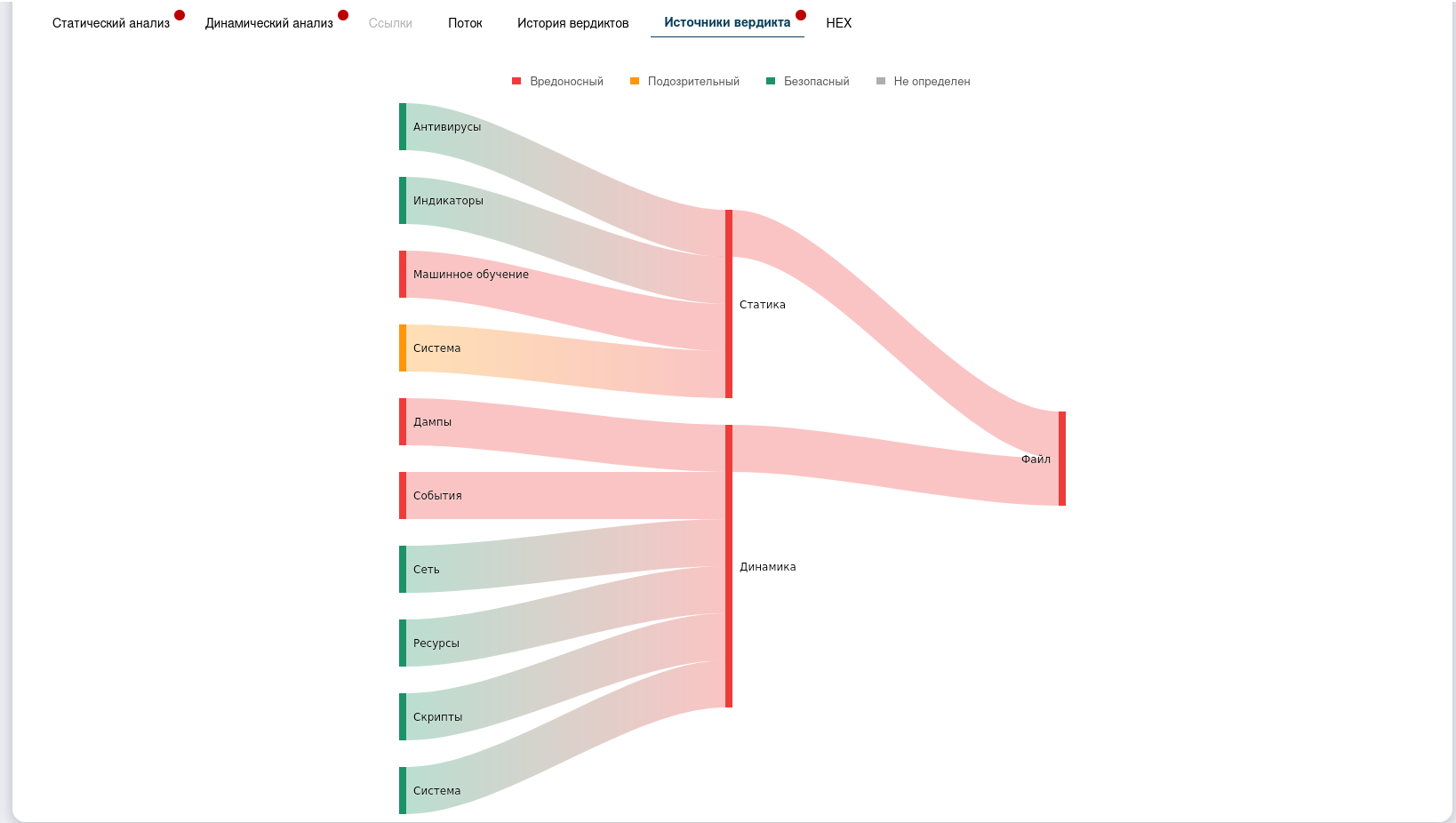

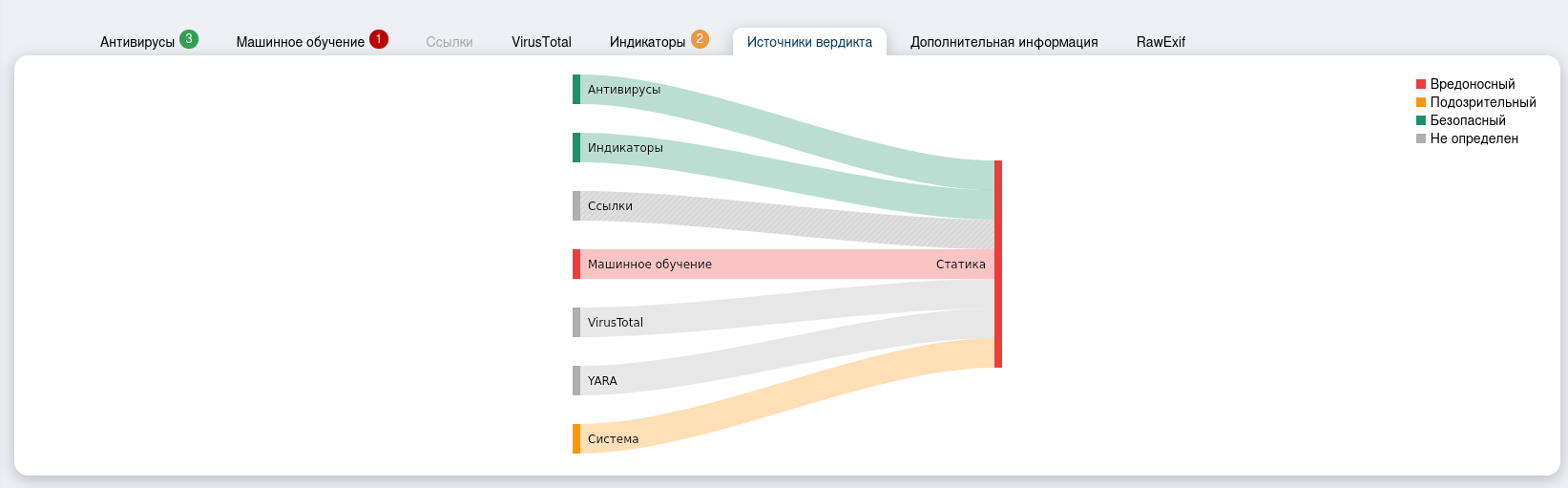

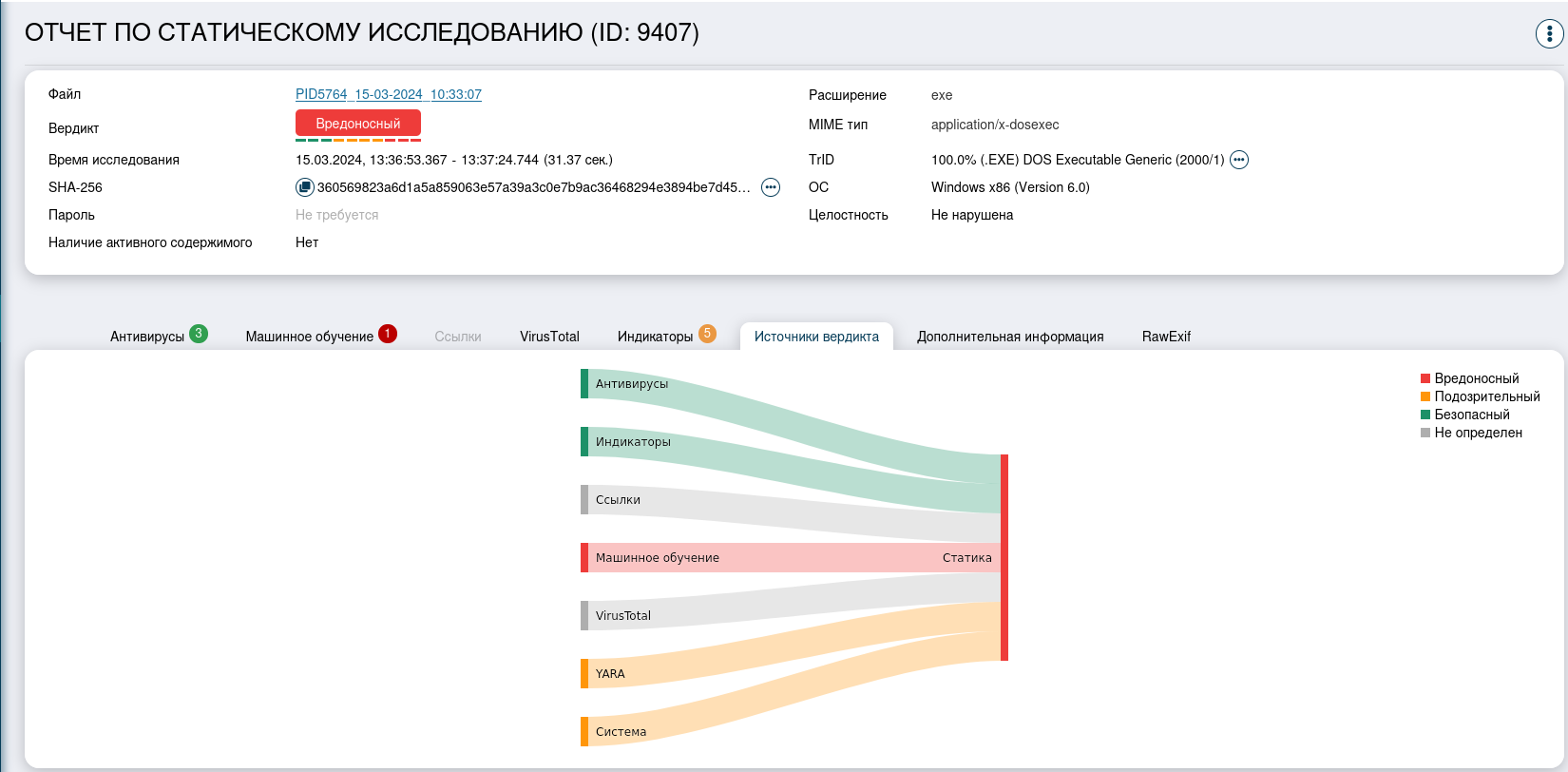

Во вкладке «Источники вердикта» «Athena» построила нам графическую карту с источниками вердикта, а также общим вердиктом по исследуемому файлу.

Динамический анализ

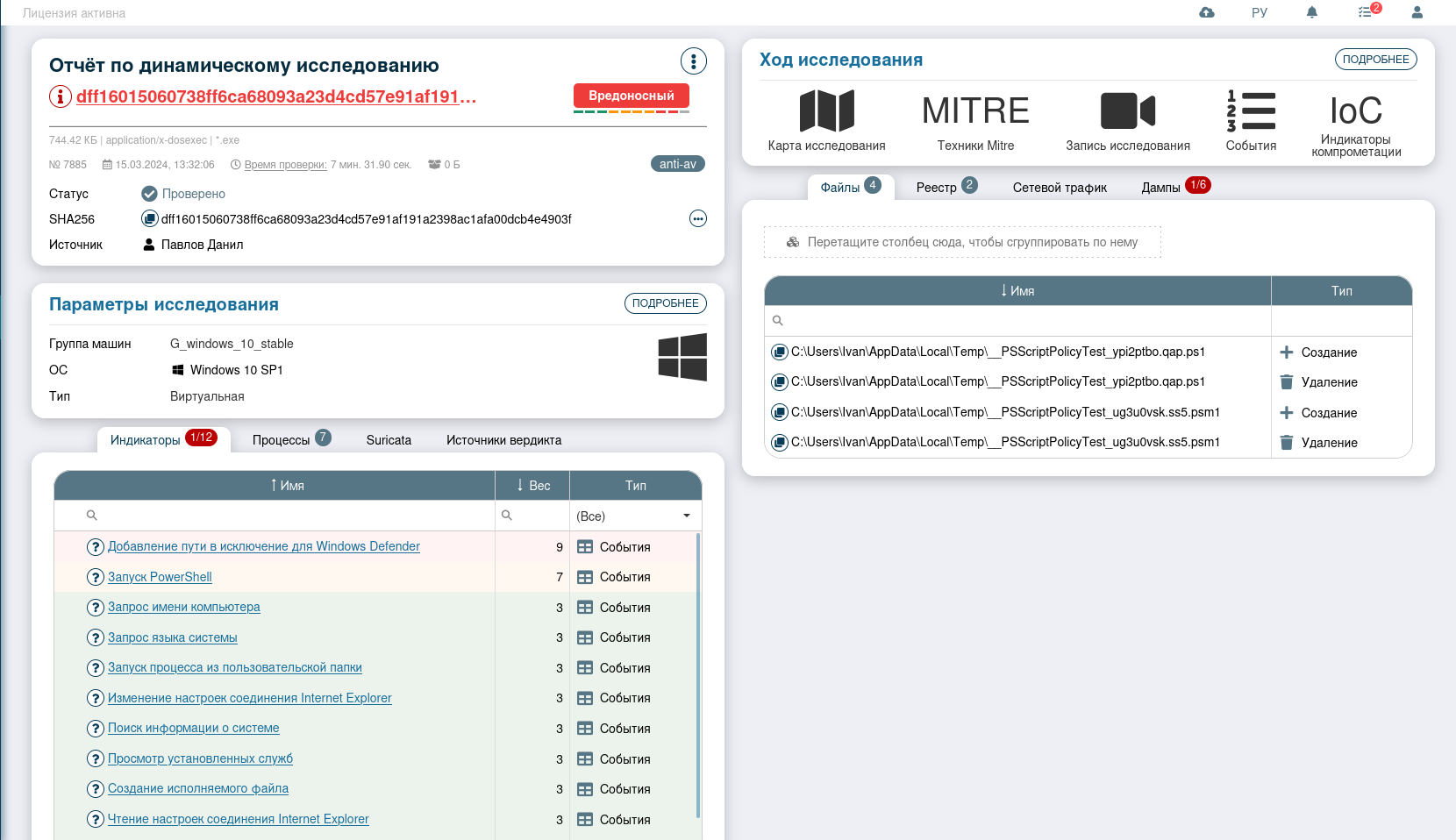

Динамический анализ в системе AVSOFT ATHENA выявил несколько индикаторов:

- Добавление пути в исключение для Windows Defender - ПО добавляет путь в исключение для проверки Windows Defender, что может негативно повлиять на безопасность работы пользователя в системе. Такое поведение является нелегитимным, поэтому помечается как вредоносное.

- Запуск PowerShell - ПО запускает PowerShell, который может быть использован для запуска программ (скриптов) различного уровня, что также является нелегитимным действием.

- Запуск процесса из пользовательской папки - ПО запускает процесс из пользовательской папки, которая используется для хранения файлов пользователя. Легитимные приложения, как правило, запускаются из папок Windows, System32 и Program Files.

- Изменение настроек соединения Internet Explorer - Изменение настроек соединения Internet Explorer.

Все остальные индикаторы как правило же свойственны безопасному и вредоносному ПО.

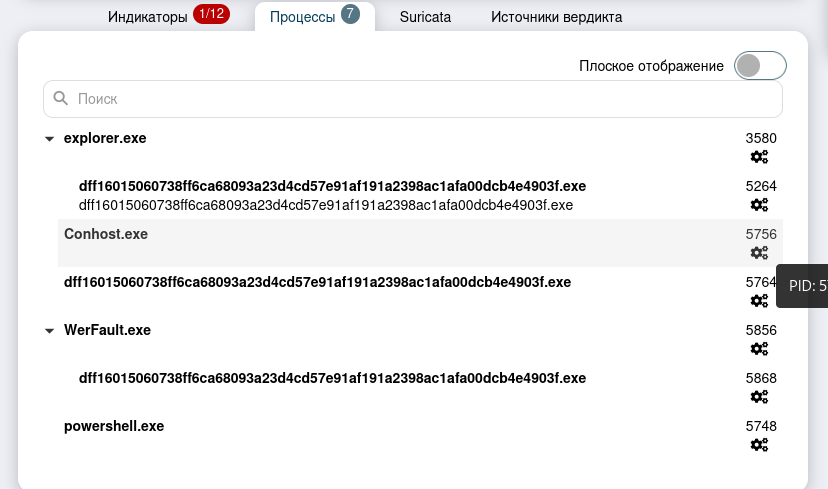

Среди системных программ, выявленных в процессе динамического исследования, была выявлена WerFault.exe - это исполняемый файл, который является частью операционной системы Microsoft Windows. Он используется для сбора и отправки отчетов об ошибках в Microsoft для анализа и устранения неполадок, explorer.exe, Conhost.exe и powershell.exe.

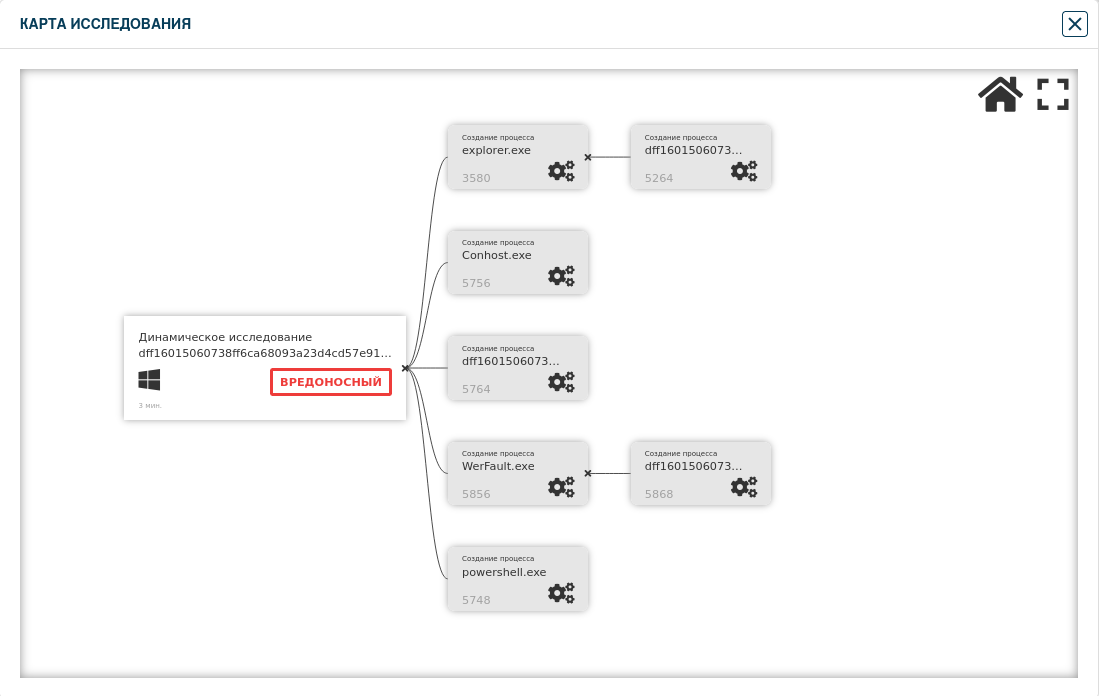

Созданные процессы также можно посмотреть во вкладке «Карта процессов». Также с процессами можно ознакомиться во вкладке «Карта исследований».

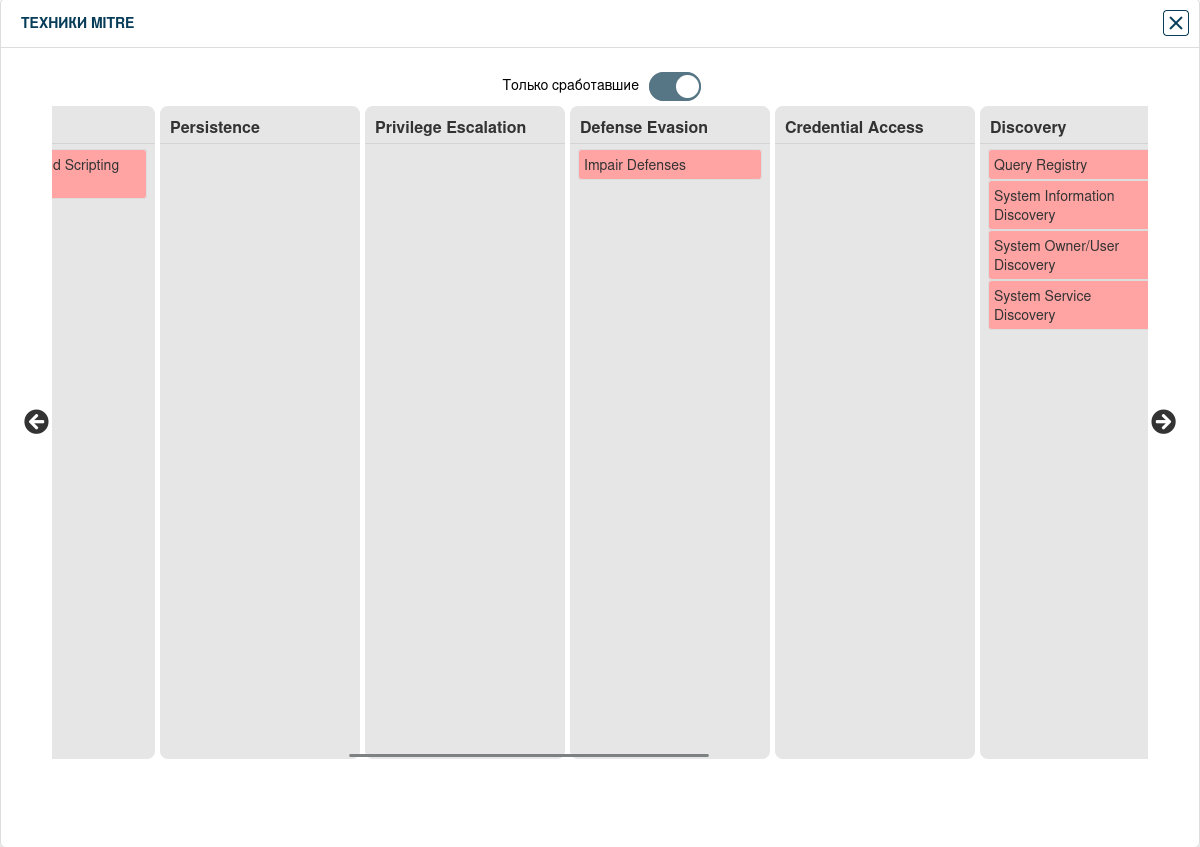

Во вкладке «Техники MITRE» видно, что отработало несколько техник:

- Query Registry - Сработавшие индикаторы: Просмотр установленных служб. Описание:

- System Infrormation Discovery - Сработавшие индикаторы: Просмотр установленных служб. Описание:

- System Owner/User Discovery - Сработавшие индикаторы : Поиск информации о системе.

- Impair Defense - Сработавшие индикаторы : Добавление пути в исключение для Windows Defender.

- Command and Scripting Interpreter - Сработавшие индикаторы : Запуск PowerShell.

Злоумышленники могут взаимодействовать с реестром Windows для сбора информации о системе, конфигурации и установленном программном обеспечении. Реестр содержит значительный объем информации об операционной системе, конфигурации, программном обеспечении и безопасности.

Злоумышленники пытаются получить подробную информацию об операционной системе и оборудовании, включая версию, исправления, пакеты обновлений и архитектуру. Полученная системная информация используется злоумышленниками в планировании дальнейшего поведения, например, полностью заразить цель и/или предпринять конкретные действия.

Злоумышленники пытаются идентифицировать основного пользователя, текущего пользователя, вошедшего в систему, всех пользователей, которые обычно используют систему, и установить, активно ли пользователь использует систему. Например, путем получения имен пользователей учетных записей или с помощью сброса учетных данных ОС. Злоумышленники могут использовать полученную информацию для формирования последующего поведения, например, полностью ли заразить цель и/или предпринять определенные действия.

Злоумышленники изменяют компоненты атакуемой среды, чтобы помешать или отключить защитные механизмы. Это может быть ослабление превентивных средств защиты, таких как брандмауэры и антивирус, и/или уклонение от механизмов обнаружения, которые применяются для аудита активности и выявления злонамеренного поведения.

Злоумышленники могут использовать интерпретатор команд и сценариев для выполнения команд, сценариев или двоичных файлов. Большинство систем поставляется с встроенным интерфейсом командной строки и возможностями написания сценариев. Команды и сценарии могут быть встроены в исходные полезные нагрузки, доставляемые жертвам в виде документов-приманки или в виде вторичных полезных нагрузок, загруженных с существующего C&C сервера.

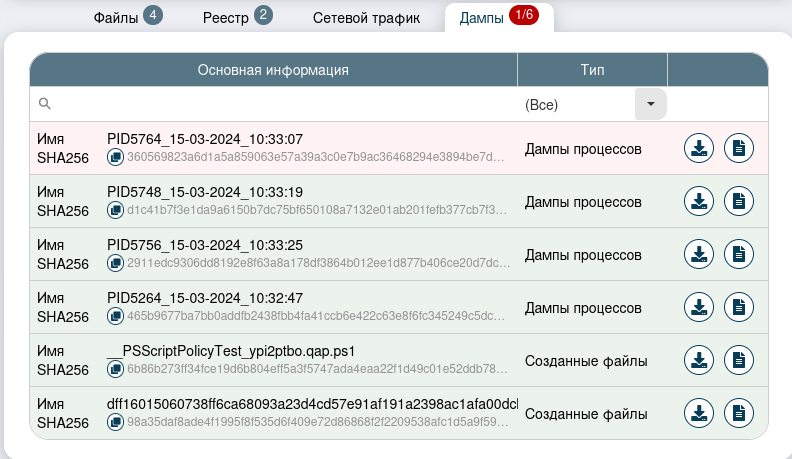

В блоке «Дампы» видно, что ПО во время работы создало лог, файл скрипта PowerShell, также был создан дамп процесса приложения, который в статистическом исследовании был помечен вредоносным, давайте разберемся с ним подробнее.

Статистический анализ дампа

Алгоритмы машинного обучения выявили вредоносные компоненты, и выдали дампу вредоносный вердикт.

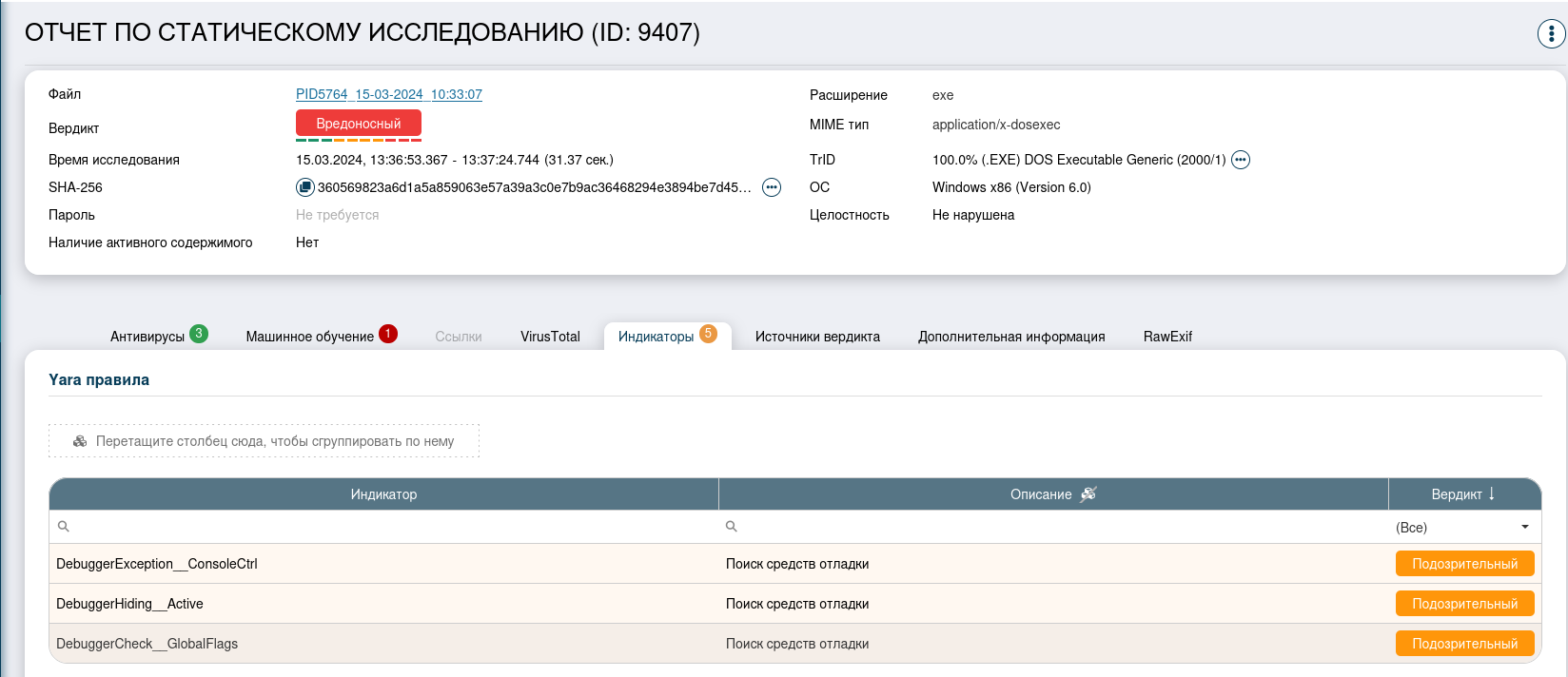

Во вкладке «Индикаторы» сработали три Yara правила:

- DebuggerException__ConsoleCtrl

- DebuggerHiding__Active

- DebuggerCheck__GlobalFlags

Правило для обнаружения использования отладчика при перехвате сигнала ConsoleCtrl.

Правило для обнаружения активных механизмов скрытия отладчика в процессе.

Правило для проверки глобальных флагов, связанных с наличием отладчика в системе.

Во вкладке источниках вердикта, ознакомимся с информацией о том, какие методы и модули статического анализа выдали вердикт после проверки.

В итоге, после статистического анализа - вердикт вынесла «Система» из-за несоответствия вердиктов модели машинного обучения и антивирусных движков. Динамика установила вредоносный вердикт, за счет наличия вредоносных событий ( управление Windows Defender и PowerShell) а также опасного дампа процесса.