«Lockbit»

Общее описание

LockBit это вредоносное программное обеспечение, которое блокирует доступ к компьютерным системам и требует выкуп за восстановление данных. Шифровальщик автоматически выбирает потенциальные жертвы, распространяется через сеть и шифрует все данные на зараженных устройствах. Злоумышленники используют LockBit в целевых атаках на крупные предприятия и другие организации, нанося им значительный ущерб.

LockBit стал частью долгой истории кибератак вымогательского характера. Атаки этой программы начались в сентябре 2019 года под именем ABCD, после чего она продолжила развиваться и стала уникальным представителем своего класса вредоносных программ. Такие программы, как LockBit, известны как «криптовирусы», так как они шифруют данные и требуют выкупа за доступ к ним. Обычно жертвами LockBit становятся крупные компании и государственные учреждения, а не отдельные пользователи. Прошлые жертвы этого вредоносного ПО включают организации из разных стран, таких как США, Китай, Индия, Индонезия, Украина, Франция, Великобритания и Германия.

LockBit относят к семейству шифровальщиков LockerGoga и MegaCortex. Это означает, что он использует те же модели поведения, что и перечисленные виды целевых шифровальщиков. Эти программы:

- автоматически распространяться внутри организации и не требуют ручного управления;

- являются целевыми, а не рассылаются наугад, как спамерское вредоносное ПО;

- используют однотипные инструменты для распространения, такие как Windows Powershell и Server Message Block (SMB).

Самая важная характеристика этих шифровальщиков – их способность распространяться самостоятельно. LockBit управляется заранее заданными автоматическими процессами. Это и отличает его от большинства подобных атак, которые после проникновения в сеть управляются вручную. В этом случае на наблюдение и сбор информации о жертве могут уйти недели.

После того, как злоумышленник вручную заражает один хост, он может обнаружить другие доступные хосты, подключить их к зараженному и с помощью скрипта распространить вредоносную программу. В случае LockBit, действия совершаются и повторяются без какого-либо вмешательства человека.

Объект анализа

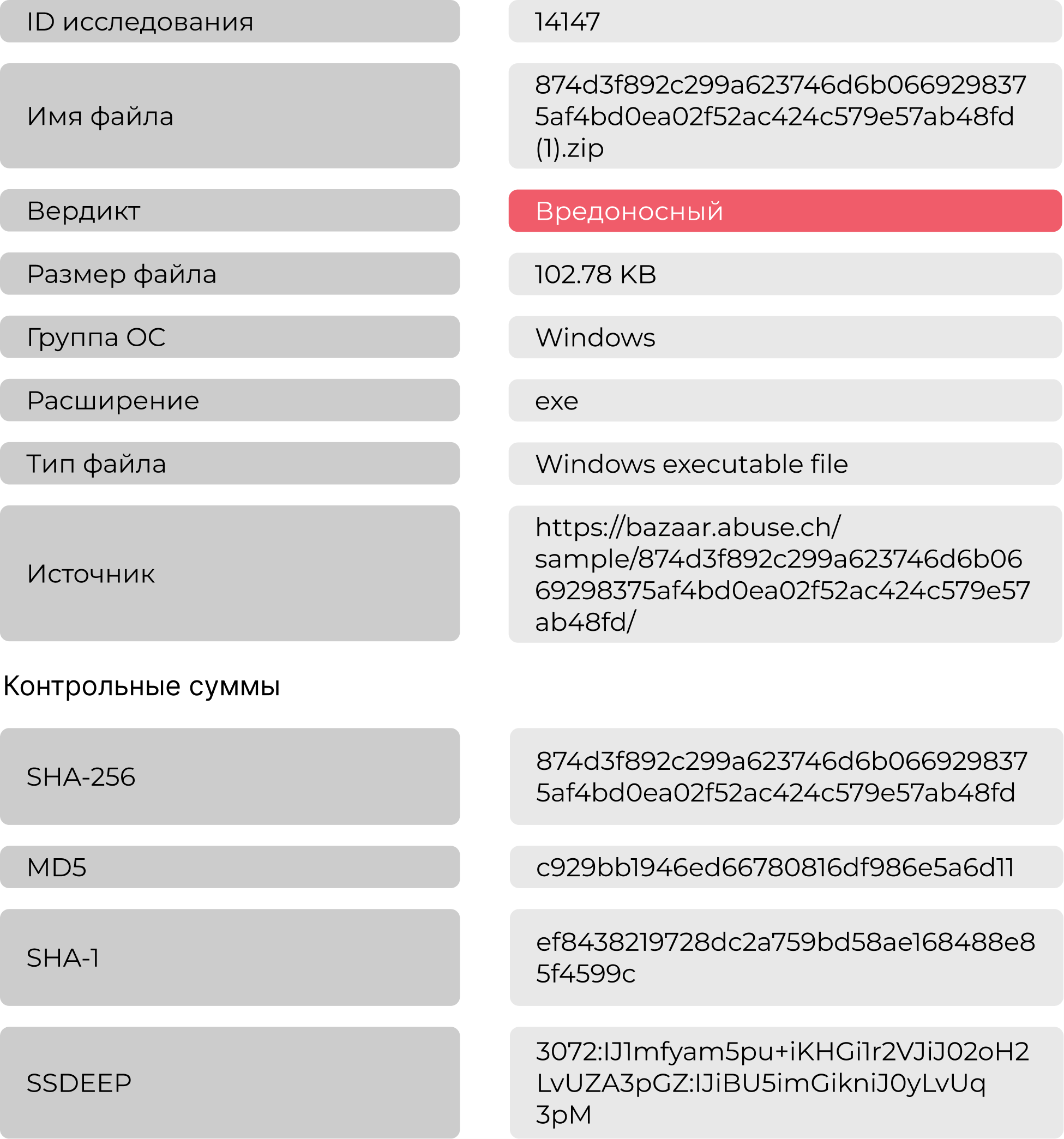

В таблице 1 представлена краткая характеристика файла:

Анализ в системе ATHENA

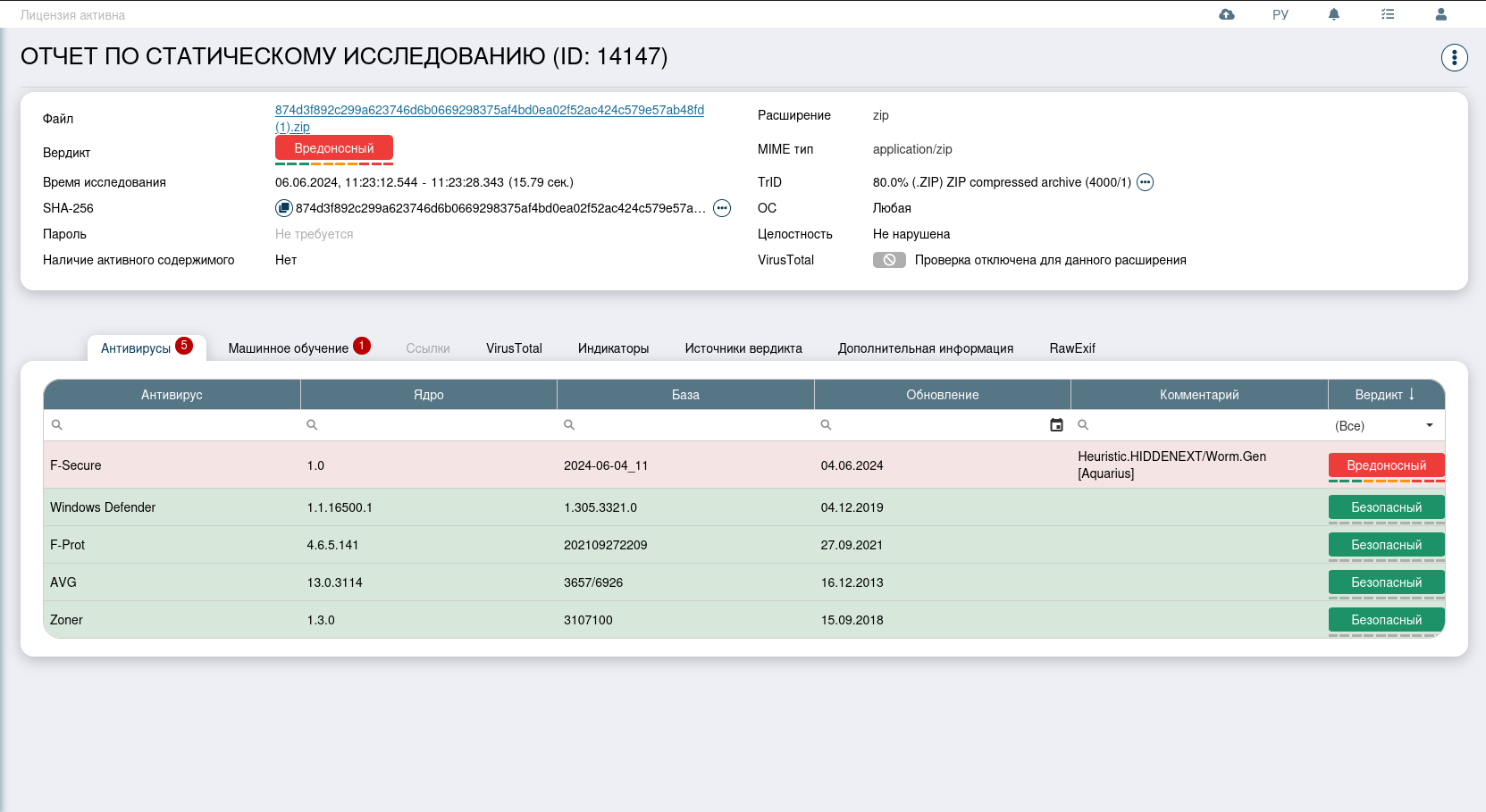

Статический анализ

В ходе статического исследования файлу был присвоен вредоносный вердикт. Антивирус F-Secure определил наличие интернет-червя в файле.

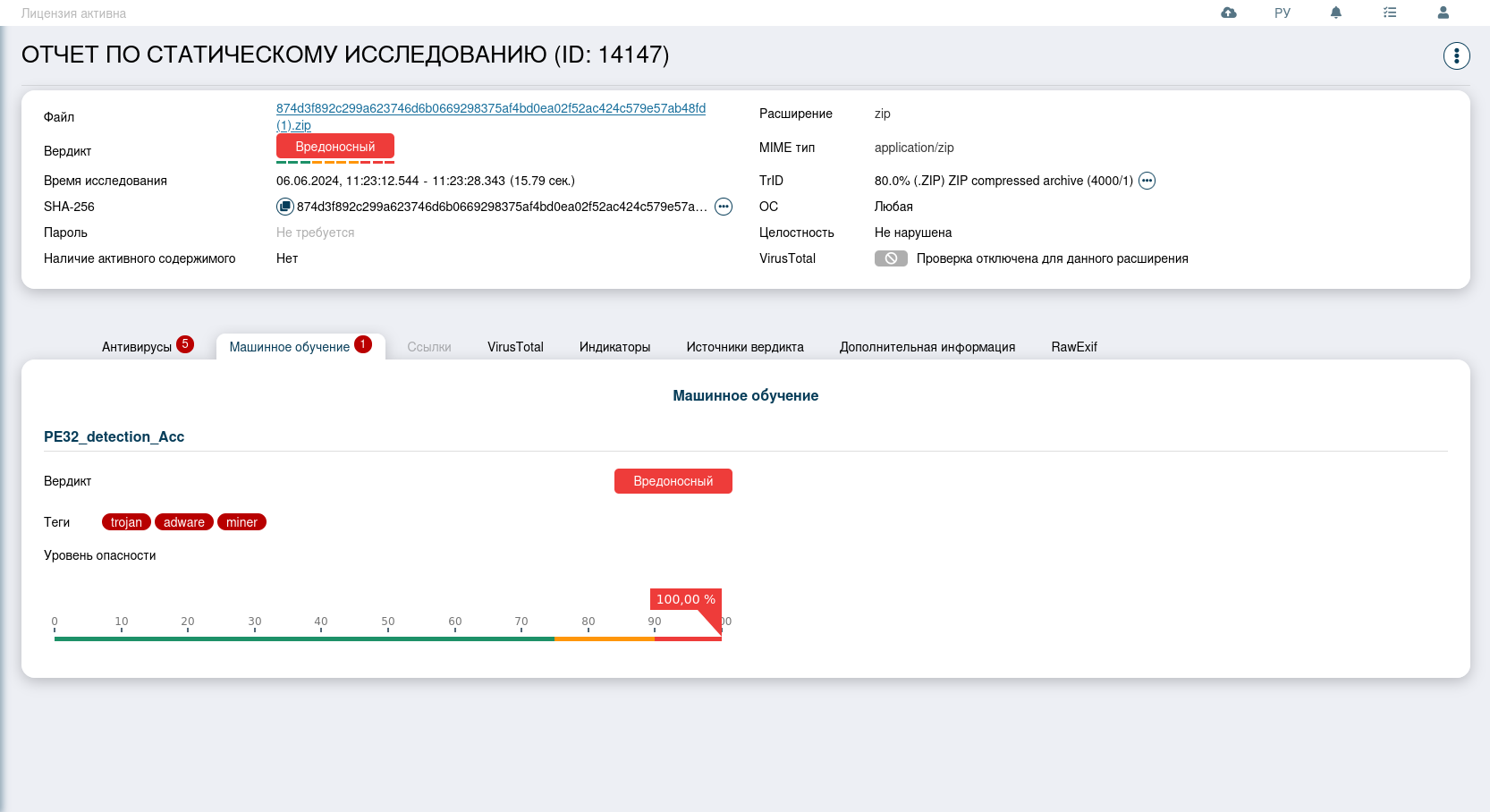

Модуль машинного обучения также выдал вредоносный вердикт, указав теги: trojan, adware и miner.

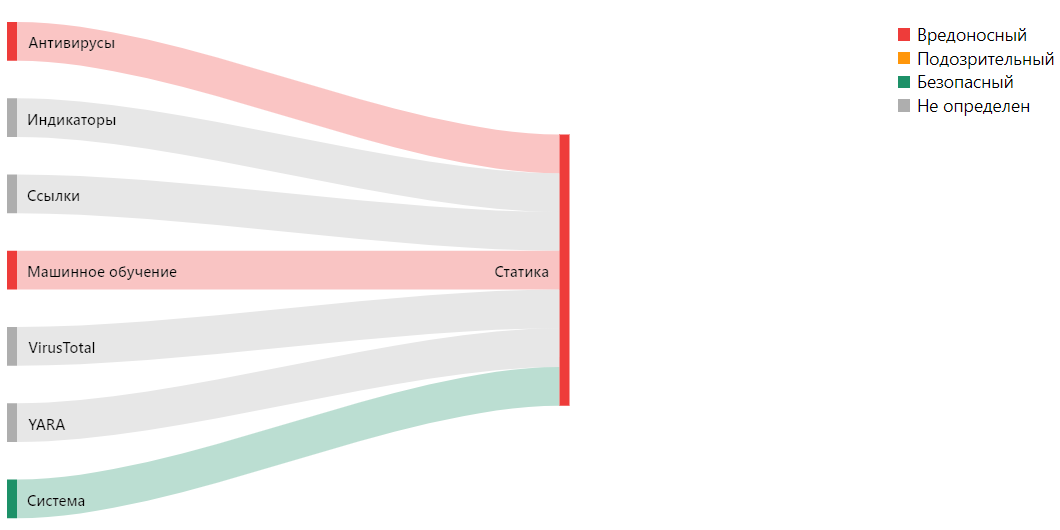

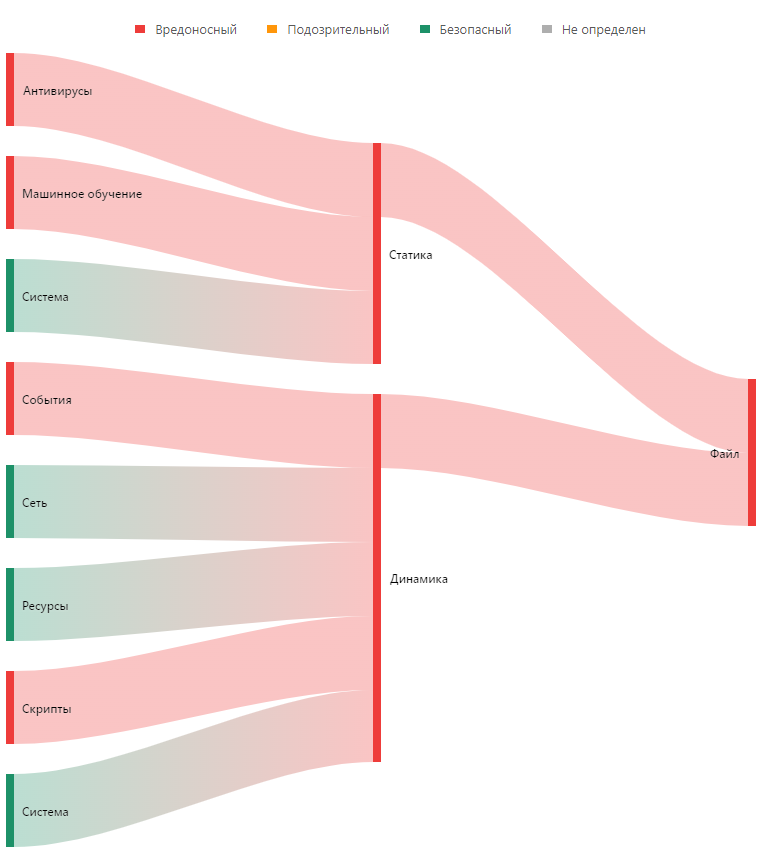

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу.

Динамический анализ

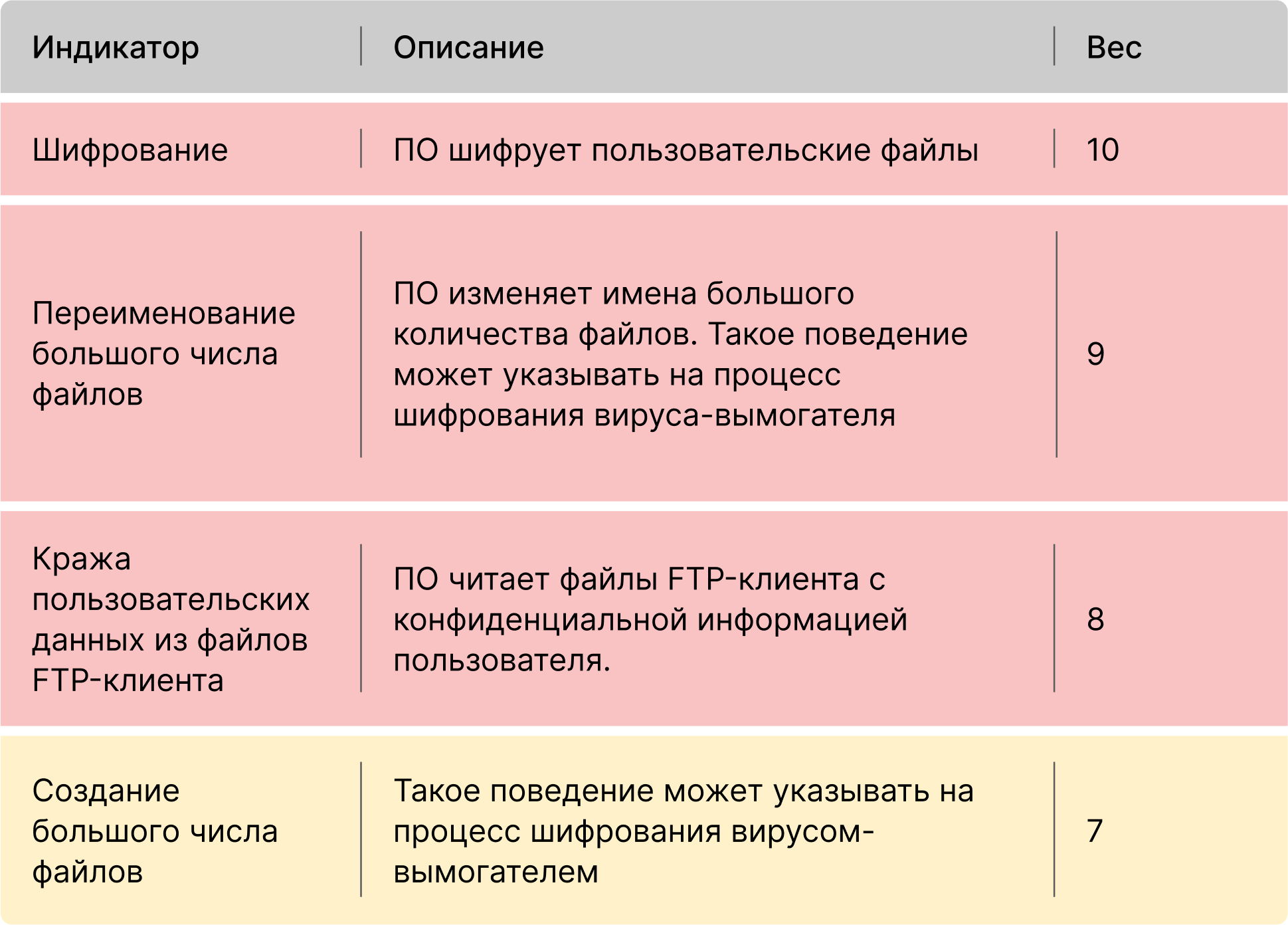

Вредоносные и подозрительные индикаторы динамического анализа, зафиксированные в процессе анализа, представлены в таблице 2:

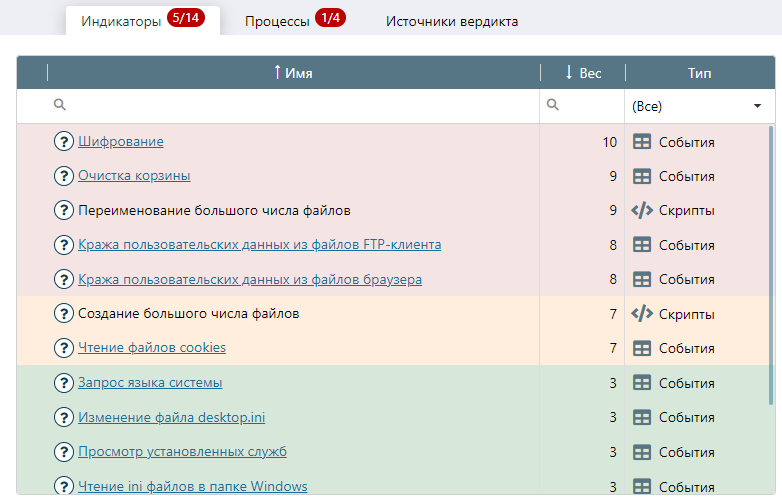

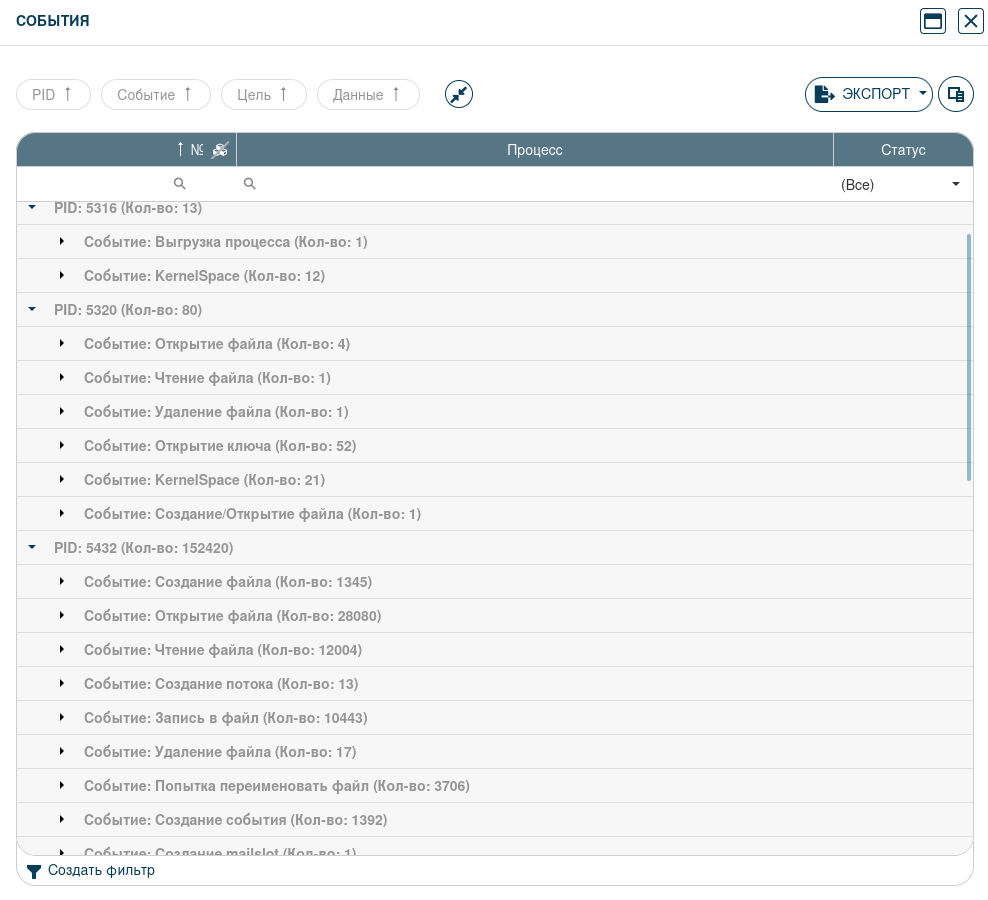

На рисунке 4 представлена таблица индикаторов в интерфейсе системы AVSOFT ATHENA:

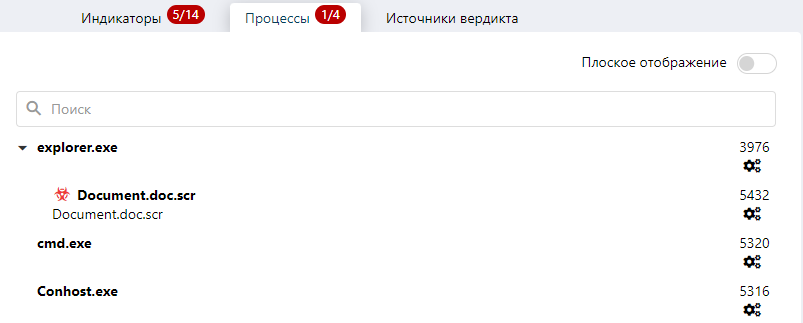

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: explorer.exe, Document.doc.scr (исполняемый скриптовый файл), cmd.exe.

На карте исследования можно увидеть наглядно как и в какой последовательности проходят процессы после запуска вредоносного файла.

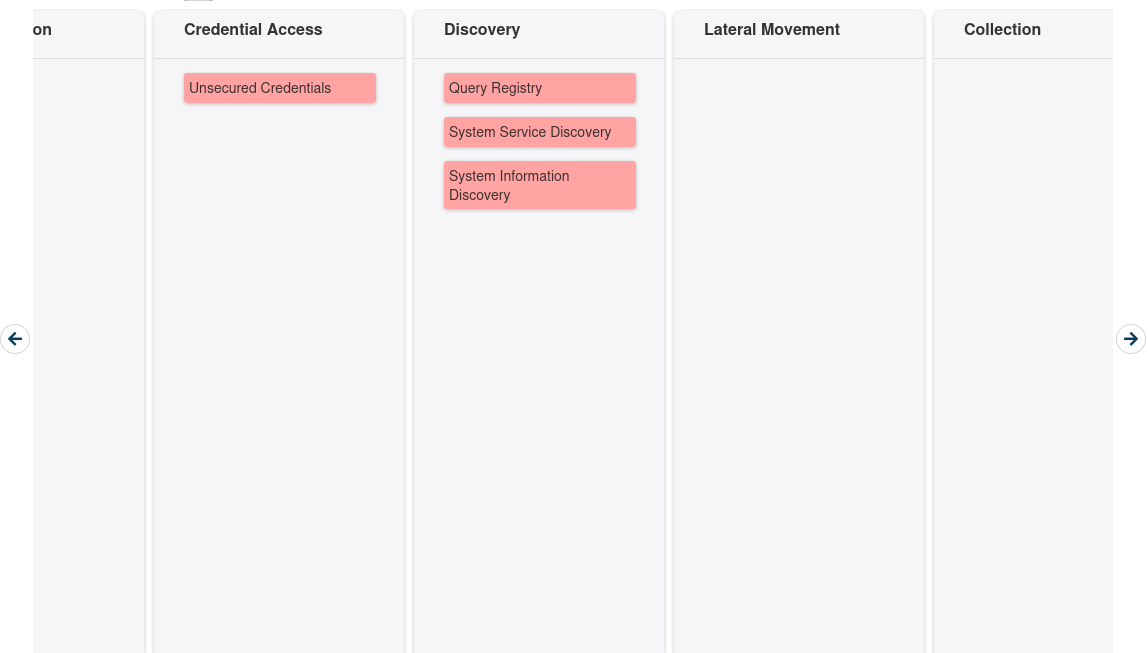

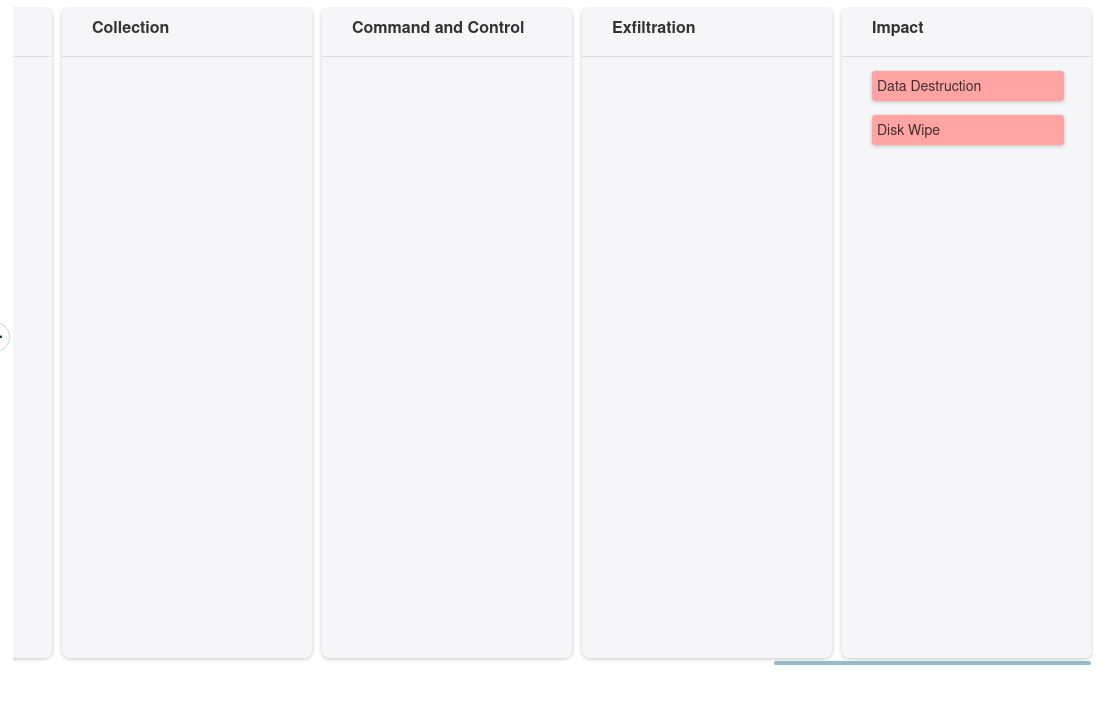

Вкладка «Техники MITRE» показывает какие техники отработали на данный файл.

Подробное описание сработавших техник MITRE:

- Unsecured Credentials - недоброжелатели могут искать во взломанных системах и получать незащищенные учетные данные. Эти учетные данные могут храниться и/или ошибочно размещаться в различных местах системы, включая файлы с открытым текстом (например, историю Bash), репозитории операционной системы или приложений, а также другие специализированные файлы/артефакты (например, закрытые ключи).

- Query Registry - злоумышленники могут взаимодействовать с реестром Windows для сбора информации о системе, конфигурации и установленном программном обеспечении.

- System Service Discovery - злоумышленники собирают информацию о зарегистрированных сервисах, чтобы формировать последующее поведение. Для получения информации могут применяться утилиты операционной системы Tasklist и Net, а также другие инструменты.

- System Information Discovery - злоумышленники пытаются получить подробную информацию об операционной системе и оборудовании, включая версию, исправления, пакеты обновлений и архитектуру.

- Data Destruction - злоумышленники уничтожают данные и файлы в системах или в сети, чтобы прервать доступность систем, служб и сетевых ресурсов. Злоумышленники могут перезаписать файлы и каталоги произвольно сгенерированными данными, чтобы сделать их безвозвратными. Вредоносное ПО, предназначенное для уничтожения данных, может иметь черве-подобные функции для распространения по сети с использованием дополнительных методов, таких как действительные учетные записи, сброс учетных данных ОС и проч.

- Disk Wipe - злоумышленники стирают или повреждают необработанные данные на дисках в системе или в сети, чтобы прервать доступность системных и сетевых ресурсов. Злоумышленники могут удалить произвольные части данных на диске или стереть структуры диска, такие как основная загрузочная запись (MBR). Может быть предпринята попытка полной очистки всех секторов диска.

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами (все кроме неопределенных), а также общим вердиктом по исследуемому файлу.

Во вкладке «События» отображаются конкретные процессы и события, которые происходят после запуска ВПО. На шифровальщик указывают следующие моменты: создание файла (1345 шт.), открытие файла (28080 шт.), запись в файл (10443 шт.) и попытка переименовать файл (10443 шт.).

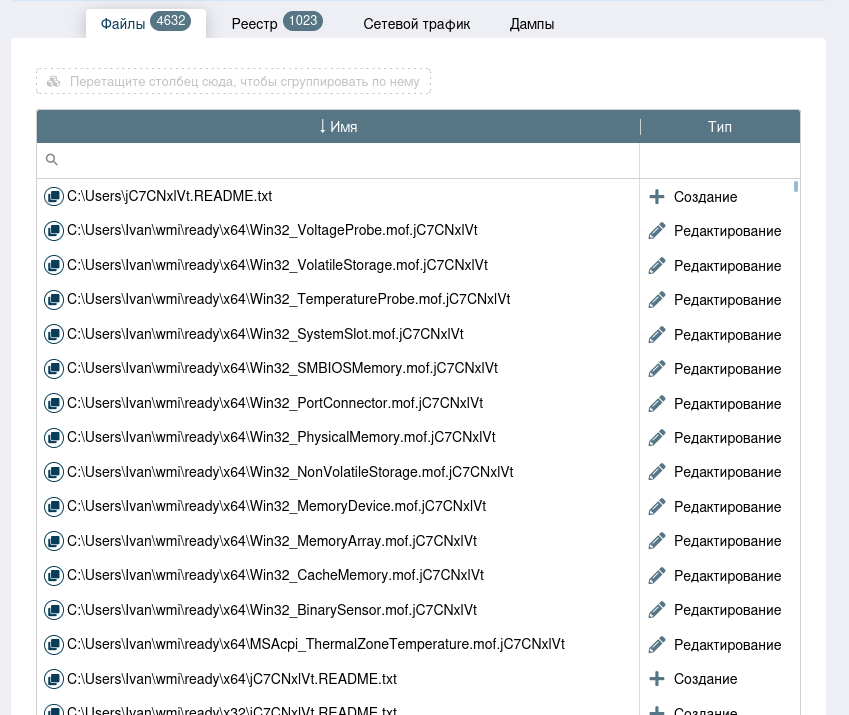

Во вкладке «Файлы» мы можем наблюдать какие файлы были созданы, какие отредактированы шифровальщиком.

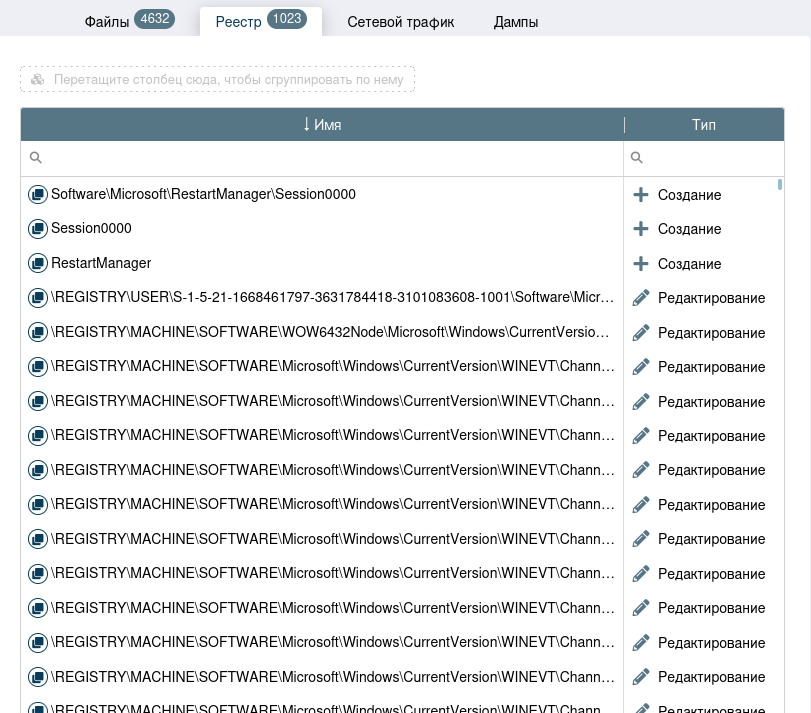

Вкладка «Реестр» показывает события в реестре операционной системы Windows.

Также, с помощью вкладки «Запись исследования», можно посмотреть, что произошло после запуска шифровальщика LockBit.

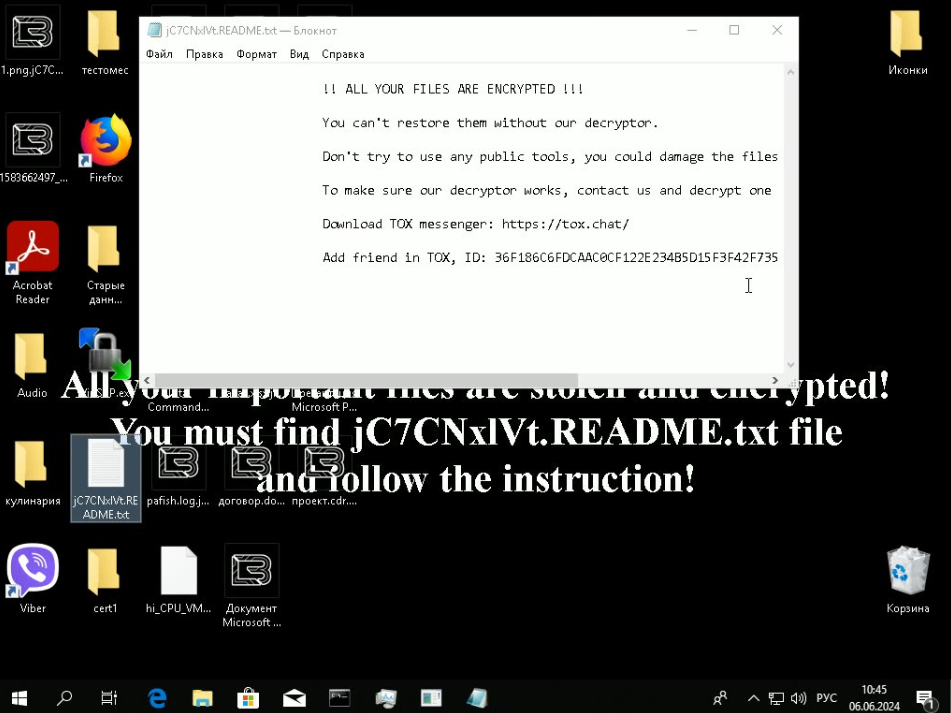

Открыв текстовый файл, мы видим послание о том, что все наши файлы зашифрованы и необходимо оплатить некую сумму в виде криптовалюты. Также, меняется заставка рабочего стола.