«Locky»

Общая информация

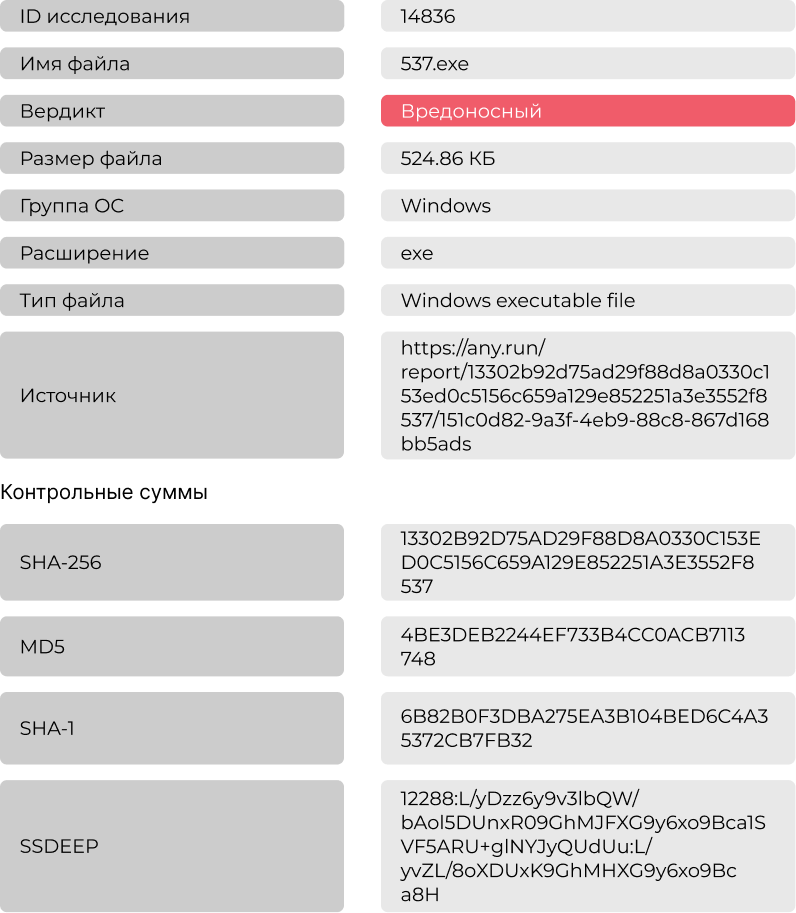

Краткая характеристика файла

Анализ в системе ATHENA

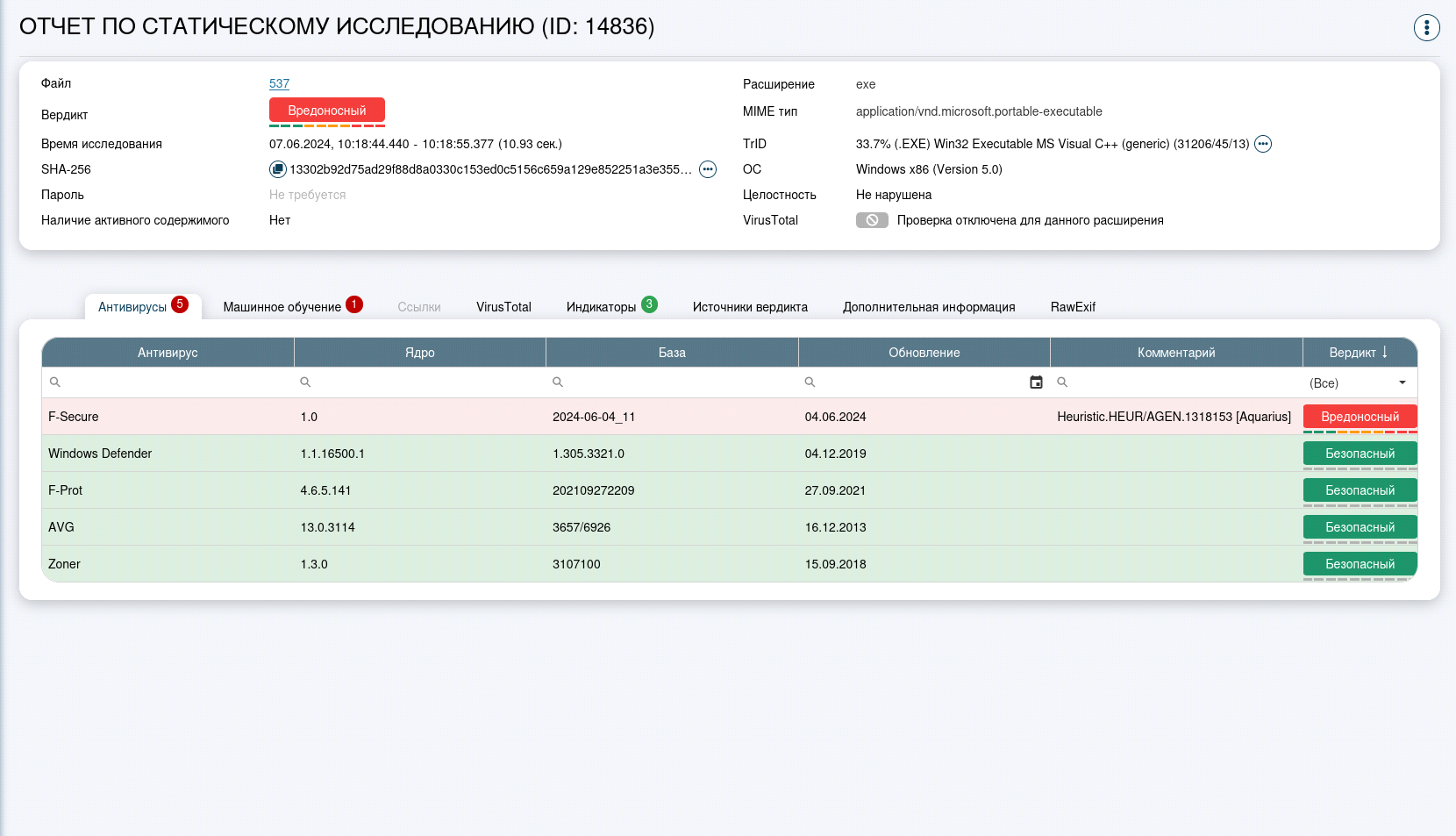

Статический анализ

В ходе статического исследования файлу был присвоен вредоносный вердикт с помощью антивирусной проверки. Антивирус «F-Secure» выявил сигнатуру в исследуемом файле «Heuristic.HEUR/AGEN.1318153 [Aquarius]»

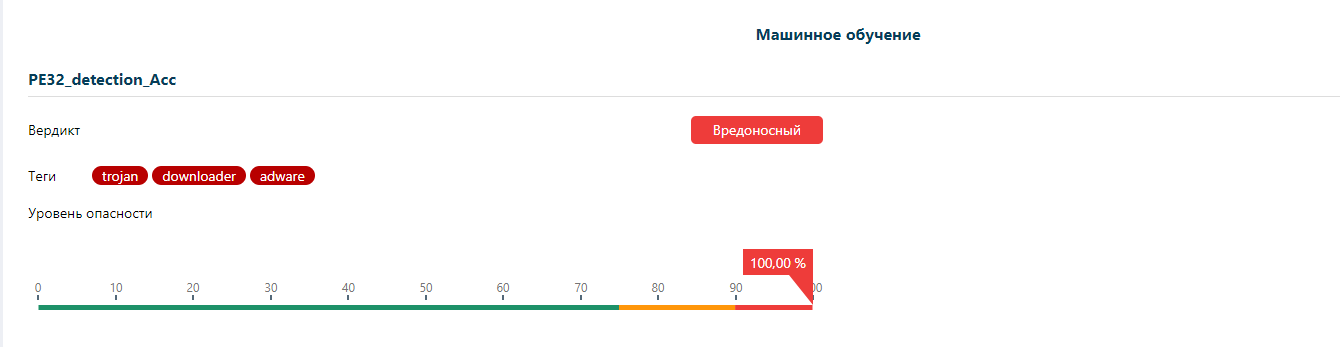

Во вкладке «Машинное обучение» модель обнаружила вредоносное содержимое, указав теги: trojan, downloader и adware

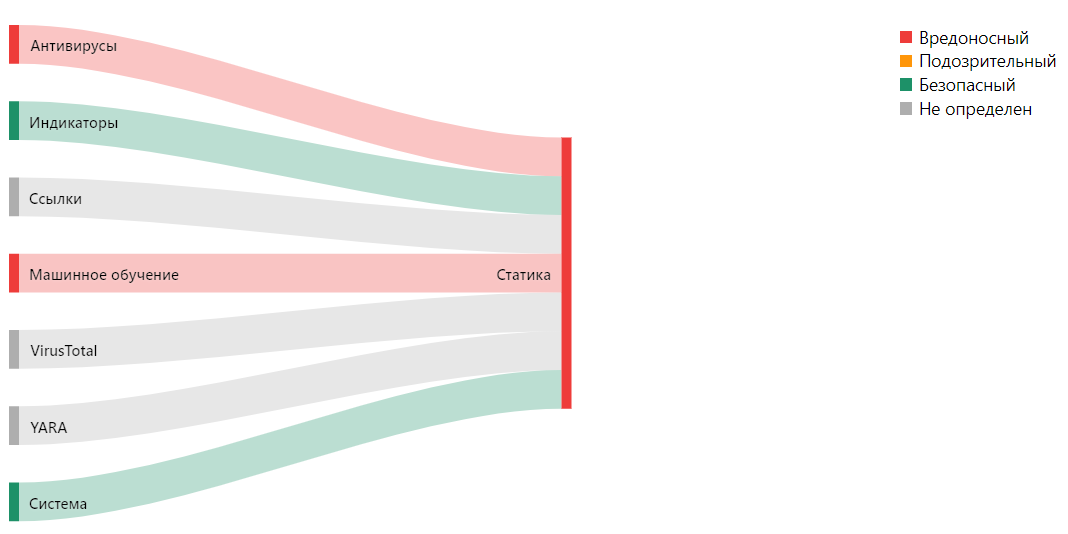

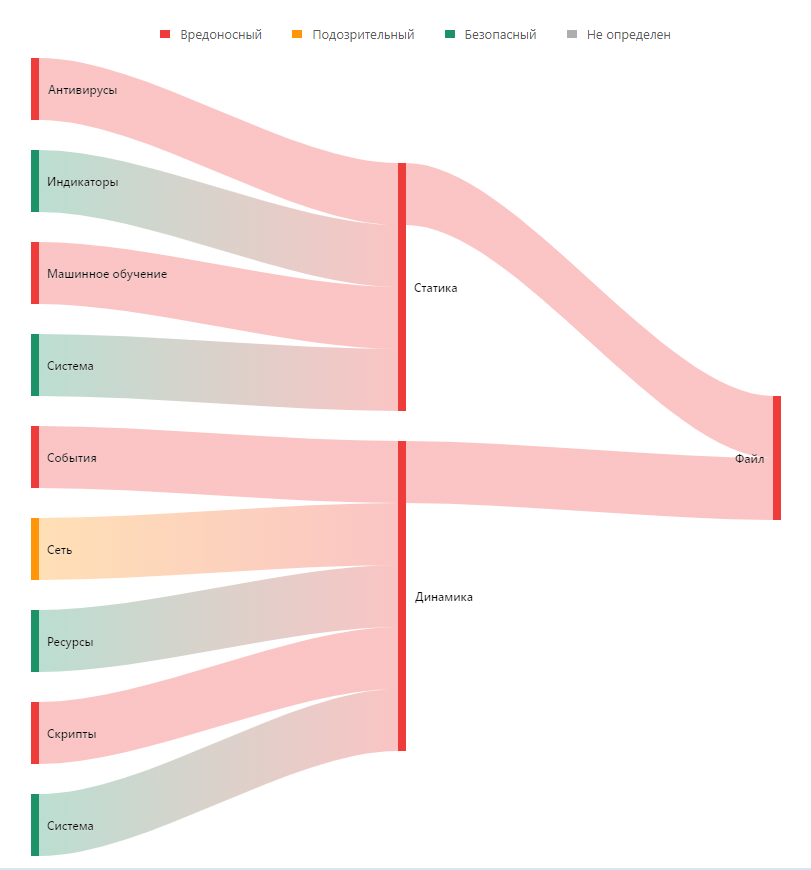

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу после статического анализа

Динамический анализ

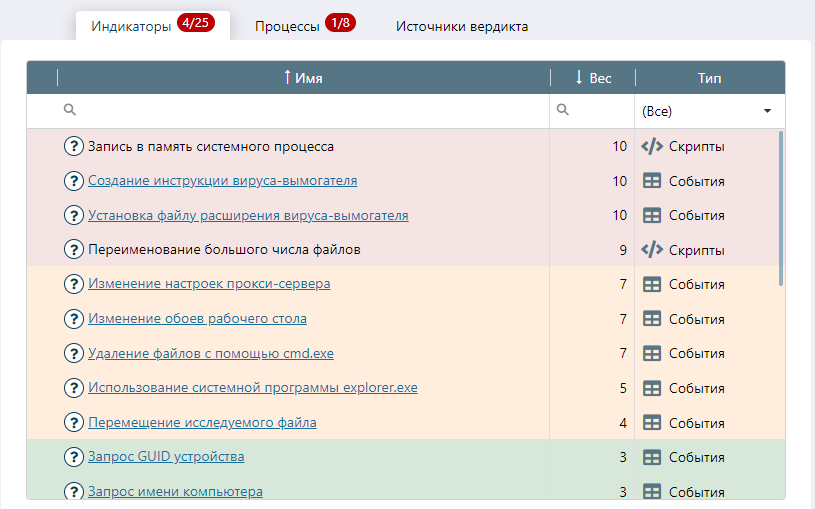

Динамический анализ в системе AVSOFT ATHENA, выявил список подозрительных и вредоносных индикаторов

Ниже представлена таблица индикаторов в интерфейсе системы ATHENA :

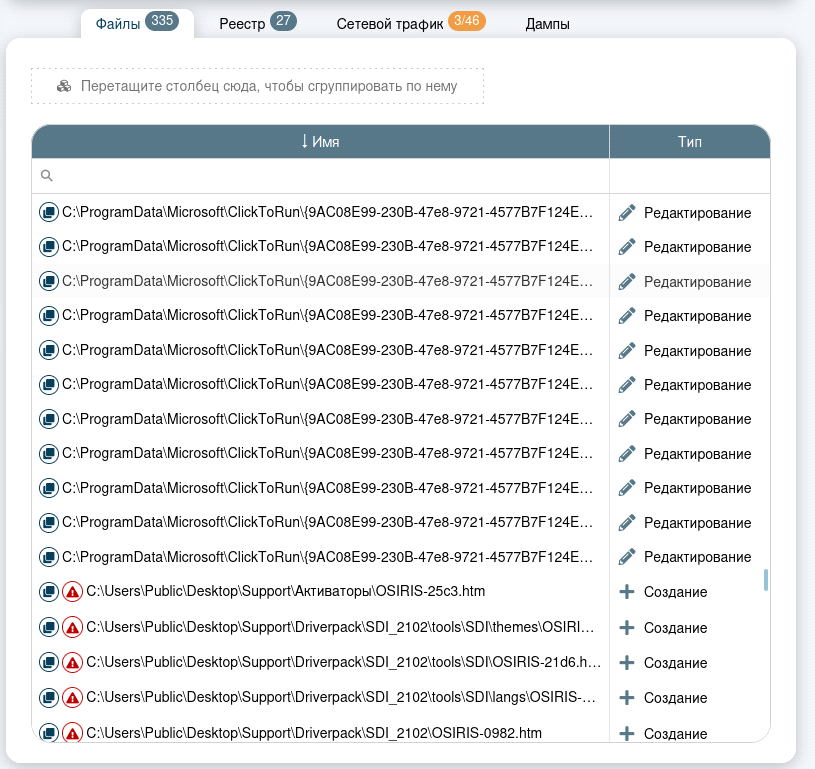

Во вкладке «Файлы» мы можем наблюдать какие файлы были созданы, какие отредактированы шифровальщиком

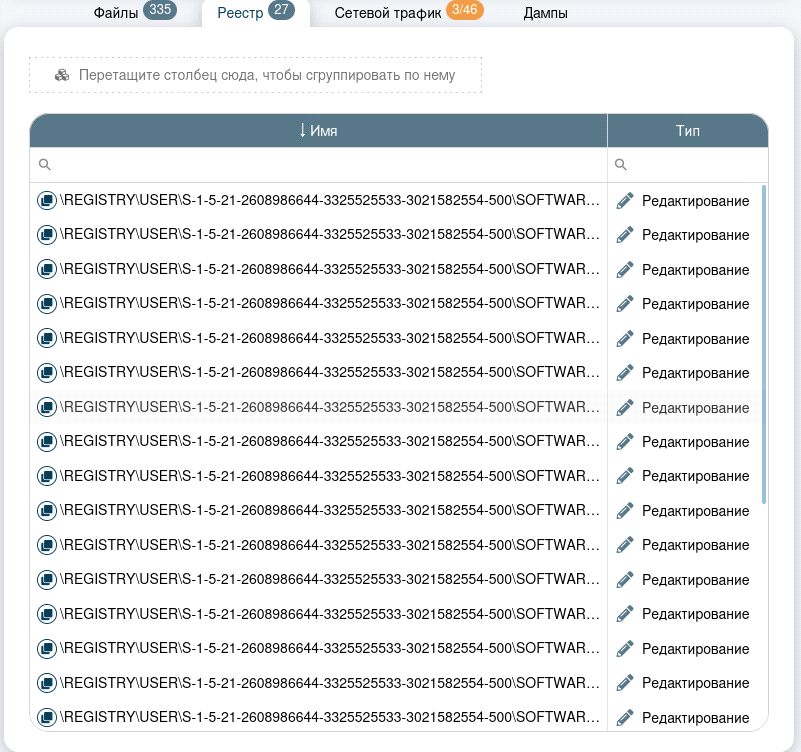

Вкладка «Реестр» показывает события в реестре операционной системы Windows

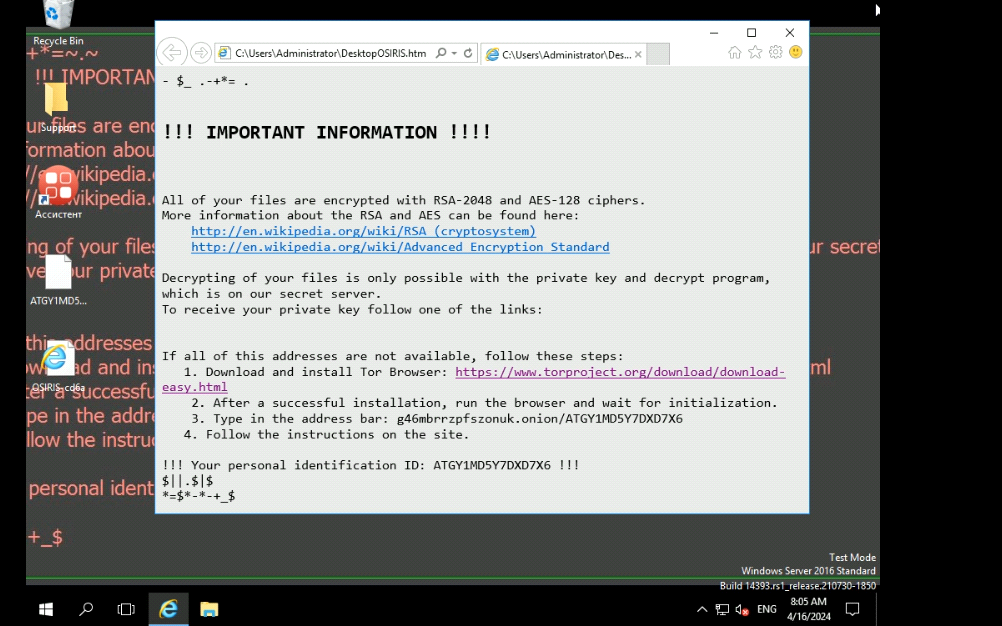

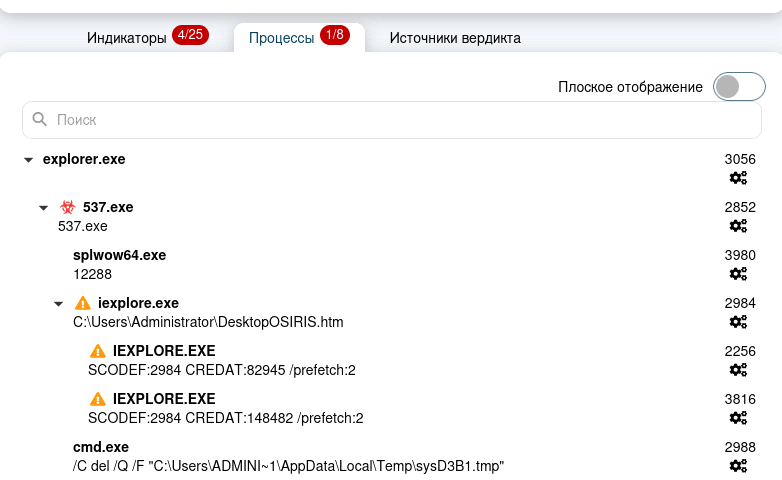

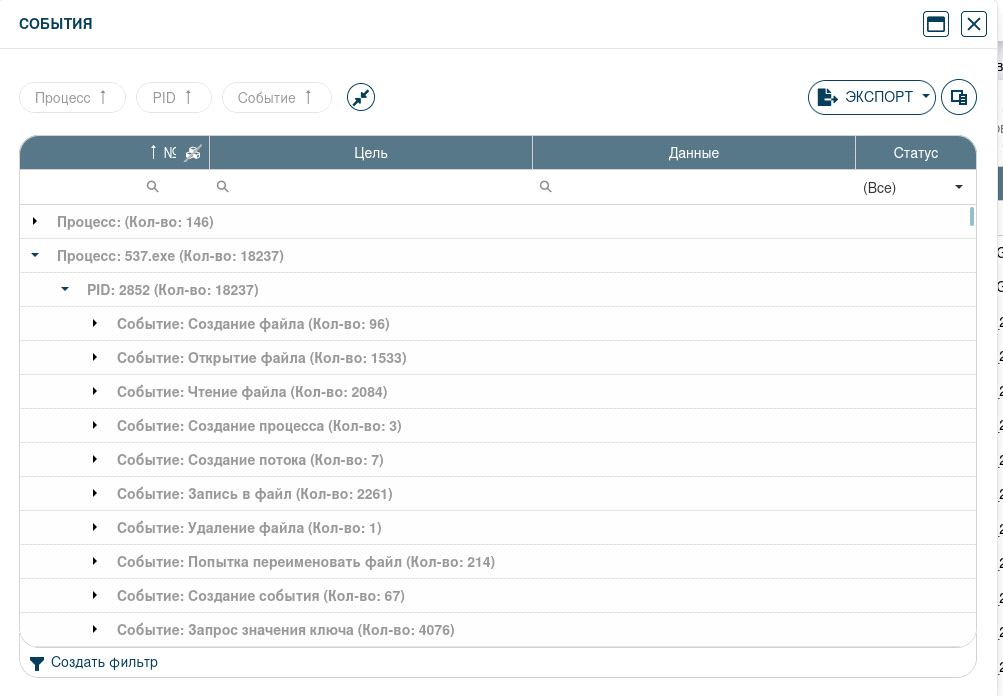

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: 537.exe — сам исполняемый файл, splwow64.exe — процесс, который используется для преобразования модели драйвера 64-разрядной операционной системы и 32-разрядной программы, iexplore.exe — internet explorer, запускающий инструкции по расшифровке

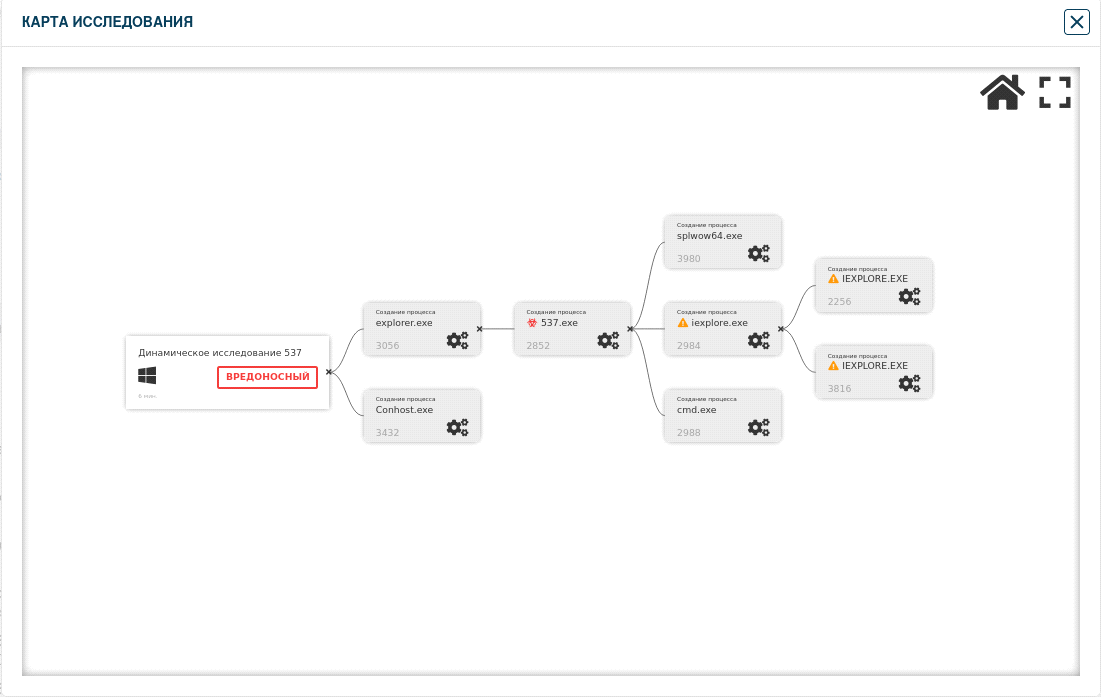

Во вкладке «Карта исследования» можно проследить наглядно, как и в какой последовательности проходят процессы после запуска вредоносного файла

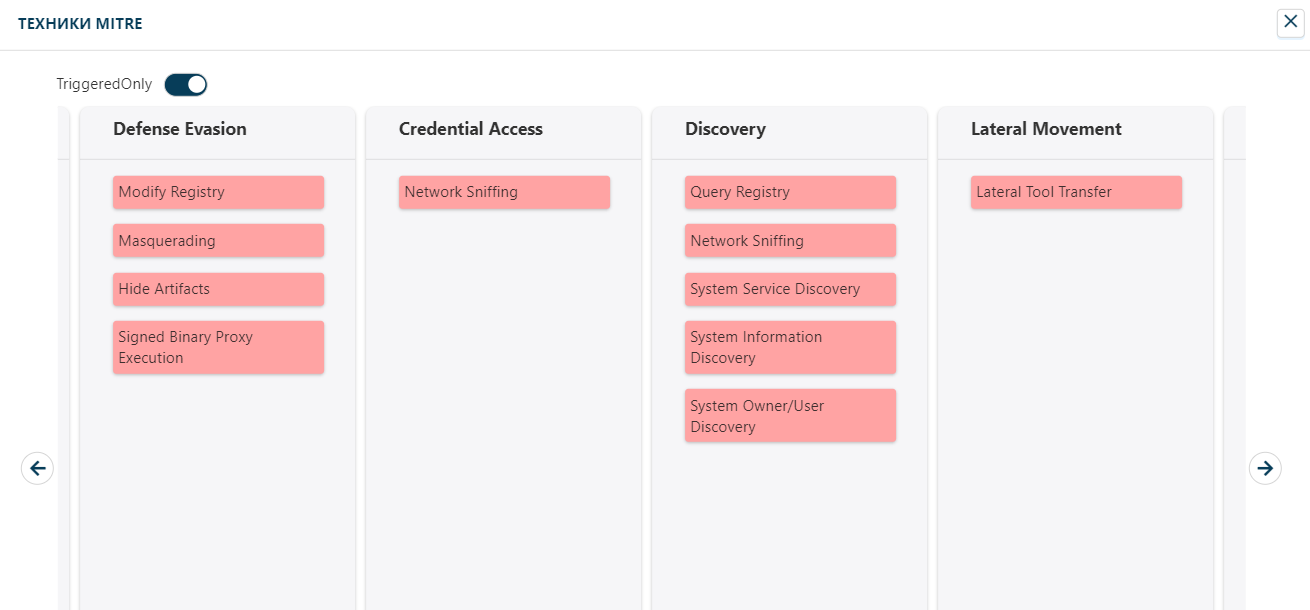

Вкладка «Техники MITRE» показывает вместе с описанием каждой техники, что отработало на данный файл

Более подробное описание сработавших техник MITRE:

- Modify Registry – злоумышленники взаимодействуют с реестром Windows, чтобы скрыть информацию о конфигурации в ключах реестра. Модификации реестра могут также включать в себя действия по сокрытию ключей, такие как добавление к именам ключей нулевого символа, чтобы спрятать полезные данные / команды, используемые для поддержания устойчивости в системе.

- Masquerading – злоумышленники манипулируют характеристиками своих артефактов, чтобы они казались законными или безопасными для пользователей и/или средств безопасности. Это может включать в себя манипулирование метаданными файлов и их типами, или переименование файлов, например в имена системных утилит или служб.

- Hide Artifacts – злоумышленники пытаются скрыть артефакты, связанные с их поведением, такие как файлы, каталоги, учетные записи пользователей или другие действия системы, чтобы избежать обнаружения. Злоумышленники могут использовать встроенные функции ОС для сокрытия артефактов, связанных с вредоносным поведением.

- Signed Binary Proxy Execution – злоумышленники могут обойти защиту на основе процессов и/или подписей, проксируя выполнение вредоносного контента с помощью подписанных двоичных файлов.

- Network Sniffing – злоумышленники прослушивают сетевой трафик для сбора информации о среде, включая аутентификационный материал, передаваемый по сети. Данные, полученные с помощью этого метода, могут включать учетные данные пользователя для веб-сайтов, прокси-серверов и внутренних систем.

- Query Registry – злоумышленники могут взаимодействовать с реестром Windows для сбора информации о системе, конфигурации и установленном программном обеспечении.

- System Service Discovery – злоумышленники собирают информацию о зарегистрированных сервисах, чтобы формировать последующее поведение. Для получения информации могут применяться утилиты операционной системы Tasklist и Net, а также другие инструменты.

- System Information Discovery – злоумышленники пытаются получить подробную информацию об операционной системе и оборудовании, включая версию, исправления, пакеты обновлений и архитектуру.

- System Owner/User Discovery – злоумышленники пытаются идентифицировать основного пользователя, текущего пользователя, вошедшего в систему, всех пользователей, которые обычно используют систему, и установить, активно ли пользователь использует систему. Например, путем получения имен пользователей учетных записей или с помощью сброса учетных данных ОС.

- Lateral Tool Transfer – злоумышленники передают инструменты или другие файлы между системами в скомпрометированной среде. Злоумышленники могут копировать файлы между системами для своего распространения с использованием встроенных протоколов обмена файлами, таких как обмен файлами по SMB с подключенными общими сетевыми ресурсами, или аутентифицированных соединений с помощью SMB / Windows Admin Shares, или протокола удаленного рабочего стола.

Во вкладке «События» отображаются конкретные процессы и события, которые происходят после запуска ВПО. На шифровальщик указывают следующие: открытие файла (1533 шт.), чтение файла (2084 шт.), запись в файл (2261 шт.), попытка переименовать файл (214 шт.)

Во вкладке «Сетевой трафик» - «Соединения» представлены сетевые соединения

Вкладка «Источники вердикта» показывают все источники (статические и динамические), которые сработали и вынесли вредоносный, подозрительный или безопасный вердикт

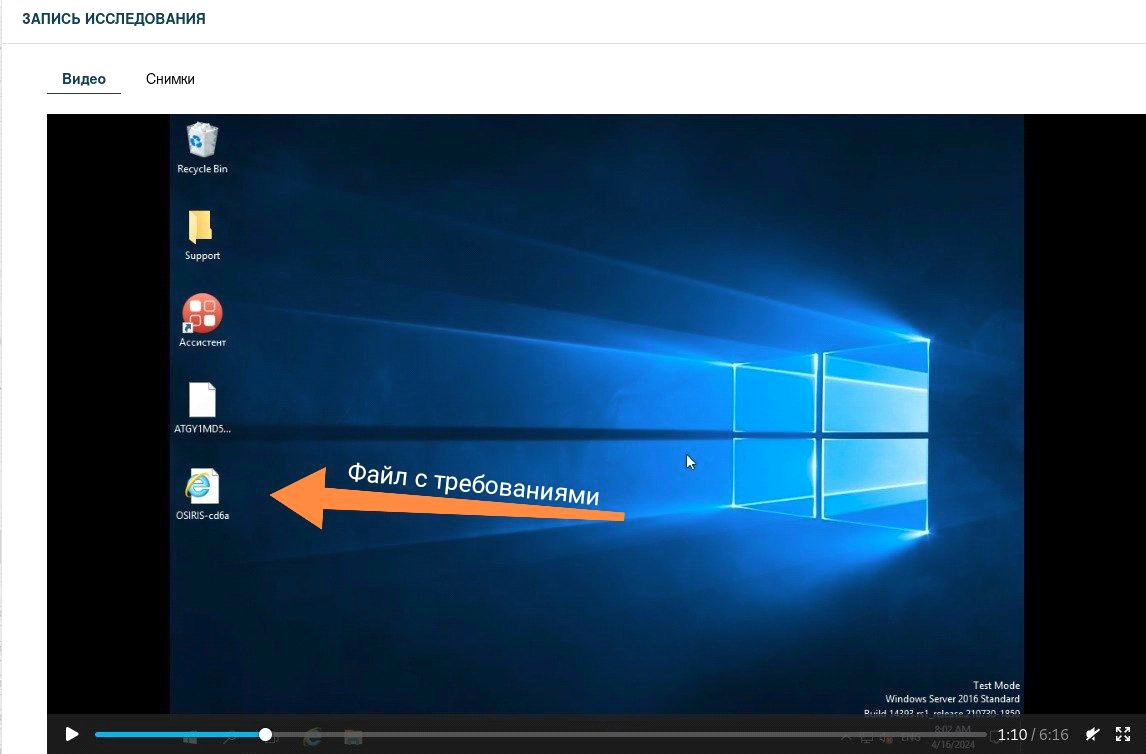

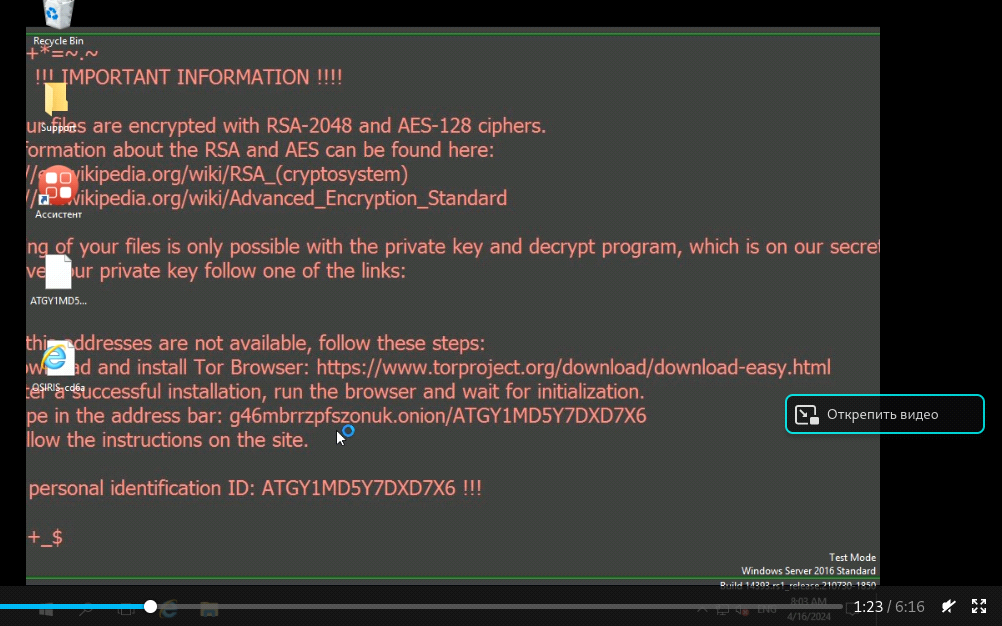

С помощью вкладки «Запись исследования», можно посмотреть, что произошло после запуска шифровальщика Locky. После шифрования файлов системы, ПО создает текстовый файл, в котором злоумышленники оставляют информацию по поводу расшифровки и т.п.