Отчет по анализу LummaStealer

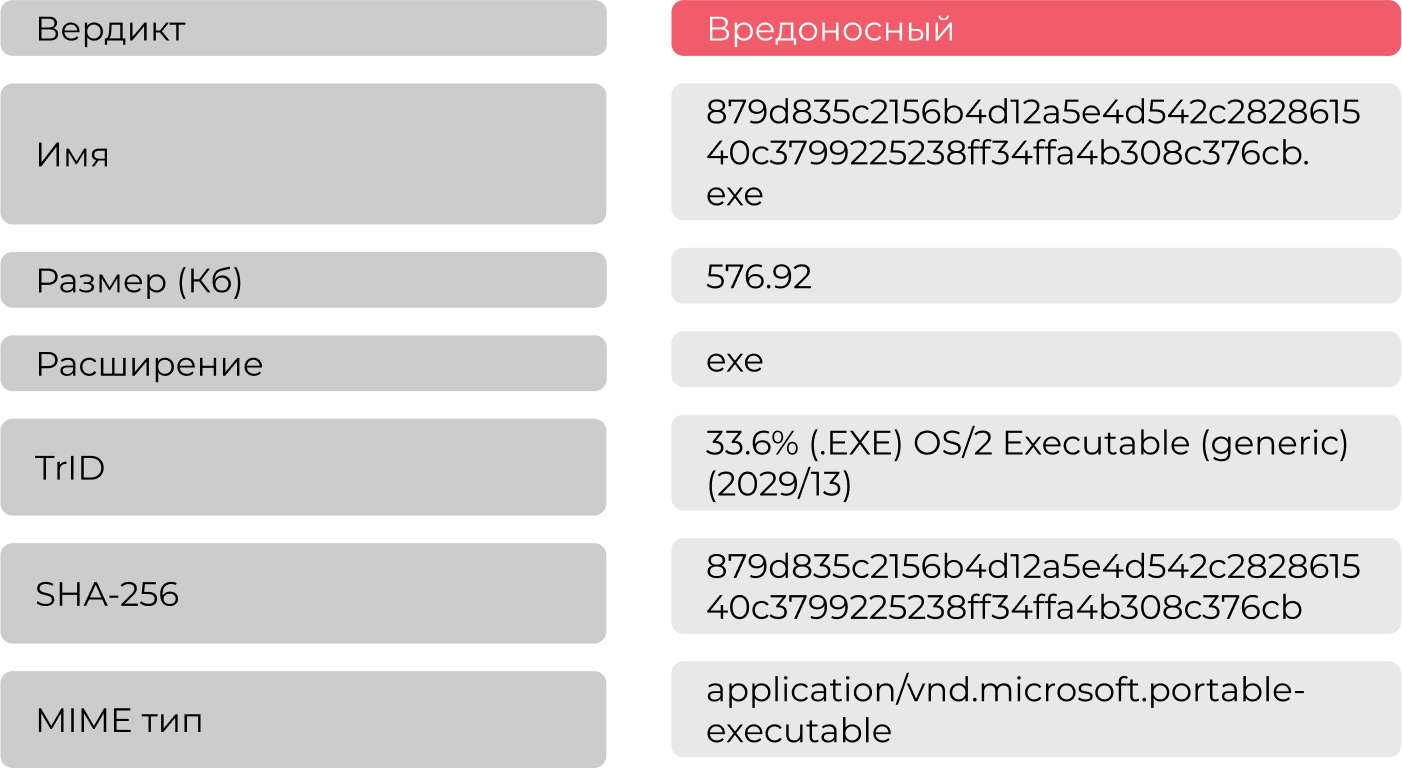

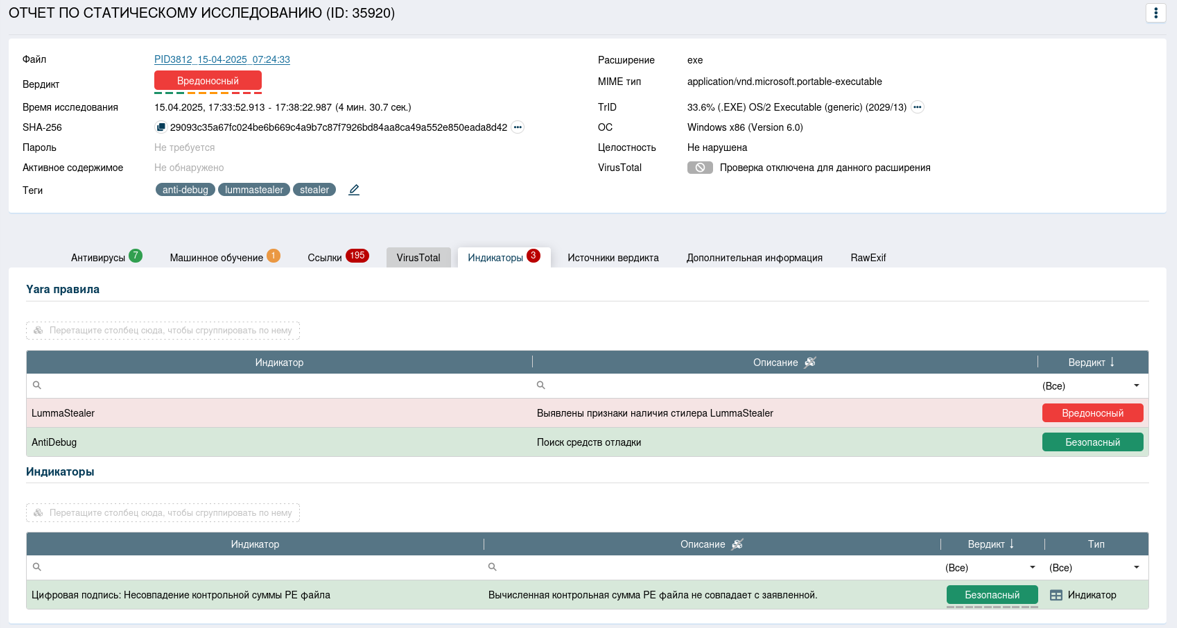

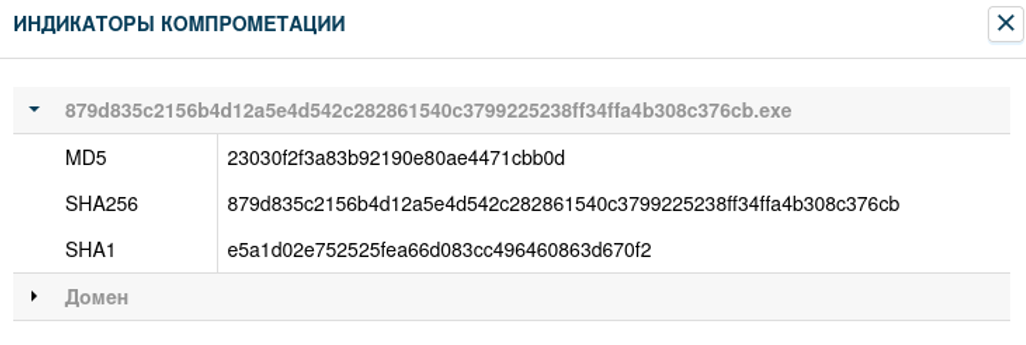

На анализ в систему ATHENA пришел исполняемый файл с расширением .exe. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

Исследование файла

Исследования файла происходило с помощью системы ATHENA. Посмотрим на статический и динамический анализ файла в системе ATHENA.

Исследование в системе ATHENA

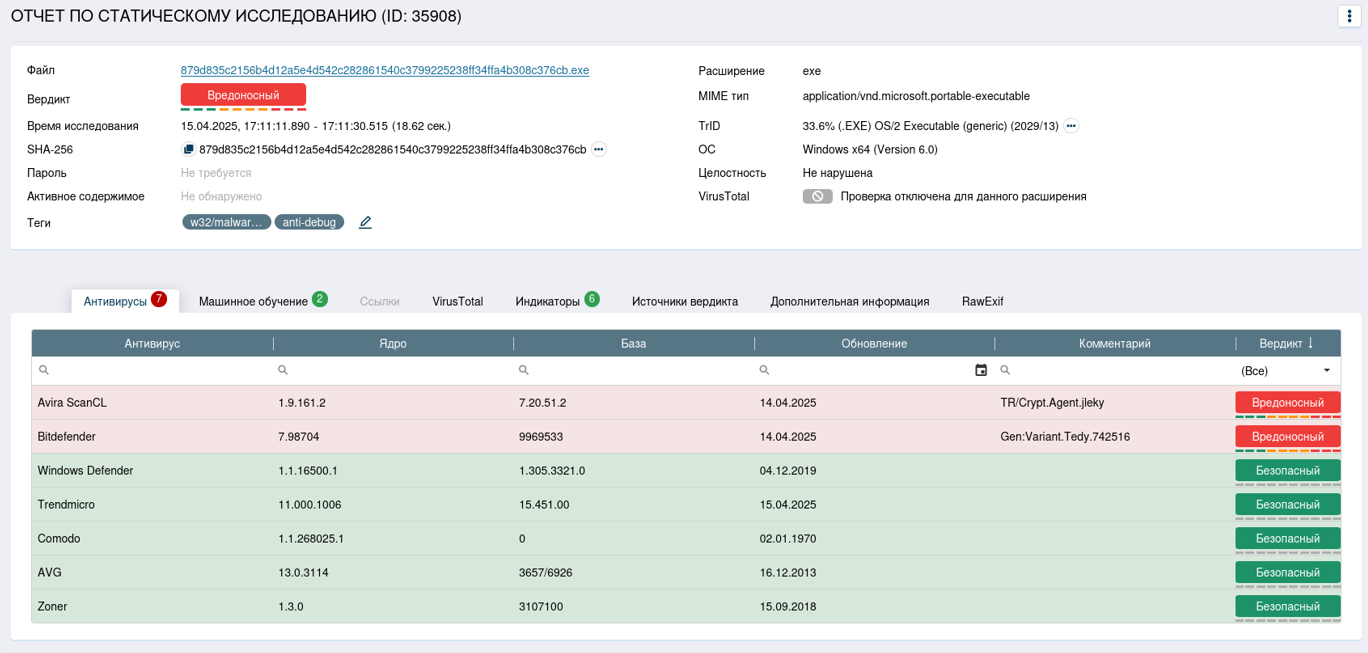

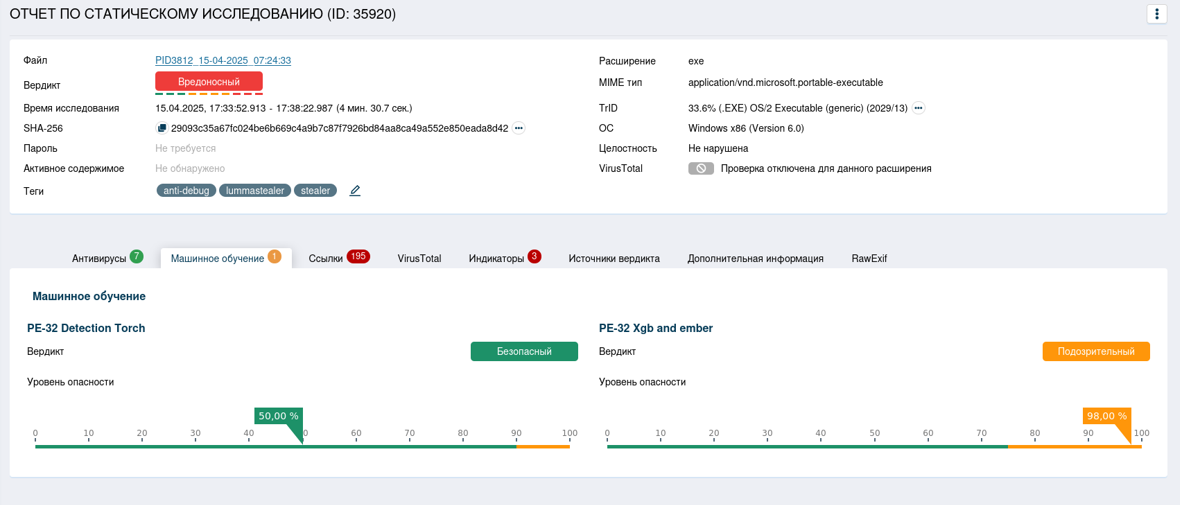

1. Статическое исследование

Антивирусы Avira ScanCL и Bitdefender посчитали файл вредоносным.

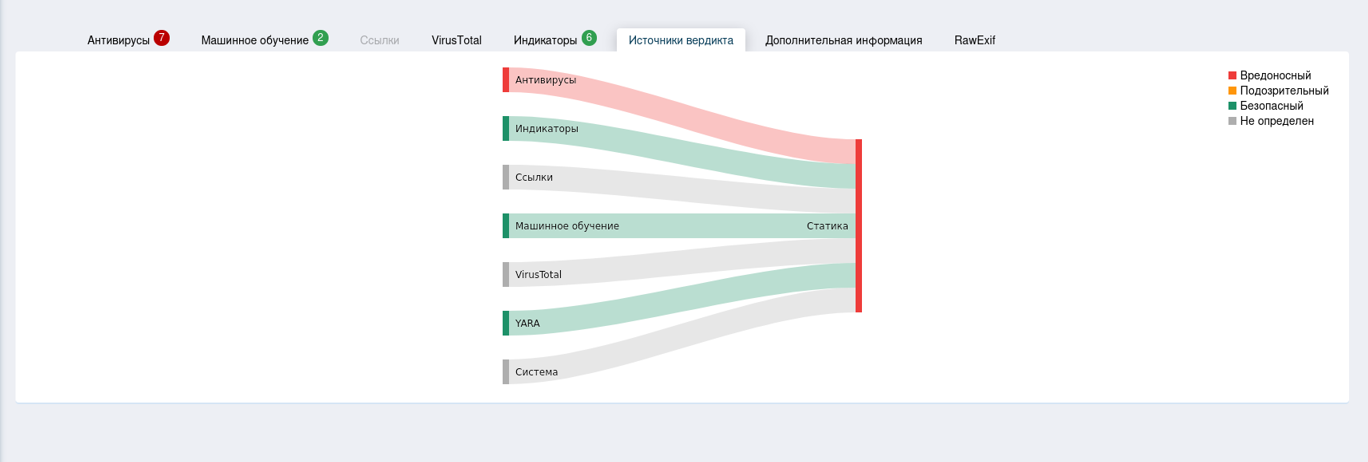

С вкладкой «Источники вердикта» стоит просто ознакомиться, она несет в себе информацию о том, какие методы и модули статического анализа выдали вердикт после проверки данного файла.

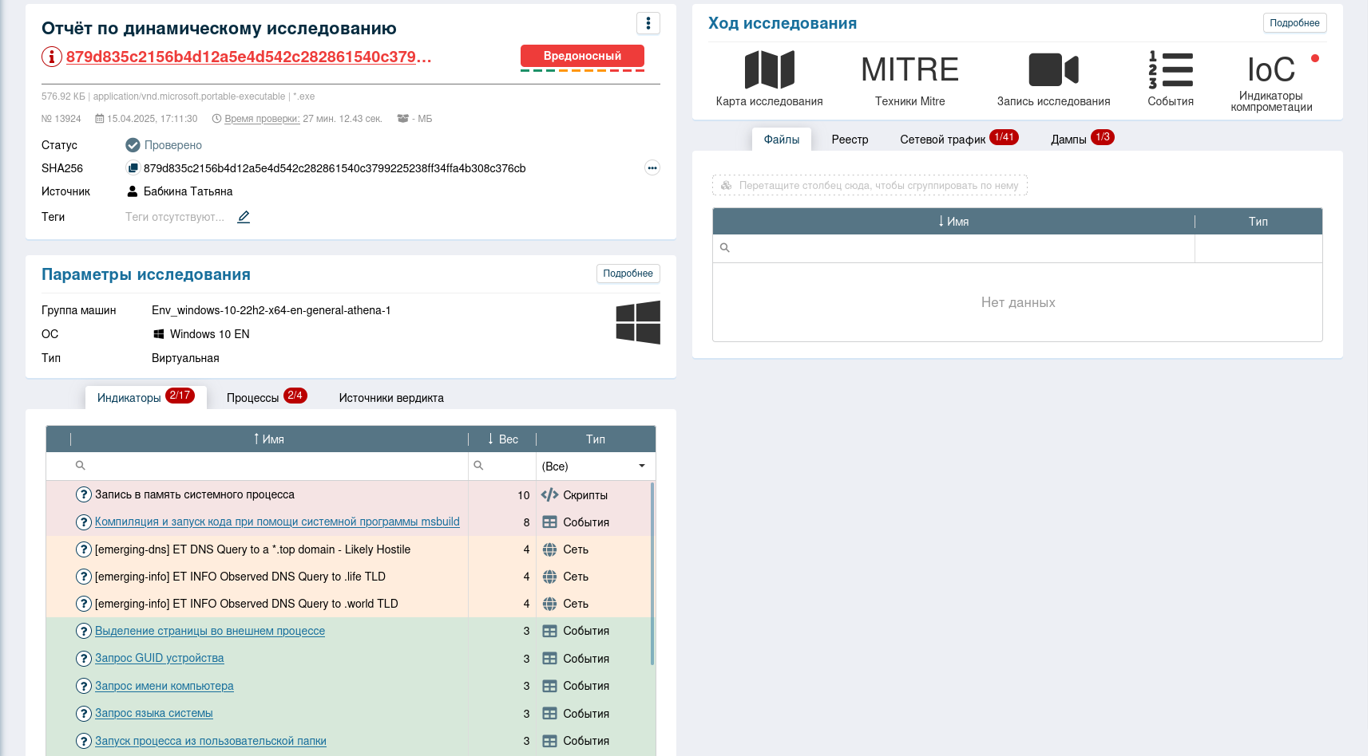

2. Динамическое исследование

При динамическом анализе в системе AVSOFT ATHENA сработало несколько индикаторов:

1) индикатор «Запись в память системного процесса» - запись в память системного процесса используется вредоносным ПО для исполнения своего кода от имени системного процесса;

2) индикатор «Компиляция и запуск кода при помощи системной программы msbuild» - ПО использует системную программу msbuild (Microsoft Build Engine) для компиляции и запуска C# кода в обход AppLocker. Данное поведение свойственно вредоносному ПО;

А также сработало несколько правил Suricata:

1) Сигнал Suricata с предупреждением "[emerging-dns] ET DNS Query to a *.top domain - Likely Hostile" указывает на DNS-запрос к домену в зоне .top, который система классифицирует как потенциально опасный.

2) Предупреждение "[emerging-info] ET INFO Observed DNS Query to .life TLD" означает, что в сети был зафиксирован DNS-запрос к домену с верхним уровнем .life.

3) Предупреждение "[emerging-info] ET INFO Observed DNS Query to .world TLD" означает, что в сети был зафиксирован DNS-запрос к домену с верхним уровнем .world.

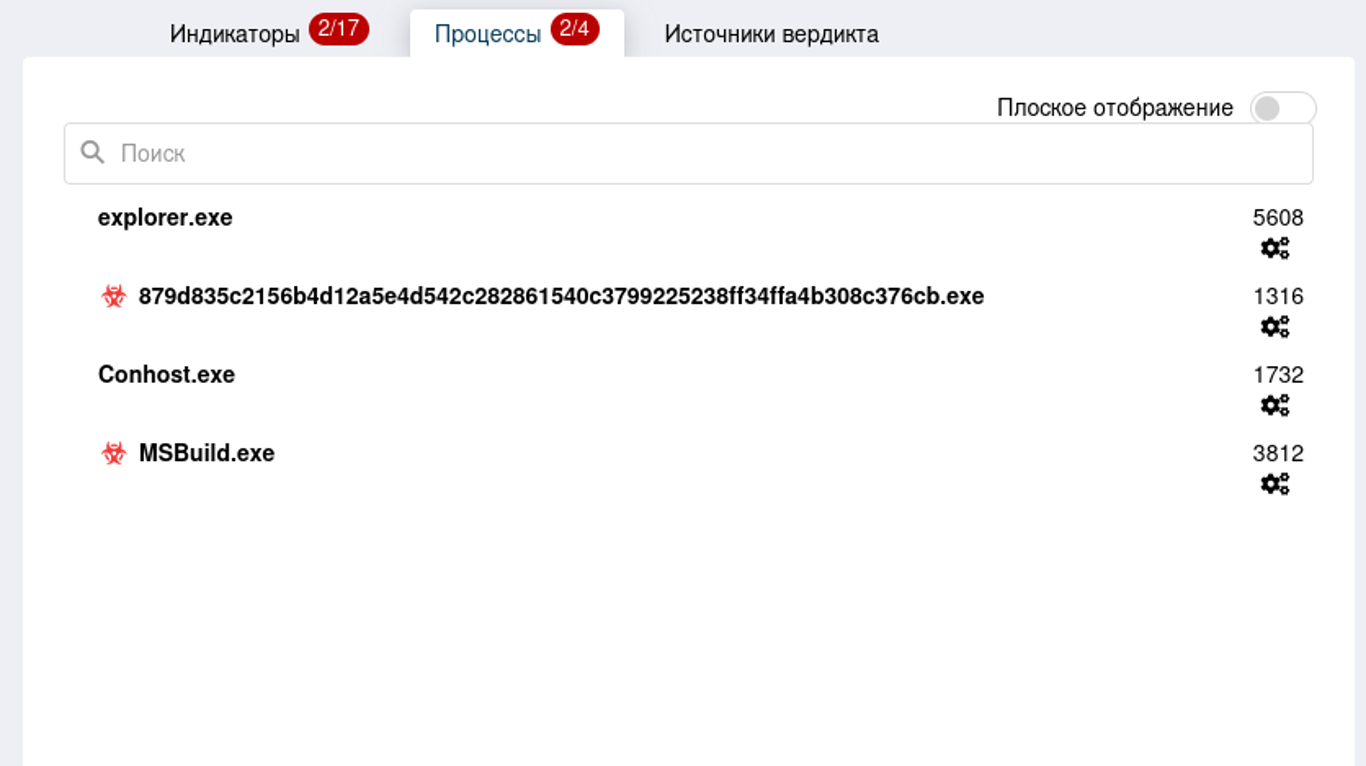

В ходе динамического анализа среди системных программ были обнаружены explorer.exe, Conhost.exe, MSBuild.exe.

Также, с процессами можно ознакомиться во вкладке «Карта исследования».

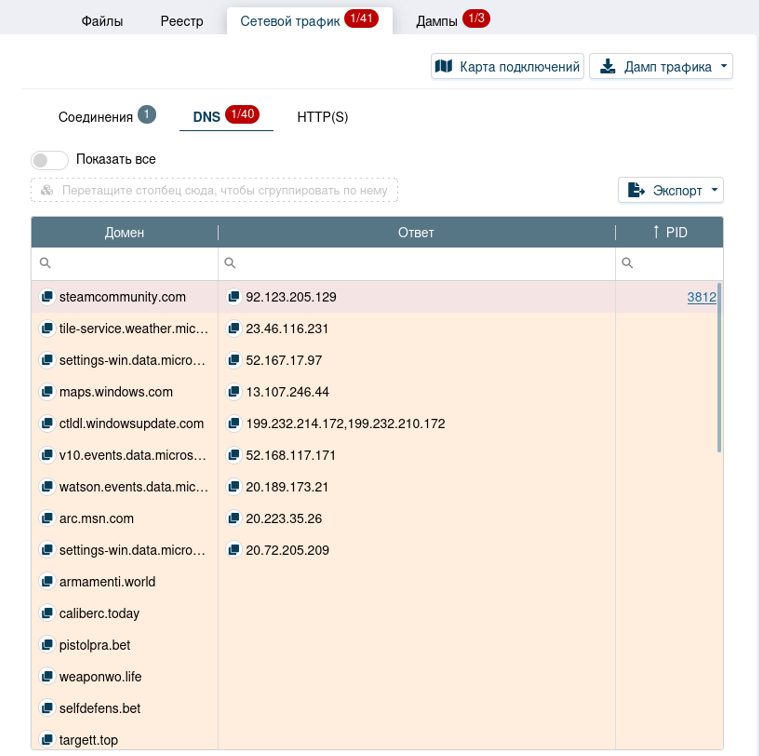

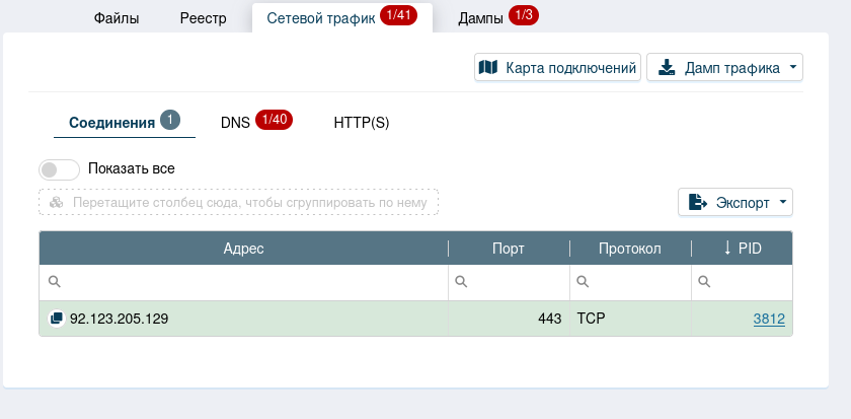

Во вкладке «Сетевой трафик» видим, что были обнаружены вредоносные ссылки. Кроме того, файл использует Dead Drop Resolver, при котором адреса C2 серверов хранятся в описаниях профилей Steam, что затрудняет блокировку и обнаружение инфраструктуры злоумышленников. Попытку подключения к API площадке Steam видно в подразделе «Соединения» (Рисунок 7).

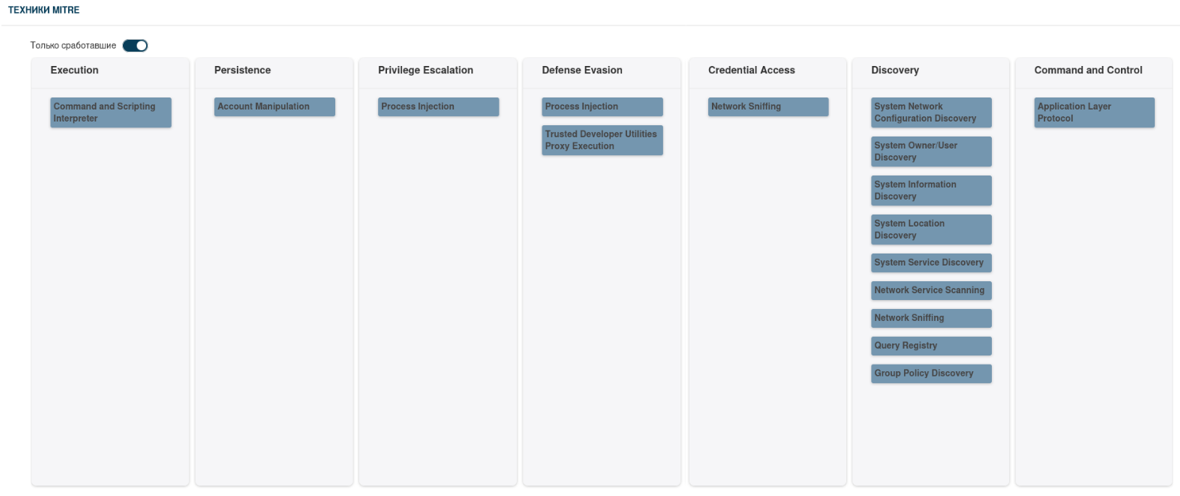

Во вкладке «Техники MITRE» видно, что отработало несколько техник.

Вкладка «Файлы» показывает, что файл использует несколько файлов, которые могут быть полезны для дальнейшего анализа.

Злоумышленники могут использовать интерпретатор команд и сценариев для выполнения команд, сценариев или двоичных файлов

В данном случае, Lumma запускается через легитимный системный процесс MSBuild.exe, используя его как прокси для выполнения вредоносных скриптов через PowerShell. Это снижает вероятность выявления, так как процесс выглядят легитимным.

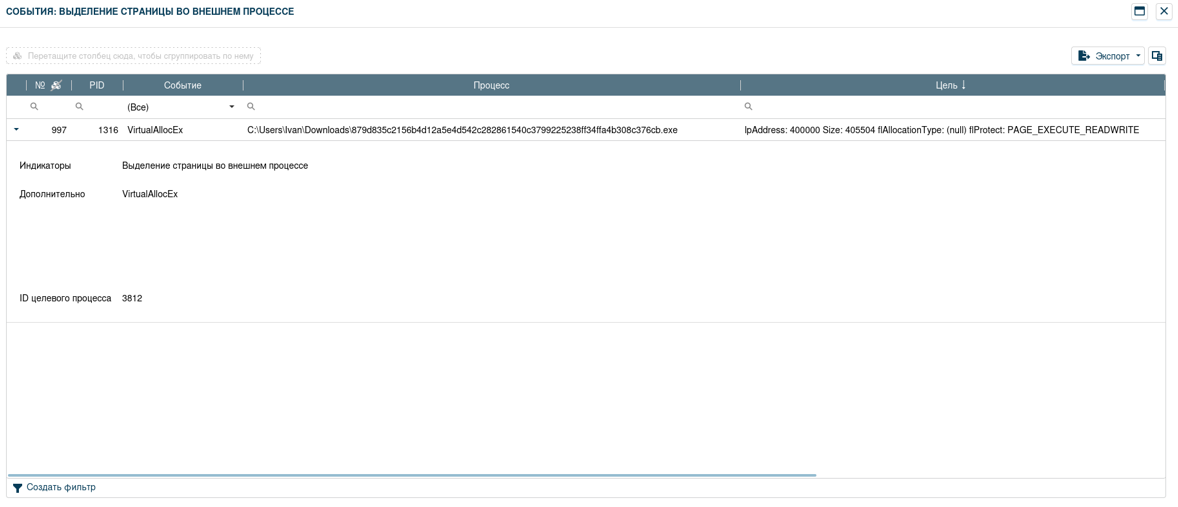

- Process Injection.

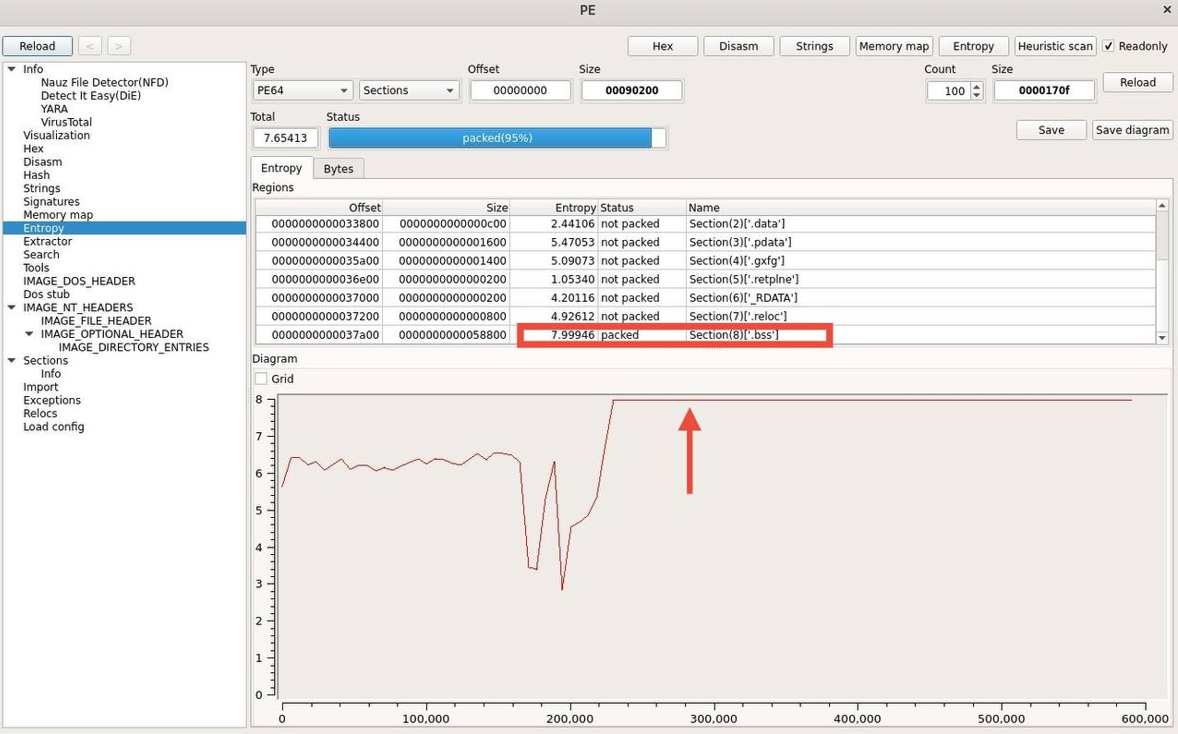

В исследуемом файле полезная нагрузка извлекается из секции .BSS.

Проверка энтропии файла в программе Detect It Easy показывает, что .BSS раздел имеет высокую энтропию. Этот раздел обычно содержит неинициализированные глобальные и статические объекты, поэтому высокая энтропия может указывать на то, что он содержит дополнительную полезную нагрузку.

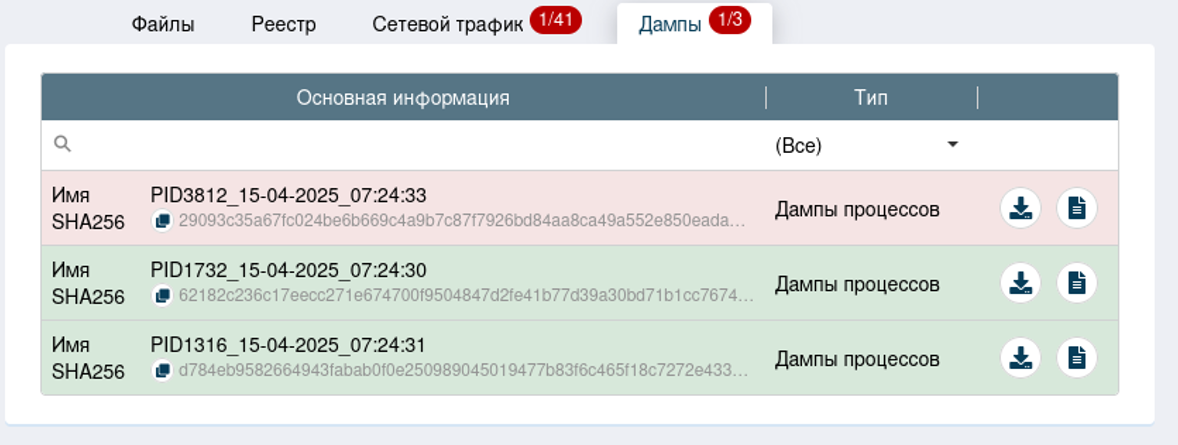

Код из данной секции записывается в память системного процесса (Рисунок 10). В системе были сформированы дампы данных процессов, которые отобразились во вкладке «Дампы» (Рисунок 11).

- Application Layer Protocol.

Злоумышленники используют протоколы прикладного уровня, чтобы избежать обнаружения / фильтрации сети, смешиваясь с существующим трафиком. Злоумышленники могут использовать различные протоколы, в том числе протоколы для просмотра веб-страниц, передачи файлов, электронной почты или DNS.

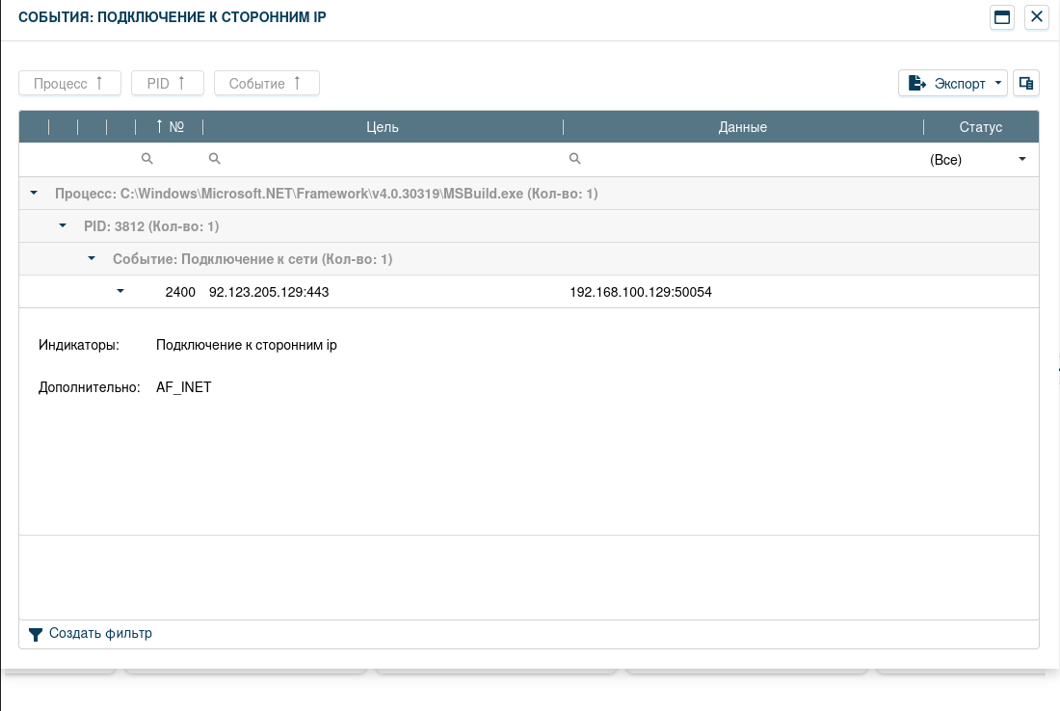

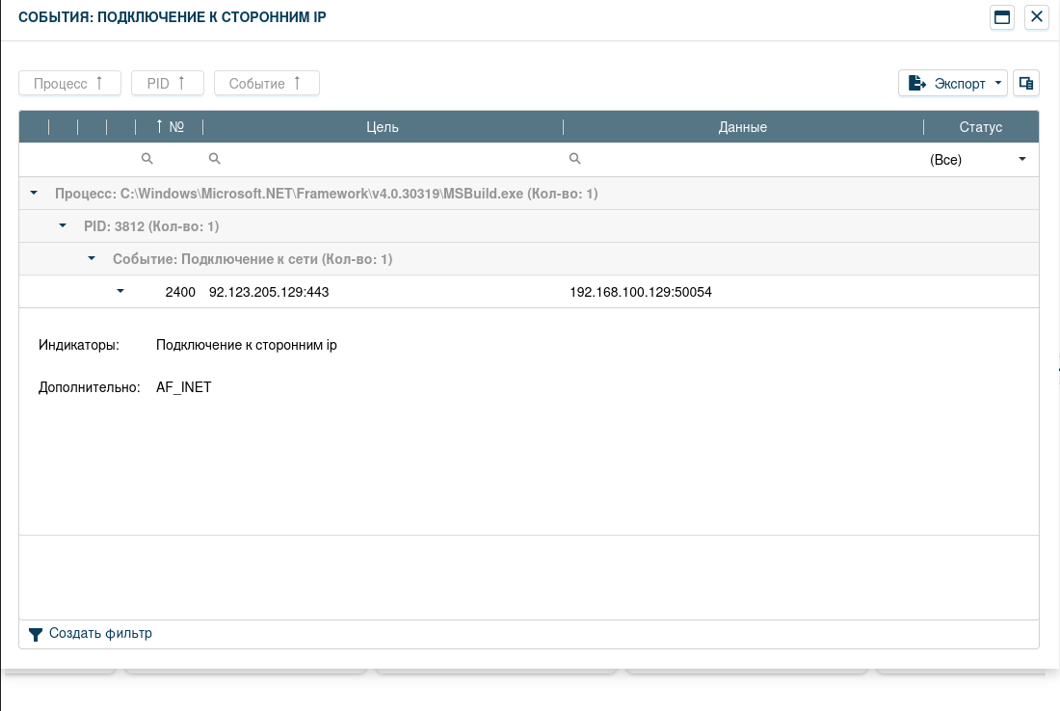

Исследуемый файл подключается к стороннему IP-адресу, для получения адресов C2-сервера (Рисунок 14).

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.