«QuasarRAT»

Объект анализа

QuasarRAT — это вредоносное программное обеспечение, способное выполнять различные виды кибератак, включая кибершпионаж и киберпреступления. Оно может использоваться для получения несанкционированного доступа к компьютерным системам, кражи конфиденциальной информации, установки дополнительных вредоносных программ и многого другого.

QuasarRAT часто распространяется через электронные письма, вредоносные веб-сайты или эксплуатируя уязвимости в программном обеспечении. После заражения компьютера QuasarRAT начинает собирать информацию и передавать её злоумышленникам через интернет.

Угроза, создаваемая QuasarRAT, заключается в потенциальной утечке или незаконном использовании конфиденциальных данных пользователей, что может привести к финансовым потерям, компрометации личной жизни или другим негативным последствиям.

Исследование файла

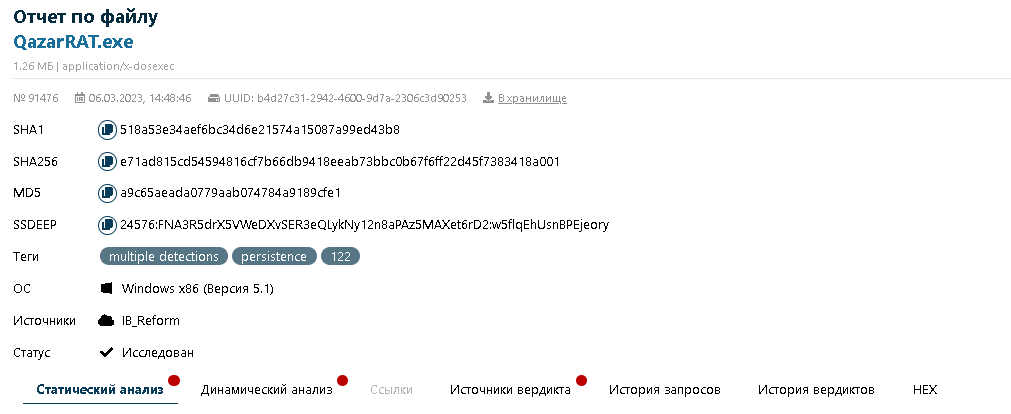

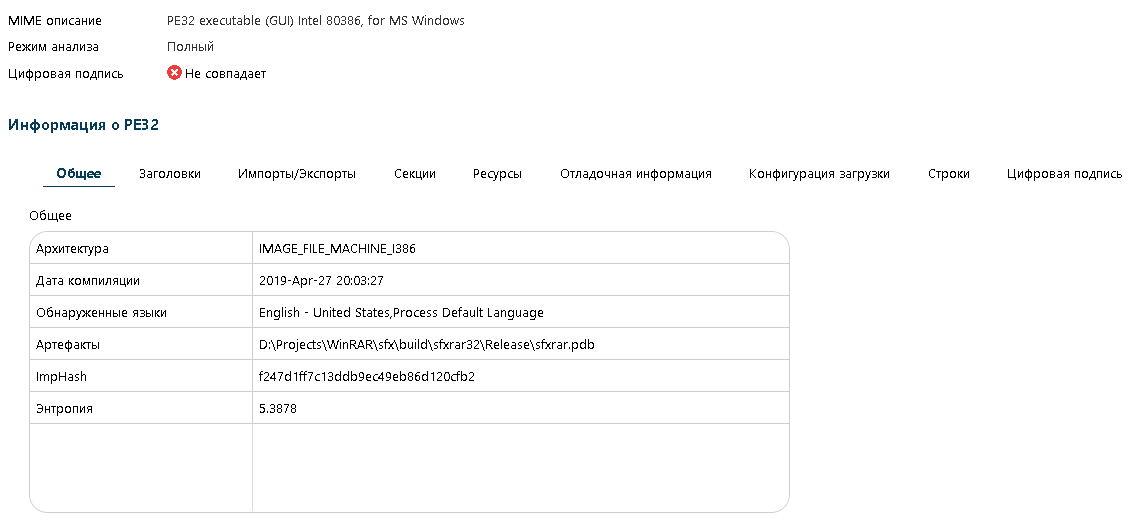

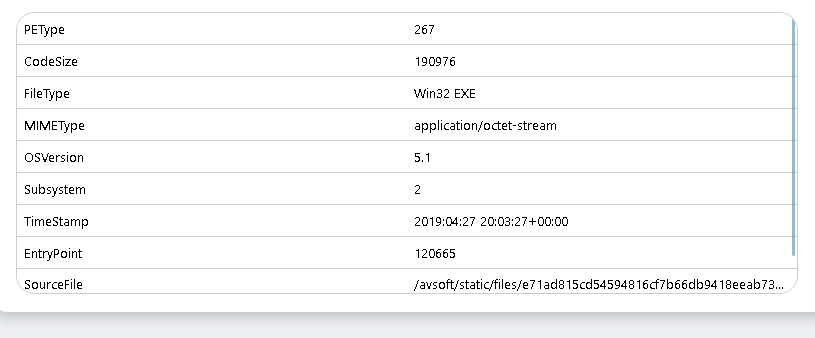

На анализ в систему Афина пришел исполняемый файл с названием QuasarRAT.exe. На рисунке 1 представлена общая информация о файле.

Исследования файла происходило с помощью системы AVSOFT ATHENA. Для начала посмотрим на статический и динамический анализ файл в системе ATHENA.

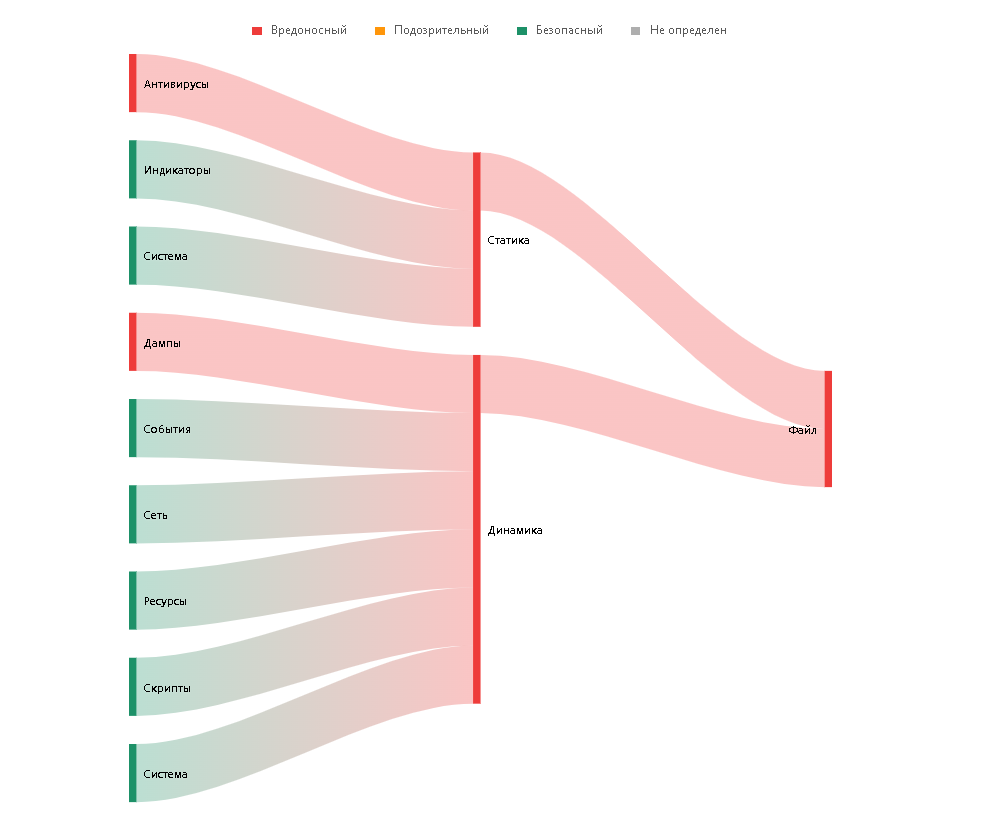

Статическое исследование

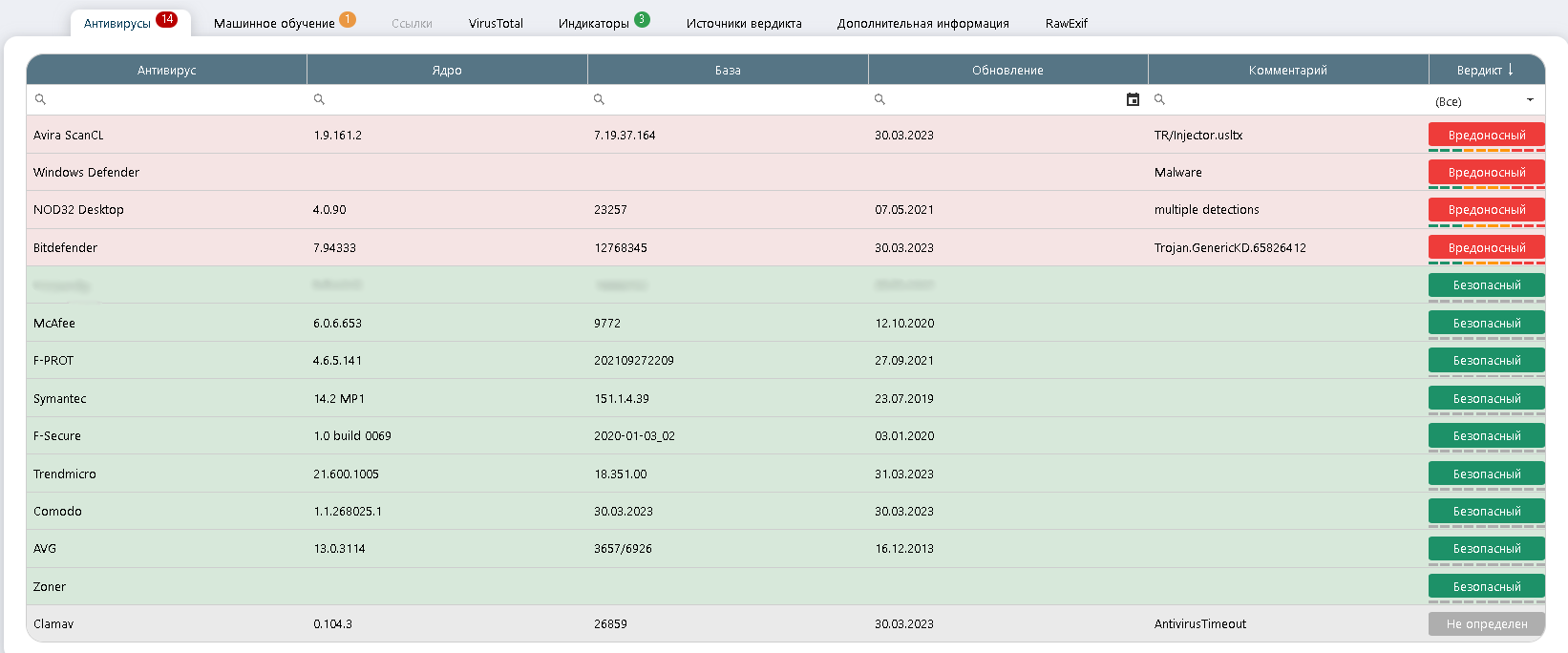

В подробном отчете по статистическому исследованию можно увидеть какие антивирусы были использованы для проверки зараженного файла, вердикт машинного обучения, вердикт стороннего по — virus total, какие индикаторы были задействованы и вердикт по ним (безопасный, подозрительный, вредоносный), также можно посмотреть источники вердикта и дополнительную информацию по файлу.

Из 14 представленных антивирусов 4 антивируса выявили вредоносный вердикт, оставив комментарии какие трояны были найдены:

- TR/Injector.usltx — это обозначение для потенциальной угрозы или вируса, который был обнаружен антивирусным программным обеспечением.

- "Multiple detections" — это обозначение, что было обнаружено несколько угроз или вирусов в системе или файле одновременно антивирусным программным обеспечением.

- Malware — это широкий термин, описывающий любой вид вредоносного программного обеспечения, которое специально создано для нанесения вреда компьютерам, сетям или пользователям.

- "Trojan.GenericKD.65826412" — это идентификационное имя для вредоносной программы типа троян, которая обнаружена антивирусным программным обеспечением на компьютере или устройстве.

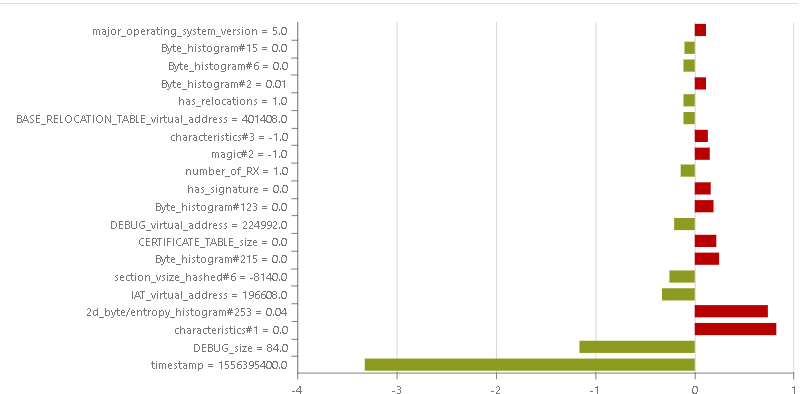

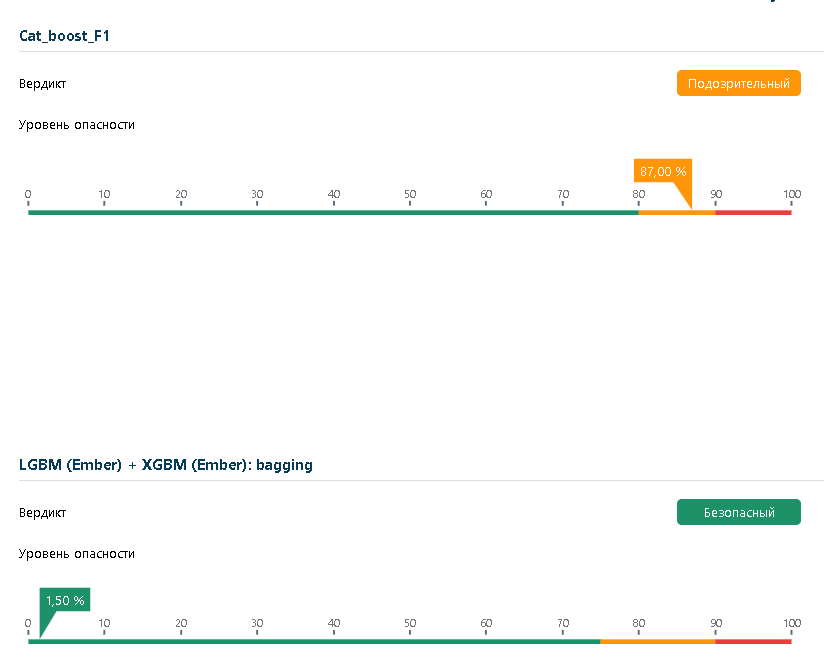

По рисункам, приведенным ниже, можем видеть к какому вердикту привело машинное обучение.

CatBoost F1 является полезным инструментом для выявления аномалий или вредоносной активности в данных, что помогает организациям быстро реагировать на потенциальные угрозы и обеспечивать безопасность своих информационных систем.

CatBoost F1 выявил подозрительный вердикт и уровень опасности 87% при работе с вредоносными данными, это означает, что модель классификации обнаружила признаки или закономерности, которые указывают на потенциально вредоносное или аномальное поведение в данных.

LGBM (Ember) + XGBM (Ember): bagging также обнаруживает вредоносные активности, но в этом случае вердикт оказался безопасным, показав уровень опасности только 1,50%.

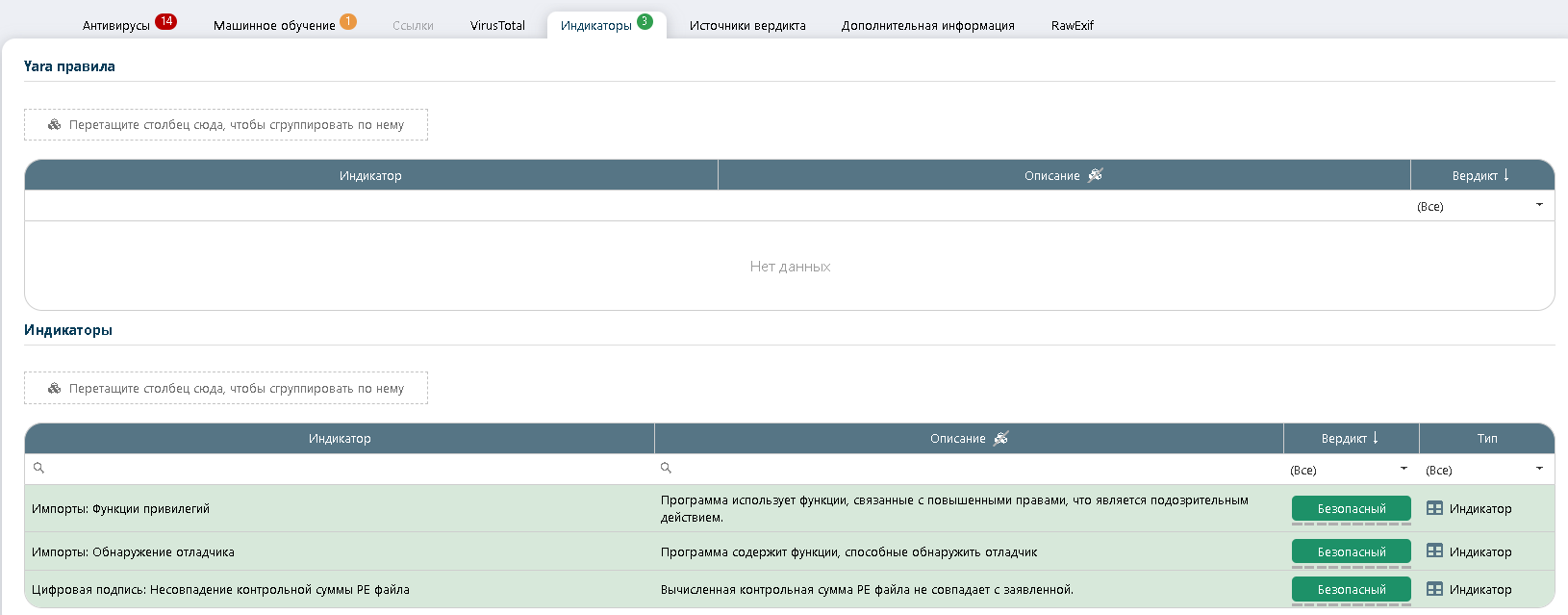

На рисунке 5, можем ознакомиться со сработавшими индикаторами, их описанием и вердиктом.

Сработали 3 индикатора “Импорты: Функции привилегий”, “Импорты: Обнаружение отладчика”, а также “Цифровая подпись: Несовпадение контрольной суммы PE файла”, но у всех выявлен безопасный вердикт.

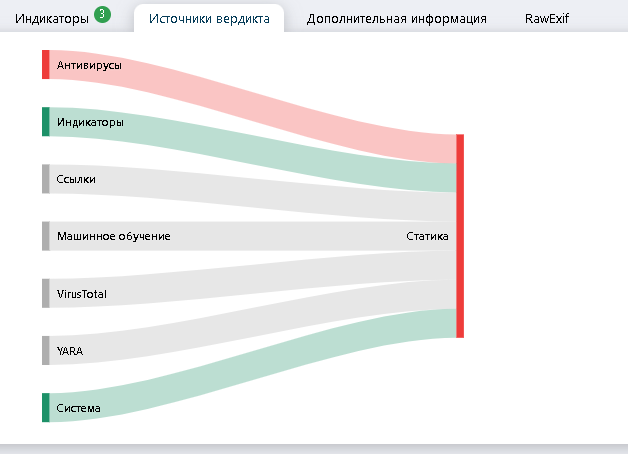

Ниже можно ознакомиться с графической картой с источниками вердикта, дополнительной информацией и rawexif.

Динамическое исследование

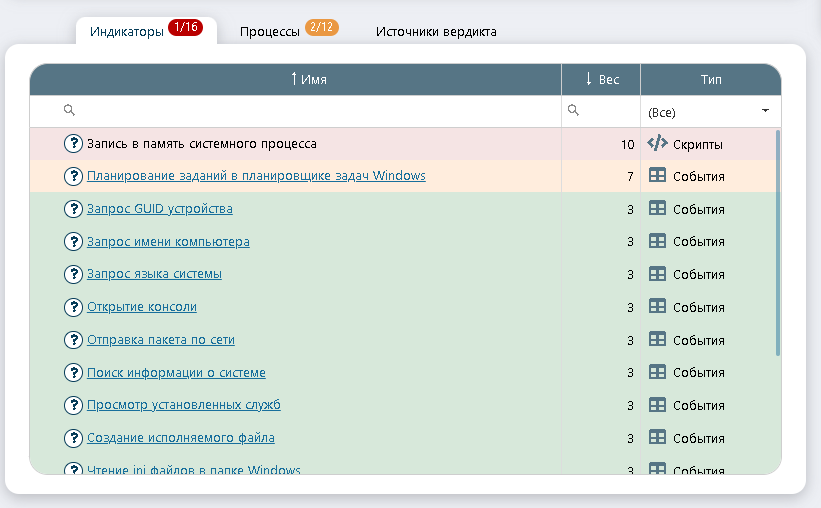

Открыв отчет по динамическому исследованию в системе ATHENA, мы видим несколько выявленных индикаторов.

Мы можем ознакомиться с описанием каждого индикатора, ниже представлены некоторые из них:

- Запись в память системного процесса - Запись в память системного процесса используется вредоносным ПО для исполнения своего кода от имени системного процесса.

- Планирование заданий в планировщике задач Windows - ПО планирует задания в планировщике задач Windows, что является нелегитимным действием.

- Запрос GUID устройства - ПО запрашивает информацию по GUID, что может быть использовано для получения данных об устройстве.

- Чтение параметров групповой политики - ПО читает параметры групповой политики, данная информация связана с безопасностью ОС.

- Поиск информации о системе - ПО собирает информацию о системе. В большинстве случаев в зависимости от характеристик окружения вредоносное ПО выбирает сценарий поведения.

- Запрос языка системы - ПО запрашивает язык системы или читает информацию об установленных языках.

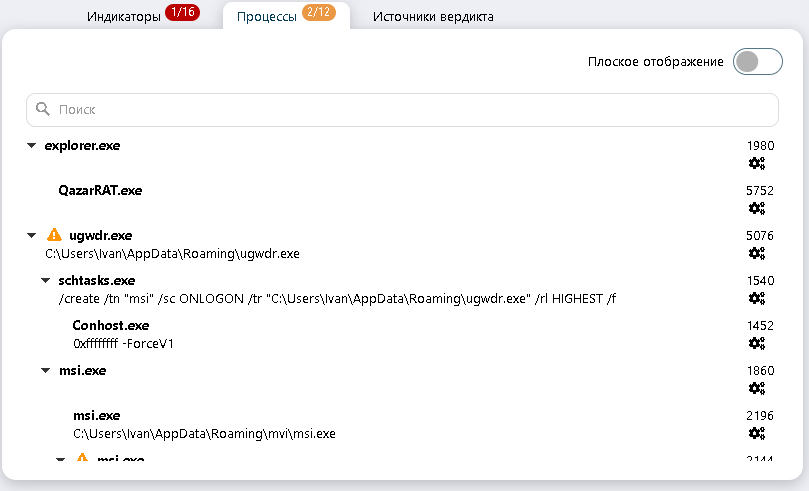

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: schtasks.exe, Conhost.exe, ugwdr.exe, msi.exe.

- «schtasks.exe» — это утилита командной строки в операционной системе Windows, которая позволяет планировать и управлять задачами.

- "Conhost.exe" - это исполняемый файл в операционной системе Windows, который отвечает за обеспечение поддержки консоли командной строки.

- "ugwdr.exe" — это идентификационное имя для исполняемого файла, который может представлять угрозу для безопасности компьютера.

- "msiexec.exe" - это исполняемый файл в операционной системе Windows, который отвечает за установку, обновление и удаление программ, упакованных в формате Windows Installer (.msi). Этот процесс запускается при установке или обновлении приложений с использованием установщика Windows Installer.

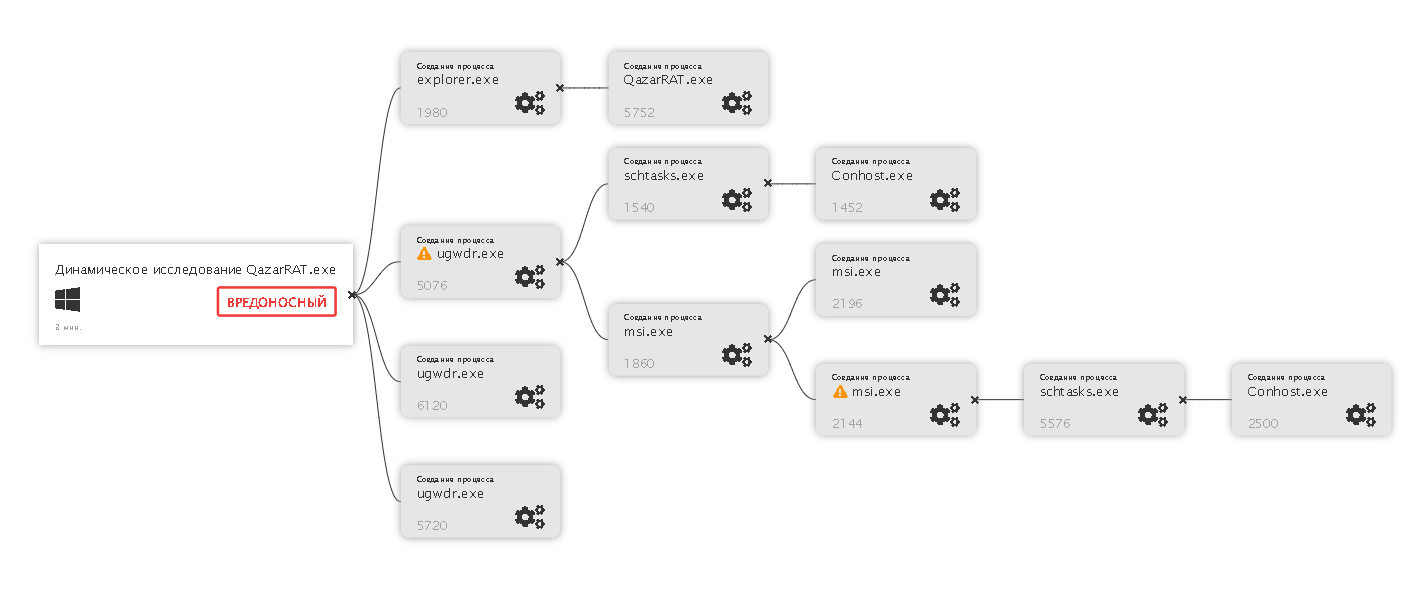

Созданные процессы также можно посмотреть во вкладке «Карта процессов». Также с процессами можно ознакомиться во вкладке «Карта исследований».

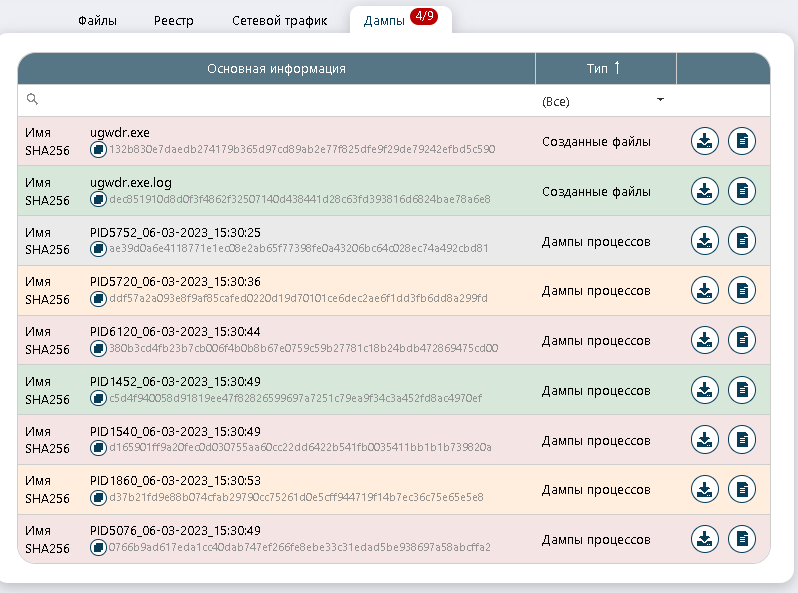

В блоке “Дампы”, что ПО во время работы создало файл с расширением exe. Злоумышленники могут использовать файлы с расширением exe для распространения вирусов и вредоносных программ путем изменения содержимого файла. 4 из 9 являются вредоносными.

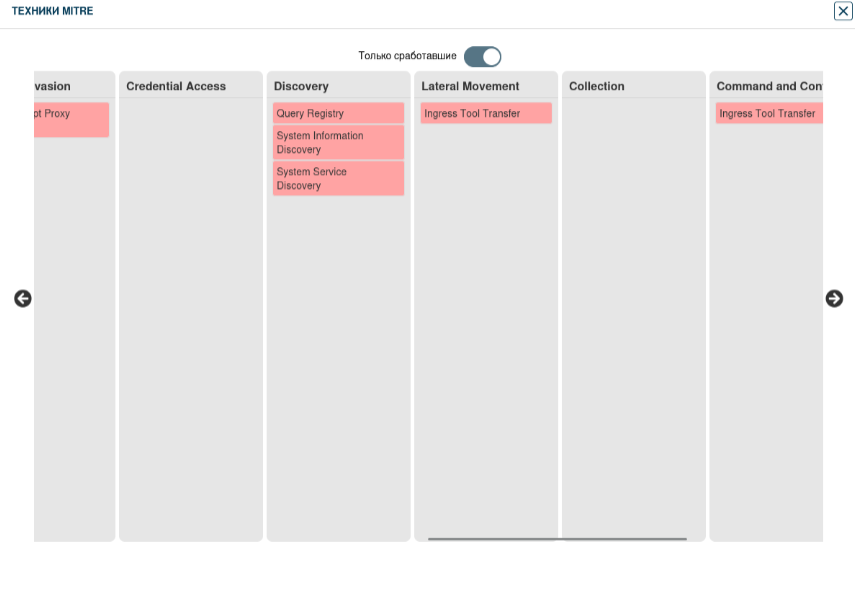

Во вкладке «Техники MITRE» видно, что отработало несколько техник:

- Singed Binary Proxy Execution.

- Query Registry.

- System Information Discovery.

- Ingress Tool Transfer.

- System Service Discovery. Сработавшие индикаторы: просмотр установленных служб.

Злоумышленники могут обойти защиту на основе процессов и/или подписей, проксируя выполнение вредоносного контента с помощью подписанных двоичных файлов. Двоичные файлы, подписанные доверенными цифровыми сертификатами, могут выполняться в системах Windows, защищенных проверкой цифровой подписи. Несколько подписанных Microsoft двоичных файлов, которые по умолчанию используются в установках Windows, могут использоваться для прокси-выполнения других файлов.

Злоумышленники могут взаимодействовать с реестром Windows для сбора информации о системе, конфигурации и установленном программном обеспечении. Реестр содержит значительный объем информации об операционной системе, конфигурации, программном обеспечении и безопасности.

Злоумышленники могут взаимодействовать с реестром Windows для сбора информации о системе, конфигурации и установленном программном обеспечении. Реестр содержит значительный объем информации об операционной системе, конфигурации, программном обеспечении и безопасности.

Это техника, при которой злоумышленники используют уязвимый путь в сеть или систему для передачи инструментов и программного обеспечения, которые помогут им в дальнейшем в проведении атак. Например, злоумышленники могут использовать уязвимость в службе, чтобы установить вредоносное ПО на целевую систему и получить дополнительный доступ и контроль над ней. Эта техника позволяет злоумышленникам эффективно расширить свои возможности и завладеть целевой системой.

Злоумышленники собирают информацию о зарегистрированных сервисах, чтобы формировать последующее поведение. Для получения информации могут применяться утилиты операционной системы Tasklist и Net, а также другие инструменты.

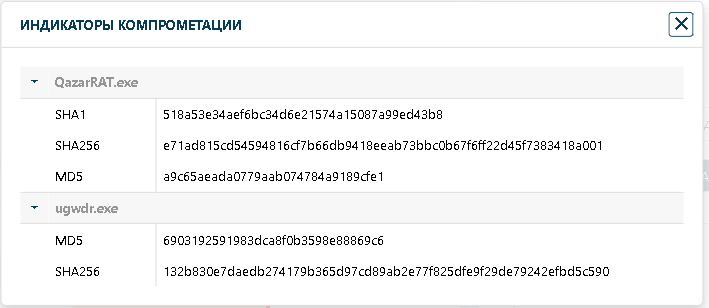

Во вкладке “Индикаторы компрометации” отображаются индикаторы компрометации вредоносного поведения файла по результатам его проверки в «песочнице».

Источники вердикта

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.