Отчет по анализу «RagnarLocker»

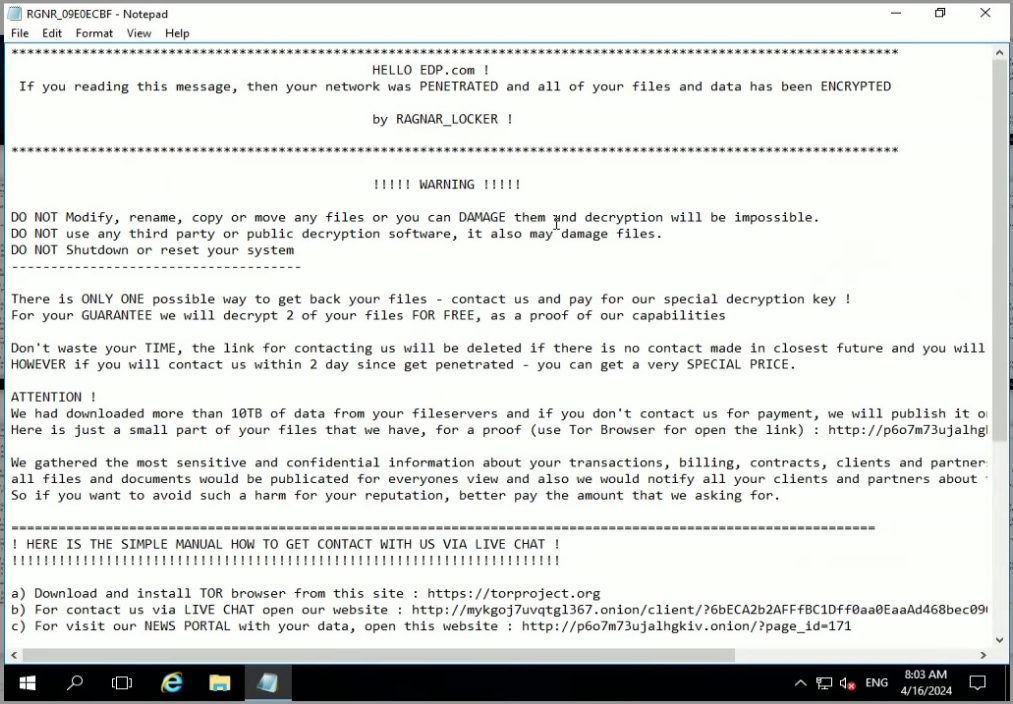

Данное программное обеспечение шифрует данные крупных компаний и бизнес-пользователей с помощью AES + RSA-2048, а затем требует выкуп в ~20-60 BTC, чтобы вернуть файлы. Оригинальное название: RagnarLocker или Ragnar_Locker.

Мошенники, распространяющие RagnarLocker, могут публиковать украденные данные с целью усиления давления на жертву (отсюда дополнительное название — публикатор). Для этого операторы-мошенники начинают кражу данных ещё перед шифрованием файлов с помощью программных средств (doxware). Группа Ragnar Locker предпочитает сотрудничать с внешними пен-тестерами для взлома сетей по всему миру. Кроме того, мошенники используют DDoS-атаки, чтобы заставить жертву связаться с ними и договориться о выкупе.

Общая информация

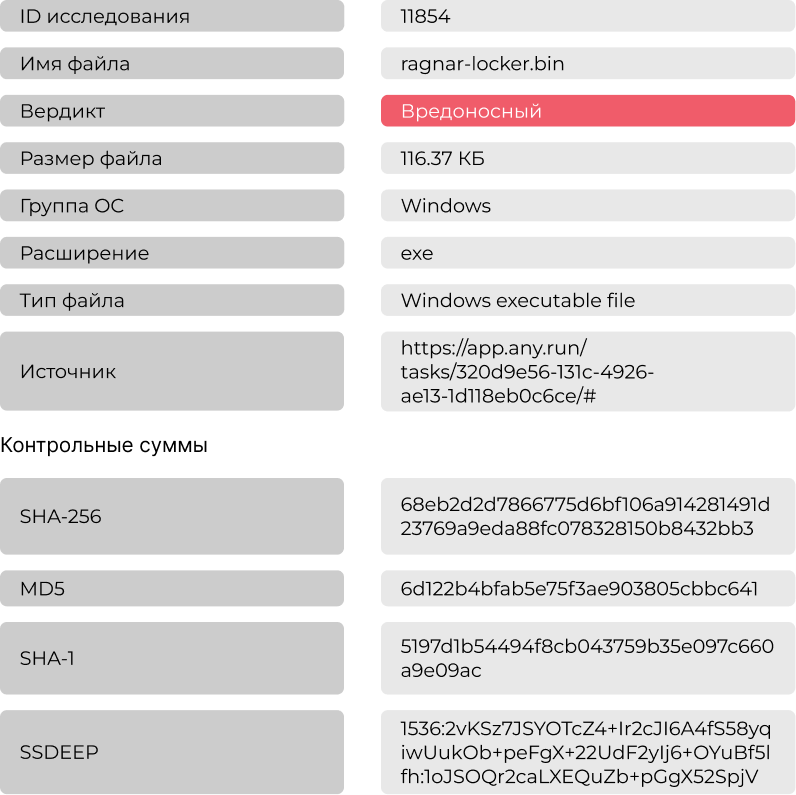

Краткая характеристика файла

Анализ в системе ATHENA

Статический анализ

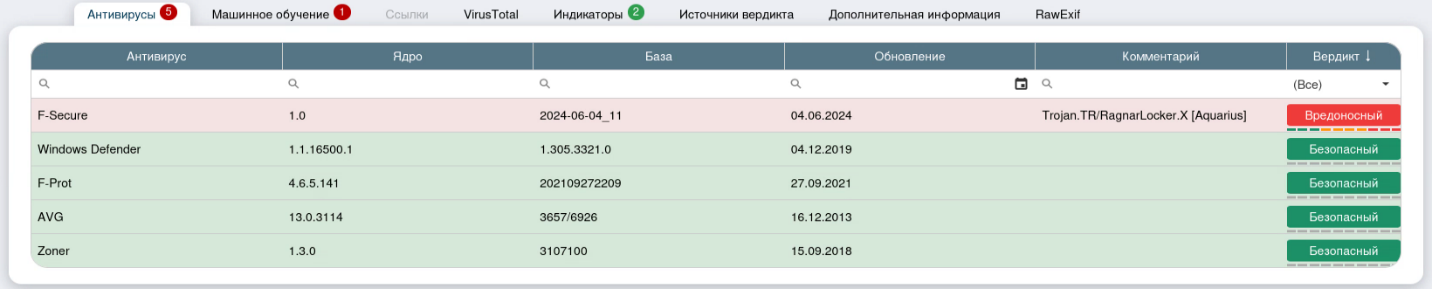

В ходе статического исследования файлу был присвоен вредоносный вердикт модулем статического анализа с помощью антивирусной проверки. Антивирус F-Secure определил наличие вируса «троян» в файле

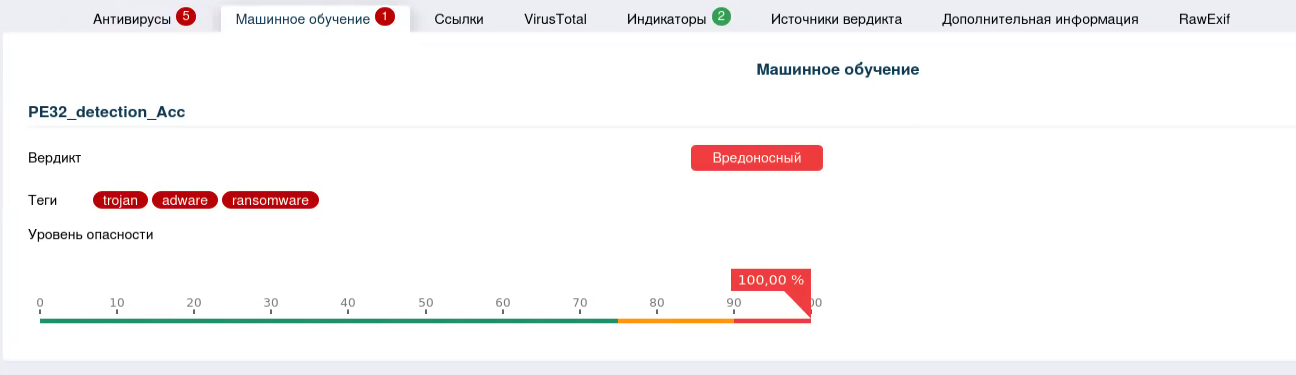

Модуль машинного обучения также выдал вредоносный вердикт. Присвоены теги «Trojan», «Adware», «Ransomware»

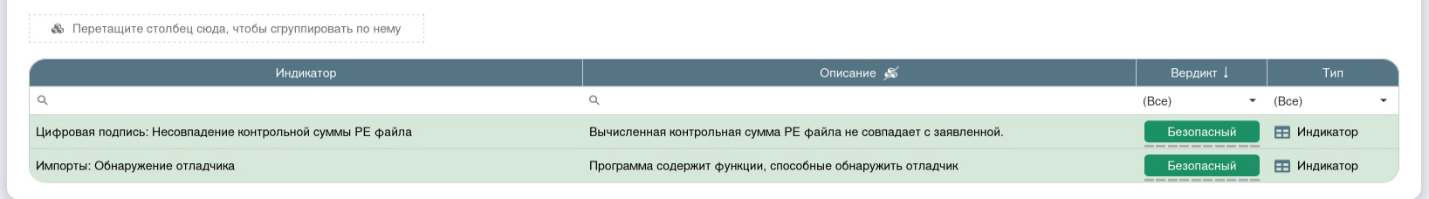

Во вкладке «Индикаторы» сработали информативные индикаторы «Цифровая подпись: Несовпадение контрольной суммы PE файла» и индикатор «Импорты: Обнаружение отладчика»

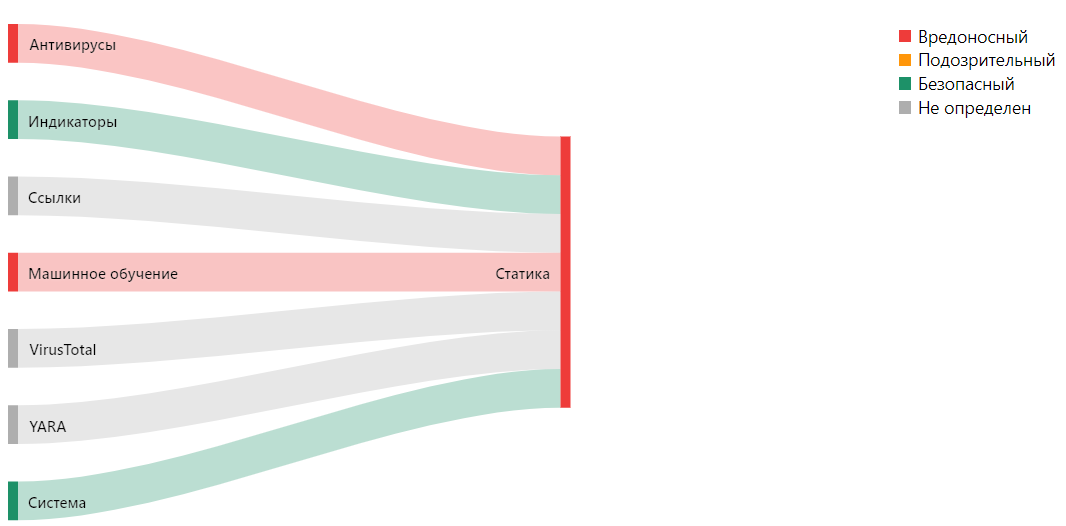

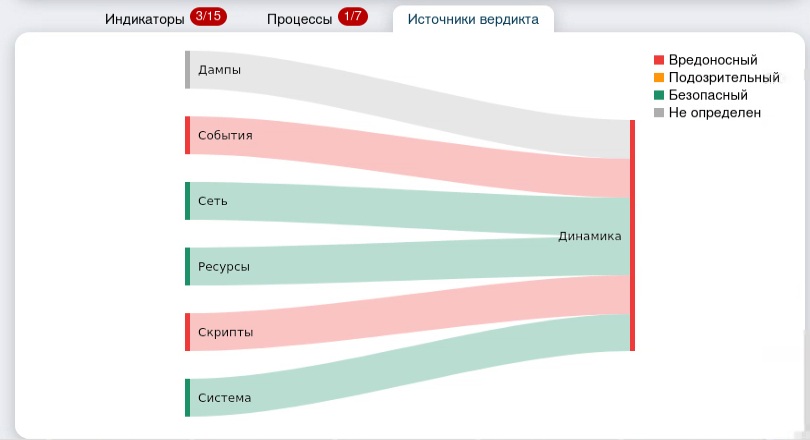

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу

Динамический анализ

Динамический анализ в системе AVSOFT ATHENA, выявил множество индикаторов, которые указывают на вредоносное ПО, в частности на шифровальщика (Переименование большого числа файлов)

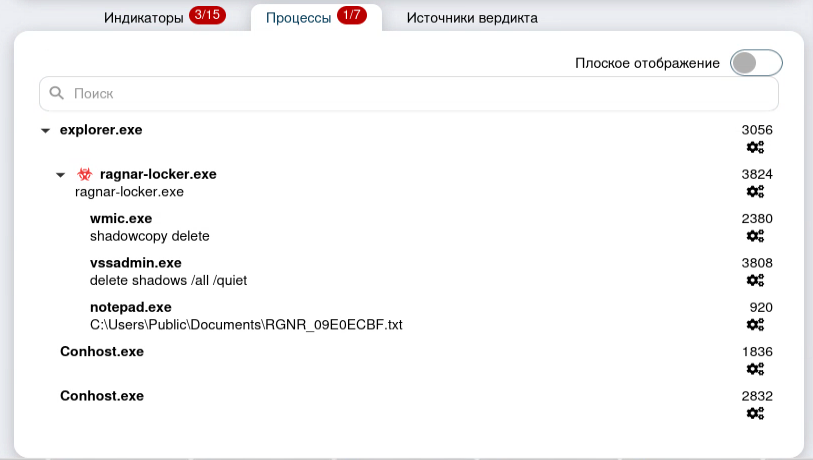

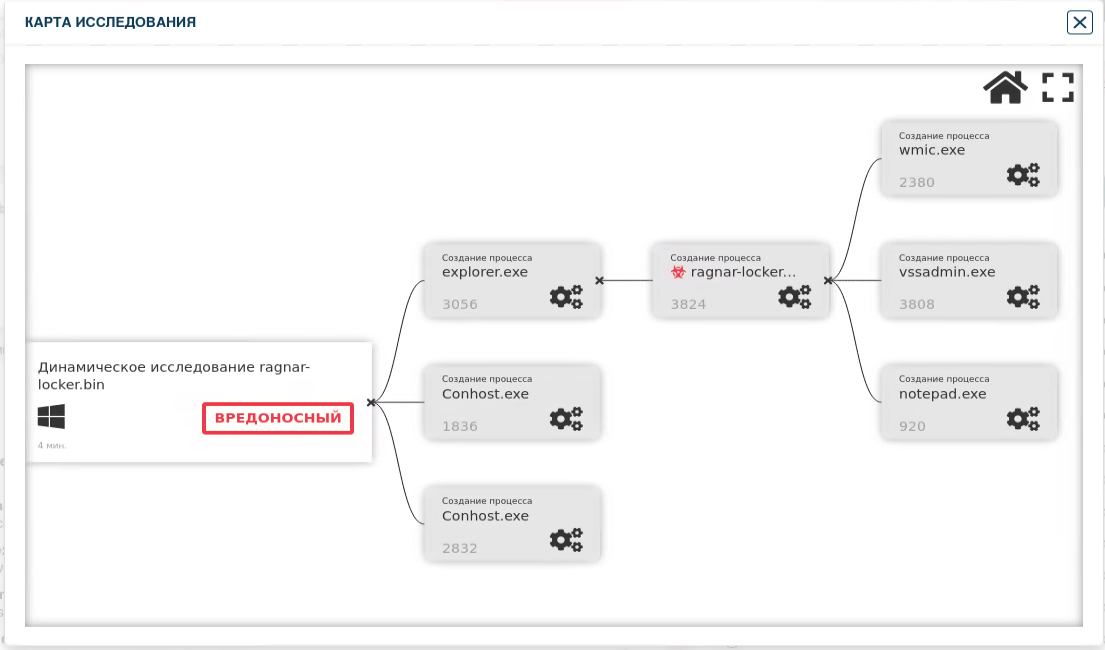

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: explorer.exe и ragnar-locker.exe (сам файл), wmic.exe, vssadmin.exe, notepad.exe, Conhost.exe

Во вкладке «Карта исследования» можно проследить цепочку создания процессов

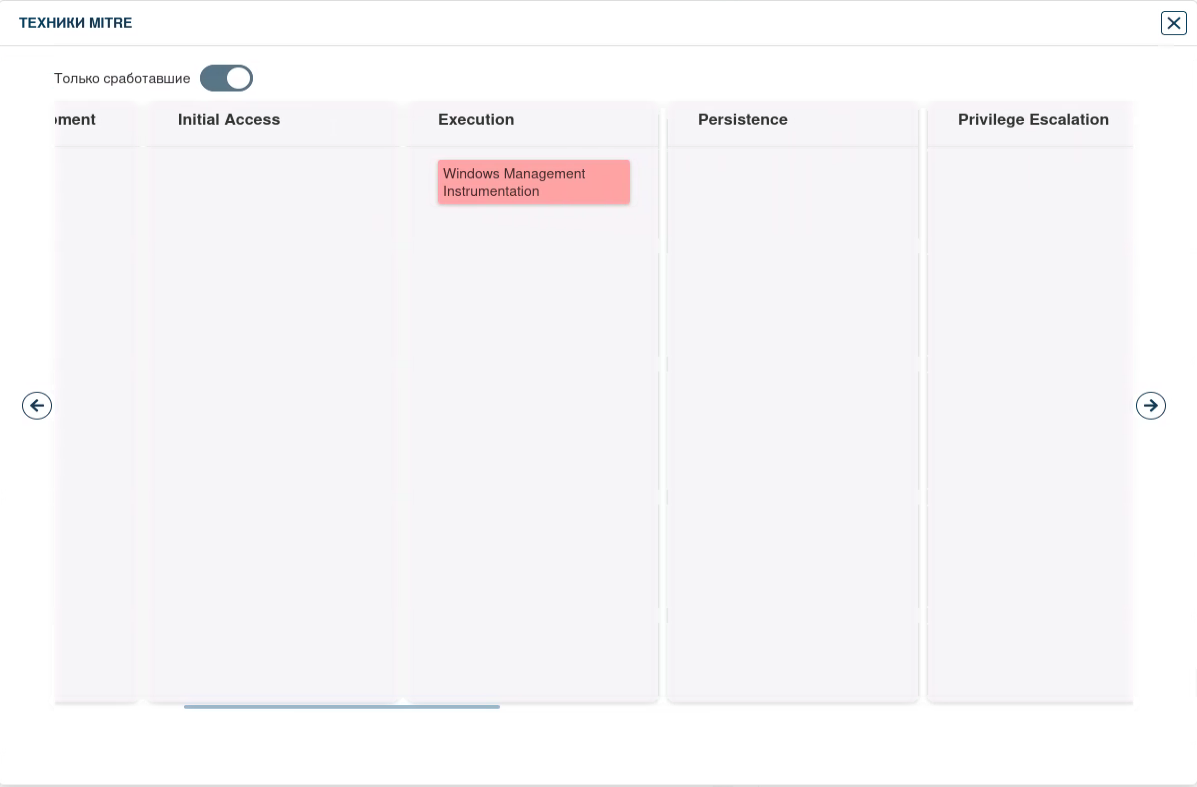

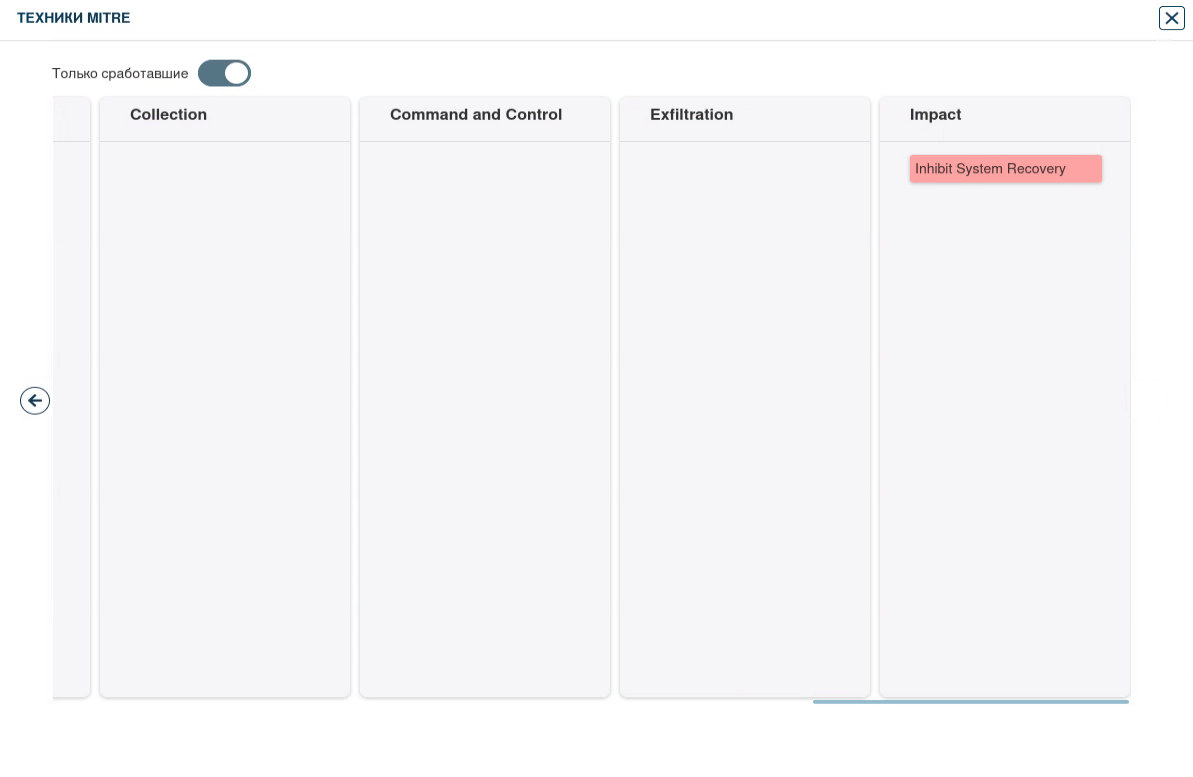

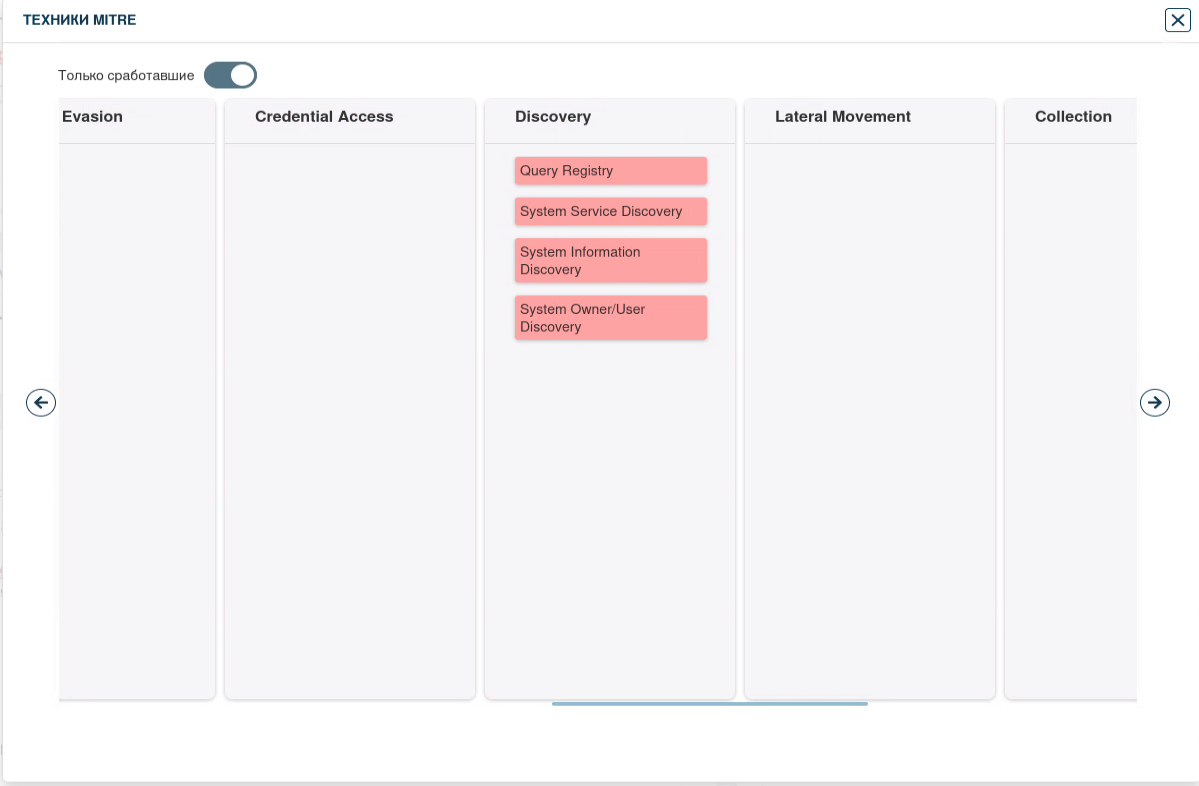

Вкладка «Техники MITRE» показывает вместе с описанием каждой техники, что отработало на данный файл

Более подробное описание сработавших техник MITRE:

- Windows Management Instrumentation - злоумышленники могут использовать инструментарий управления Windows (WMI) для взаимодействия с локальными и удаленными системами или для выполнения определенных функций, например, сбор информации и удаленное выполнение файлов.

- Inhibit System Recovery - злоумышленники могут удалять данные операционной системы и отключать службы, предназначенные для помощи в восстановлении поврежденной системы, чтобы предотвратить восстановление. Злоумышленники могут использовать утилиты Windows для отключения или удаления функций восстановления системы, чтобы усилить последствия уничтожения или шифрования данных.

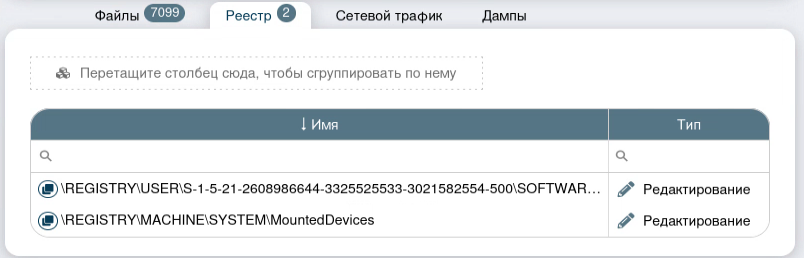

- Query Registry - злоумышленники могут взаимодействовать с реестром Windows для сбора информации о системе, конфигурации и установленном программном обеспечении.

- System Service Discovery - злоумышленники собирают информацию о зарегистрированных сервисах, чтобы формировать последующее поведение. Для получения информации могут применяться утилиты операционной системы Tasklist и Net, а также другие инструменты.

- System Information Discovery - злоумышленники пытаются получить подробную информацию об операционной системе и оборудовании, включая версию, исправления, пакеты обновлений и архитектуру. Полученная системная информация используется злоумышленниками в планировании дальнейшего поведения, например, полностью заразить цель и/или предпринять конкретные действия.

- System Owner/User Discovery - злоумышленники пытаются идентифицировать основного пользователя, текущего пользователя, вошедшего в систему, всех пользователей, которые обычно используют систему, и установить, активно ли пользователь использует систему. Например, путем получения имен пользователей учетных записей или с помощью сброса учетных данных ОС.

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу

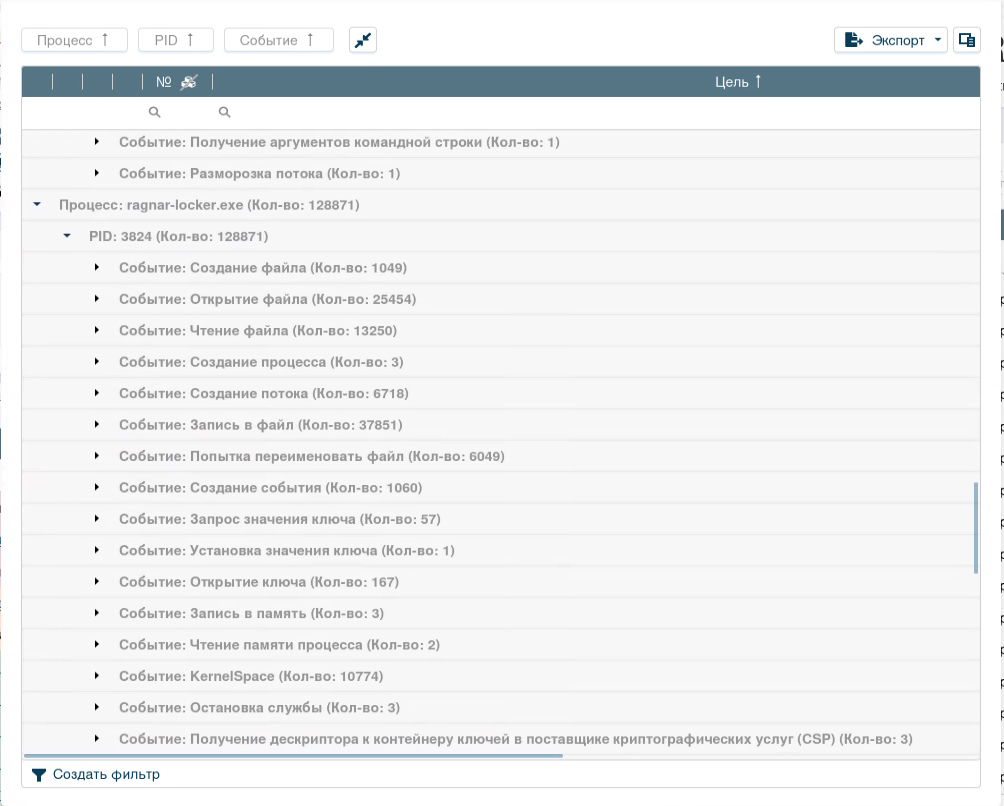

Во вкладке «События» отображаются конкретные процессы и события, которые происходят после запуска ВПО. На шифровальщик указывают следующие моменты: создание файла (1049 шт.), открытие файла (25454 шт.), запись в файл (37851 шт.) и попытка переименовать файл (6049 шт.)

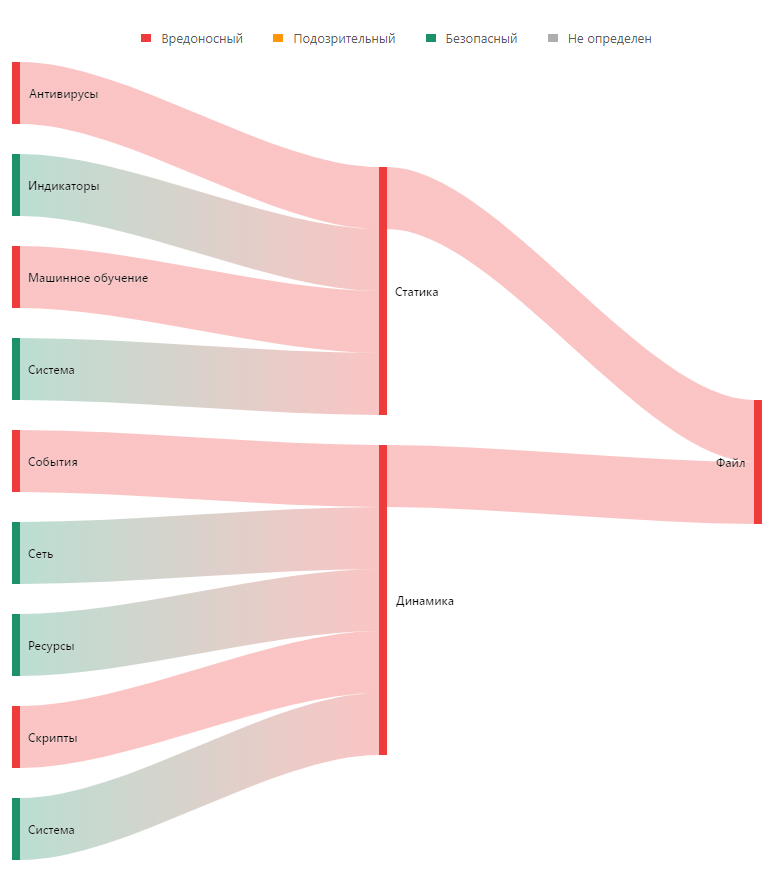

Вкладка «Источники вердикта» показывают все источники (статические и динамические), которые сработали и вынесли безопасный, подозрительный или вредоносный вердикт

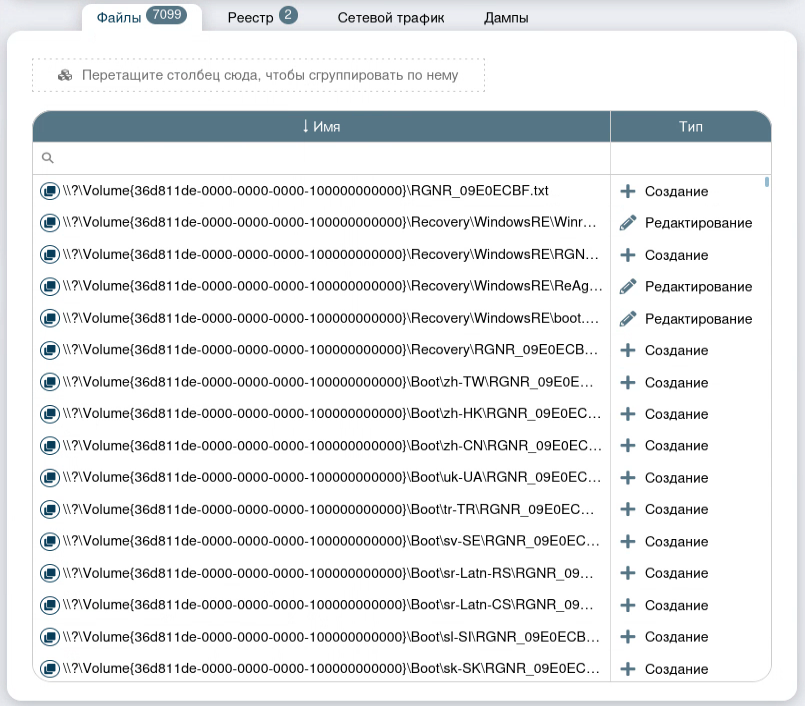

Вкладка «Файлы» показывает созданные/редактированные шифровальщиком файлы

Вкладка «Реестр» показывает события в реестре операционной системы Windows

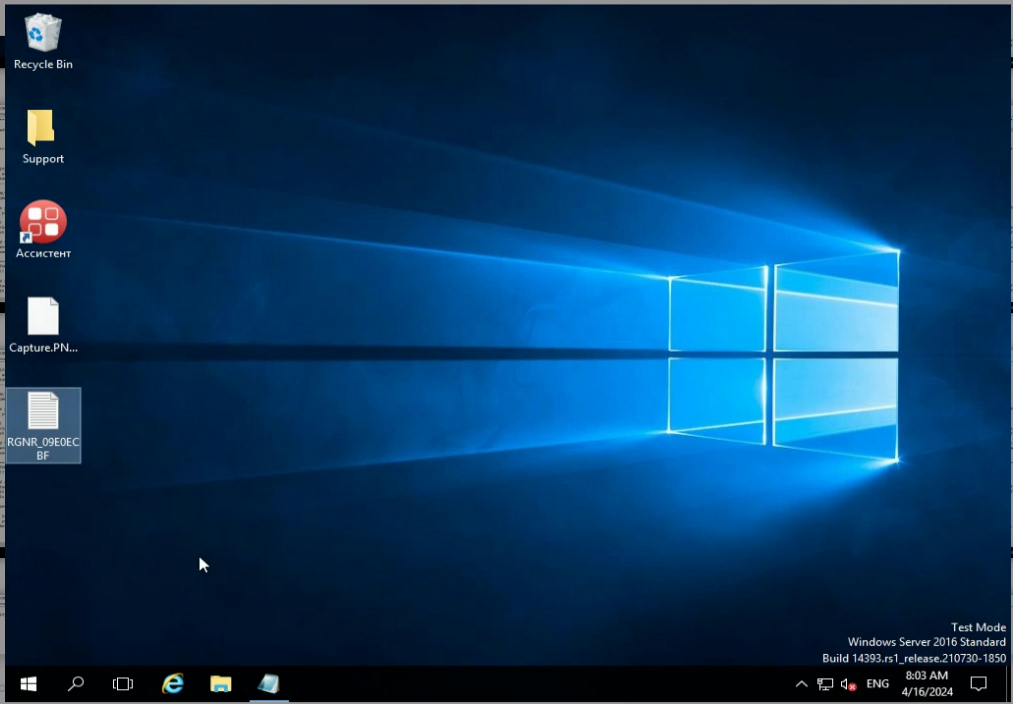

Во вкладке «Запись исследования» можно увидеть, что произошло после запуска файла, после того, как файлы пользователя были зашифрованы создался и открылся файл с требованиями