«Remcos RAT»

Объект анализа

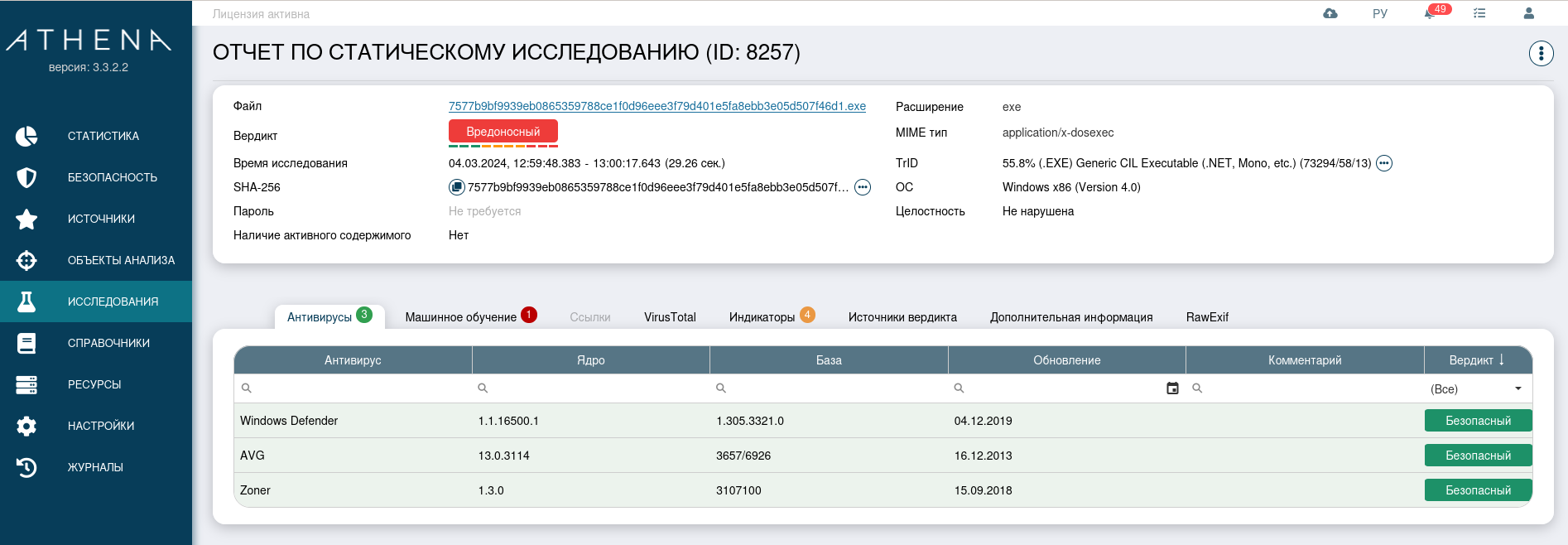

На анализ в систему Афина пришел офисный файл с расширением .exe. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

| Тип | Значение |

|---|---|

| Вердикт | Вредоносный |

| Имя | 7577b9bf9939eb0865359788ce1f0d96eee3f79d401e5fa8ebb3e05d507f46d1.exe |

| Размер (Кб) | 922,6 |

| Расширение | exe |

| TrID | 55.8% (.EXE) Generic CIL Executable (.NET, Mono, etc.) (73294/58/13) |

| SHA-256 | 7577b9bf9939eb0865359788ce1f0d96eee3f79d401e5fa8ebb3e05d507f46d1 |

| MIME тип | application/x-dosexec |

Исследование файла

Исследования файла происходило с помощью системы AVSOFT ATHENA и ручного исследования (реверс-инжиниринг). Для начала посмотрим на статический и динамический анализ файл в системе ATHENA.

Исследование в системе ATHENA

Статическое исследование

При проверке антивирусами не было выявлено уязвимостей.

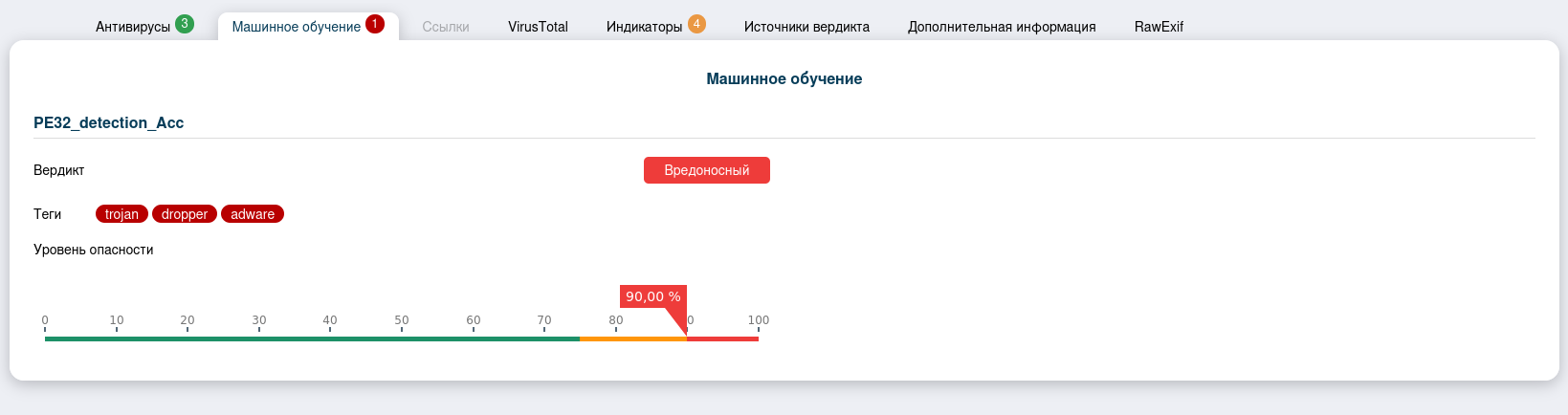

Машинное обучение выявило, что файл вредоносный и содержит те-ги семейств троян, дроппер (файл-носитель, устанавливающий вирусную программу в систему) и рекламного ПО.

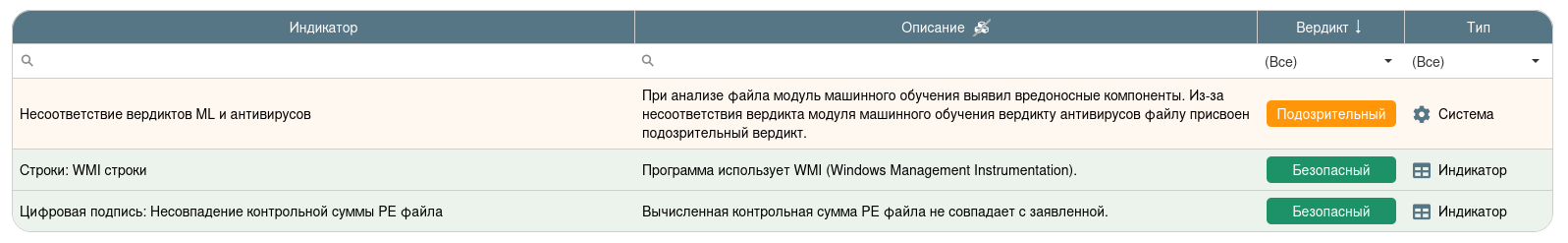

Во вкладке «Индикаторы» указано несоответствие вердиктов ма-шинного обучения и антивирусов, что является причиной подозрительно-го вердикта.

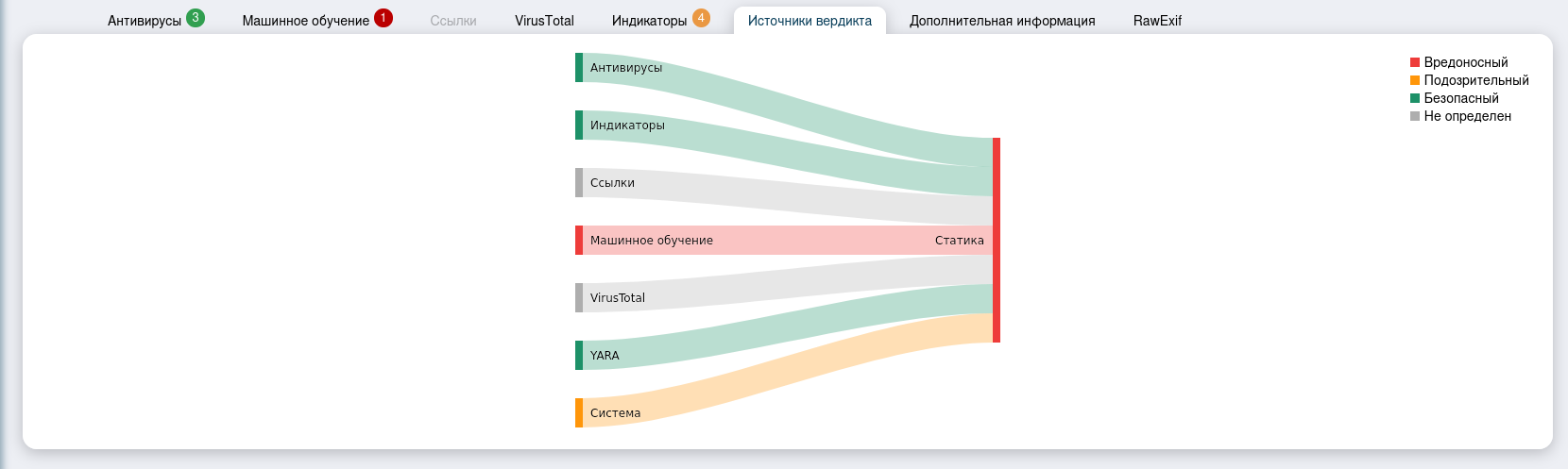

Со вкладкой «Источники вердикта» стоит просто ознакомиться, она несет в себе информацию о том, какие методы и модули статического ана-лиза выдали вердикт после проверки данного ПО.

Динамическое исследование

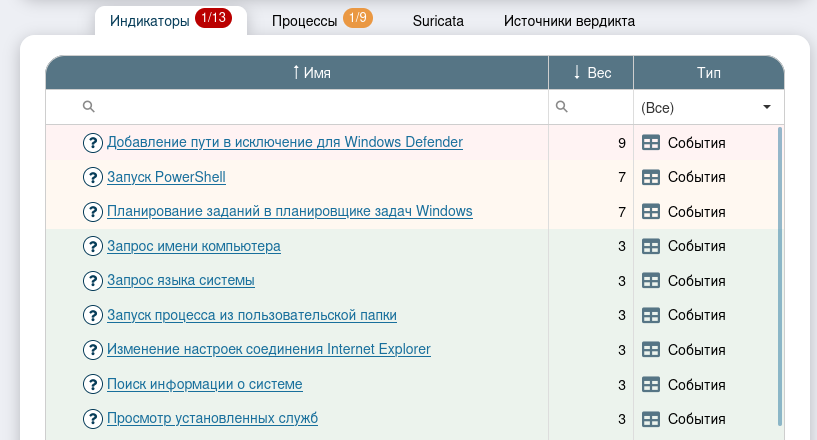

Динамический анализ в системе ATHENA выявил несколько индикаторов:

- Добавление пути в исключение для Windows Defender - ПО добавляет путь в исключение для проверки Windows Defender ПО с целью избежать обнаружение и удаление антивирусным программным обеспечением;

- Запуск PowerShell - ПО запускает PowerShell, который может быть использован для запуска программ (скриптов) различного уровня;

- Планирование заданий в планировщике задач Windows – ПО планирует задания в планировщике задач Windows для автозапуска вредоносных скриптов или обходов механизмов защиты.

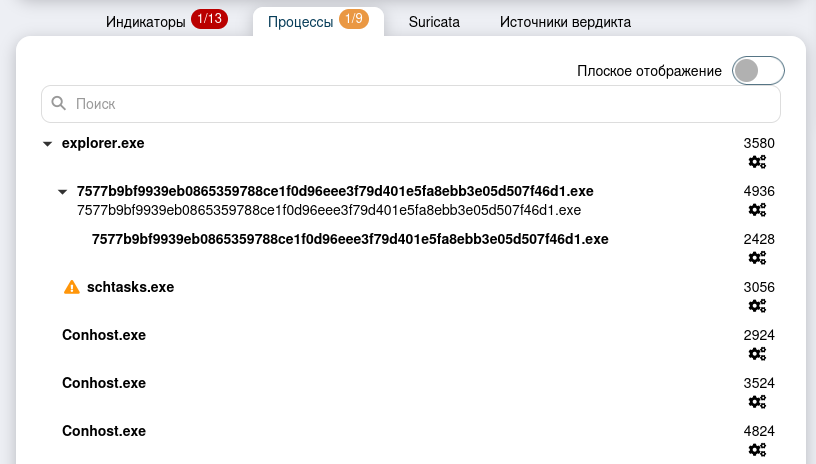

Среди системных программ, выявленных в процессе динамического исследования, была выявлена schtasks.exe. Она позволяет администратору создавать, удалять, запрашивать, изменять, выполнять и завершать запланированные задачи на локальном или удаленном компьютере.

При выполнении Schtasks.exe без аргументов отображается состояние и время следующего выполнения для каждой зарегистрированной задачи.

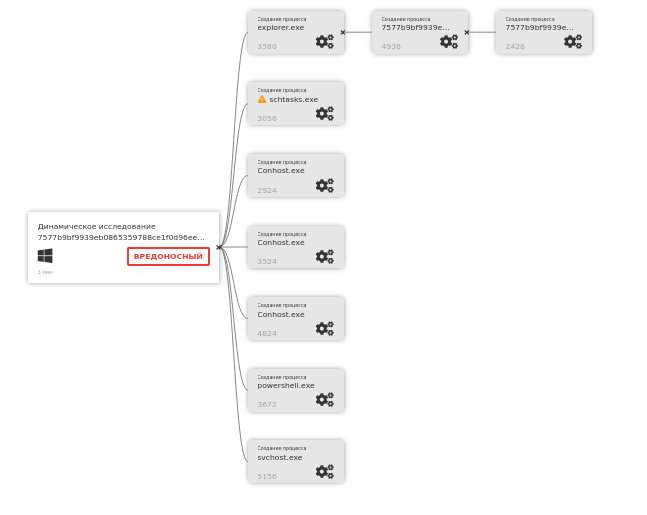

Созданные процессы также можно посмотреть во вкладке «Карта исследования».

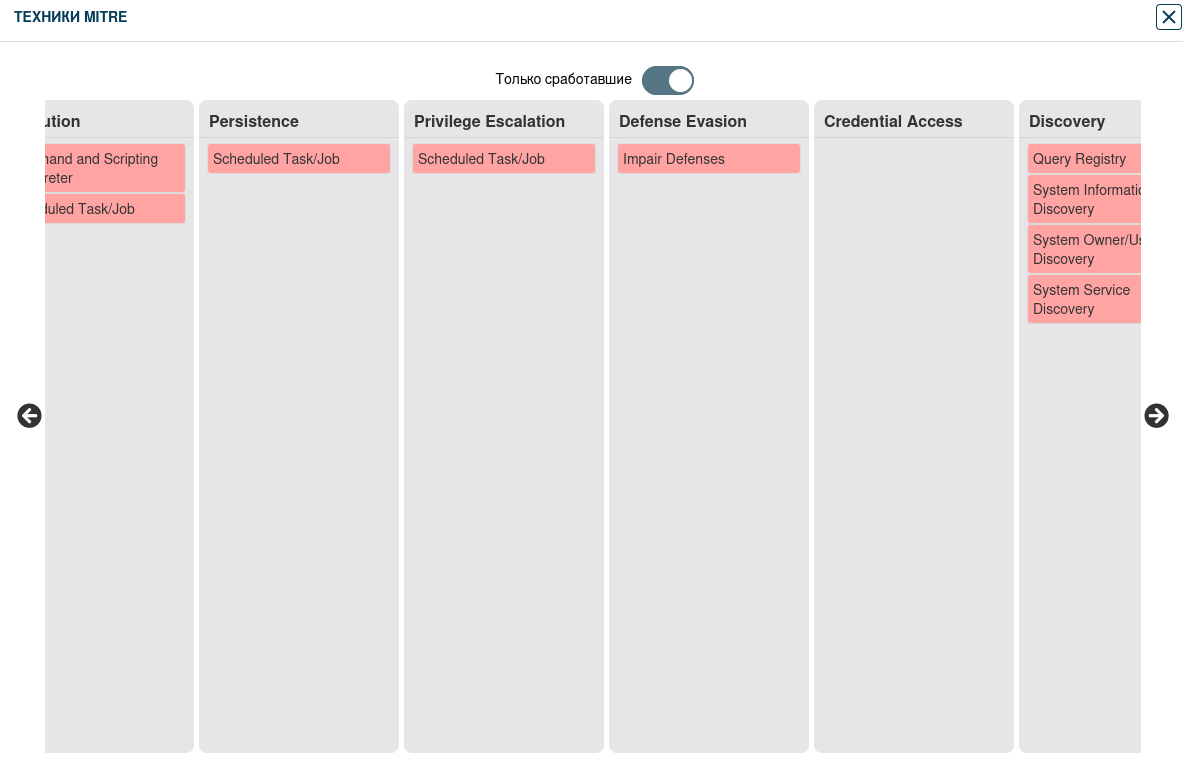

Во вкладке «Техники MITRE» видно, что отработало несколько техник:

- Query Registry. Сработавшие индикаторы: поиск информации о системе, просмотр установленных служб.

- System Information Discovery. Сработавшие индикаторы: поиск информации о системе, просмотр установленных служб, запрос имени компьютера.

- System Owner/User Discovery Сработавшие индикаторы: поиск информации о системе.

- System Service Discovery. Сработавшие индикаторы: просмотр установленных служб.

- Command and scripting interpreteur. Сработавшие индикаторы: запуск Powershell

- Scheduled Task/ Job. Сработавшие индикаторы: планирование заданий в планировщике задач Windows.

- Impair Defenses. Сработавшие индикаторы: добавление пути в исключение для Windows Defender.

Злоумышленники могут взаимодействовать с реестром Windows для сбора информации о системе, конфигурации и установленном программном обеспечении. Реестр содержит значительный объем информации об операционной системе, конфигурации, программном обеспечении и безопасности.

Злоумышленники пытаются получить подробную информацию об операционной системе и оборудовании, включая версию, исправления, пакеты обновлений и архитектуру. Полученная системная информация используется злоумышленниками в планировании дальнейшего поведения, например, полностью заразить цель и/или предпринять конкретные действия.

Злоумышленники пытаются идентифицировать основного пользователя, текущего пользователя, вошедшего в систему, всех пользователей, которые обычно используют систему, и установить, активно ли пользователь использует систему. Например, путем получения имен пользователей учетных записей или с помощью сброса учетных данных ОС.

Злоумышленники собирают информацию о зарегистрированных сервисах, чтобы формировать последующее поведение. Для получения информации могут применяться утилиты операционной системы Tasklist и Net, а также другие инструменты.

Злоумышленники могут использовать интерпретатор команд и сценариев для выполнения команд, сценариев или двоичных файлов. Большинство систем поставляется со встроенным интерфейсом командной строки и возможностями написания сценариев.

Команды и сценарии могут быть встроены в исходные полезные нагрузки, доставляемые жертвам в виде документов-приманки или в виде вторичных полезных нагрузок, загруженных с существующего C&C сервера.

Злоумышленники могут использовать функции планирования задач для первоначального или повторного выполнения вредоносного кода в определенную дату и время. Задача также может быть запланирована в удаленной системе при условии соблюдения надлежащей проверки подлинности.

Злоумышленники изменяют компоненты атакуемой среды, чтобы помешать или отключить защитные механизмы. Это может быть ослабление превентивных средств защиты, таких как брандмауэры и антивирус, и/или уклонение от механизмов обнаружения, которые применяются для аудита активности и выявления злонамеренного поведения.

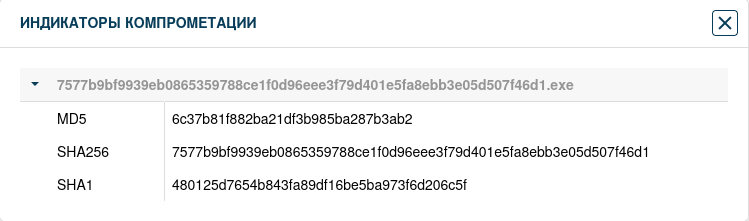

Во вкладке «Индикаторы компрометации» отображаются индикаторы компрометации вредоносного поведения файла по результатам его проверки в «песочнице».

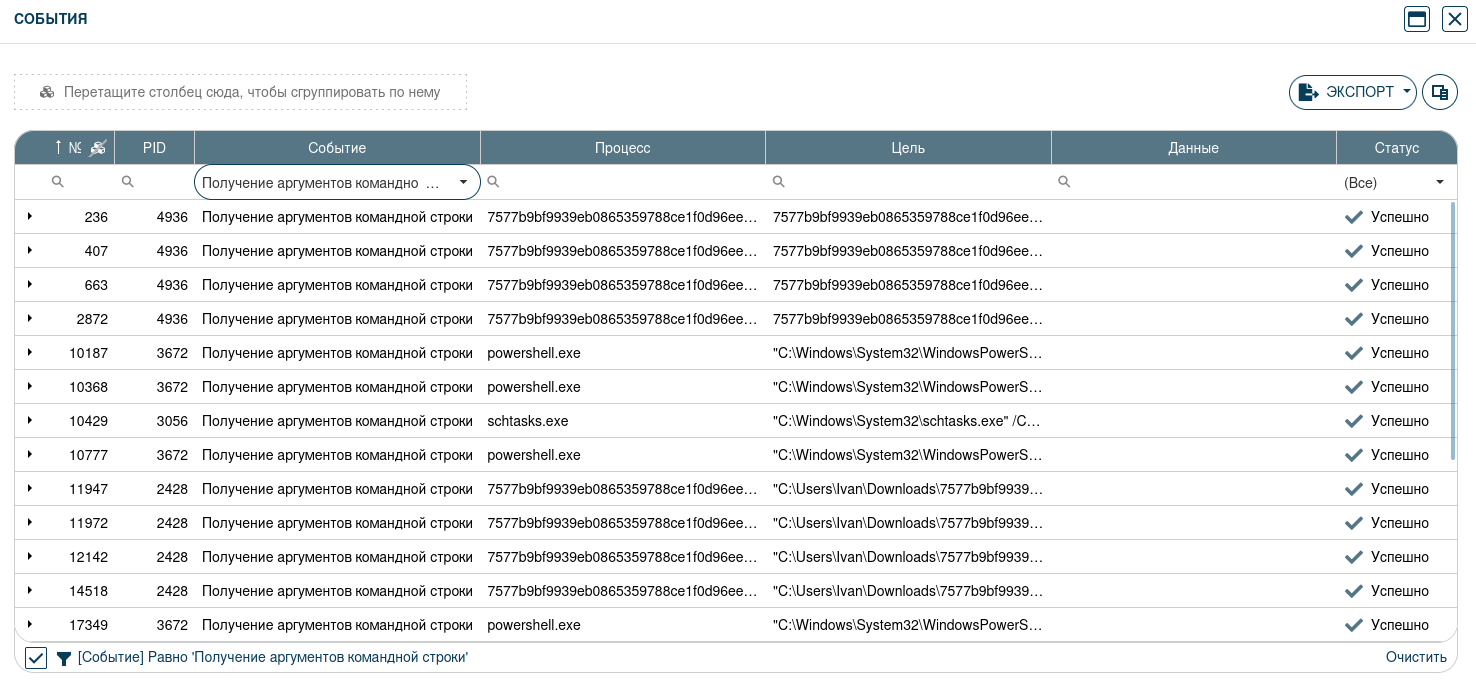

Во вкладке «События» отображено, что при запуске вредоносного файла открывается командная строка и срабатывает процесс powershell.exe. Средство командной строки powershell.exe запускает сеанс Windows PowerShell в окне командной строки. Скрипт PowerShell может быть очень эффективным способом передачи вредоносных исполняемых файлов и вредоносных документов. PowerShell скрипты обычно используют обфускацию и кодирование для скрытия процесса.

Также запускается процесс schtasks.exe. Он планирует выполнение команд и программ, добавляет и удаляет задачи из расписания, запускает и останавливает задачи по запросу, а также отображает и изменяет запланированные задачи. Злоумышленники могут использовать планировщик задач Windows для планирования задач с целью первоначального или периодического выполнения вредоносного кода. Утилиту schtasks можно запустить непосредственно из командной строки.

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.