Отчет по анализу RiseProStealer

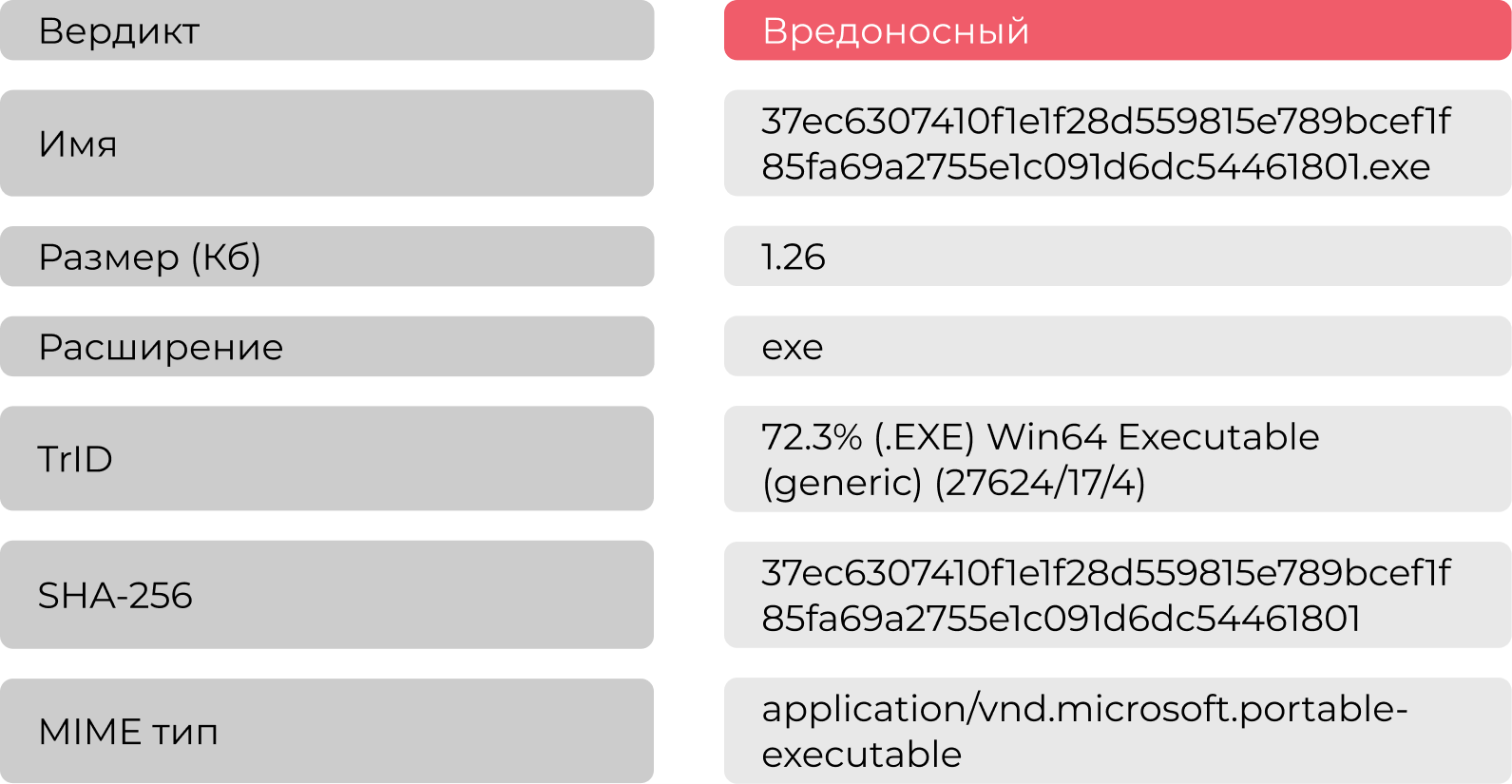

На анализ в систему ATHENA пришел исполняемый файл с расширением .exe. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

Исследование файла

Исследования файла происходило с помощью системы AVSOFT ATHENA. Посмотрим на статический и динамический анализ файла в системе ATHENA.

Исследование в системе ATHENA

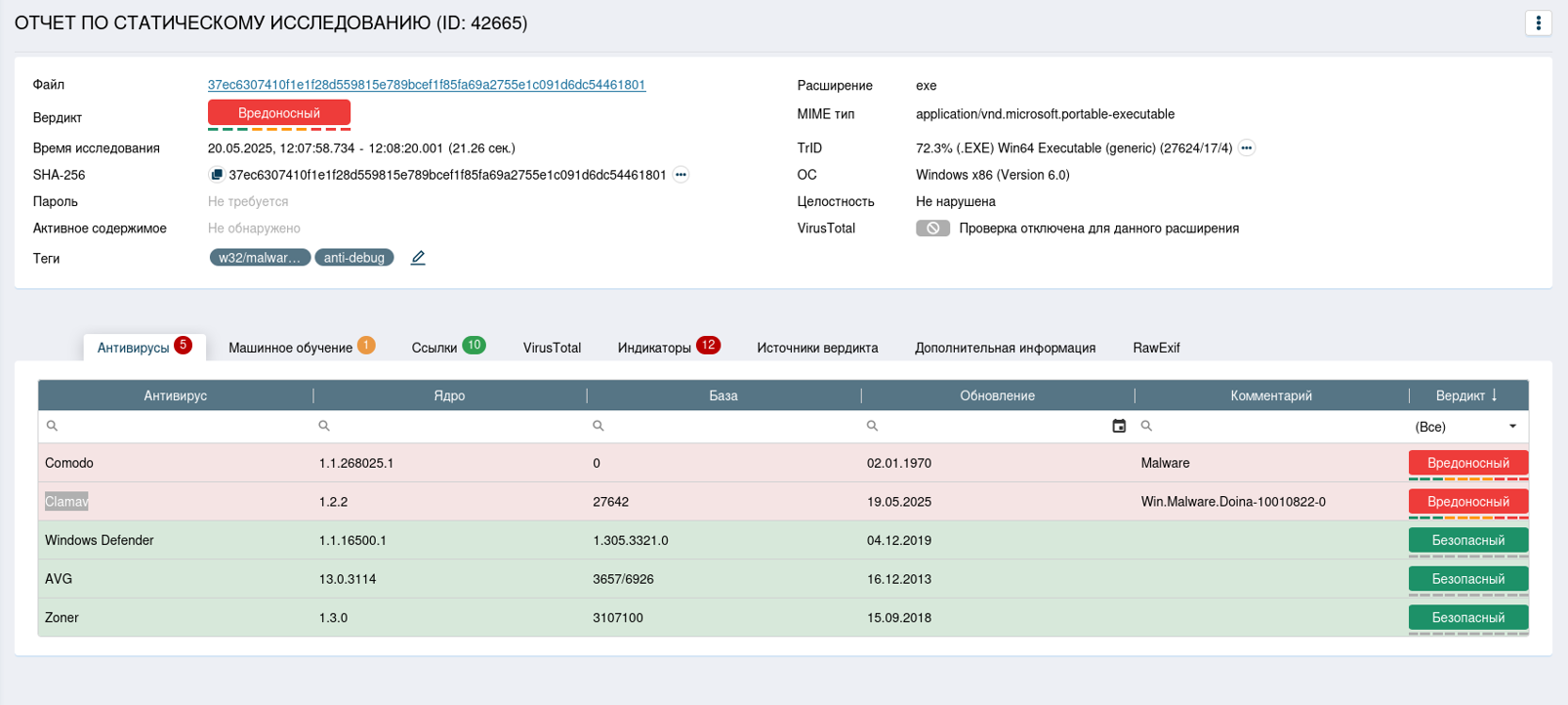

1. Статическое исследование

Антивирусы Comodo и Clamav посчитали файл вредоносным.

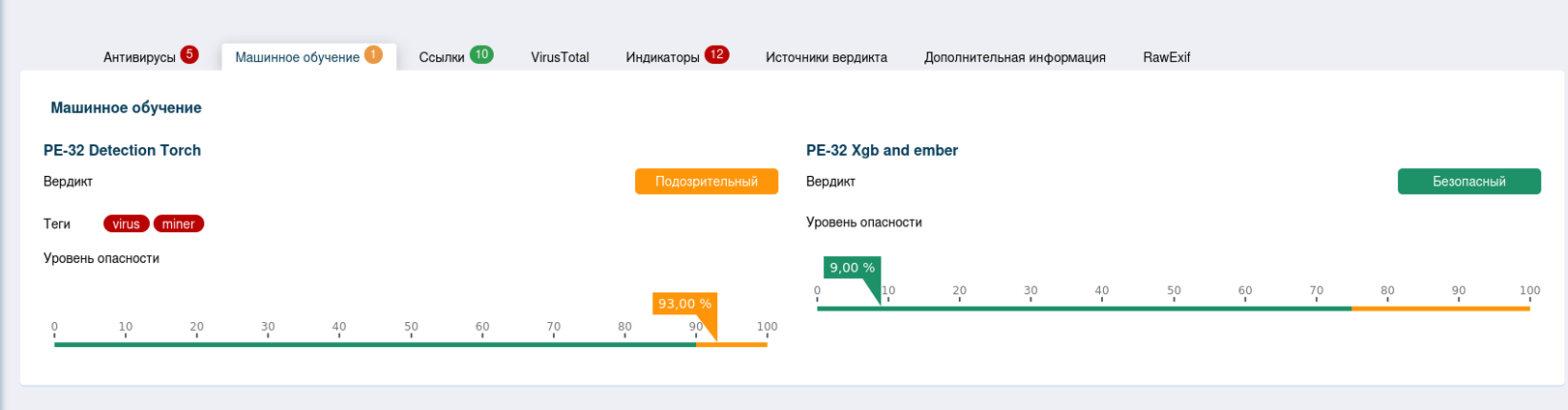

Также файл был помечен как Подозрительный моделью машинного обучения PE-32 Detection Torch.

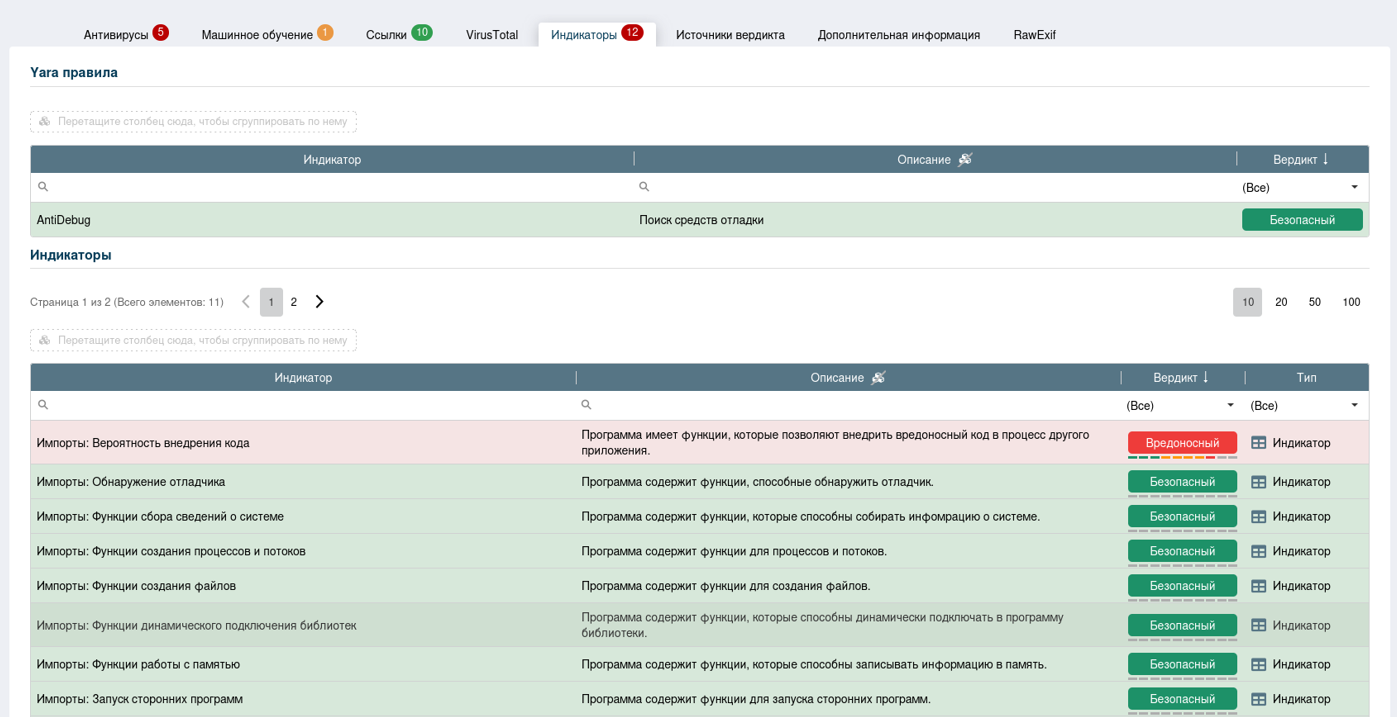

Кроме того, отработал статический индикатор «Импорты: Вероятность внедрения кода», в файле были обнаружены функции, которые позволяют внедрить вредоносный код в процесс другого приложения.

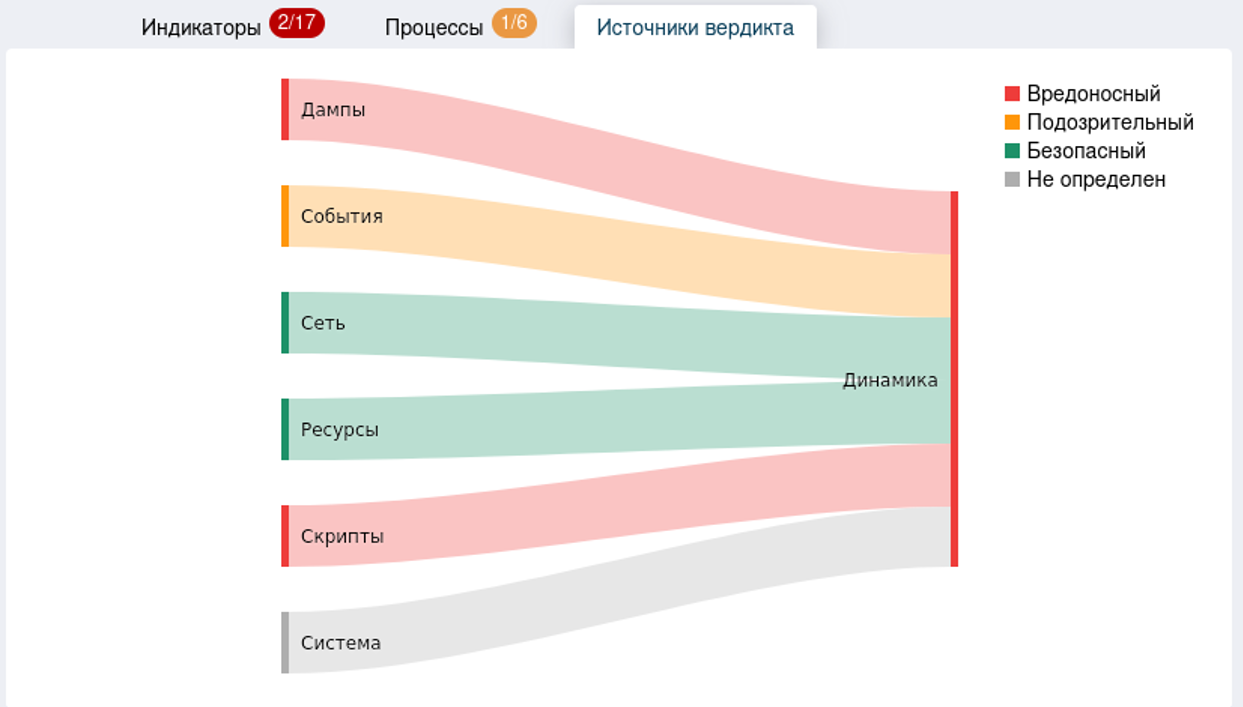

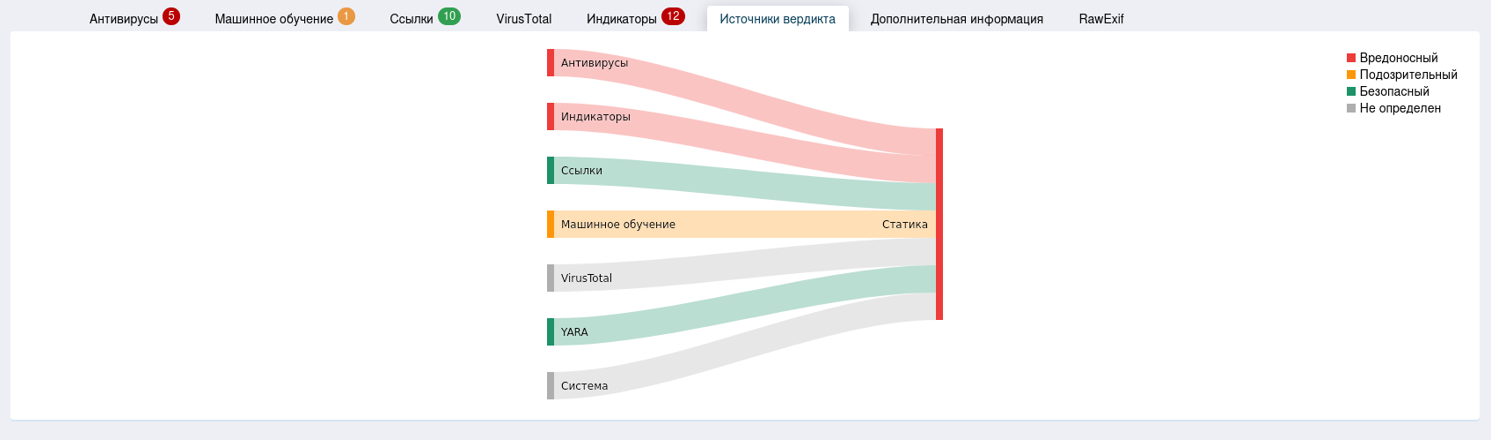

С вкладкой «Источники вердикта» стоит просто ознакомиться, она несет в себе информацию о том, какие методы и модули статического анализа выдали вердикт после проверки данного файла.

2. Динамическое исследование

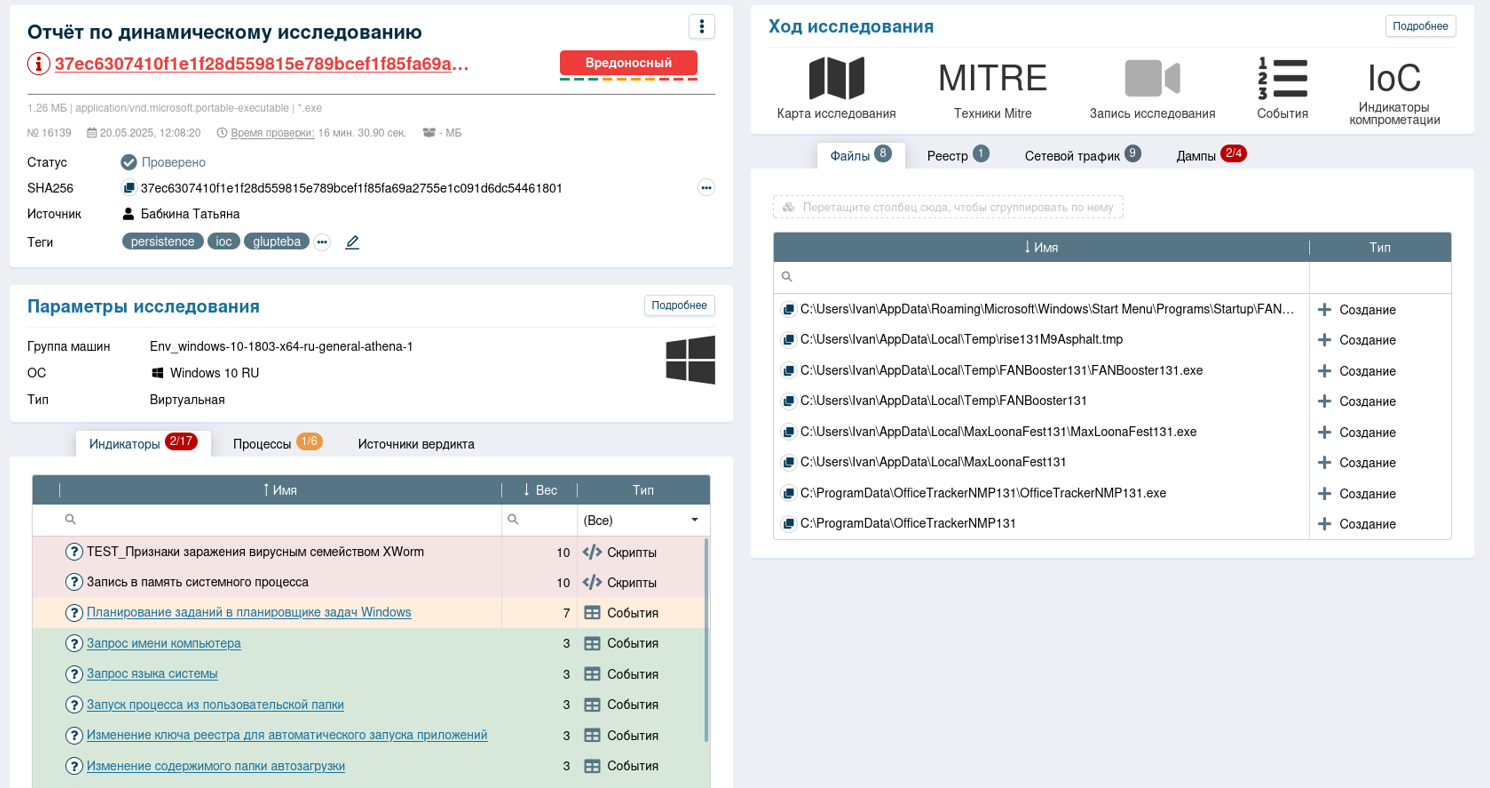

При динамическом анализе в системе ATHENA сработал несколько индикаторов:

1) индикатор «Планирование заданий в планировщике задач Windows» - ПО планирует задания в планировщике задач Windows, что является нелегитимным действием;

2) индикатор «Запись в память системного процесса» - запись в память системного процесса используется вредоносным ПО для исполнения своего кода от имени системного процесса;

3) индикатор «Признаки заражения вирусным семейством XWorm» - действия, совершаемые во время работы ПО в файловой системе, очень похожи на действия, совершаемые при работе вирусного программного обеспечения XWorm.

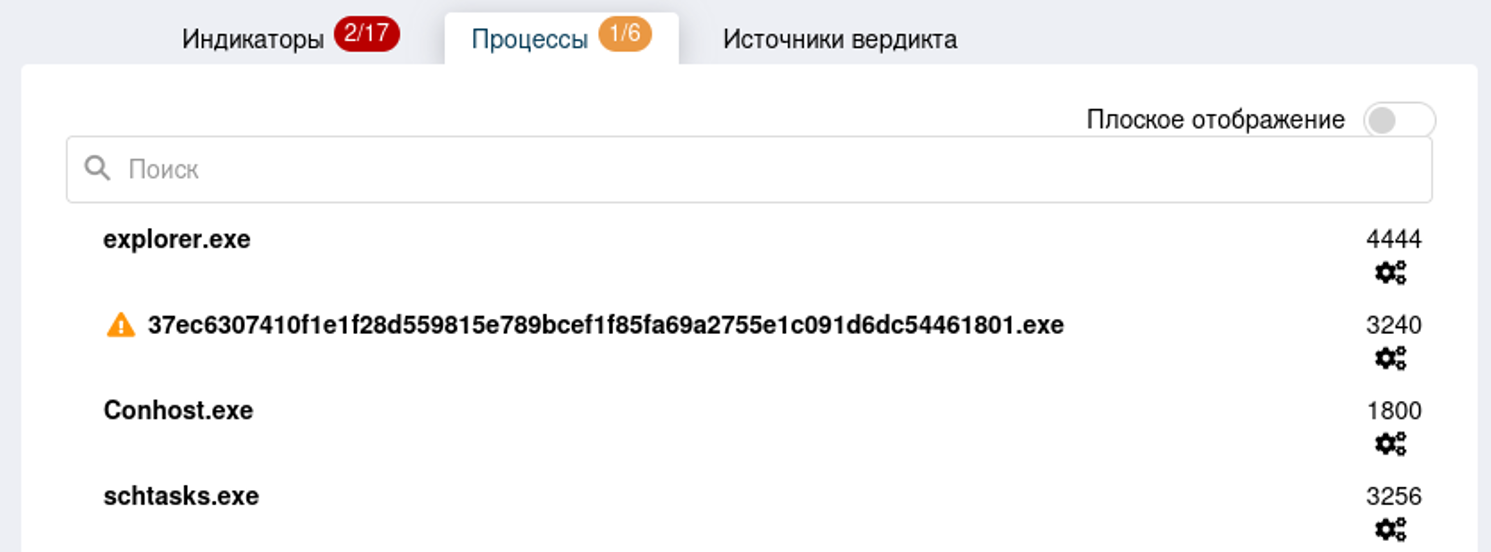

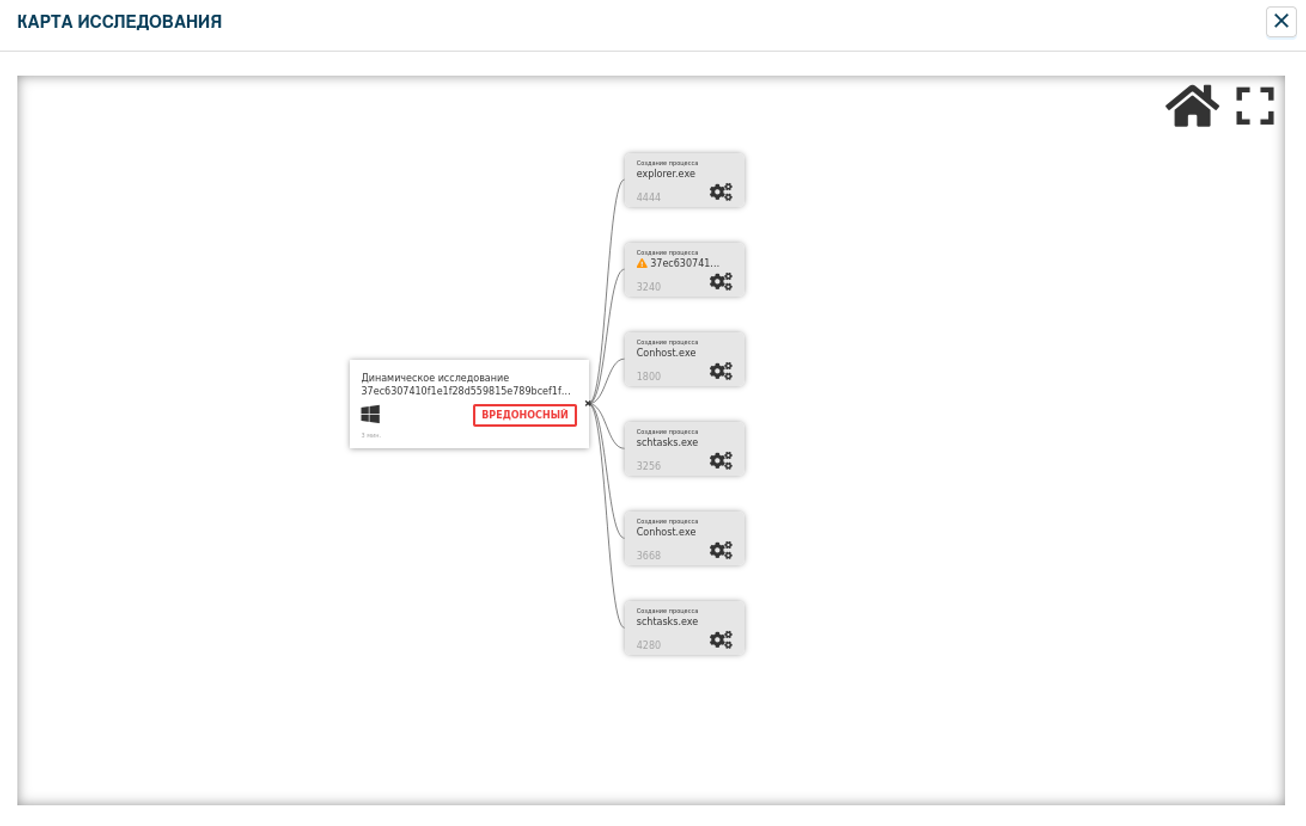

В ходе динамического анализа среди системных программ были обнаружены schtasks.exe, Conhost.exe.

Также, с процессами можно ознакомиться во вкладке «Карта исследования».

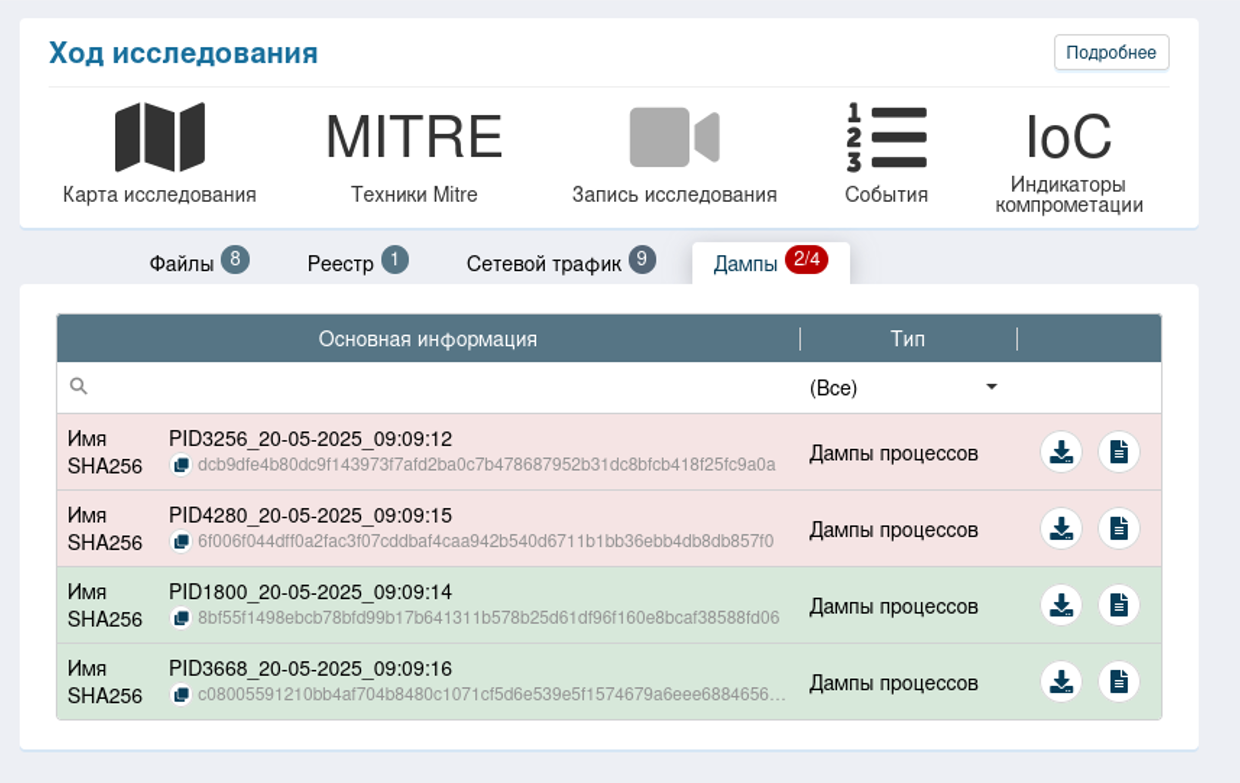

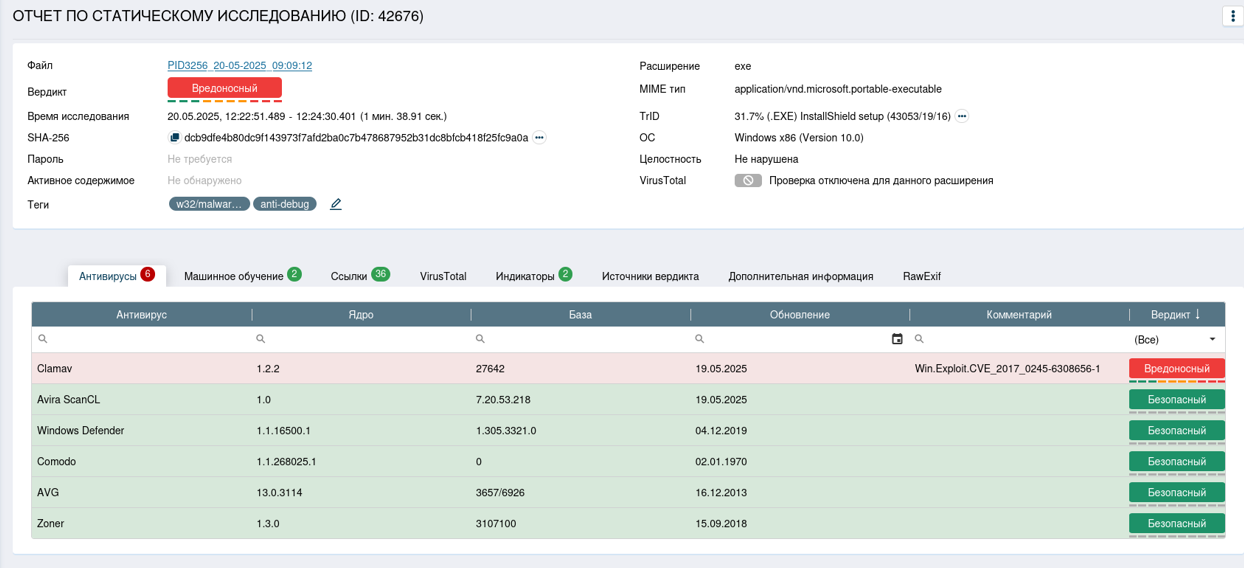

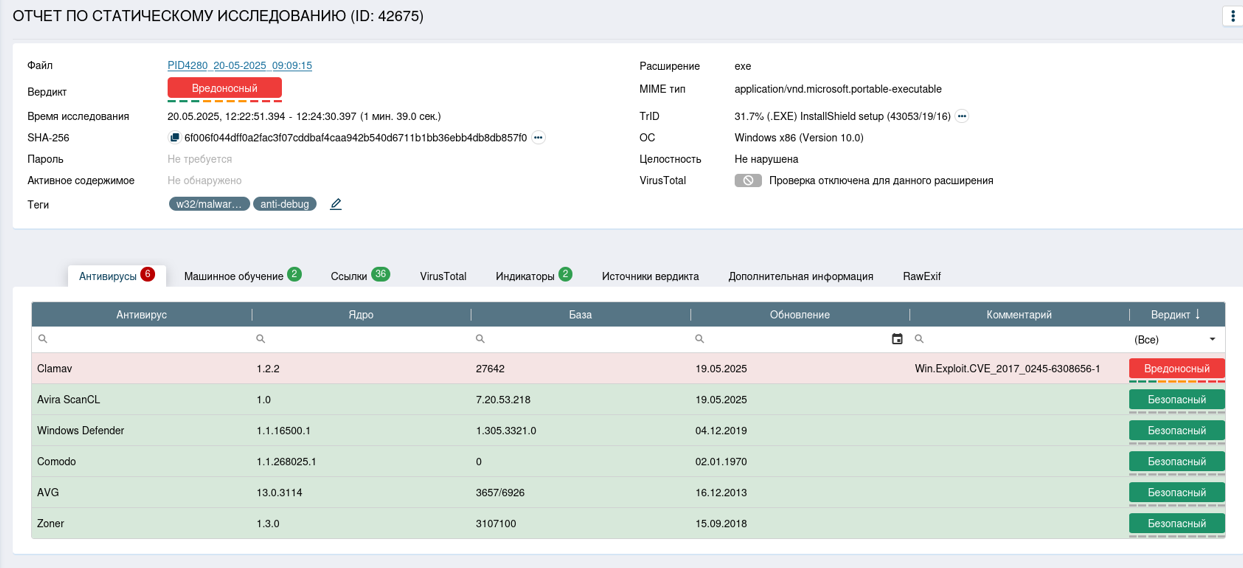

Во вкладке «Дампы» видим, что были обнаружены вредоносные дампы процессов.

При переходе в отчет по дампам можно увидеть, что дампы были заблокированы антивирусом Clamav, который обнаружил в них признаки эксплуатации уязвимости CVE-2017-0245 (Рисунок 9 и Рисунок 10).

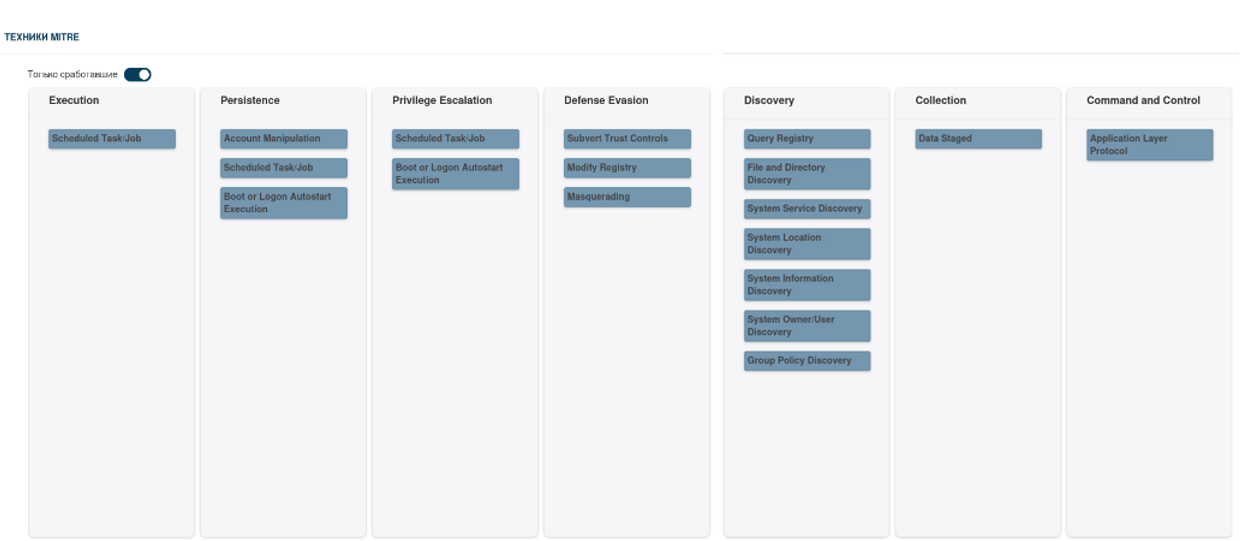

Во вкладке «Техники MITRE» видно, что отработало несколько техник.

Стоит отметить следующие:

- System Location Discovery.

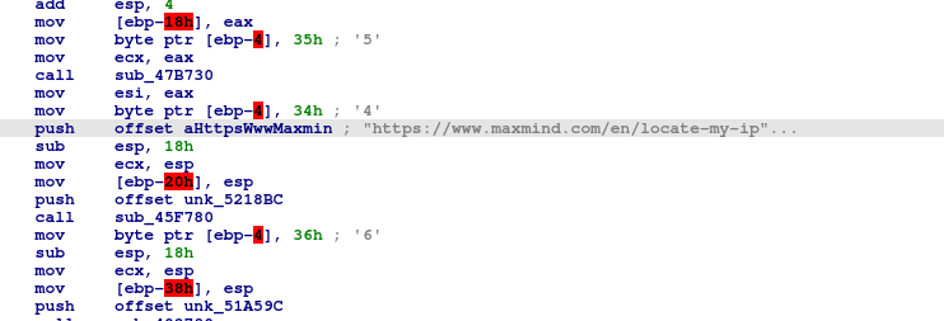

Злоумышленники собирают информацию, пытаясь вычислить географическое положение хоста жертвы. Местоположение системы может быть определено с помощью различных системных проверок, таких как часовой пояс, раскладка клавиатуры и/или языковые настройки, а также с помощью служб поиска IP-адресов.

Исследуемый файл устанавливает соединение с легитимным сайтом (https://www.maxmind.com/en/locate-my-ip), получая оттуда информацию об IP- адрессе устройства и его местоположении.

- Masquerading.

Злоумышленники манипулируют характеристиками своих артефактов, чтобы они казались законными или безопасными для пользователей и/или средств безопасности. Это может включать в себя манипулирование метаданными файлов и их типами, или переименование файлов, например в имена системных утилит или служб.

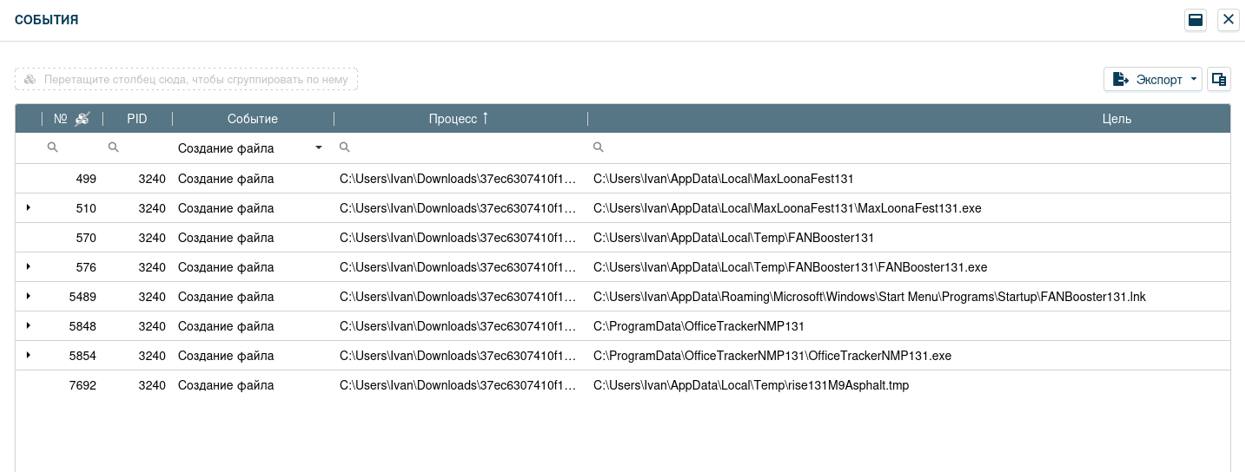

В данном случае файл создает исполняемые файлы в директории AppData\Local (Рисунок 13), это позволяет злоумышленнику использовать типичные для легитимных программ пути, чтобы не вызывать подозрений у пользователя или систем безопасности, так как эти каталоги часто используются обычными приложениями и редко проверяются вручную.

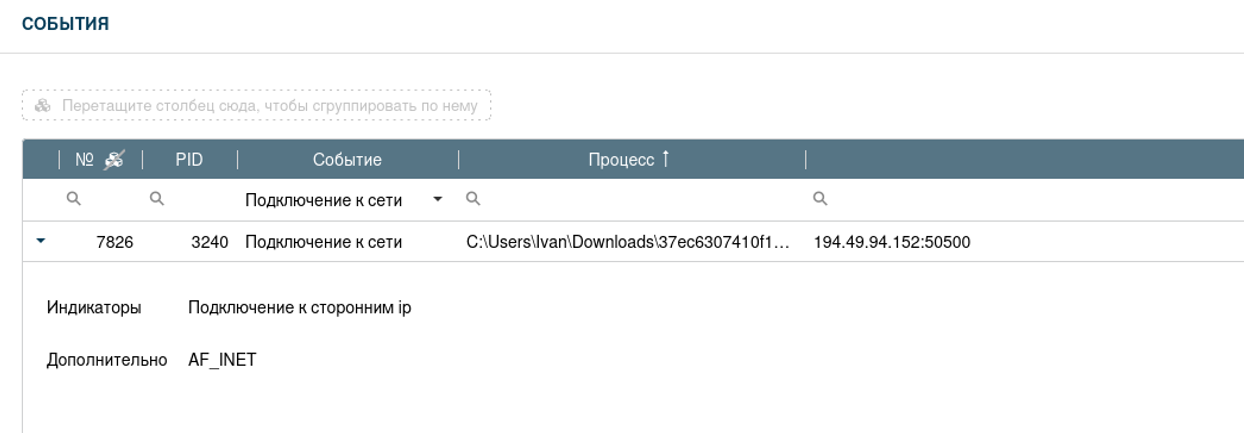

Для отправки данных, собранных на устройстве, устанавливается соединение C2-сервером.

- Scheduled Task/Job.

Злоумышленники могут использовать функции планирования задач для первоначального или повторного выполнения вредоносного кода в определенную дату и время. Задача также может быть запланирована в удаленной системе при условии соблюдения надлежащей проверки подлинности.

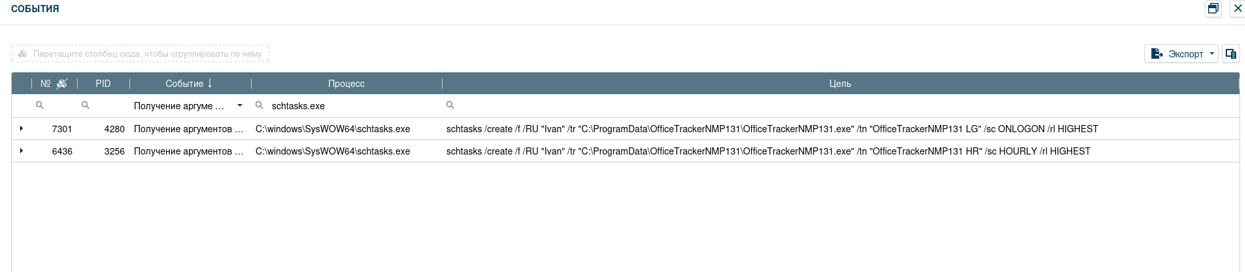

В данном случае файл использует schtasks.exe — системную утилиту Windows, предназначенная для управления запланированными задачами из командной строки.

Данные команды создают две задачи в планировщике Windows от имени пользователя "Ivan" с максимальными правами: первая задача запускает программу OfficeTrackerNMP131.exe при каждом входе пользователя в систему, а вторая — запускает ту же программу каждый час. Обе задачи принудительно перезаписывают существующие с теми же именами ("OfficeTrackerNMP131 LG" и "OfficeTrackerNMP131 HR") и используют полный путь к исполняемому файлу.

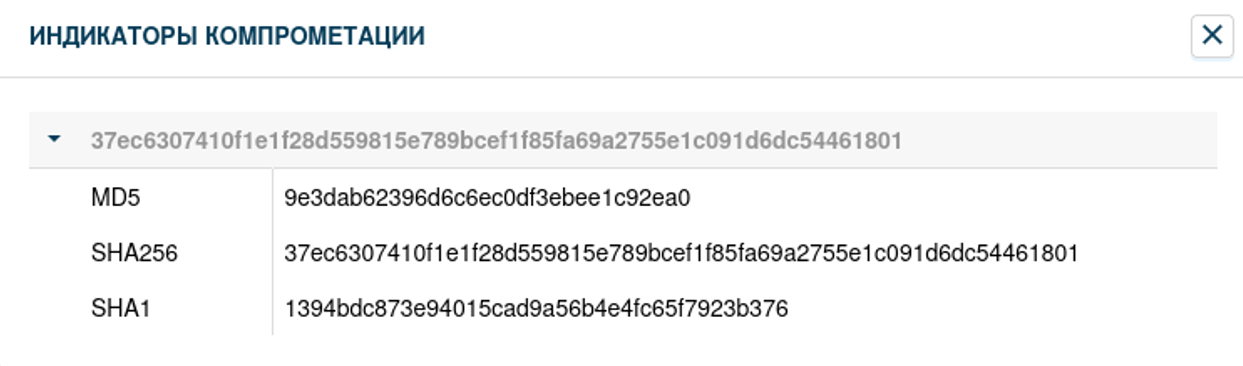

Во вкладке «Индикаторы компрометации» отображаются индикаторы компрометации вредоносного поведения файла по результатам его проверки в «песочнице».

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.