Отчет по анализу «SecTopRAT»

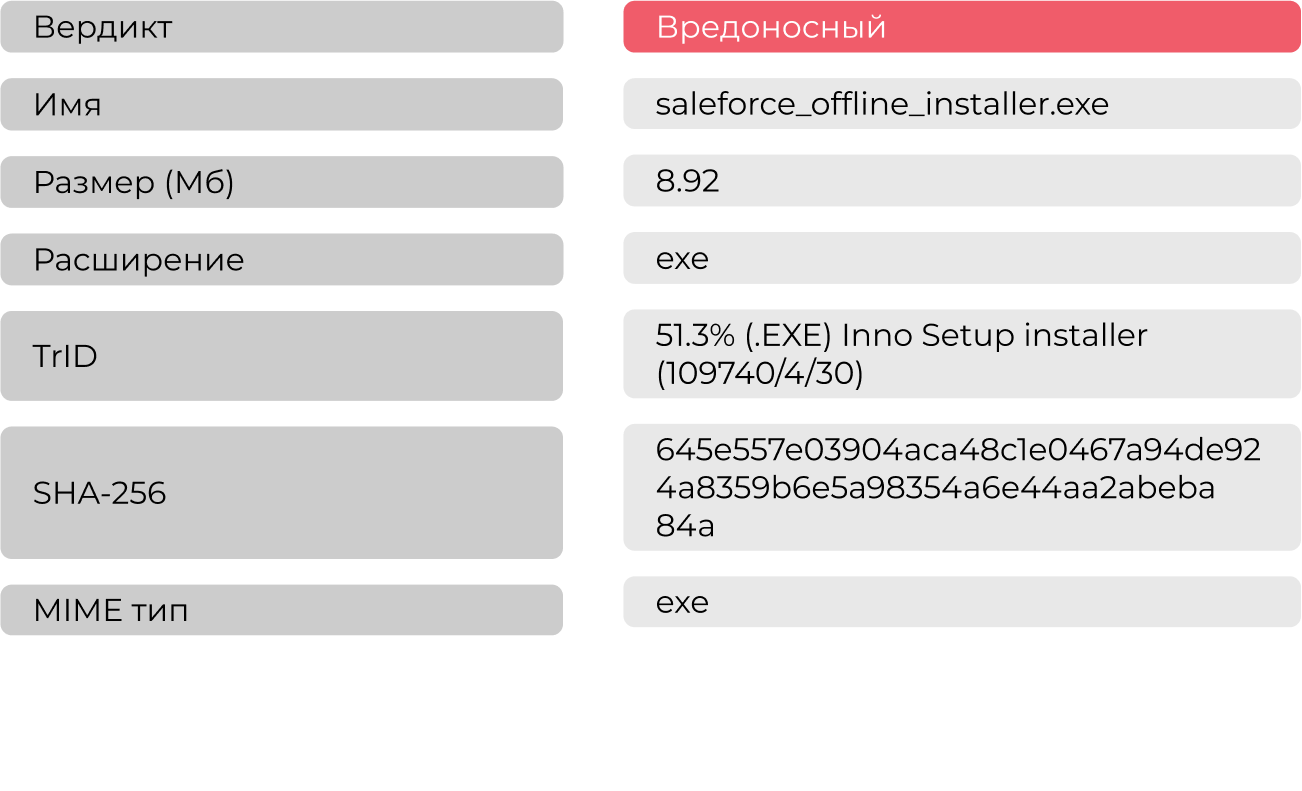

На анализ в систему Афина пришел исполняемый файл с расширением .exe. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

Исследование файла

Исследования файла происходило с помощью системы ATHENA. Для начала посмотрим на статический и динамический анализ файл в системе ATHENA.

Исследование в системе ATHENA

1. Статическое исследование

При проверке антивирусами было обнаружено, что в файле обнару-жен вредоносный загрузчик (HijackLoader).

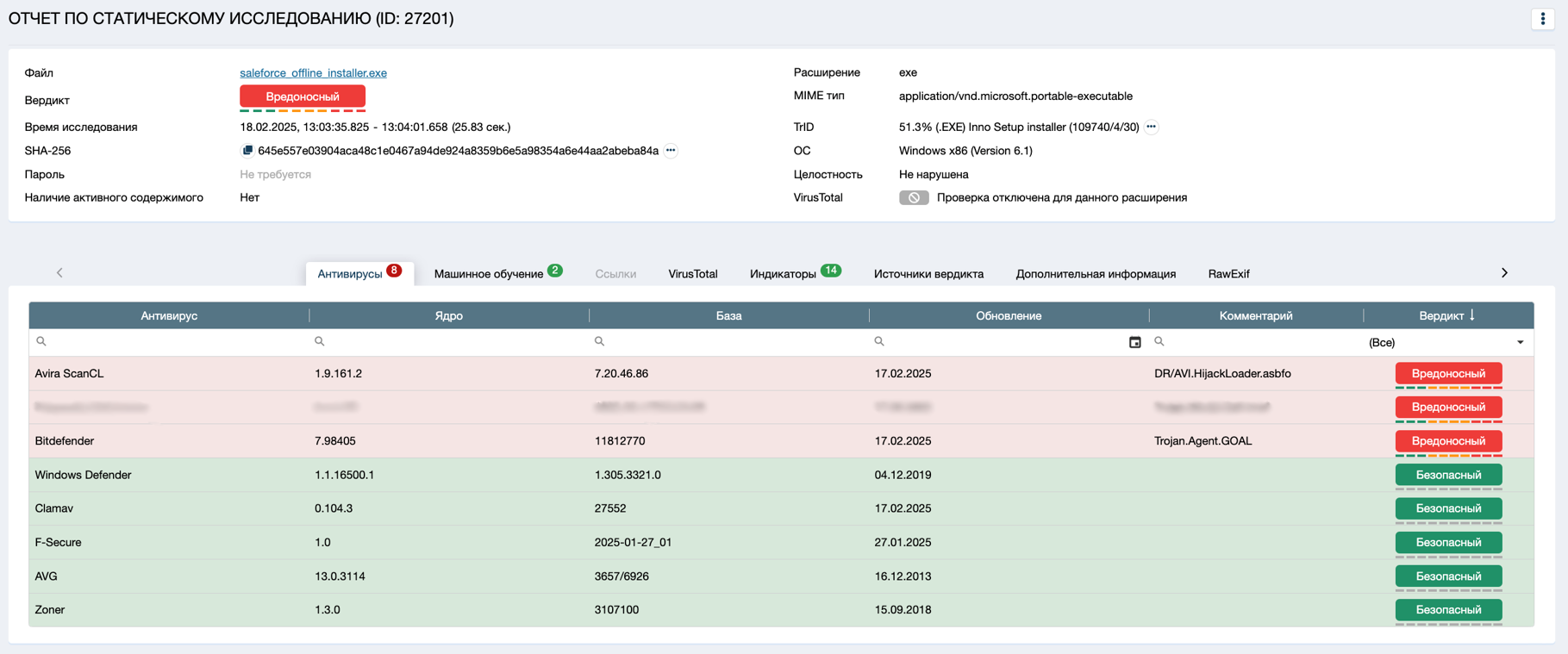

2. Динамическое исследование

Динамический анализ в системе AVSOFT ATHENA выявил несколько вредоносных индикаторов:

1) Обход AMSI интерфейса – ПО пытается обойти AMSI (интерфейс сканирования на наличие вредоносных программ) - метод защиты от выполнения распространенных вредоносных программ и защиты конечного пользователя.

2) Компиляция и запуск кода при помощи системной программы msbuild – ПО использует системную программу msbuild (Microsoft Build Engine) для компиляции и запуска C# кода в обход AppLocker. Данное поведение свойственно вредоносному ПО.

3) Кража пользовательских данных из почтового приложения – ПО читает файлы почтового клиента с конфиденциальной информацией пользователя. Такое поведение свойственно вредоносному ПО.

4) Кража пользовательских данных из файлов браузера – ПО читает файлы браузера с конфиденциальной информацией пользователя. Такое поведение свойственно вредоносному ПО.

5) ВПО Arechclient2/SecTopRAT (GET-запрос) – сетевой индикатор SURICATA.

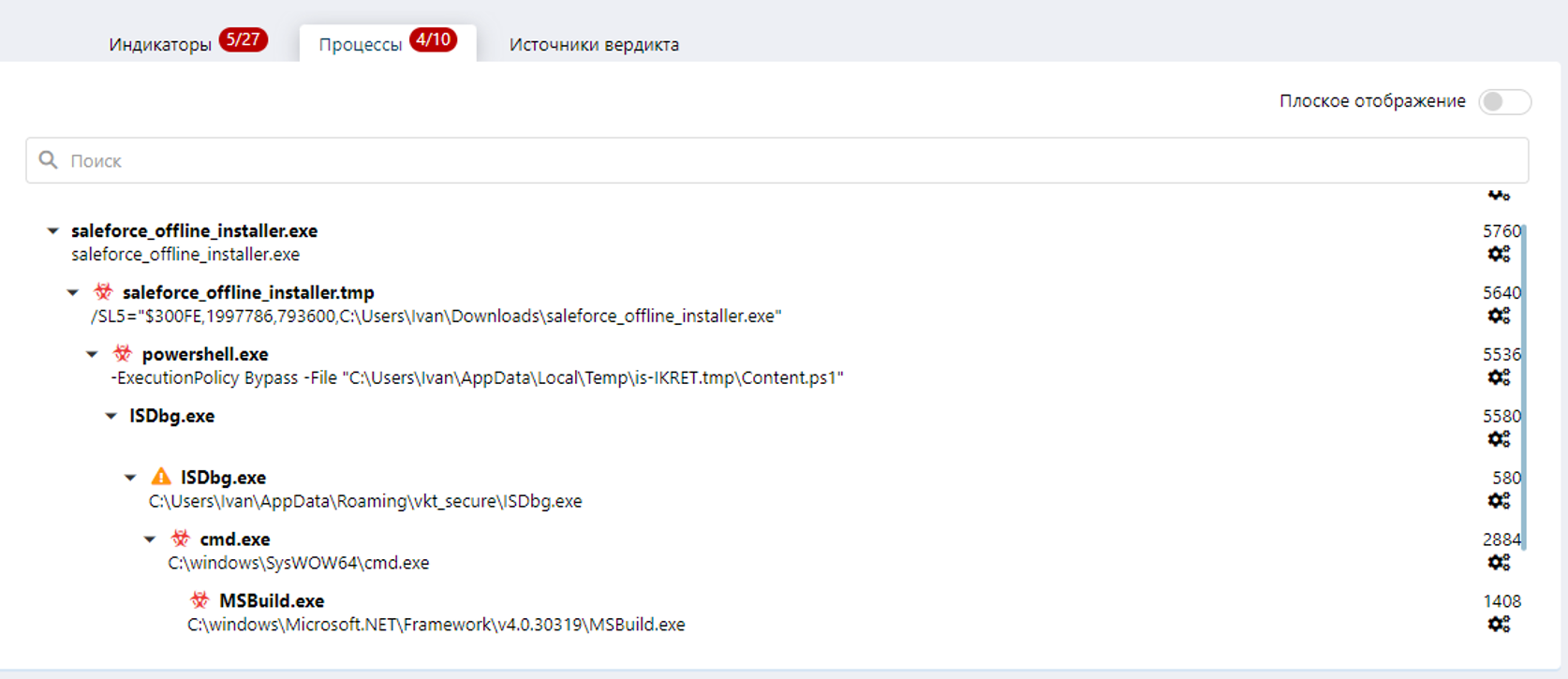

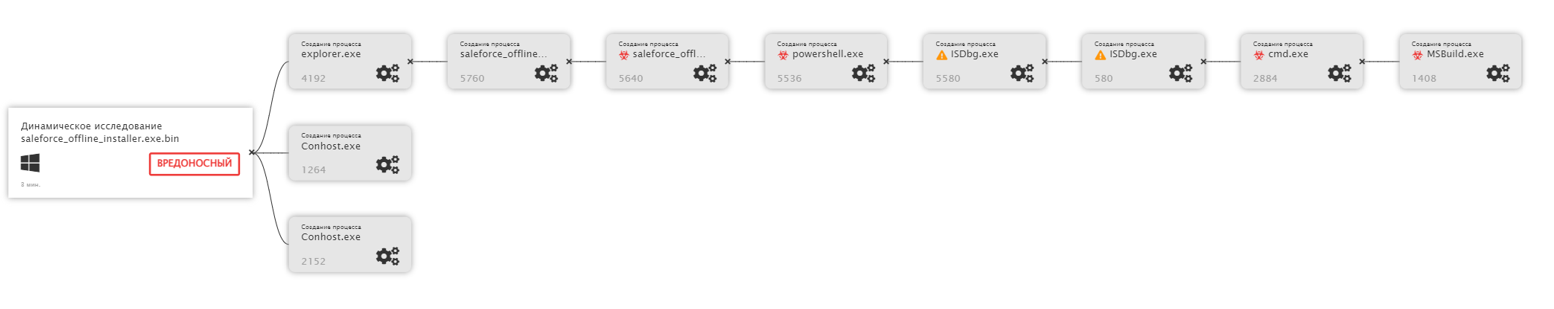

Все созданные процессы отображаются во вкладке «Процессы», в том числе, видно, что «saleforce_offline_installer.exe» создал и запустил процесс «powershell» и передал в качестве аргумента

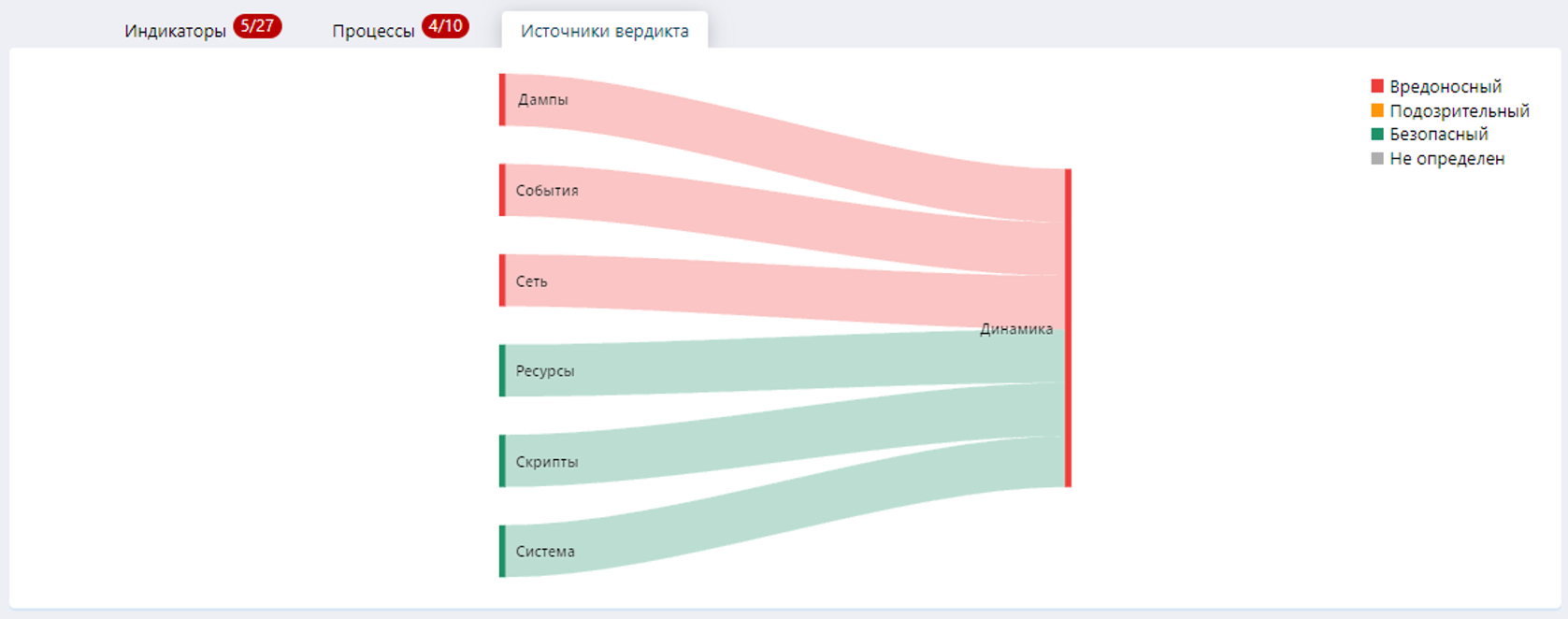

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.

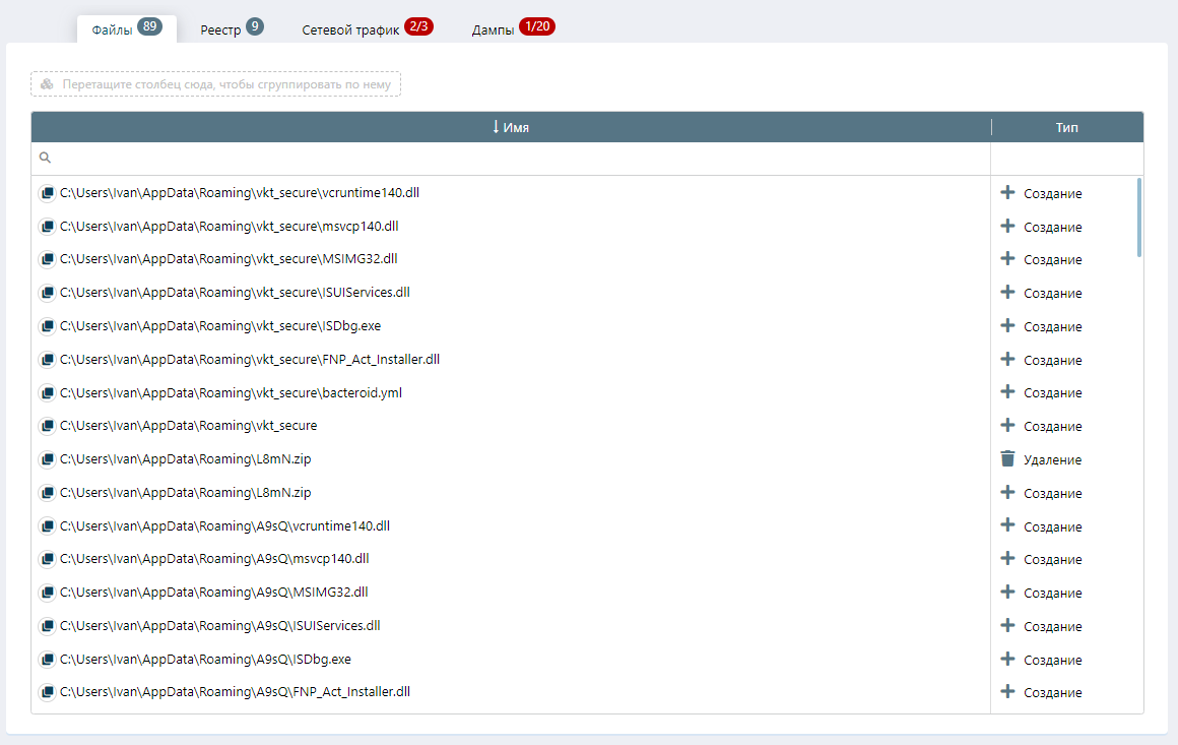

Во вкладке «Файлы» отображаются все созданные, отредактированные записи в реестре системы:

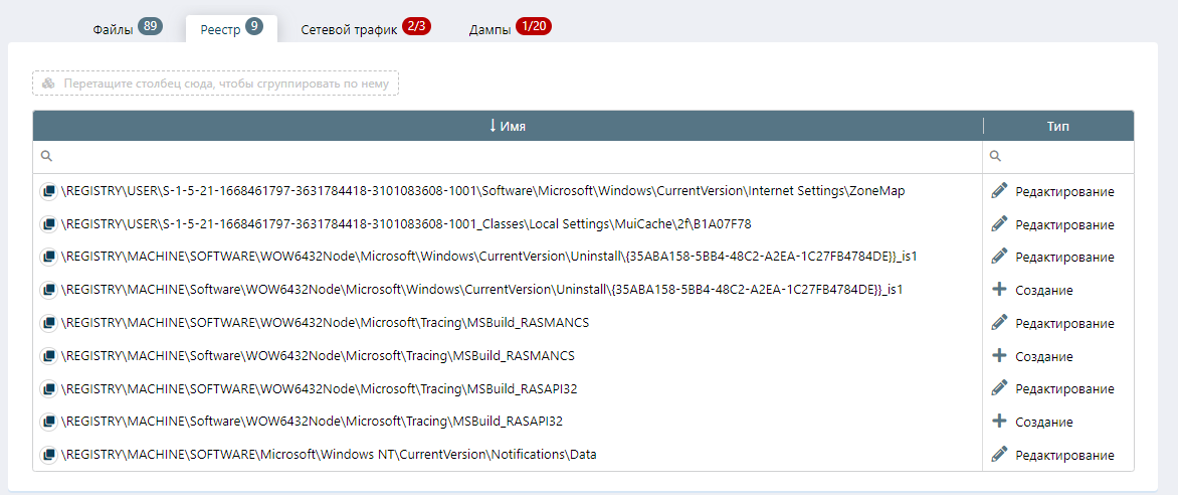

Во вкладке «Реестр» отображаются все созданные, отредактированные записи в реестре системы:

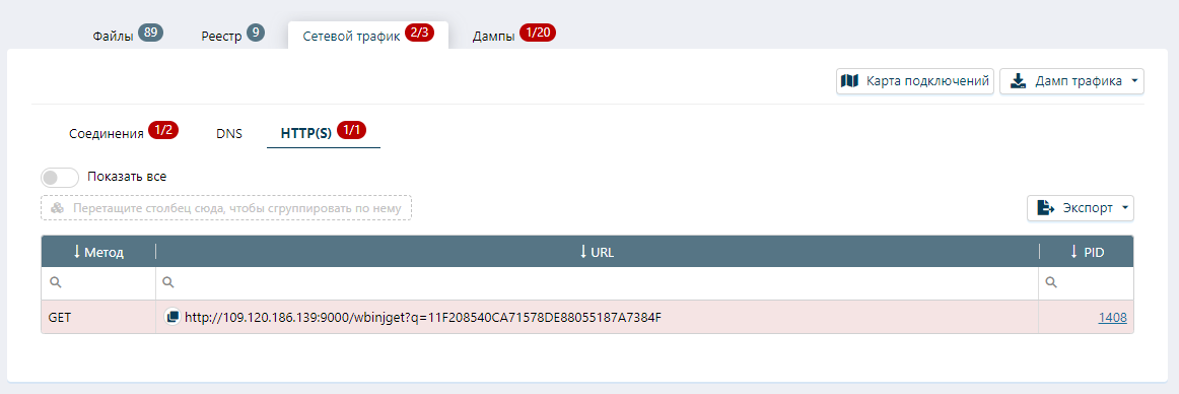

Во вкладке «Соединения» отображаются сетевая активность исследуемого файла и созданные подключения к сторонним источникам:

В этой же вкладке отображается HTTP(S) трафик:

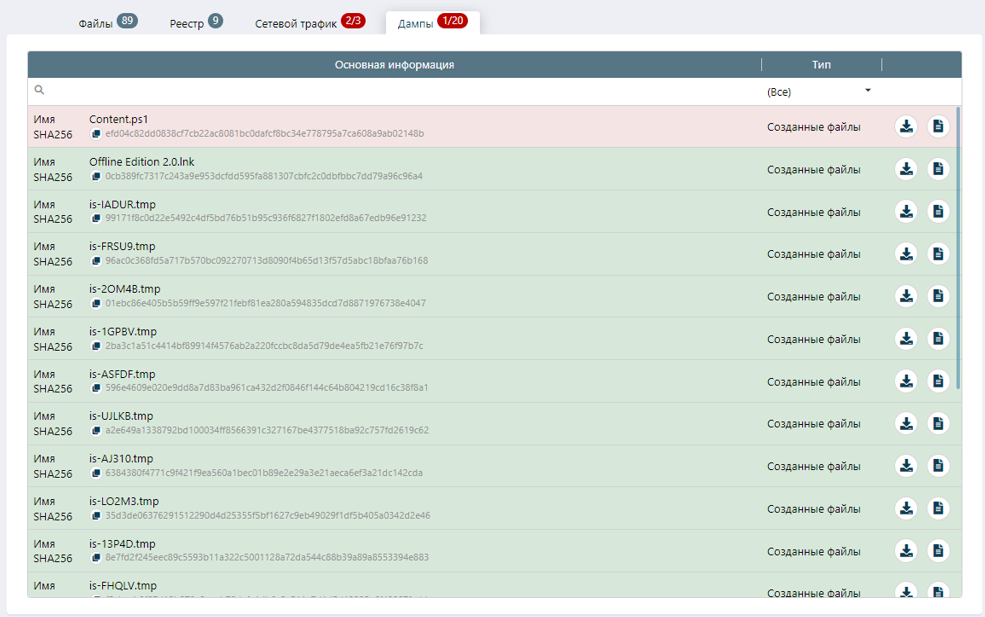

Во вкладке «Дампы» отображаются создаваемые файлы и дампы процессов, которые были получены в ходе исследования. Видим, что была создана инструкция для powershell – «Conrent.ps1», которая после статического исследования получила вердикт «Вредоносный».

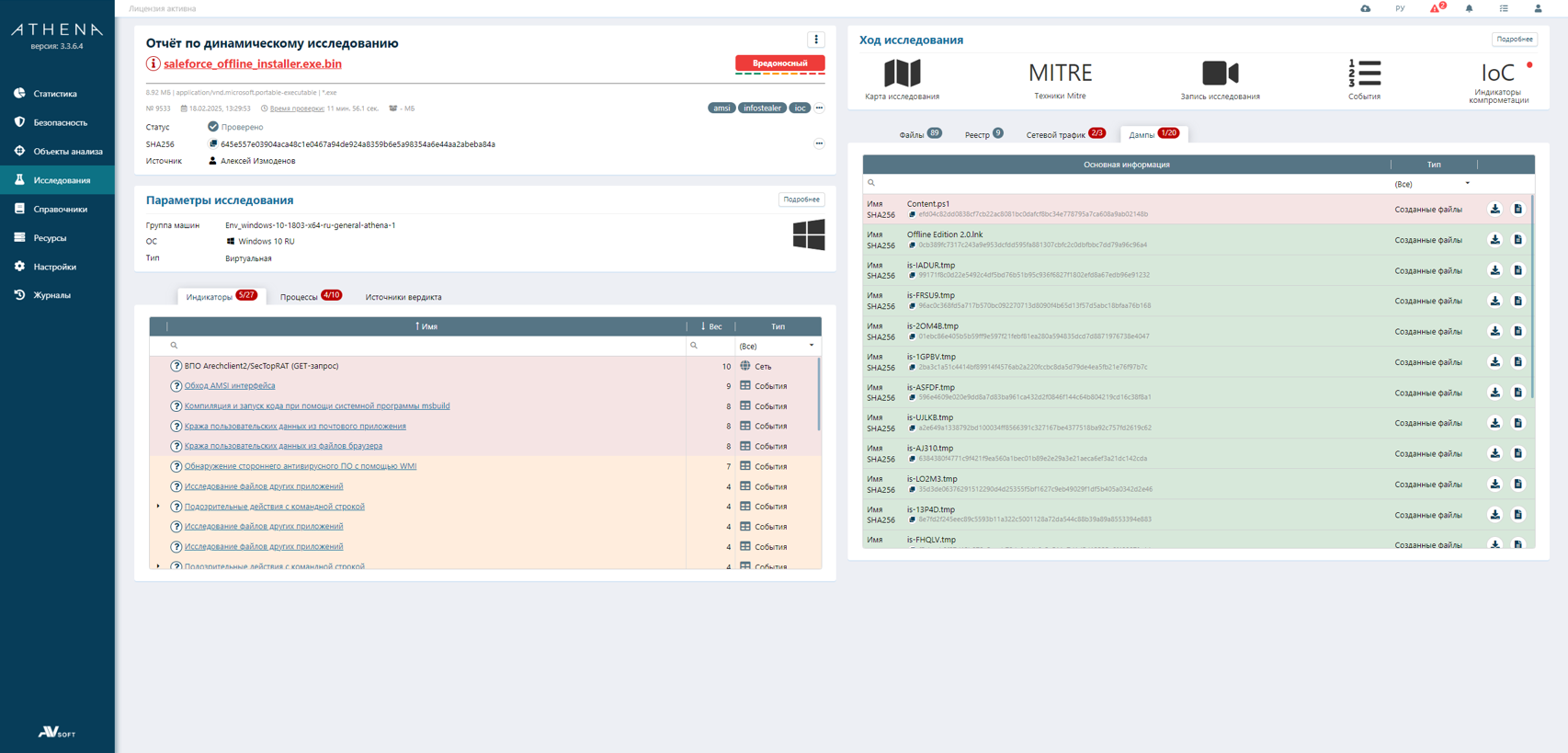

В окне «Карта исследования» отображаются все созданные процессы в исследуемой среде:

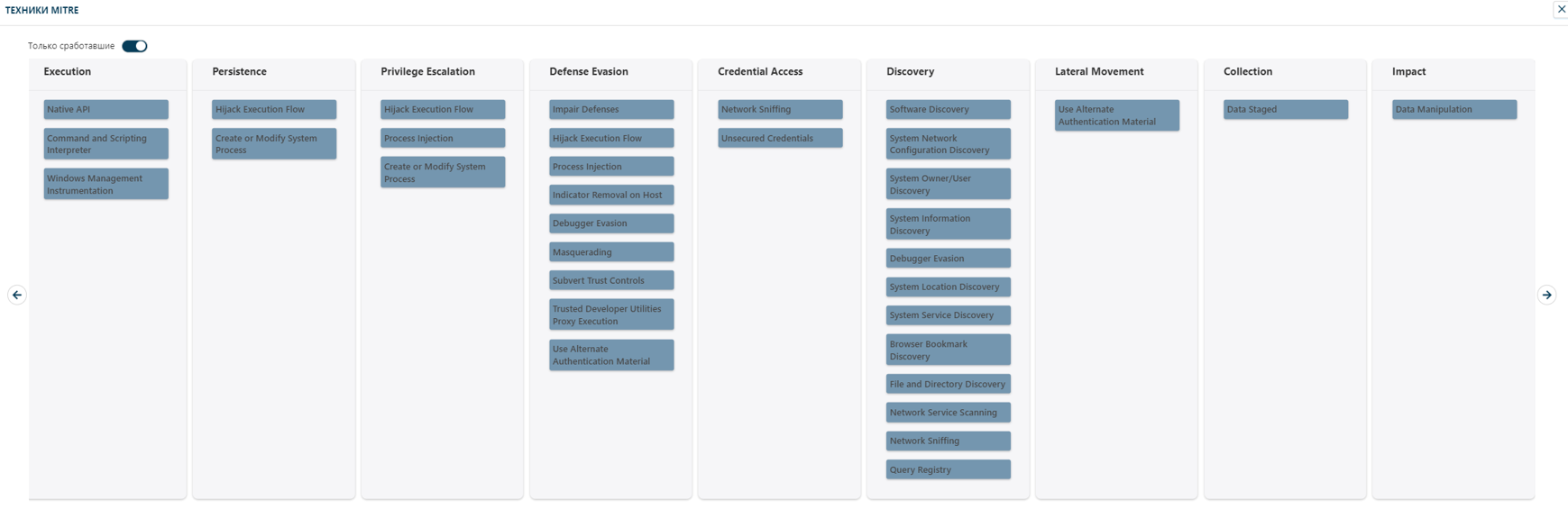

В окне «Техники MITRE» отображаются, какие тактики и техники задействованы для заражения устройства вредоносным ПО:

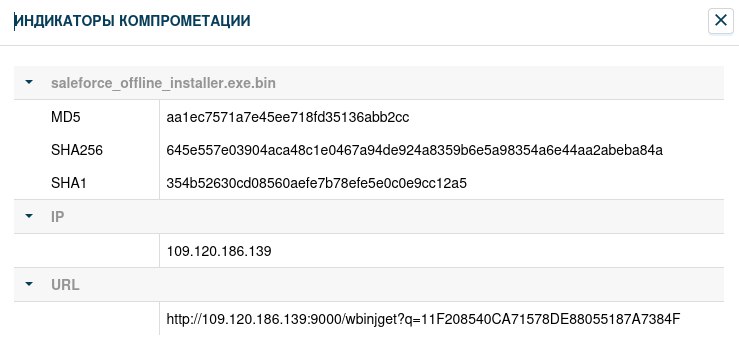

В окне «Индикаторы компрометации» контрольные суммы и IP-адреса с вредоносным содержимым: