Отчет по анализу «SnakeKeylogger»

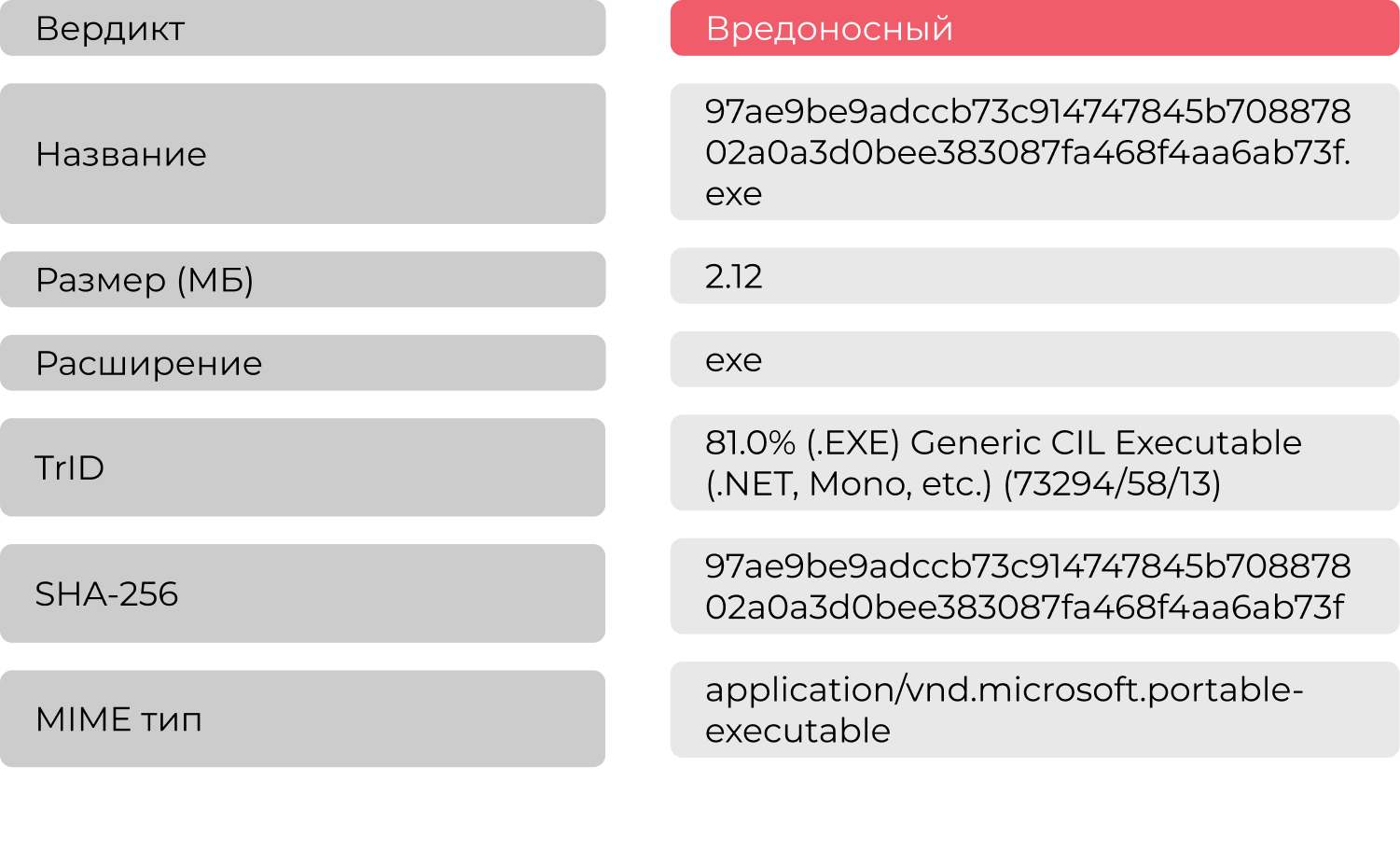

На анализ в систему Афина пришел исполняемый файл с расширением .exe. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

Исследование файла

Исследования файла происходило с помощью системы ATHENA. Посмотрим на статический и динамический анализ файл в системе.

Исследование в системе ATHENA

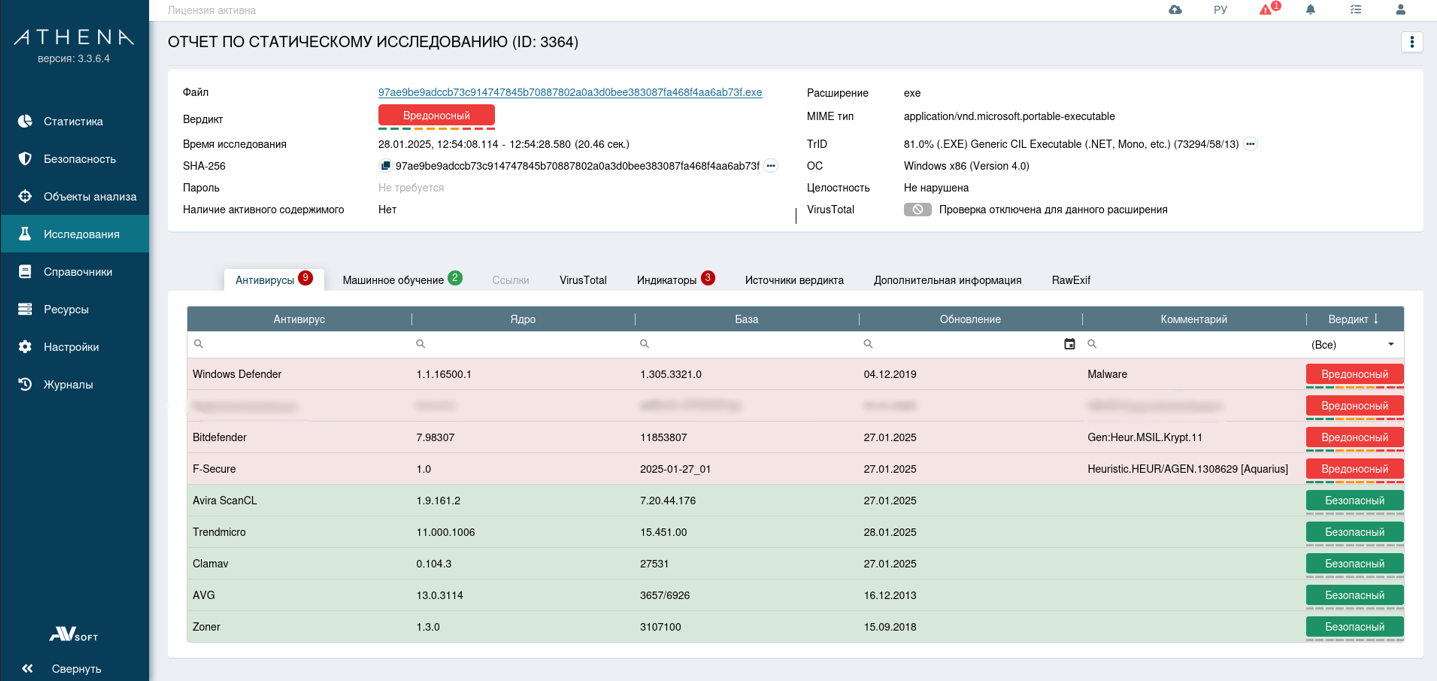

Статическое исследование

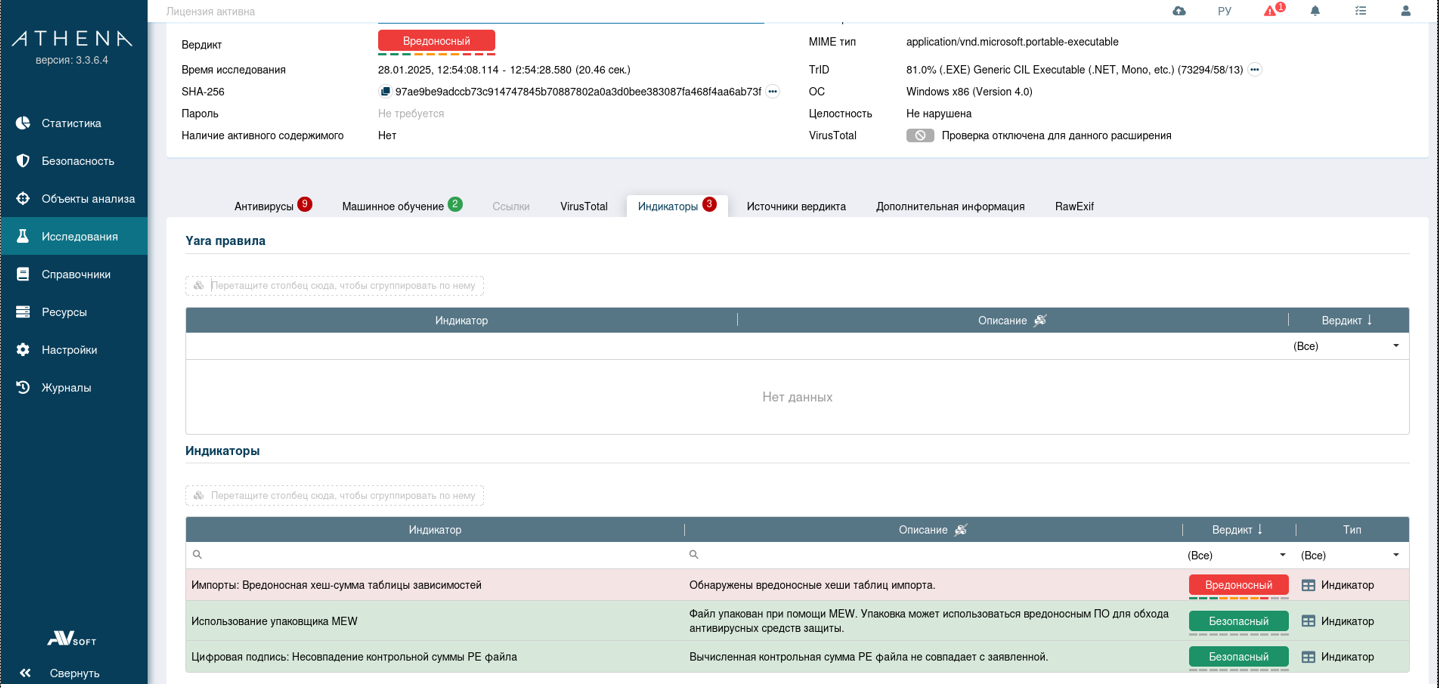

Антивирусы Windows Defender, Bitdefender и F-Secure посчитали файл вредоносным.

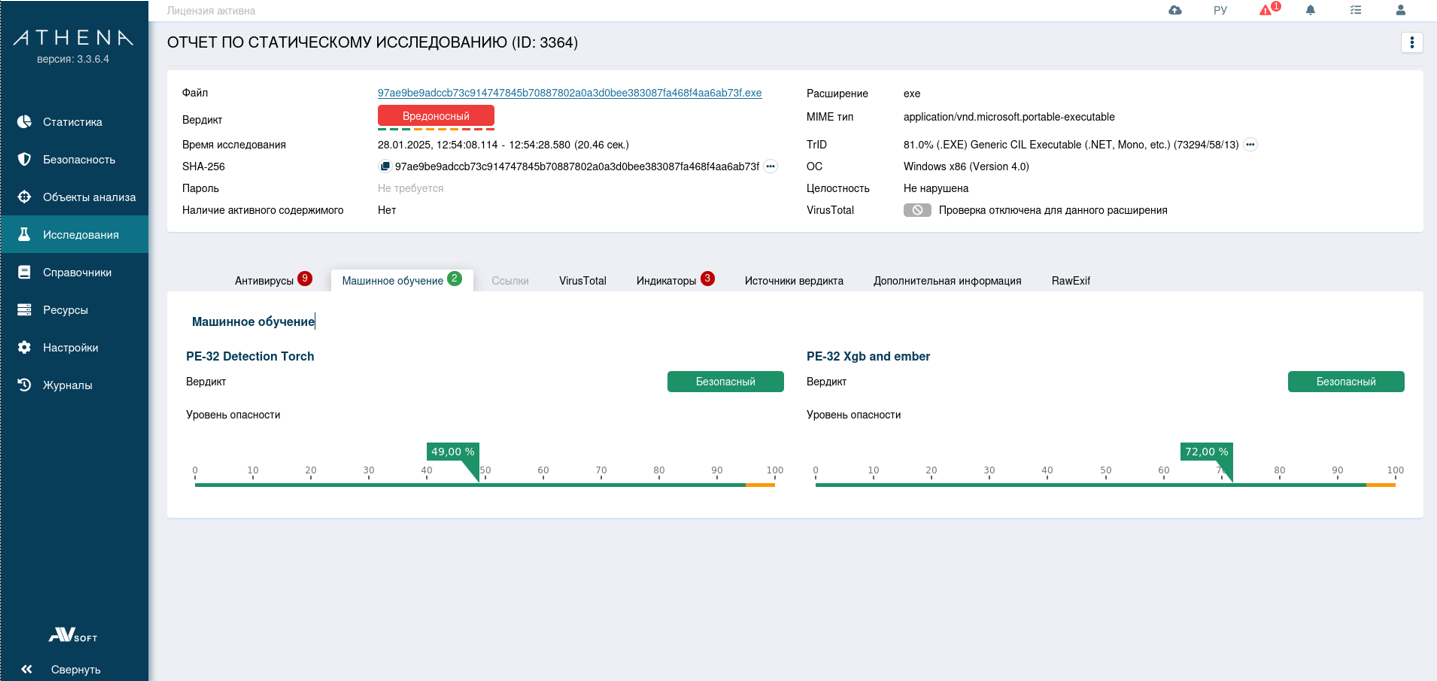

Модели машинного обучения не обнаружили угрозы в файле

Также, с помощью статических индикаторов, удалось обнаружить вредоносные хеши таблиц импорта.

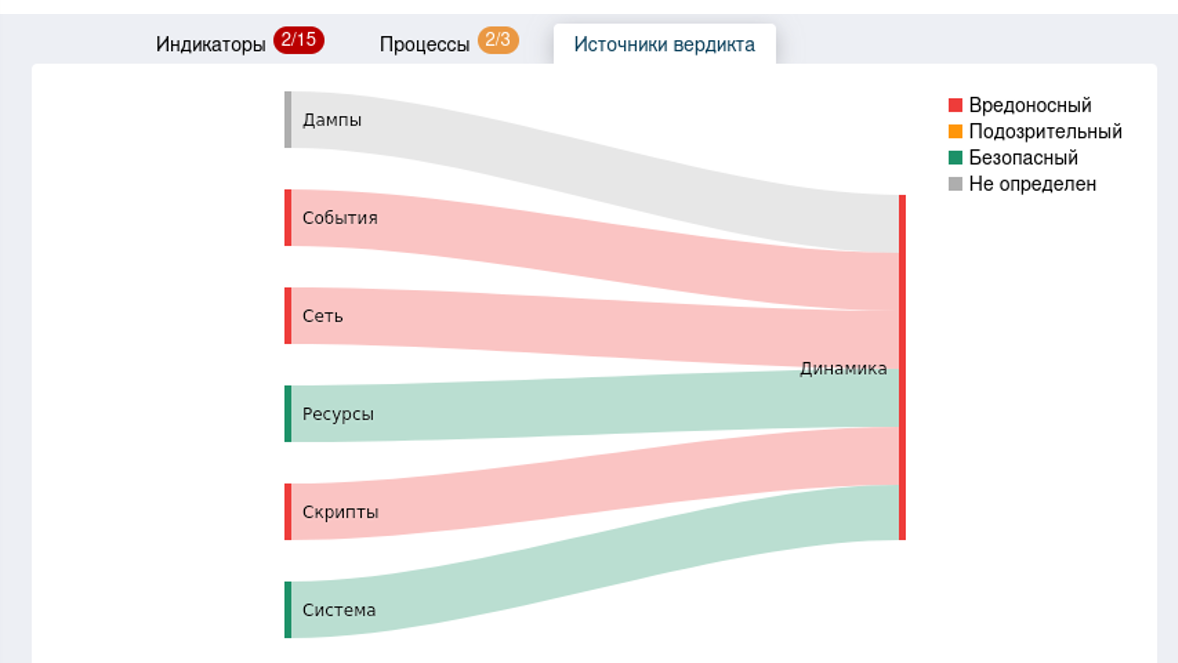

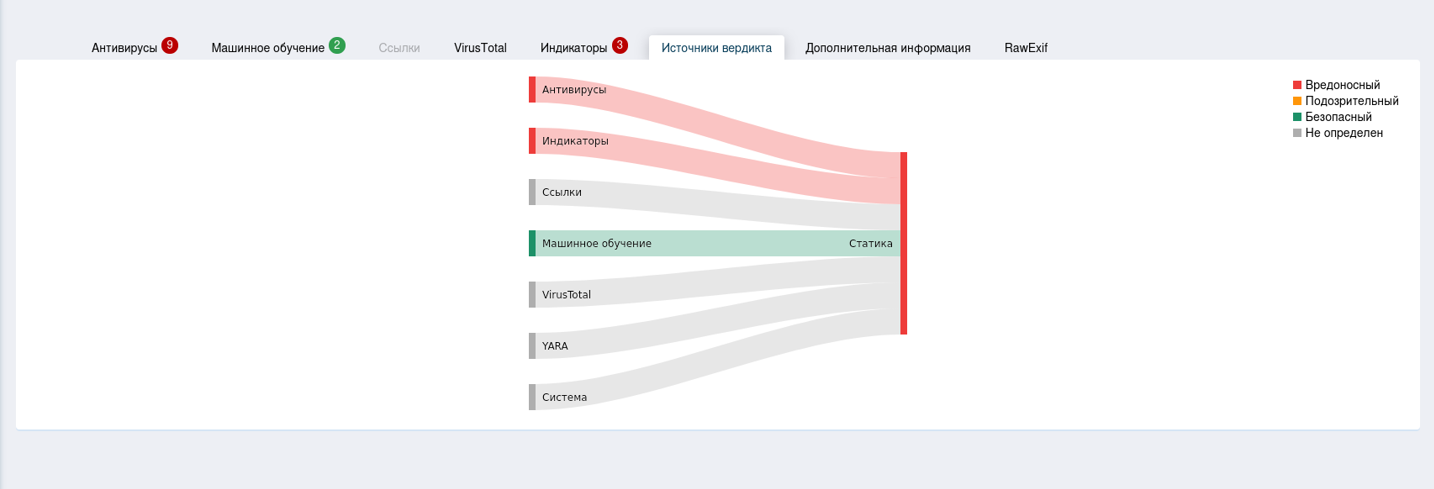

С данной вкладкой стоит просто ознакомиться, она несет в себе информацию о том, какие методы и модули статического анализа выдали вердикт после проверки данного ПО.

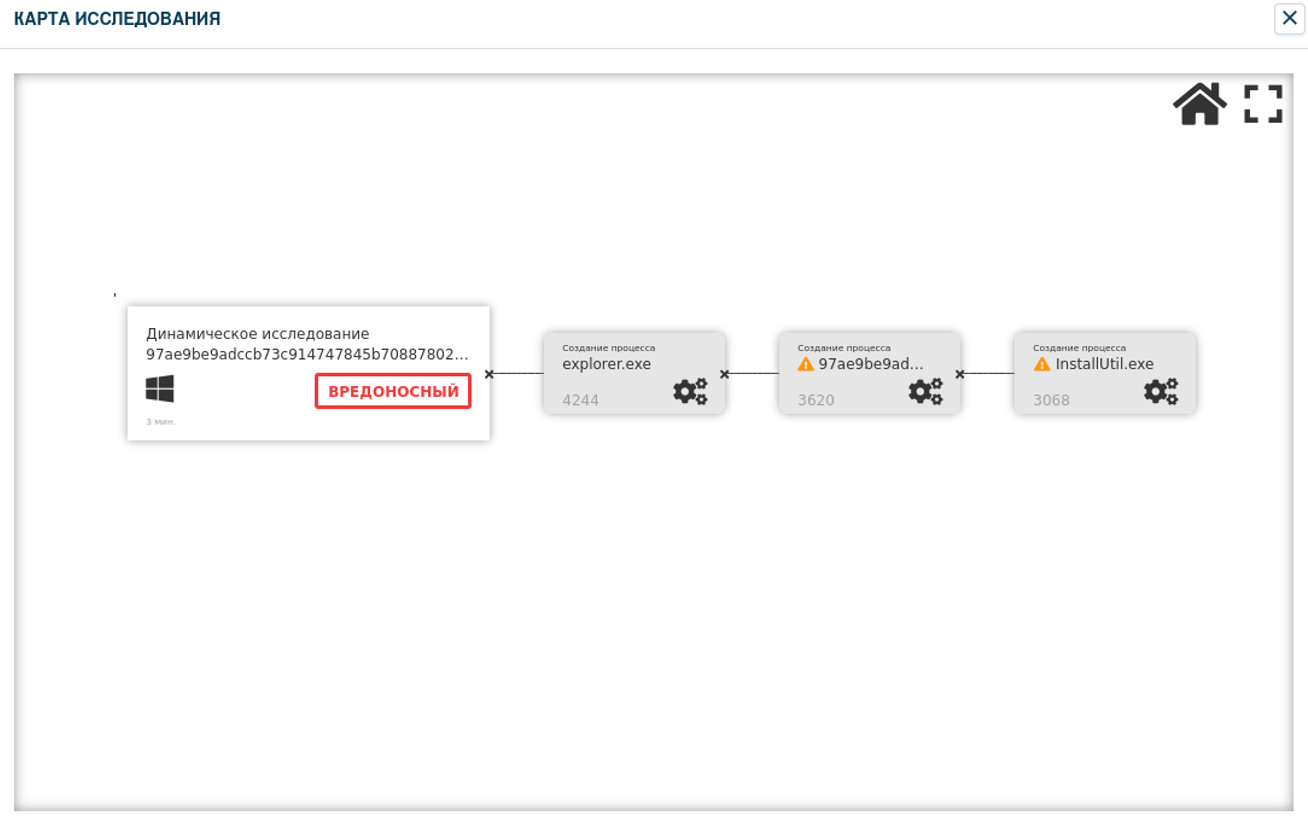

Динамическое исследование

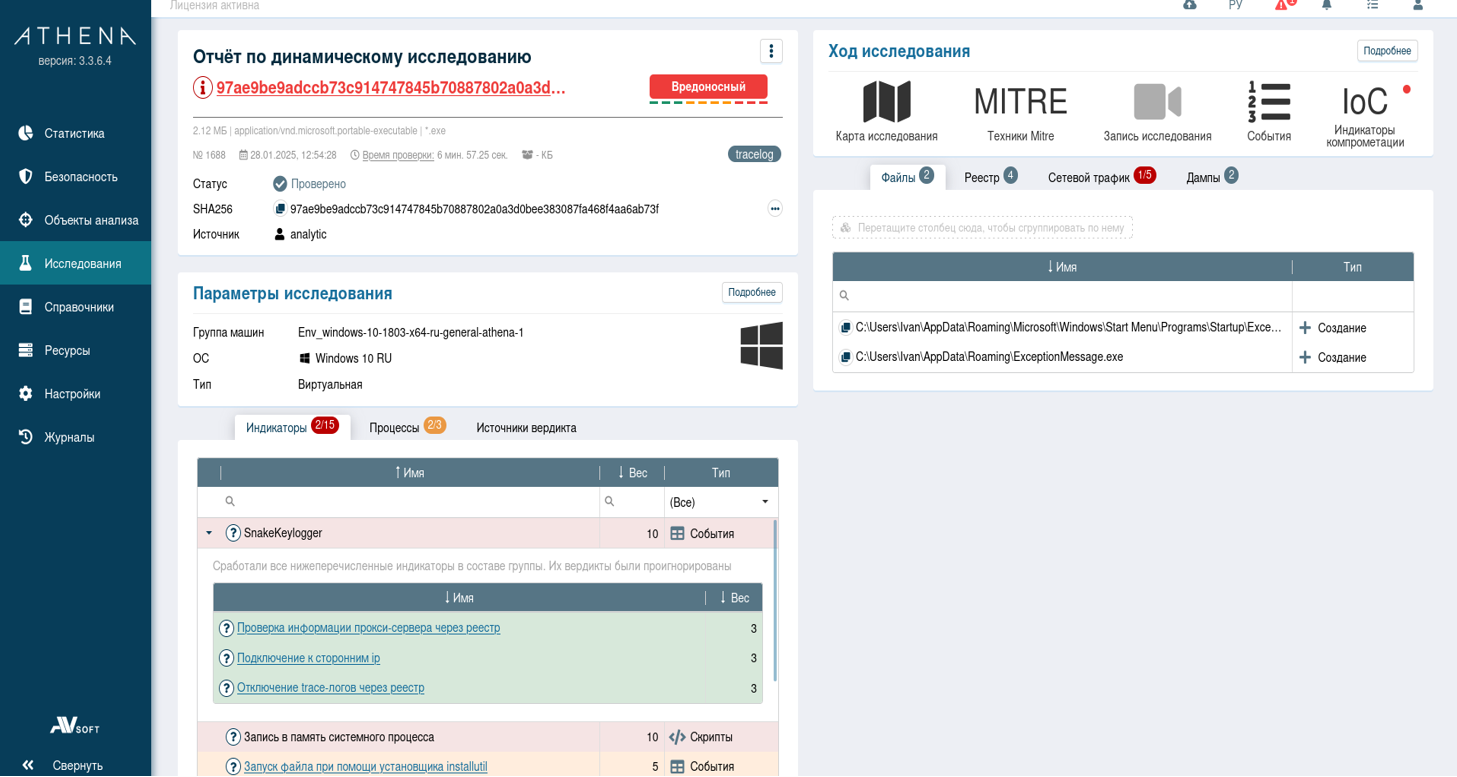

При динамическом анализе в системе AVSOFT ATHENA сработало несколько индикаторов:

1) групповой индикатор «SnakeKeylogger» - обнаружены индикаторы компрометации, характерные для SnakeKeylogger;

2) скриптовый индикатор «Запись в память системного процесса» - запись в память системного процесса используется вредоносным ПО для исполнения своего кода от имени системного процесса;

3) индикатор «запуск файла при помощи установщика installutil» - Installutil это утилита Windows, которая позволяет устанавливать и удалять приложения. ПО использует установщик installutil для запуска кода из DLL или EXE файла в обход AppLocker..

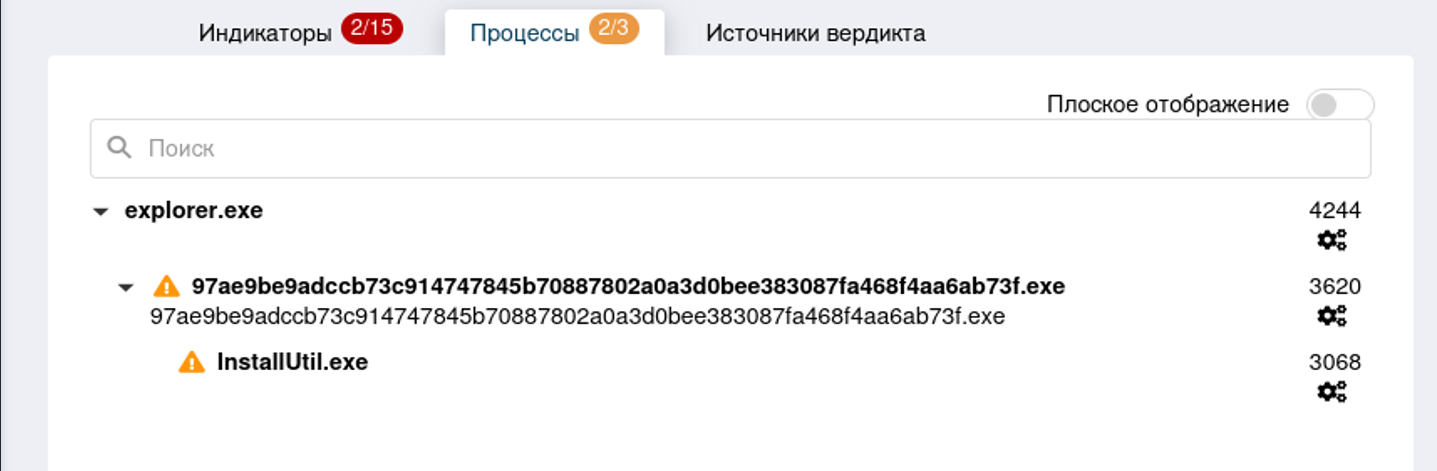

Среди системных программ, выявленных в процессе динамического исследования, была выявлена InstallUtil.exe

Также, с процессами можно ознакомиться во вкладке “Карта исследования”.

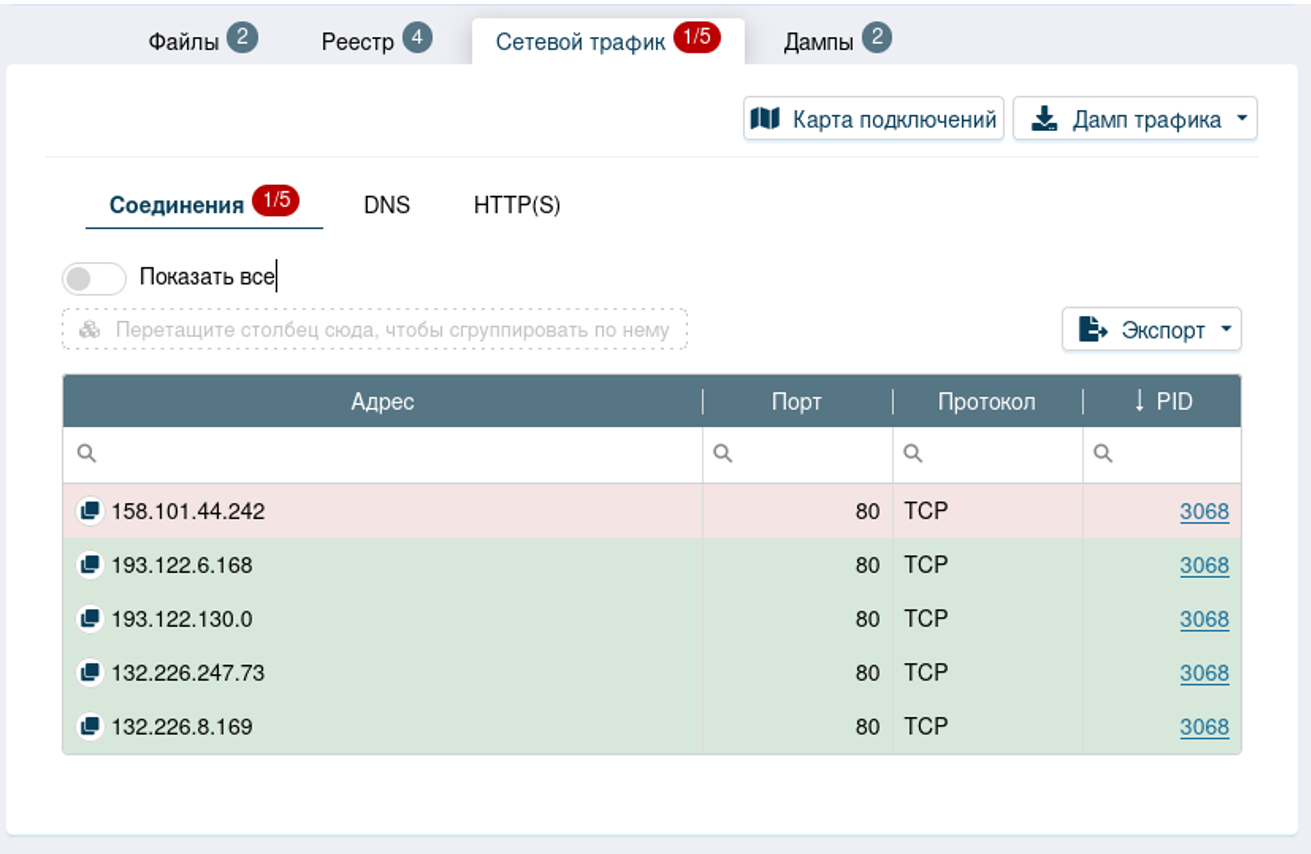

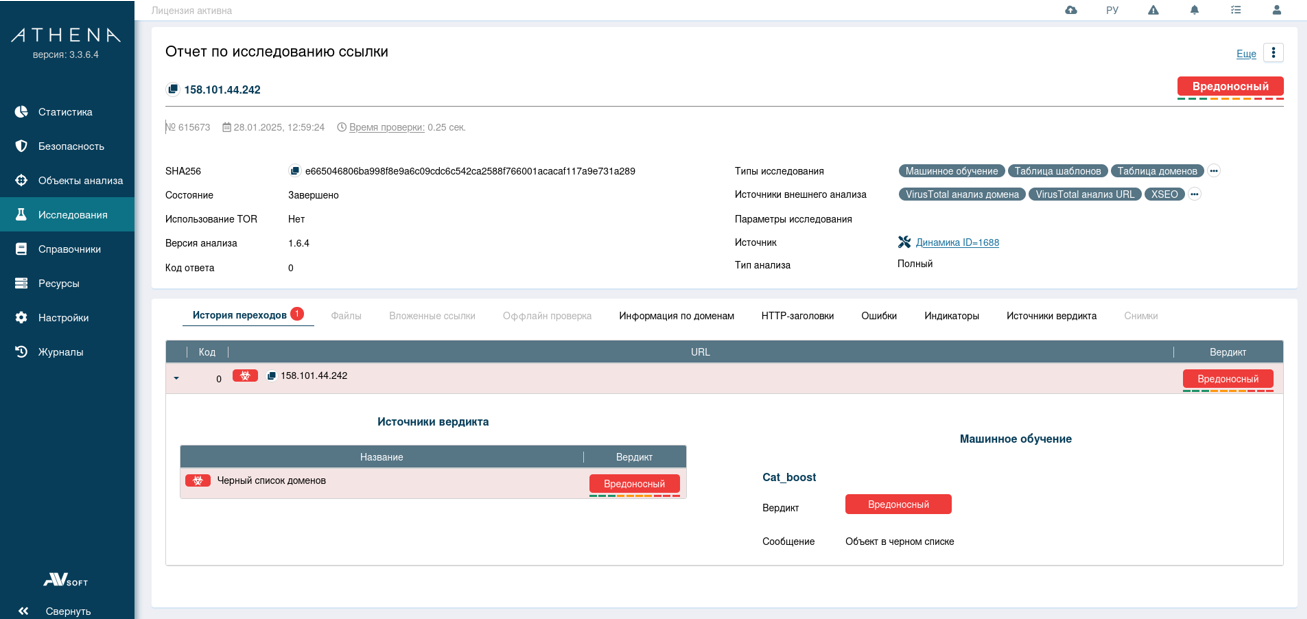

Во вкладке «Сетевой трафик» видим, что была обнаружена вредоносная ссылка. При переходе в отчет можем увидеть, что она была помещена в черный список доменов.

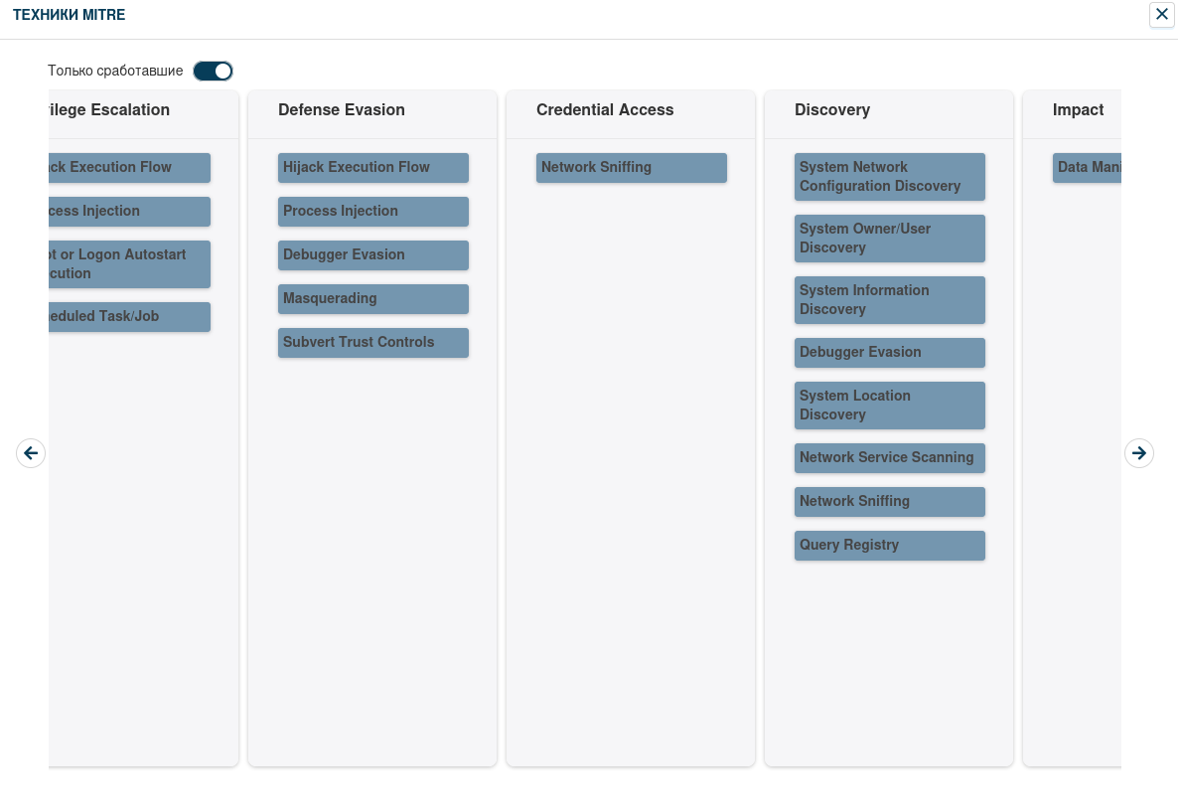

Во вкладке “Техники MITRE” видно, что отработало несколько техник. Стоит отметить следующие:

- Hijack Execution Flow.

Злоумышленники могут выполнять вредоносную полезную нагрузку, перехватывая способ запуска программ в операционных системах. Перехват выполнения программ используется злоумышленниками для обеспечения постоянства в системе, или повышения привилегий, или обхода защиты.

- Process Injection.

Злоумышленники внедряют код в легальные процессы, чтобы обойти защиту и/или повысить привилегии. Запуск кода в контексте другого процесса может разрешить доступ к памяти процесса, системным ресурсам и/или к повышенным привилегиям. Внедрение вредоносного кода в процесс также может избежать обнаружения системой безопасности, поскольку выполнение маскируется под законный процесс.

- Debugger Evasion.

Злоумышленники могут использовать различные средства для обнаружения и обхода отладчиков. Отладчики обычно используются для отслеживания и/или анализа выполнения потенциальных полезных нагрузок вредоносного ПО.

Злоумышленники пытаются получить подробную информацию об операционной системе и оборудовании, включая версию, исправления, пакеты обновлений и архитектуру. Полученная системная информация используется злоумышленниками в планировании дальнейшего поведения, например, полностью заразить цель и/или предпринять конкретные действия.

- Data Manipulation.

Злоумышленники могут вставлять, удалять или манипулировать данными, чтобы управлять внешними результатами или скрывать активность. Манипулируя данными, злоумышленники пытаются влиять на бизнес-процессы в организации или на принятие решений.

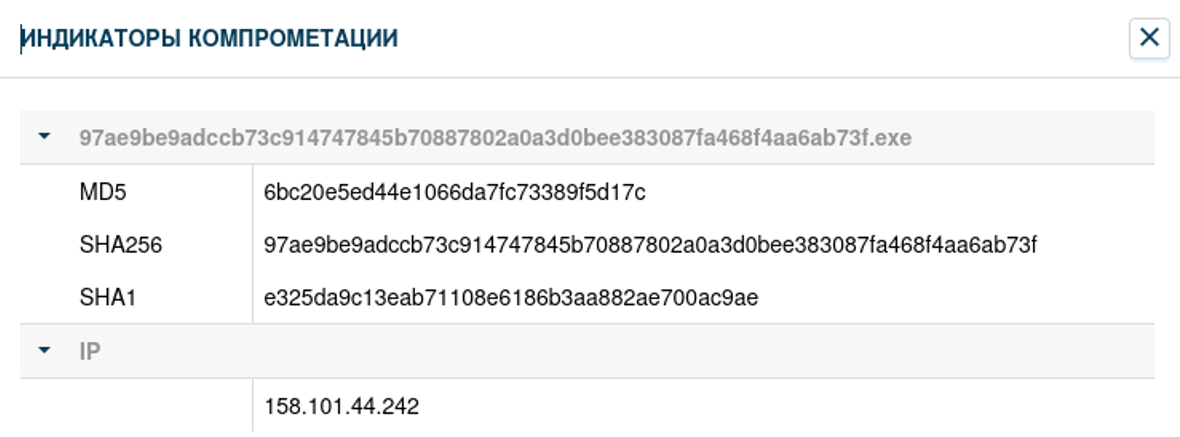

Во вкладке “Индикаторы компрометации” отображаются индикаторы компрометации вредоносного поведения файла по результатам его проверки в «песочнице».

Индикаторы компрометации