Отчет по анализу ValleyRAT

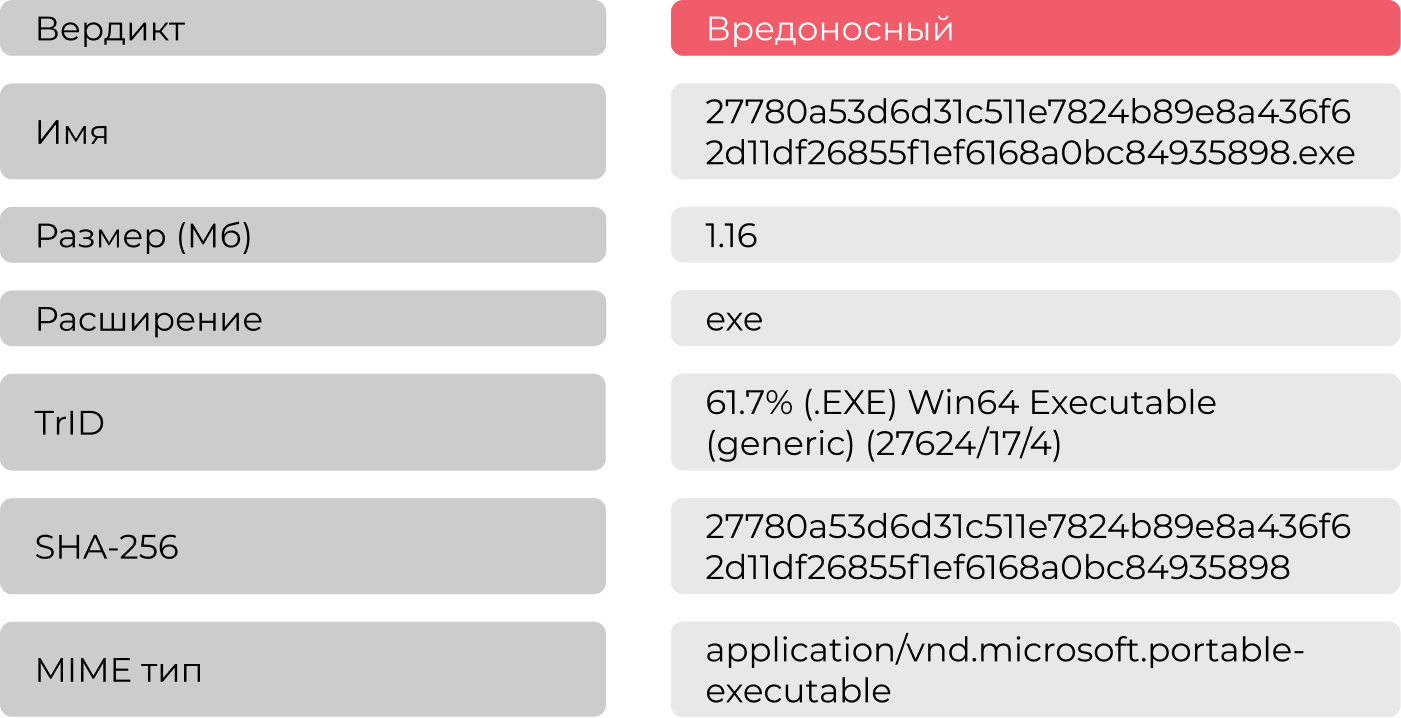

На анализ в систему Афина пришел исполняемый файл с расширением .exe. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

Исследование файла

Исследования файла происходило с помощью системы ATHENA. Посмотрим на статический и динамический анализ файл в системе ATHENA.

Исследование в системе ATHENA

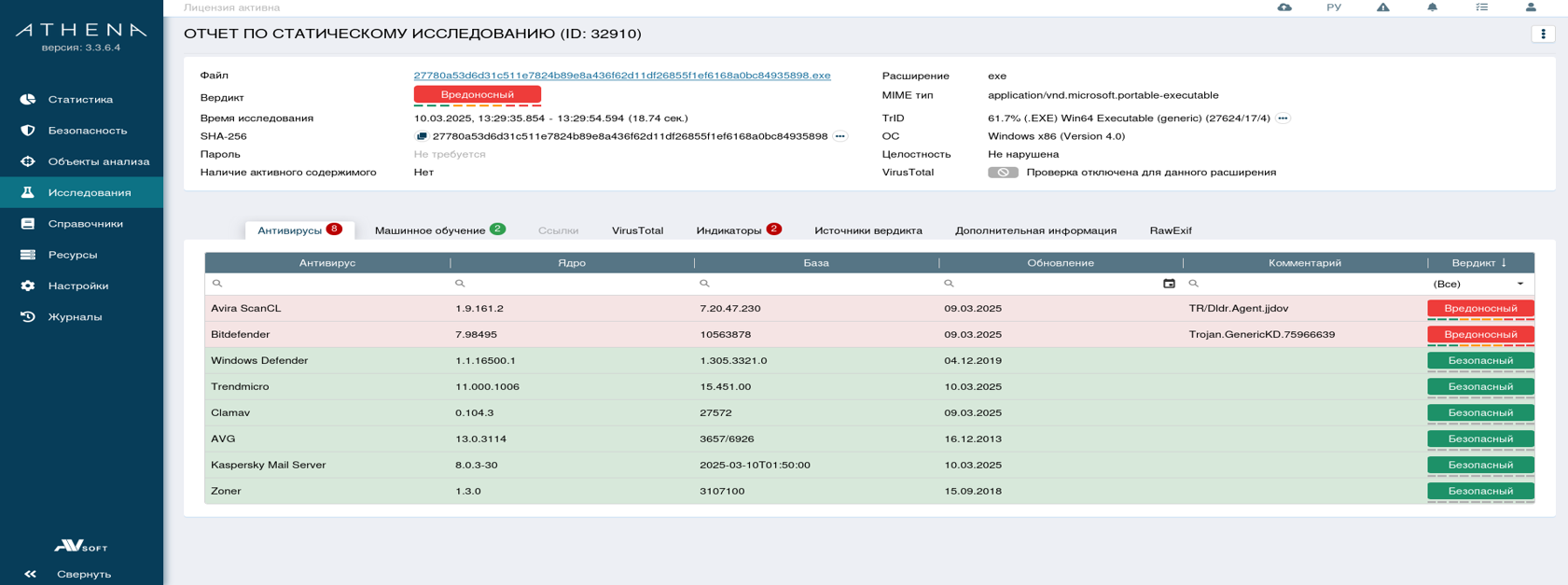

1. Статическое исследование

При проверке сработало два антивируса: Avira ScanCL и Bitdefender.

С данной вкладкой стоит просто ознакомиться, она несет в себе информацию о том, какие методы и модули статического анализа выдали вердикт после проверки данного ПО.

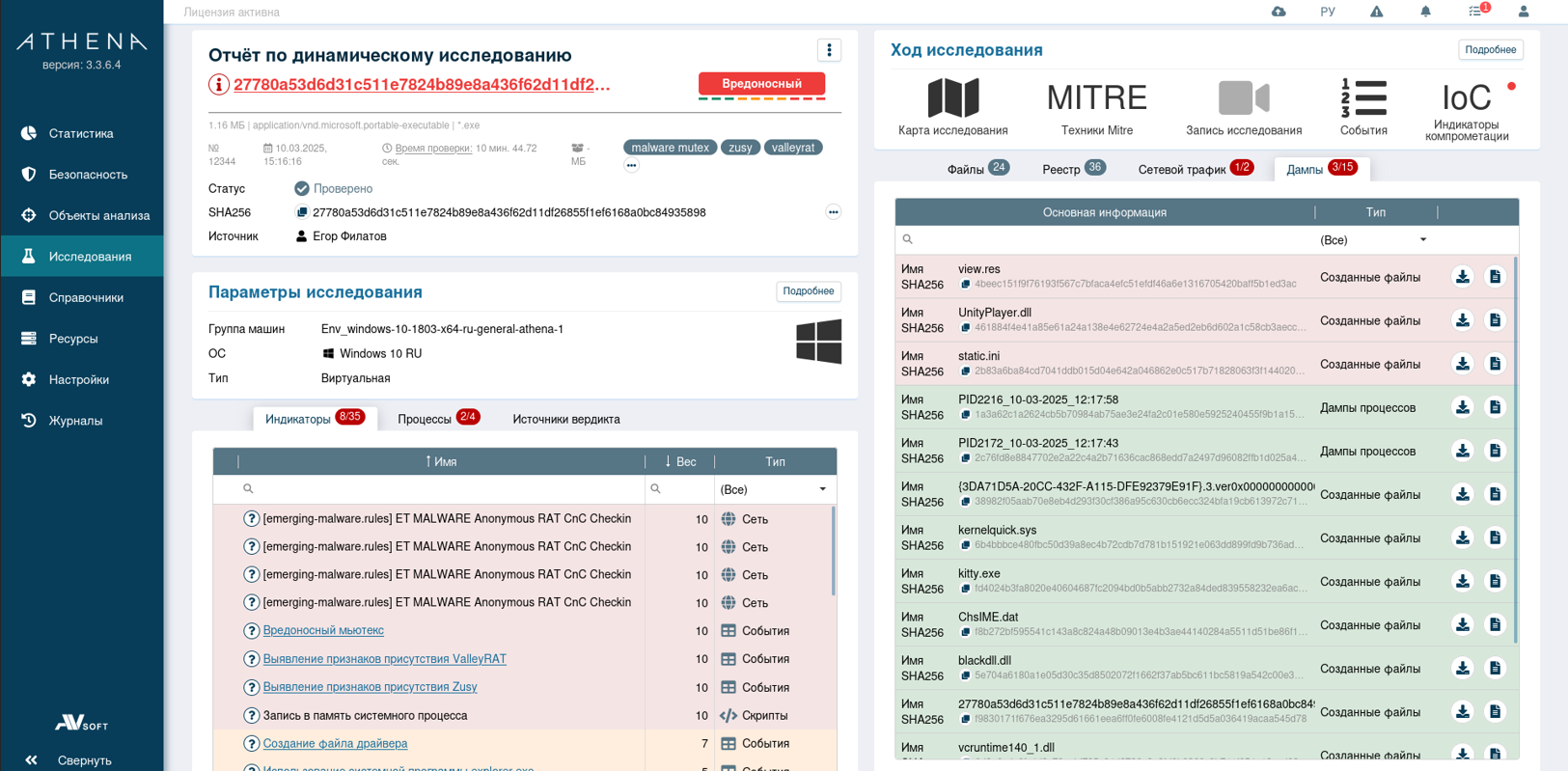

2. Динамическое исследование

Динамический анализ в системе AVSOFT ATHENA выявил несколько индикаторов:

1) Выявление признаков присутствия ValleyRAT - ПО совершает действия, характерные для ValleyRAT;

2) Создание файла драйвера - ПО создает драйверы в ОС, что является нелегитимным действием;

3) Использование системной программы explorer.exe - программа explorer отвечает за графический интерфейс ОС Windows пользователя. При запуске она вызывает дочерние процессы, не контролируемые защитой Windows. ПО использует explorer для выполнения стороннего файла, что является подозрительным действием.

4) Обнаружено SURICATA-правило - [emerging-malware.rules] - ET MALWARE Anonymous RAT CnC Checkin;

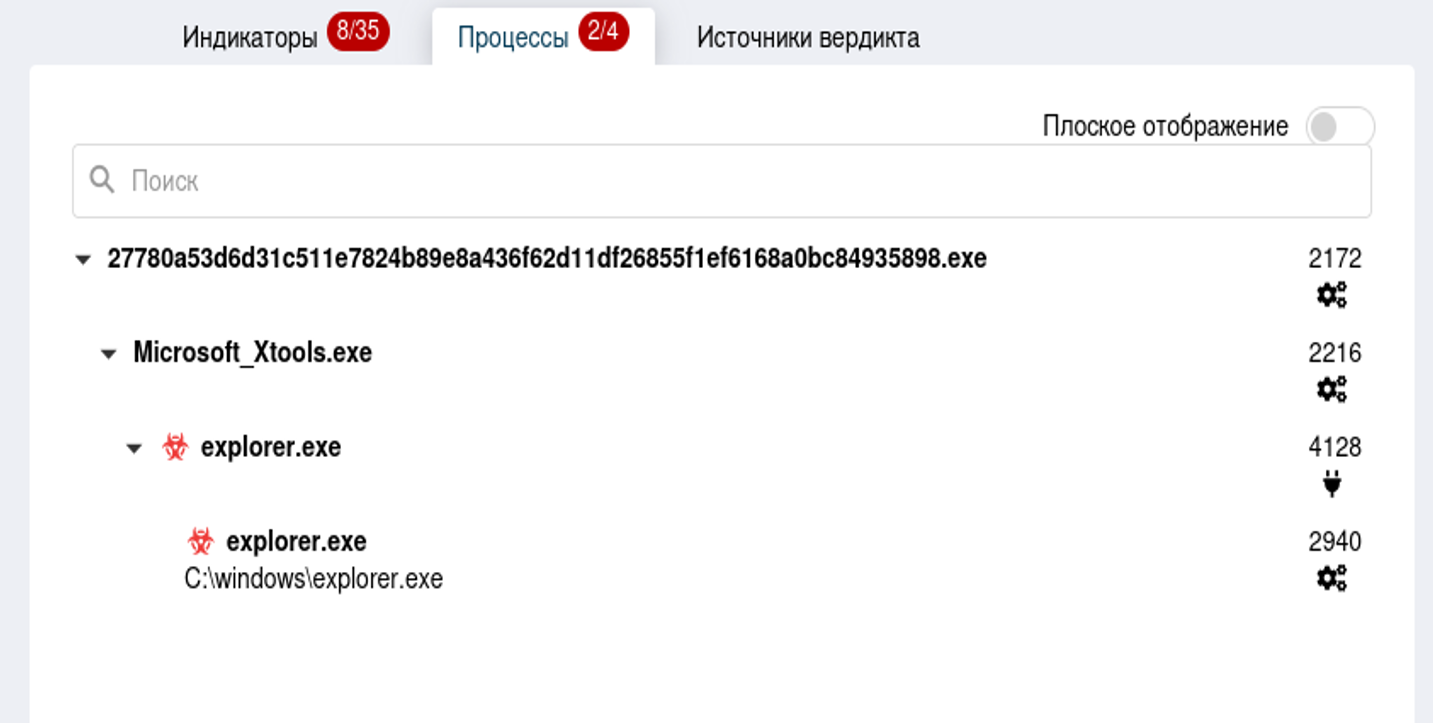

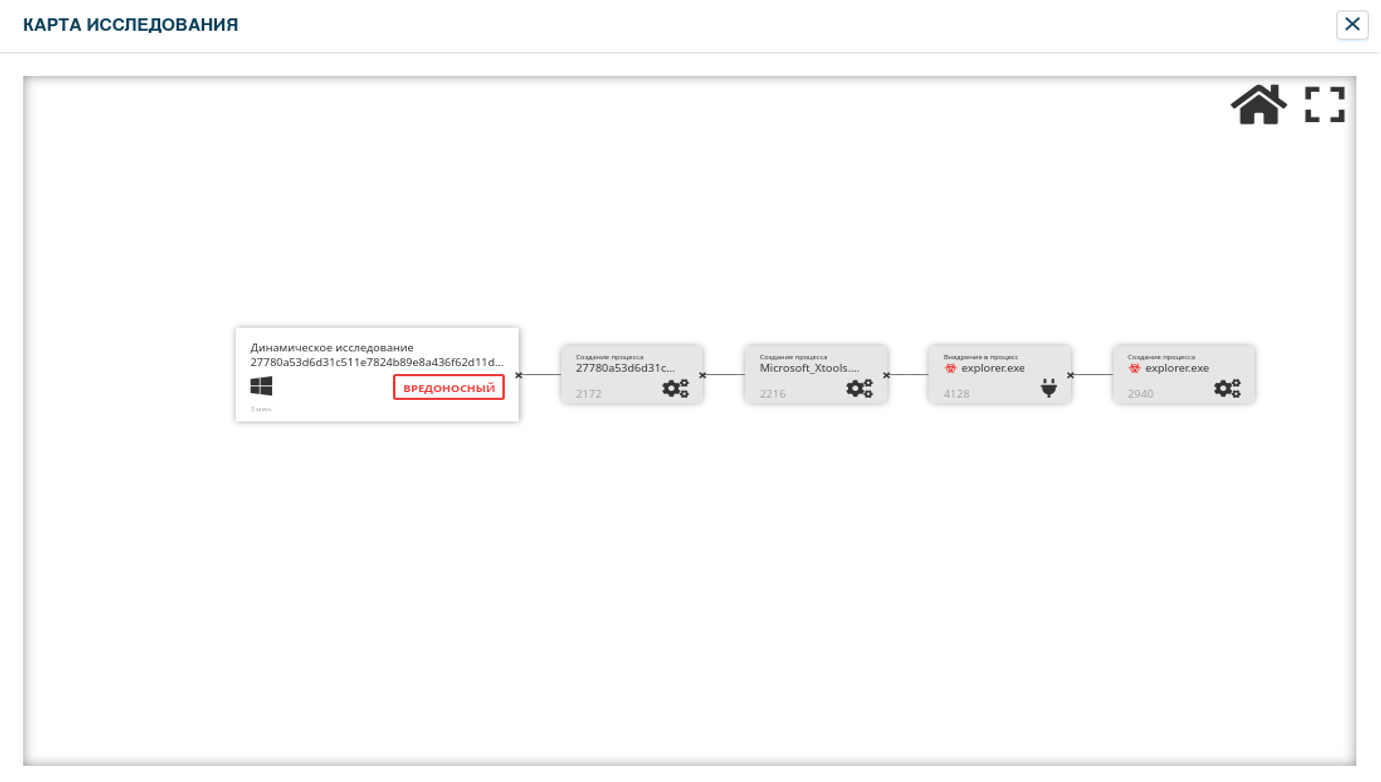

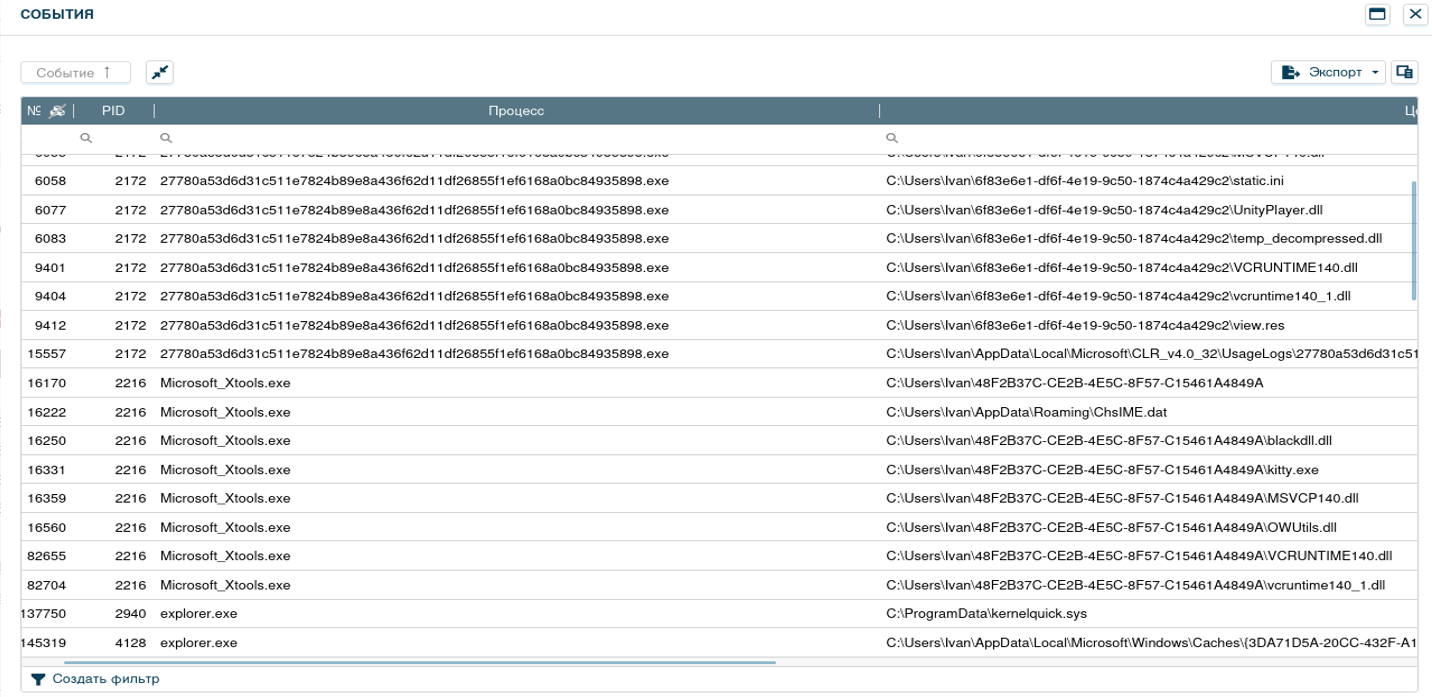

Среди системных программ, выявленных в процессе динамического исследования, были выявлены: Microsoft_Xtools.exe, explorer.exe.

Также, с процессами можно ознакомиться во вкладке “Карта процессов”.

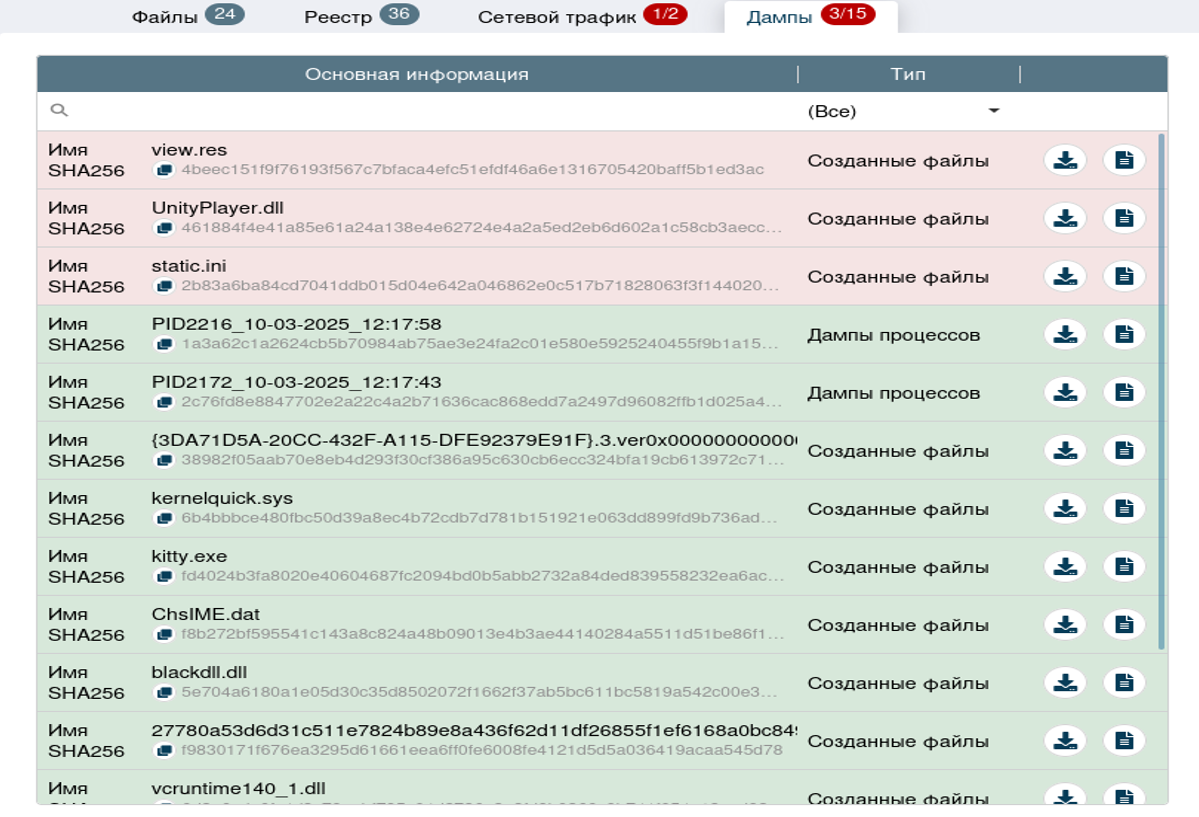

В блоке «Дампы» видно, что ПО во время работы создало файлы с расширениями res, dll и ini. Злоумышленники могут использовать файлы с этими расширениями для распространения вредоносных программ путем изменения содержимого файла.

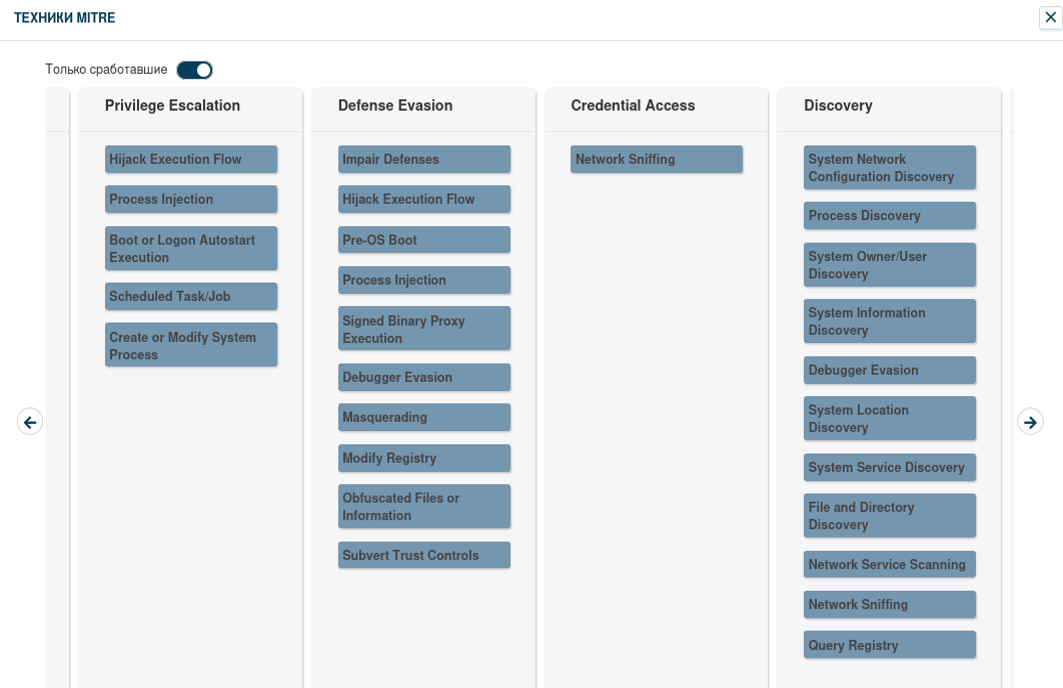

Во вкладке “Техники MITRE” видно, что отработало несколько техник:

1) Pre-OS Boot. Сработавшие индикаторы: запуск программы explorer.exe.

Злоумышленники используют механизмы предварительной загрузки ОС, чтобы обеспечить постоянство в системе. Злоумышленники могут перезаписывать вредоносные программы в загрузочных драйверах или микропрограммах, таких как BIOS (базовая система ввода / вывода) и унифицированный расширяемый интерфейс микропрограмм (UEFI), чтобы они сохранялись в системах на уровне ниже операционной системы, что особенно сложно обнаружить.

2) System Network Configuration Discovery. Сработавшие индикаторы: поиск информации о системе, просмотр установленных служб.

Злоумышленники ищут подробную информацию о конфигурации сети и настройках систем, к которым они получили доступ, или об удаленных системах. Существует несколько утилит администрирования операционной системы, которые можно использовать для сбора этой информации, например, Arp, ipconfig / ifconfig, nbtstat и route.

3) Process Discovery. Сработавшие индикаторы: Создание снимка процессов.

Злоумышленники пытаются получить информацию о запущенных процессах в системе для составления представления об общем программном обеспечении/приложениях, работающих внутри сети. Эта информация используется злоумышленниками для формирования последующего поведения, включая, полностью ли заражать цель и/или предпринять конкретные действия.

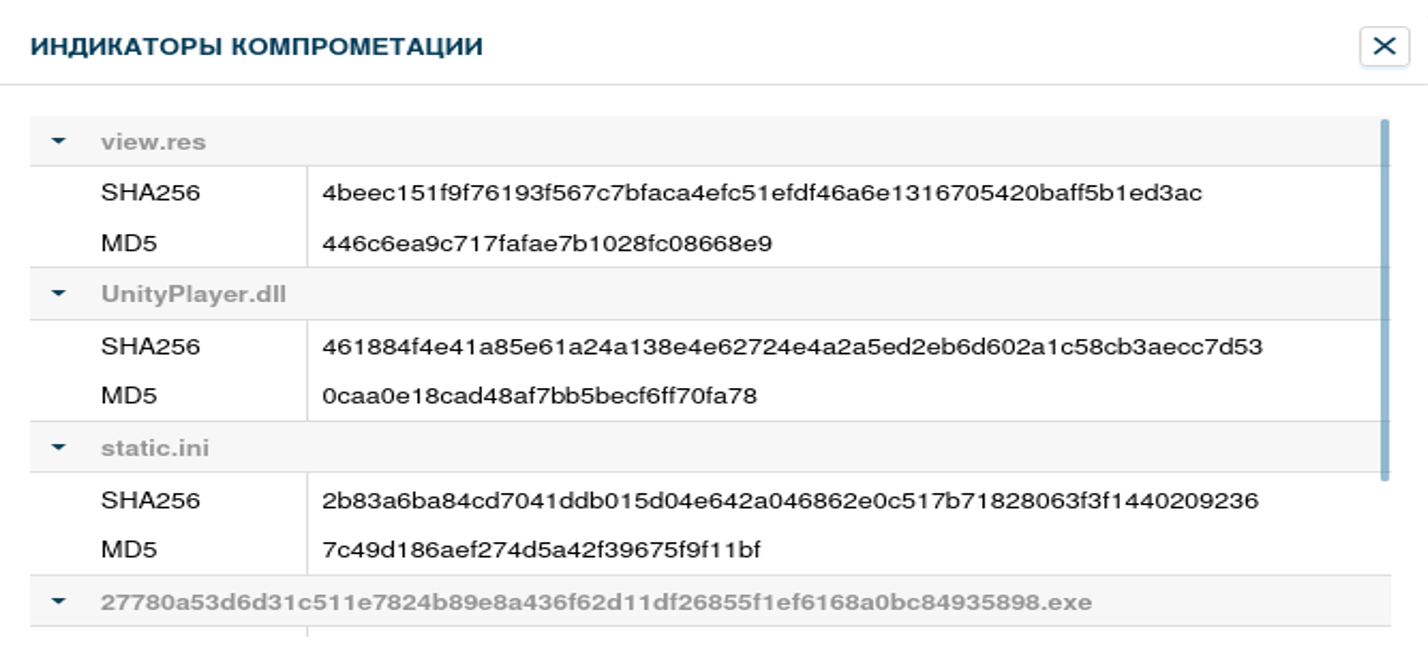

Во вкладке “Индикаторы компрометации” отображаются индикаторы компрометации вредоносного поведения файла по результатам его проверки в «песочнице».

В блоке «События» можно заметить записи “Создание файлов”. Вирус создает драйвер «kernelquick.sys» в ОС при помощи исполняемого файла explorer.exe

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.