«Mallox»

Общая информация

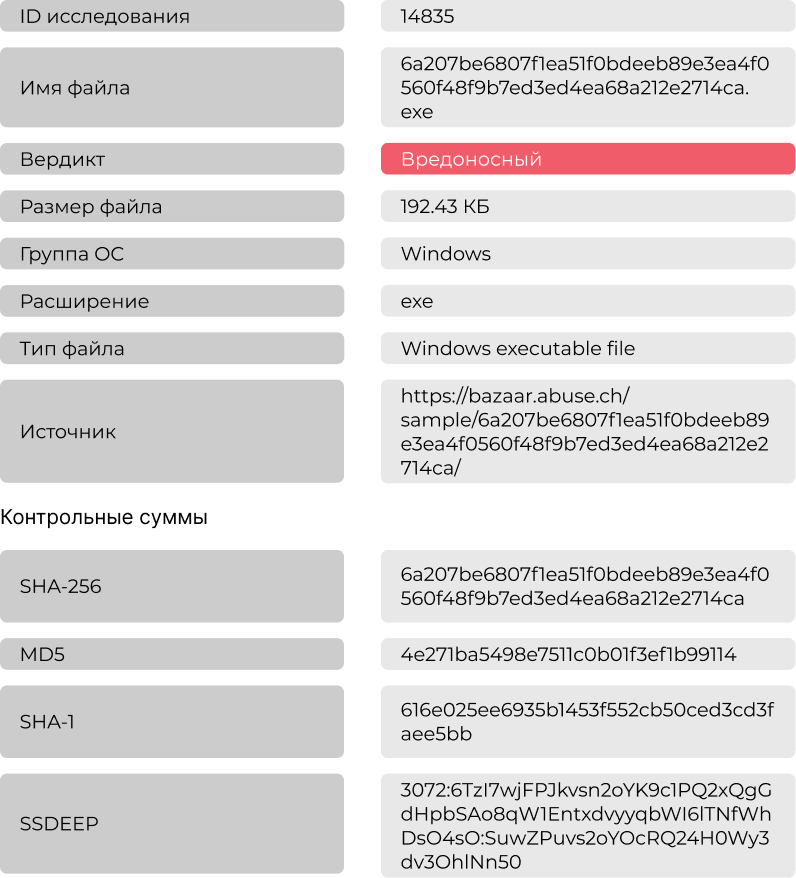

Краткая характеристика файла

Анализ в системе ATHENA

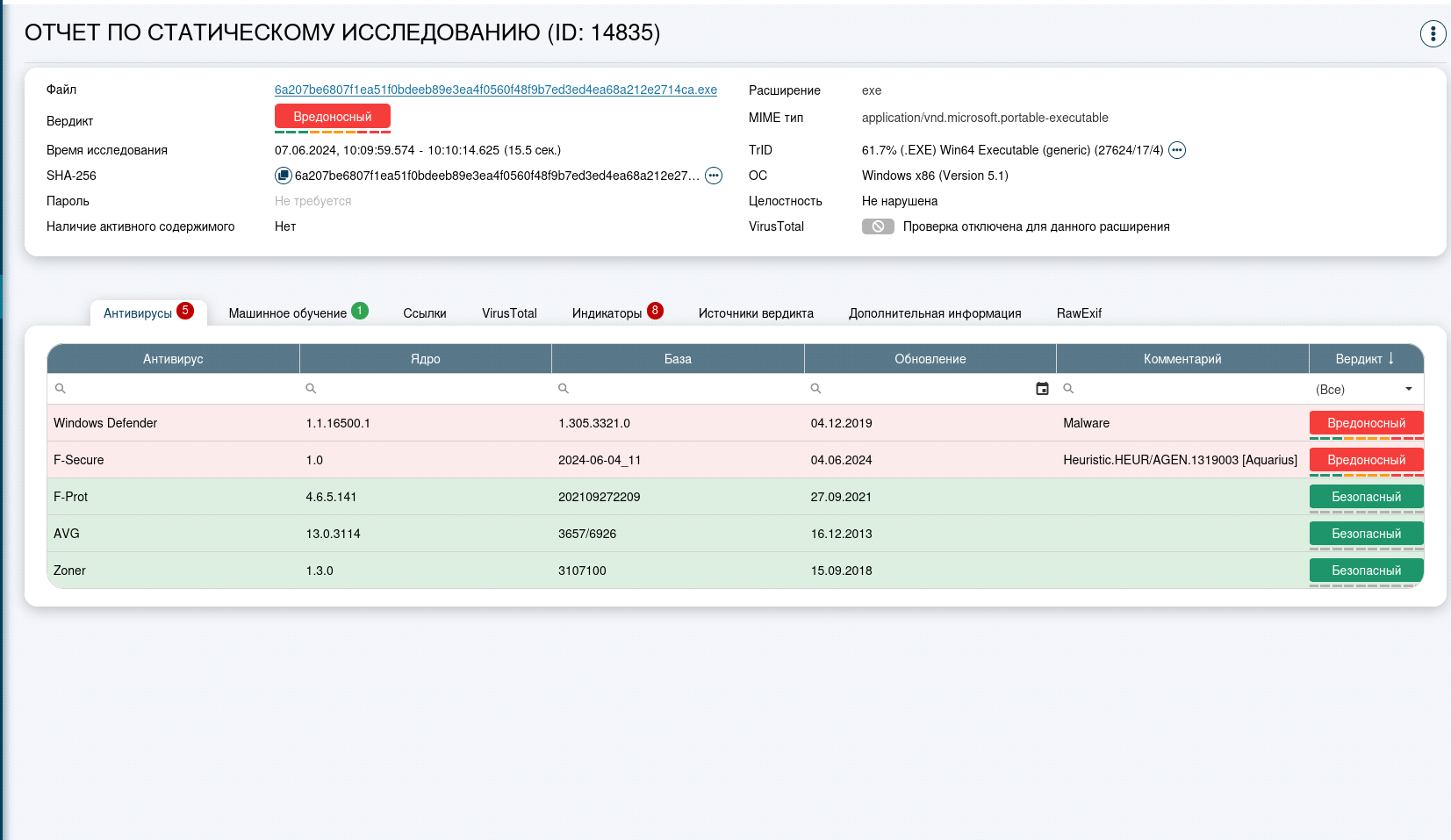

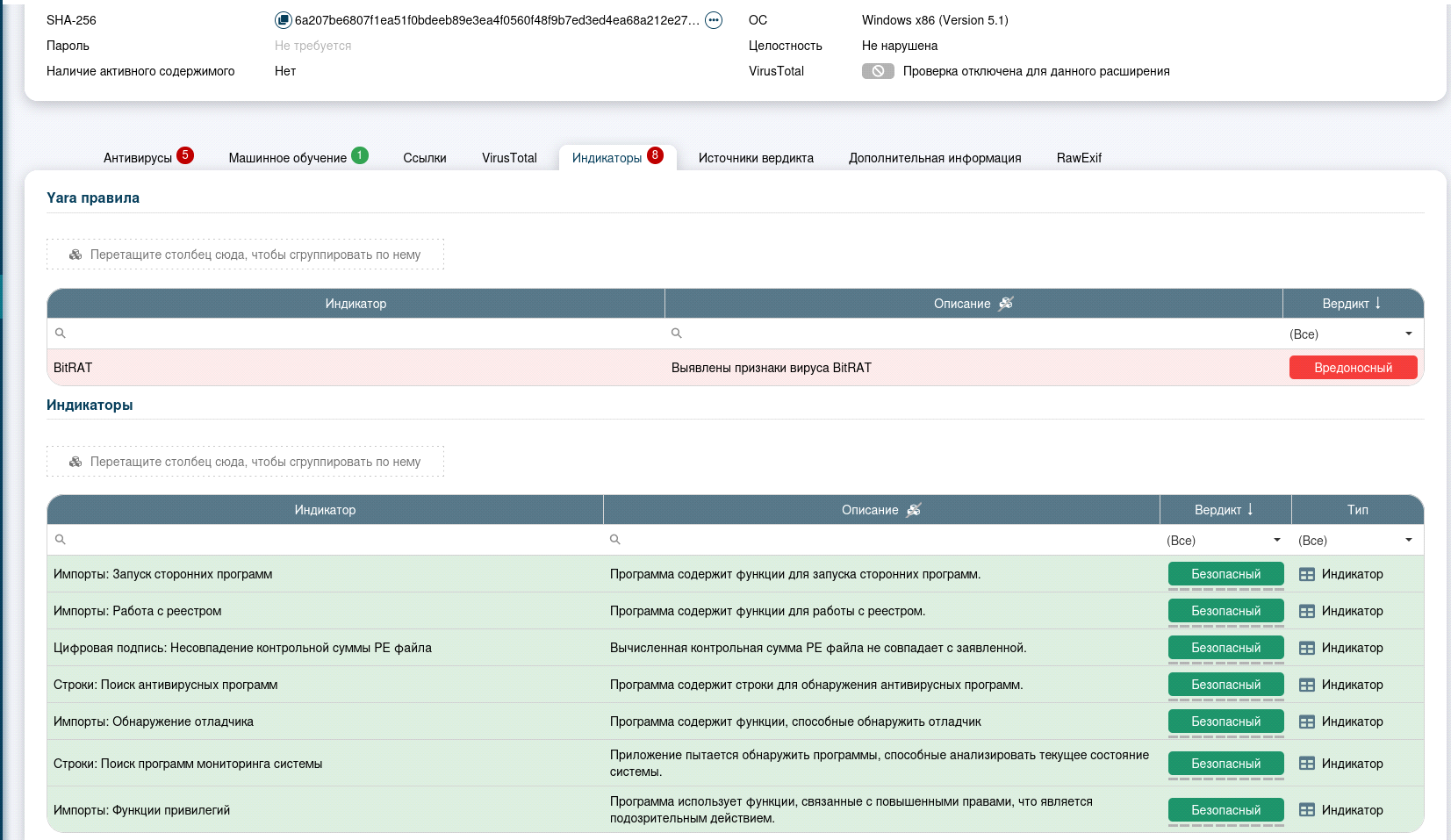

Статический анализ

В ходе статического исследования файлу был присвоен вредоносный вердикт с помощью антивирусной проверки. Антивирусный движок «F-Secure» выявил сигнатуру в исследуемом файле «Heuristic.HEUR/AGEN.1319003 [Aquarius], а «Windows Defender» - «Malware»

Среди индикаторов, которые отработали, стоит отметить Yara-правило, которое обнаружило признаки вируса трояна-банкера BitRAT

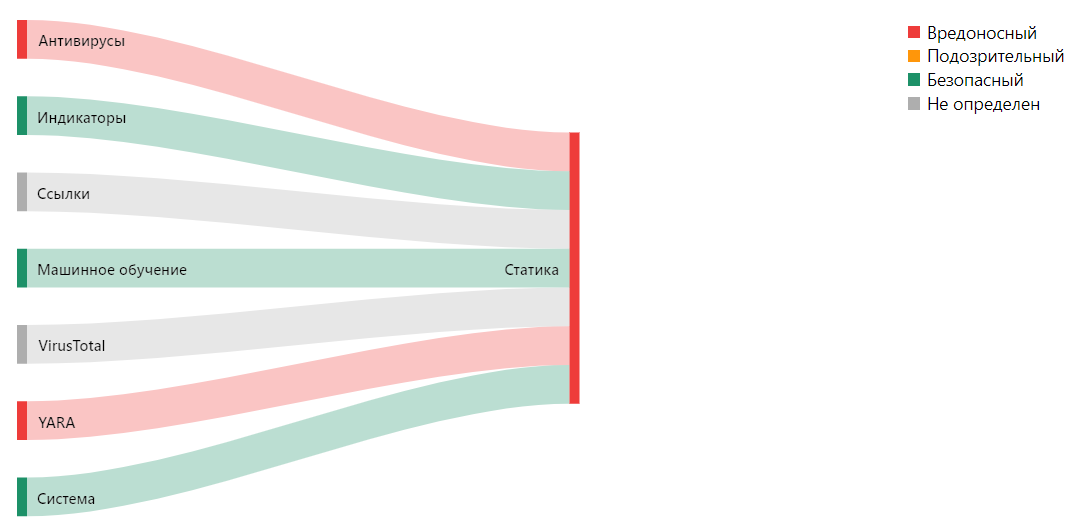

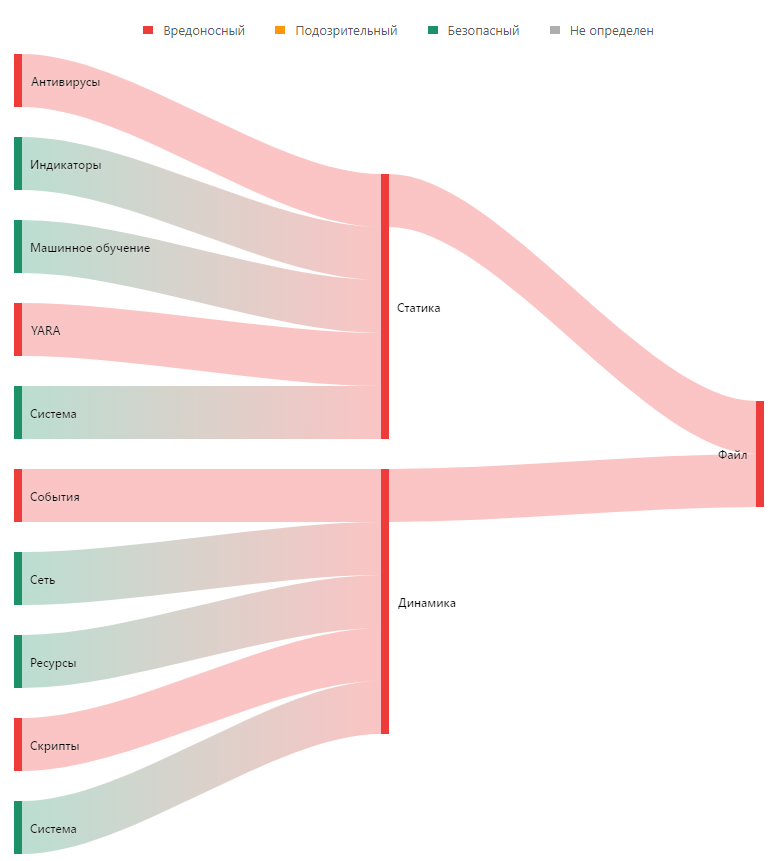

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу

Динамический анализ

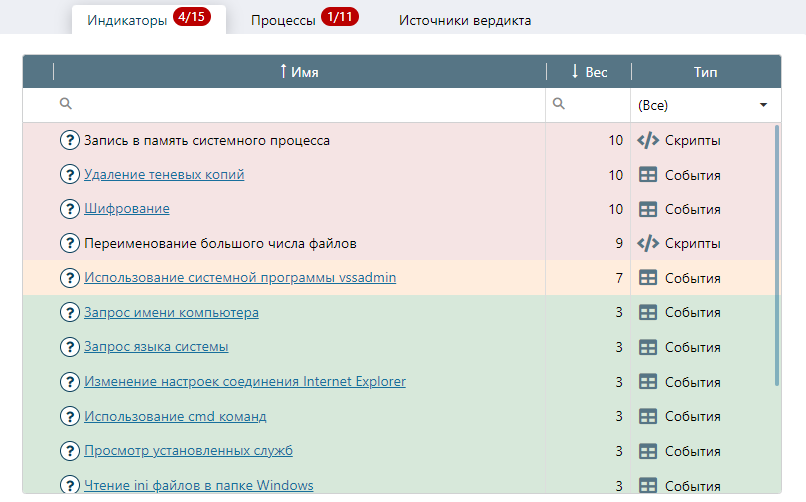

Динамический анализ в системе AVSOFT ATHENA, выявил список подозрительных и вредоносных индикаторов

Ниже представлена таблица индикаторов в интерфейсе системы ATHENA :

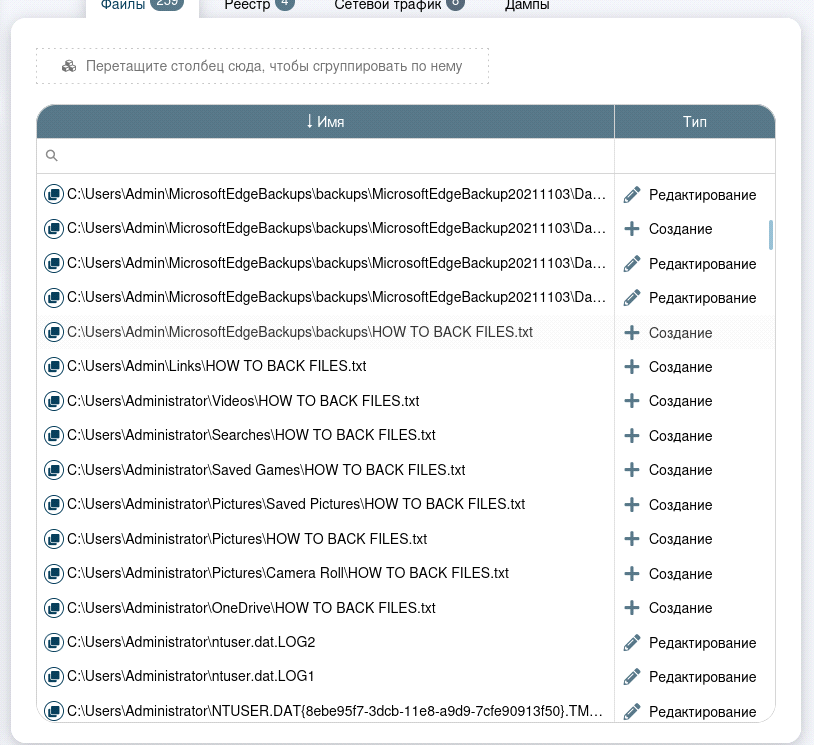

Во вкладке «Файлы» мы можем наблюдать какие файлы были созданы, какие отредактированы шифровальщиком

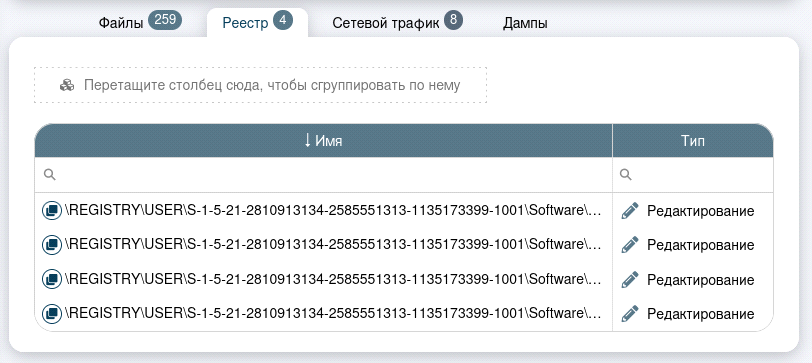

Вкладка «Реестр» показывает события в реестре операционной системы Windows

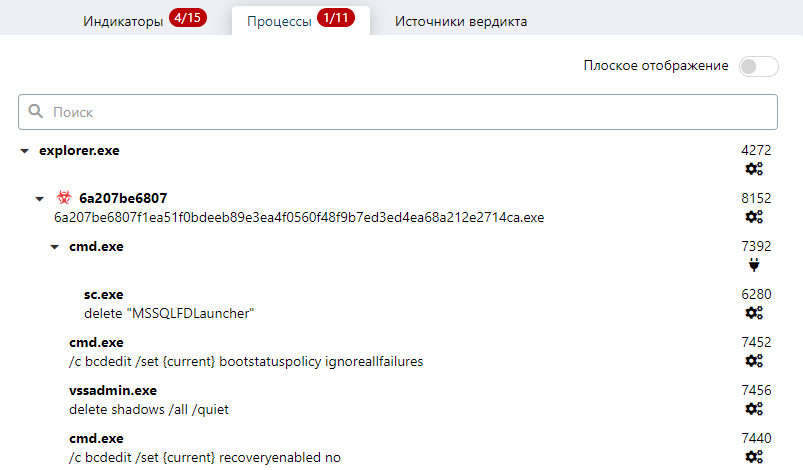

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: 6a207.exe — сам исполняемый файл, sc.exe — которая извлекает и задает сведения об управлении службами, vssadmin.exe — для теневого копирования томов

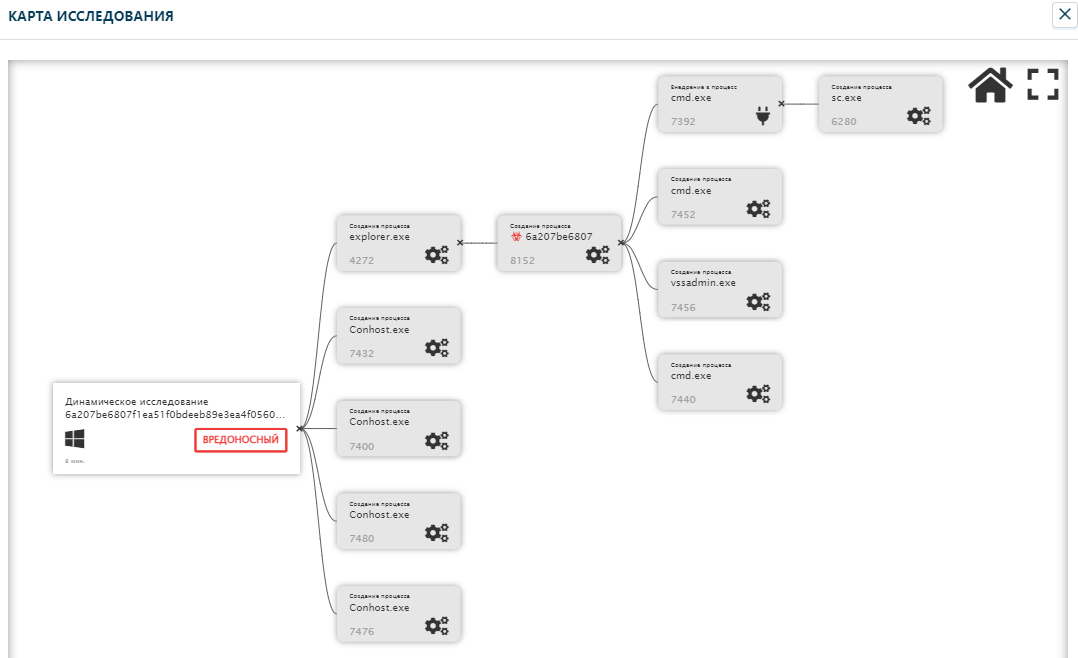

Во вкладке карта исследований можно увидеть, как и в какой последовательности проходят процессы после запуска вредоносного файла

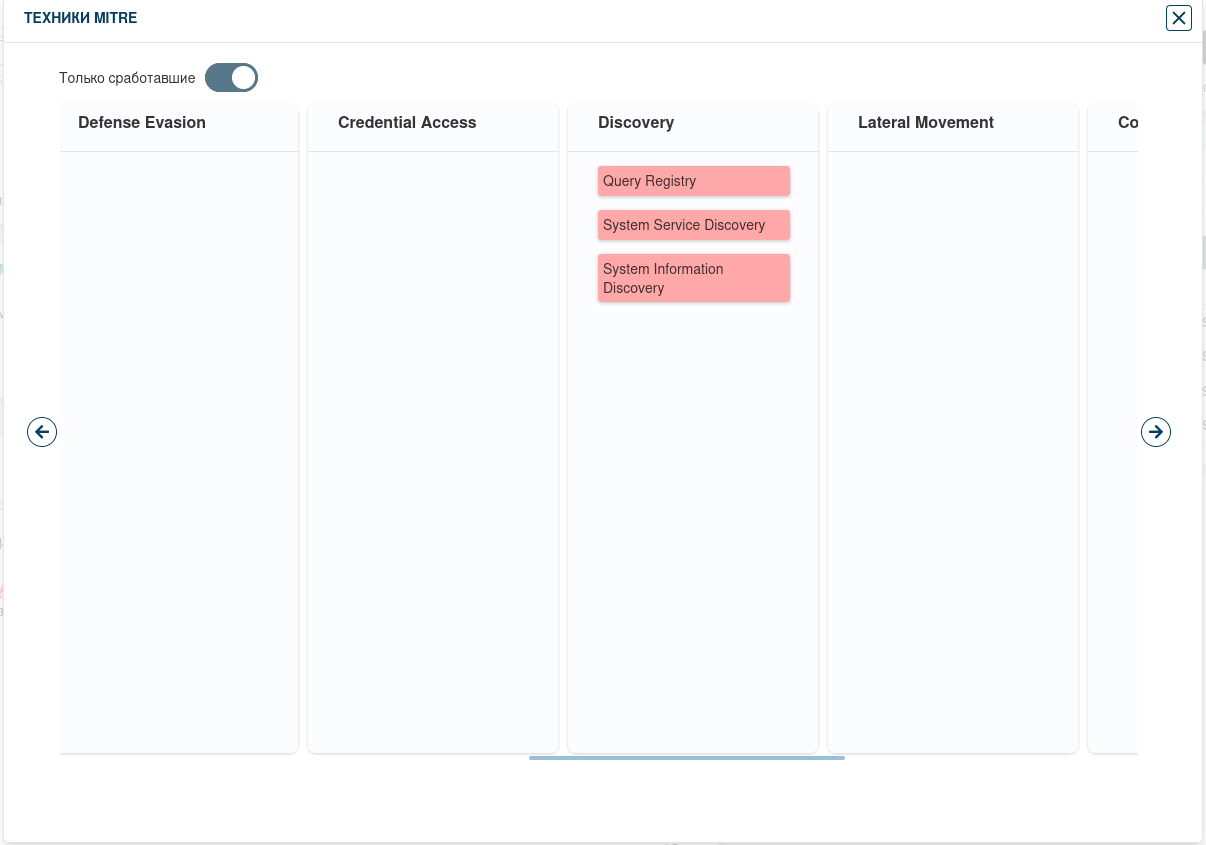

Вкладка «Техники MITRE» показывает вместе с описанием каждой техники, что отработало на данный файл

Более подробное описание сработавших техник MITRE:

- Query Registry - злоумышленники могут взаимодействовать с реестром Windows для сбора информации о системе, конфигурации и установленном программном обеспечении.

- System Service Discovery - злоумышленники собирают информацию о зарегистрированных сервисах, чтобы формировать последующее поведение. Для получения информации могут применяться утилиты операционной системы Tasklist и Net, а также другие инструменты.

- System Information Discovery - злоумышленники пытаются получить подробную информацию об операционной системе и оборудовании, включая версию, исправления, пакеты обновлений и архитектуру.

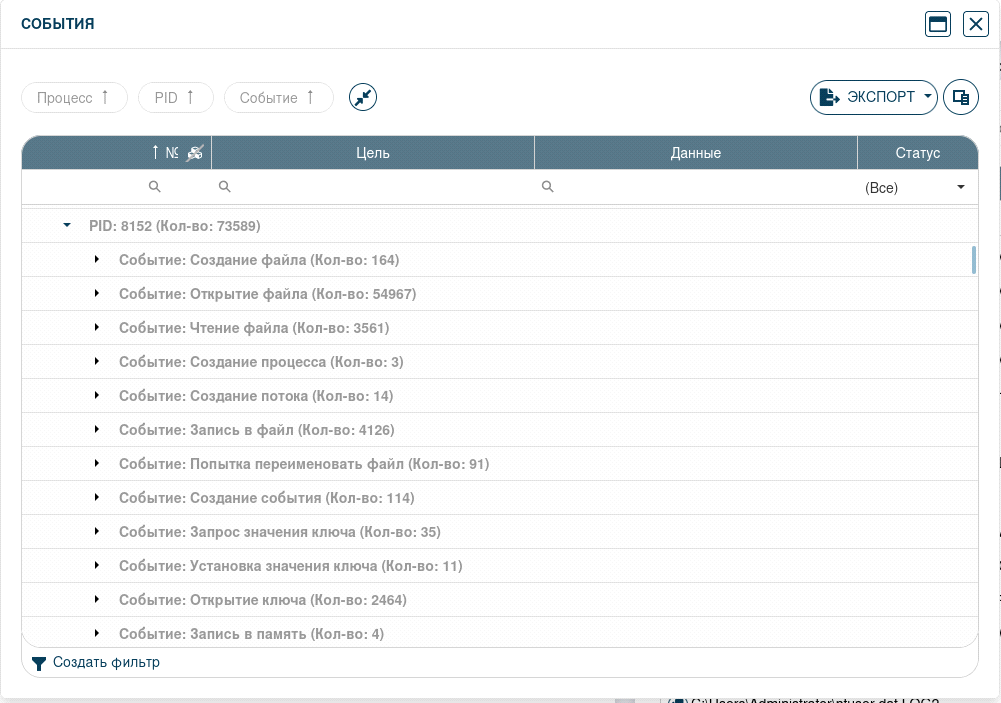

Во вкладке события, можем наблюдать, как вел себя вирус в системе. На шифровальщик указывают следующие моменты: создание файла (164 шт.), открытие файла (54967 шт.), запись в файл (4126 шт.)

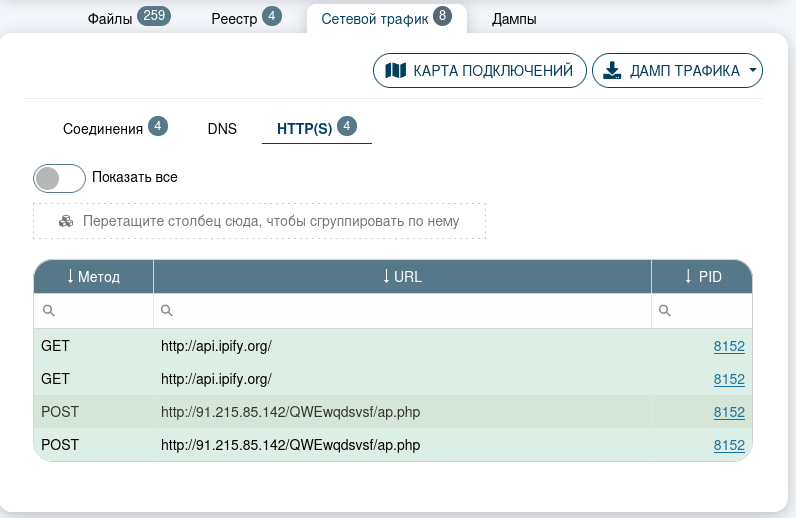

Во вкладке «Сетевой трафик» - «Соединения» представлены сетевые соединения

Вкладка «Источники вердикта» показывают все источники (статические и динамические), которые сработали и вынесли вредоносный, подозрительный или безопасный вердикт

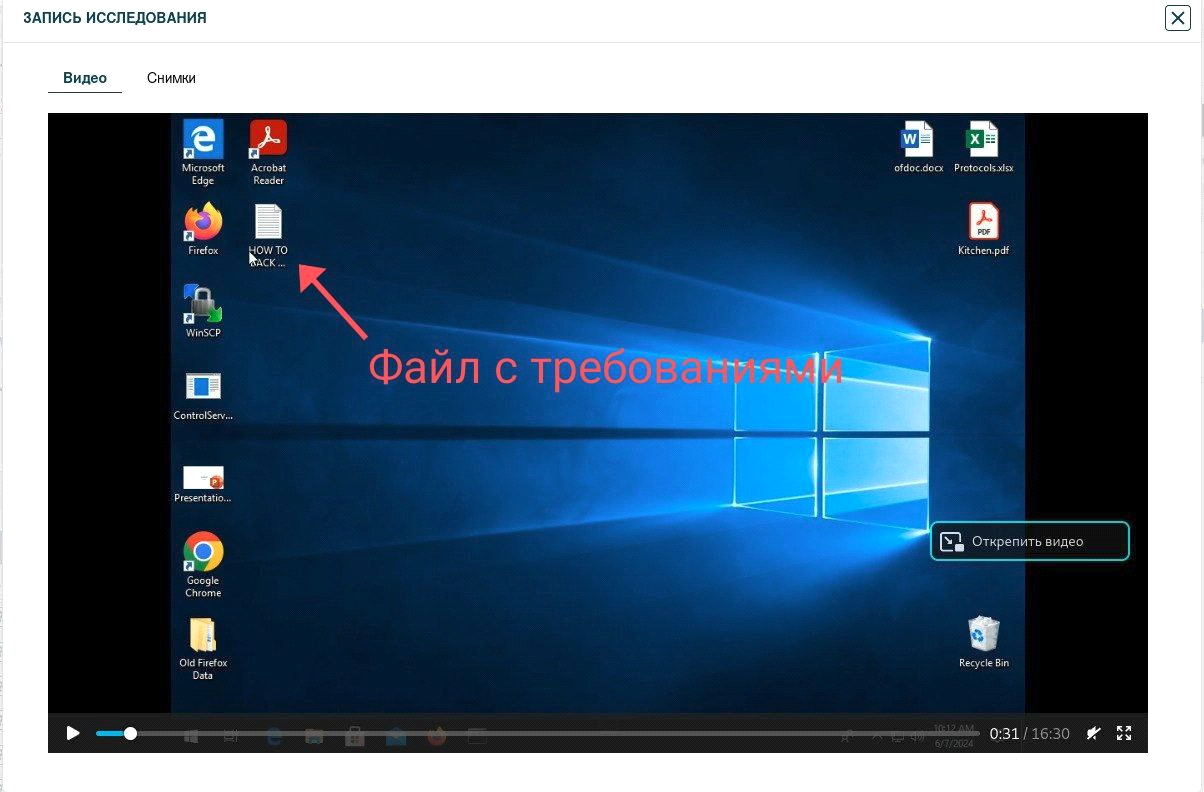

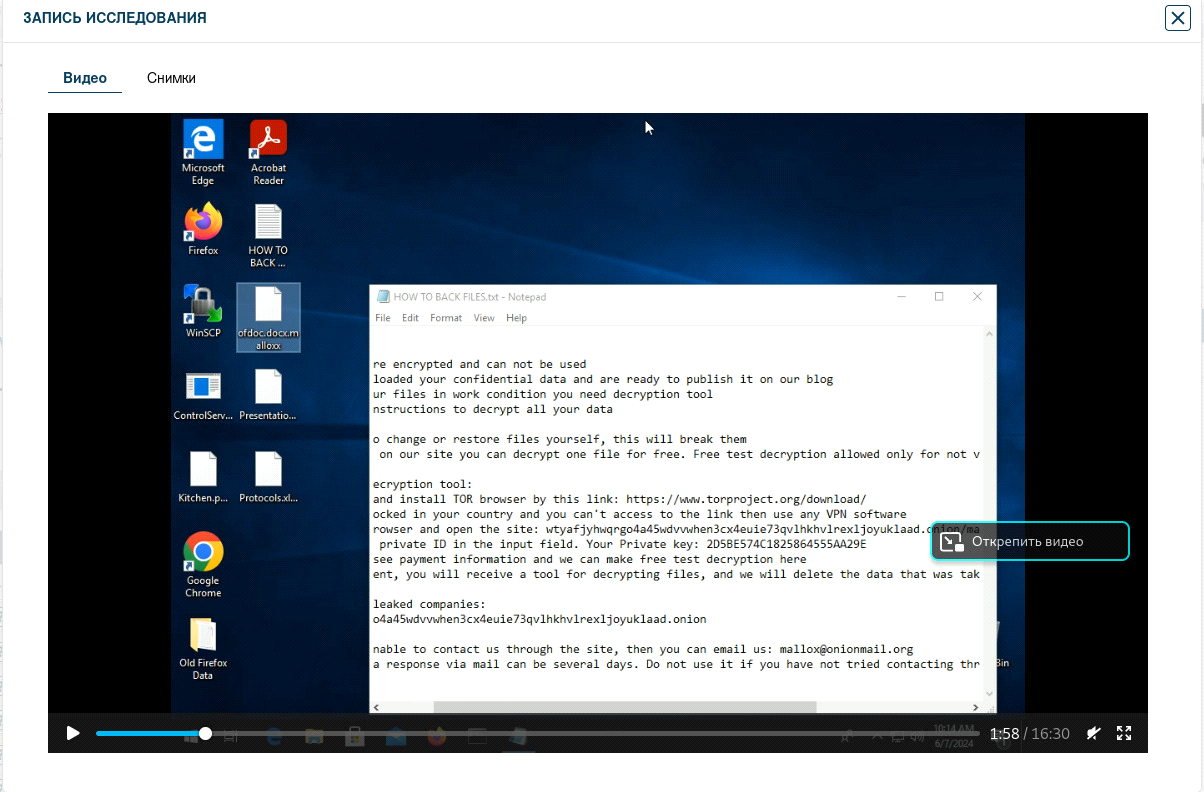

С помощью вкладки «Запись исследования», можно посмотреть, что произошло после запуска шифровальщика Mallox. После шифрования файлов системы, ПО создает текстовый файл, в котором злоумышленники оставляют информацию по поводу расшифровки и т.п