«Phobos»

Общее описание

Phobos является программой-шифровальщиком, которая распространяется преимущественно через взломанные RDP серверы.

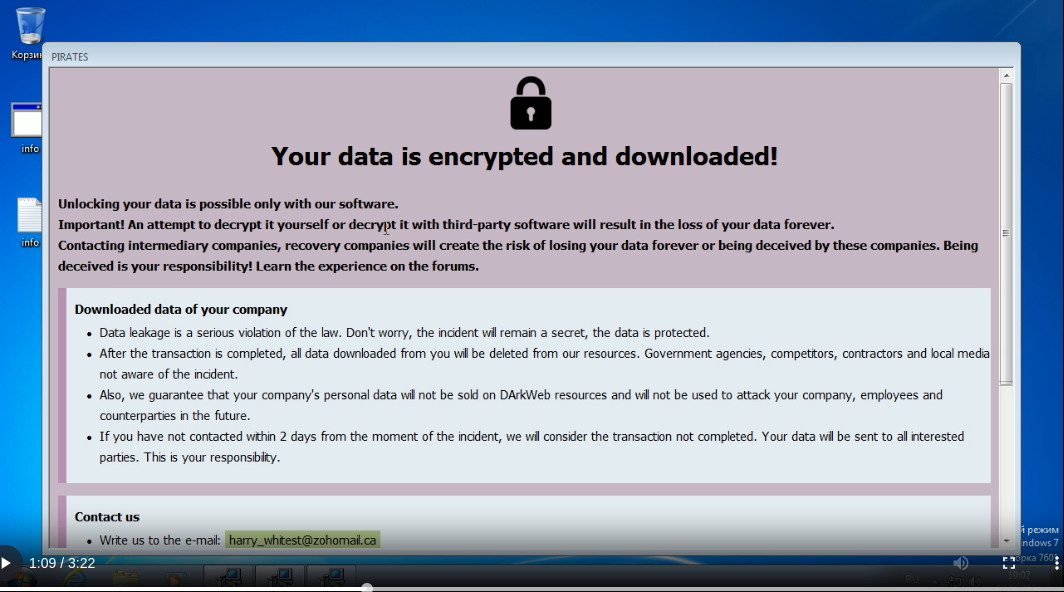

После заражения, на рабочем столе жертвы периодически появляется окно с угрозами, требованием выкупа и контактами для получения программы для дешифровки.

Во время выполнения программа при помощи vssadmin.exe находит и удаляет теневые копии Windows. Даже после появления уведомления с требованием выкупа, программа продолжает искать новые файлы в системе и их шифровать. Шифрование происходит по алгоритму AES. AES-ключ уникален для каждого диска.

Также, данное вредоносное ПО отключает сетевой экран, что делает зараженное устройство ещё более уязвимым перед другими атаками.

Объект анализа

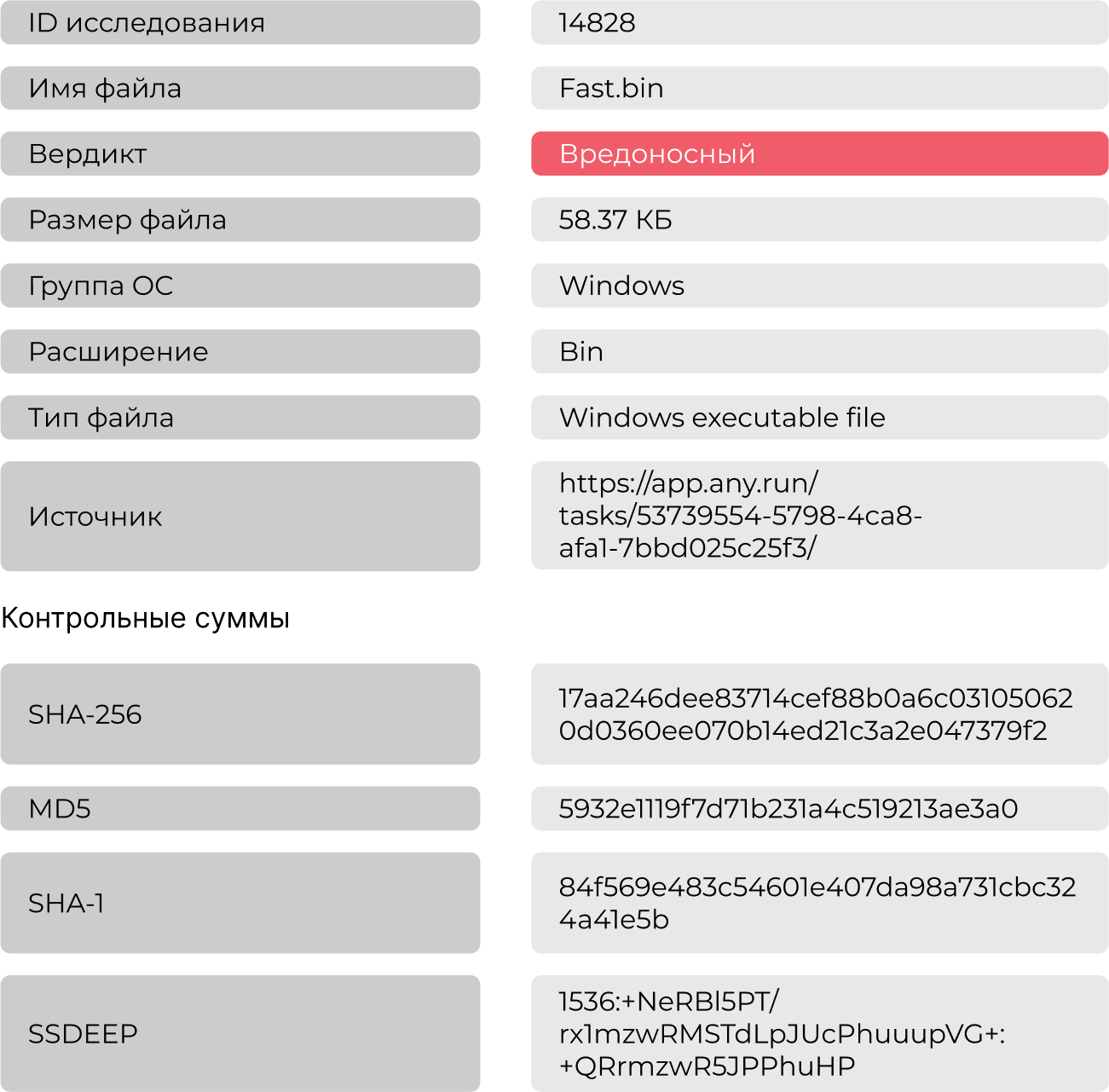

В таблице 1 представлена краткая характеристика файла:

Анализ в системе ATHENA

Статический анализ

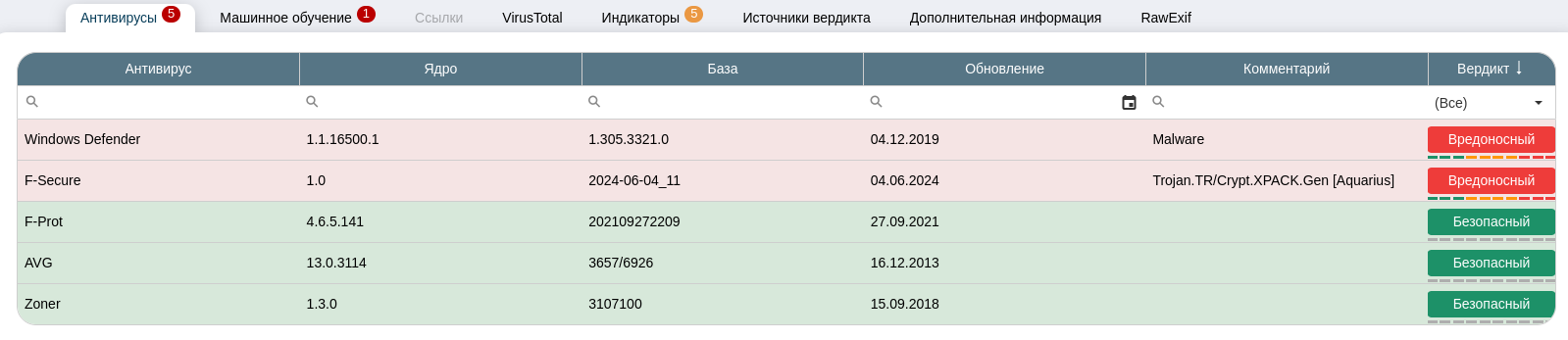

В ходе статического исследования файлу был присвоен вредоносный вердикт с помощью антивирусной проверки. Антивирусный движок «F-Secure» выявил сигнатуру в исследуемом файле Trojan. TR/Crypt.Xpack.Gen, а Windows Defender – Malware.

Модуль машинного обучения тоже выдал вредоносный вердикт, указав теги: adware, virus, miner.

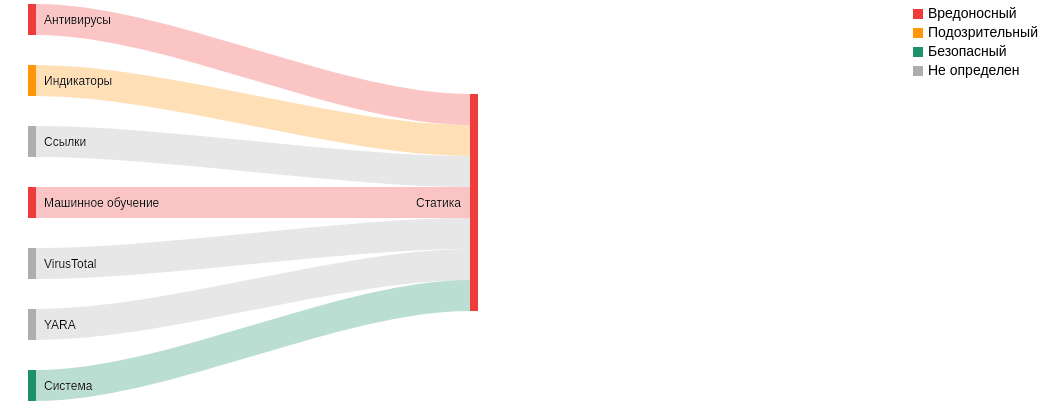

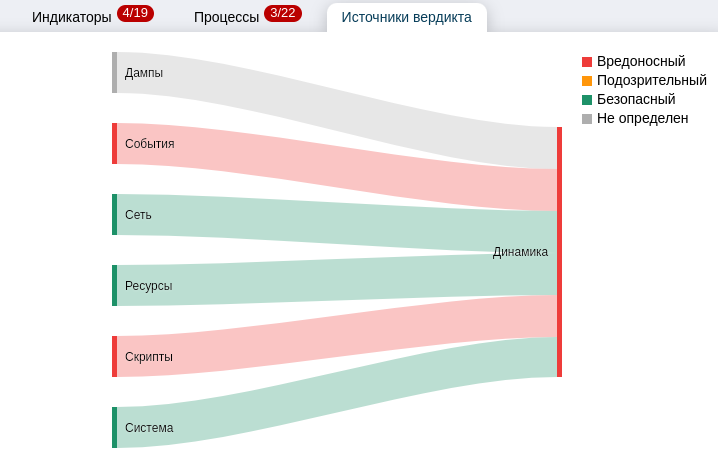

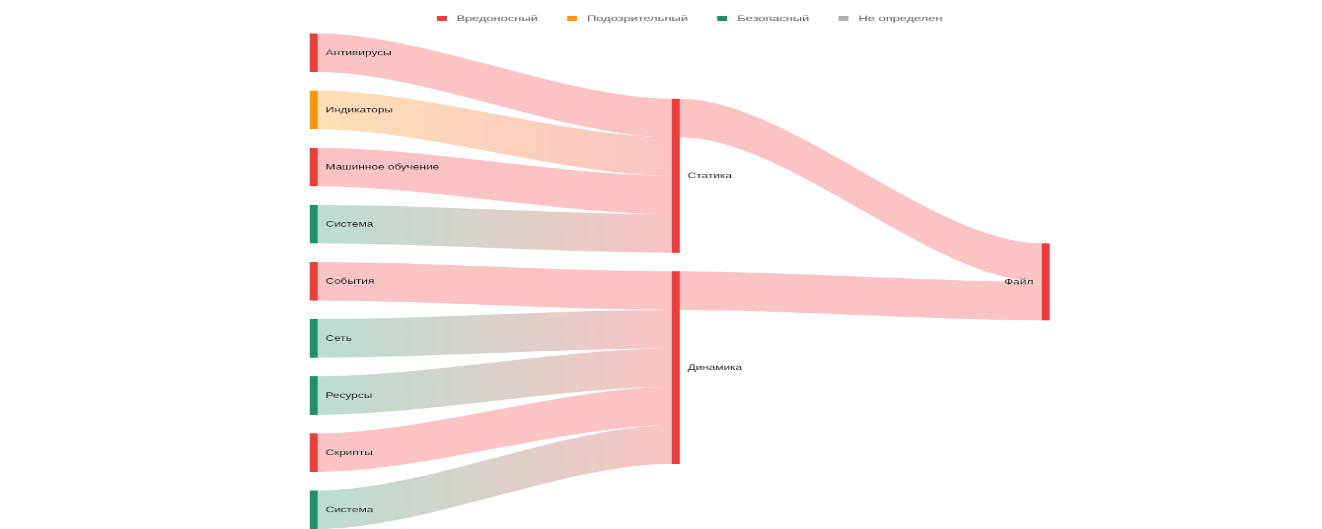

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу со стороны статического анализа (Рисунок 3).

Динамический анализ

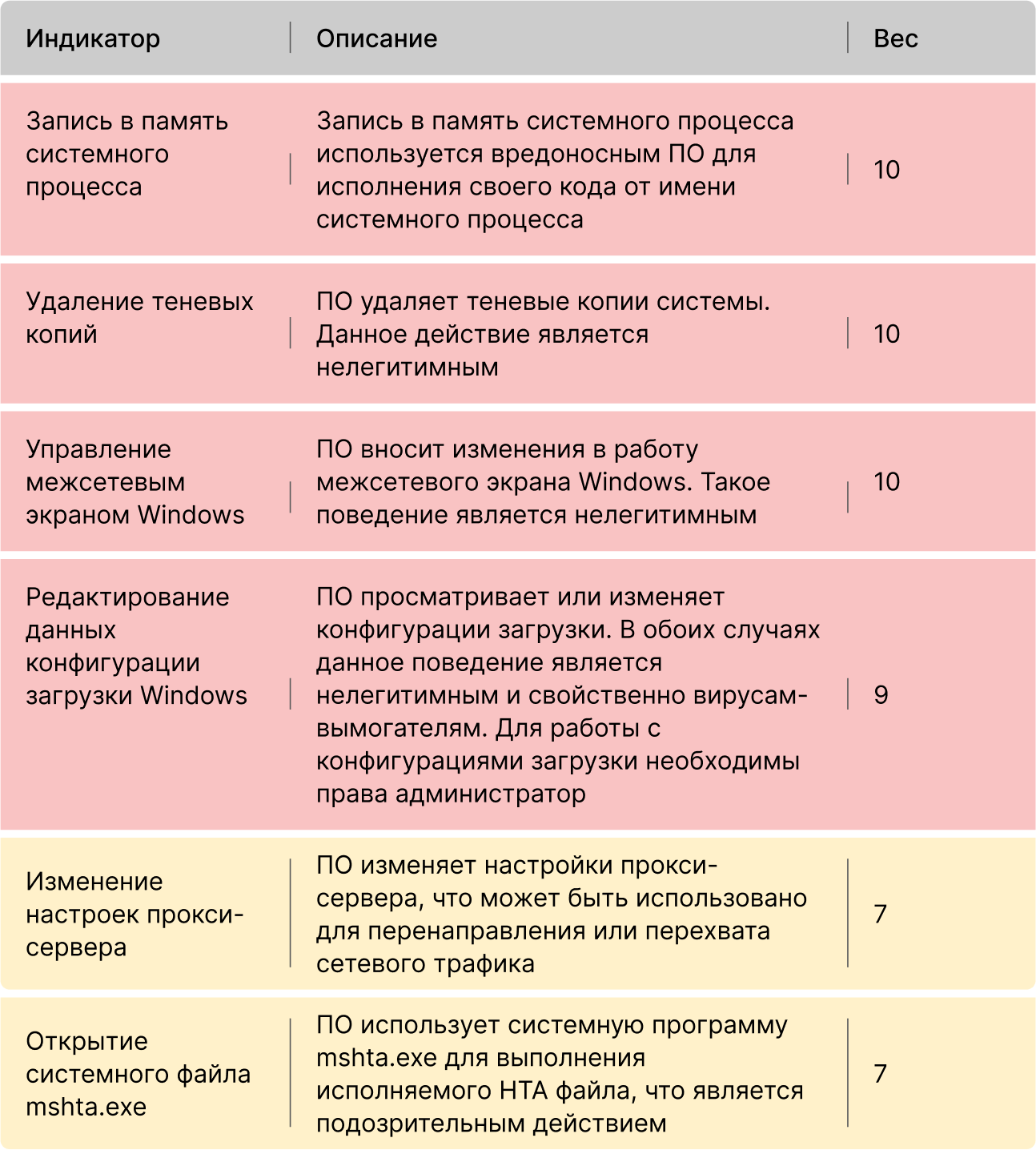

Подозрительные и вредоносные индикаторы динамического анализа, зафиксированные в процессе анализа, представлены в таблице 2:

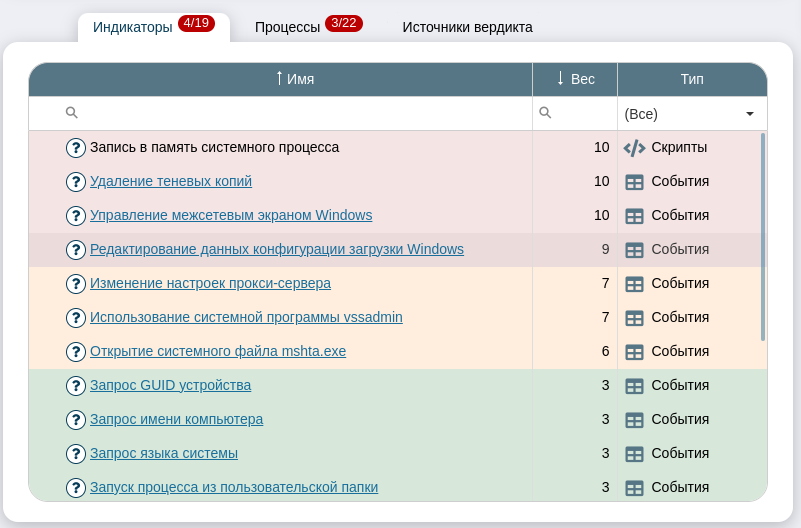

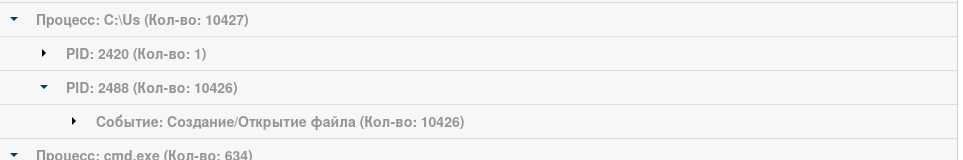

На рисунке 4 представлена таблица индикаторов в интерфейсе системы AVSOFT ATHENA:

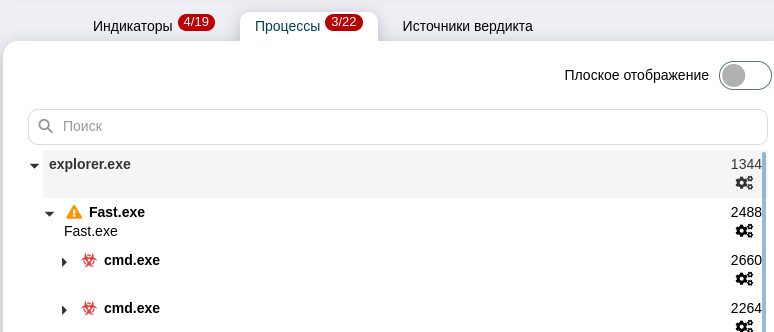

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: explorer.exe и Fast.exe (сам файл)

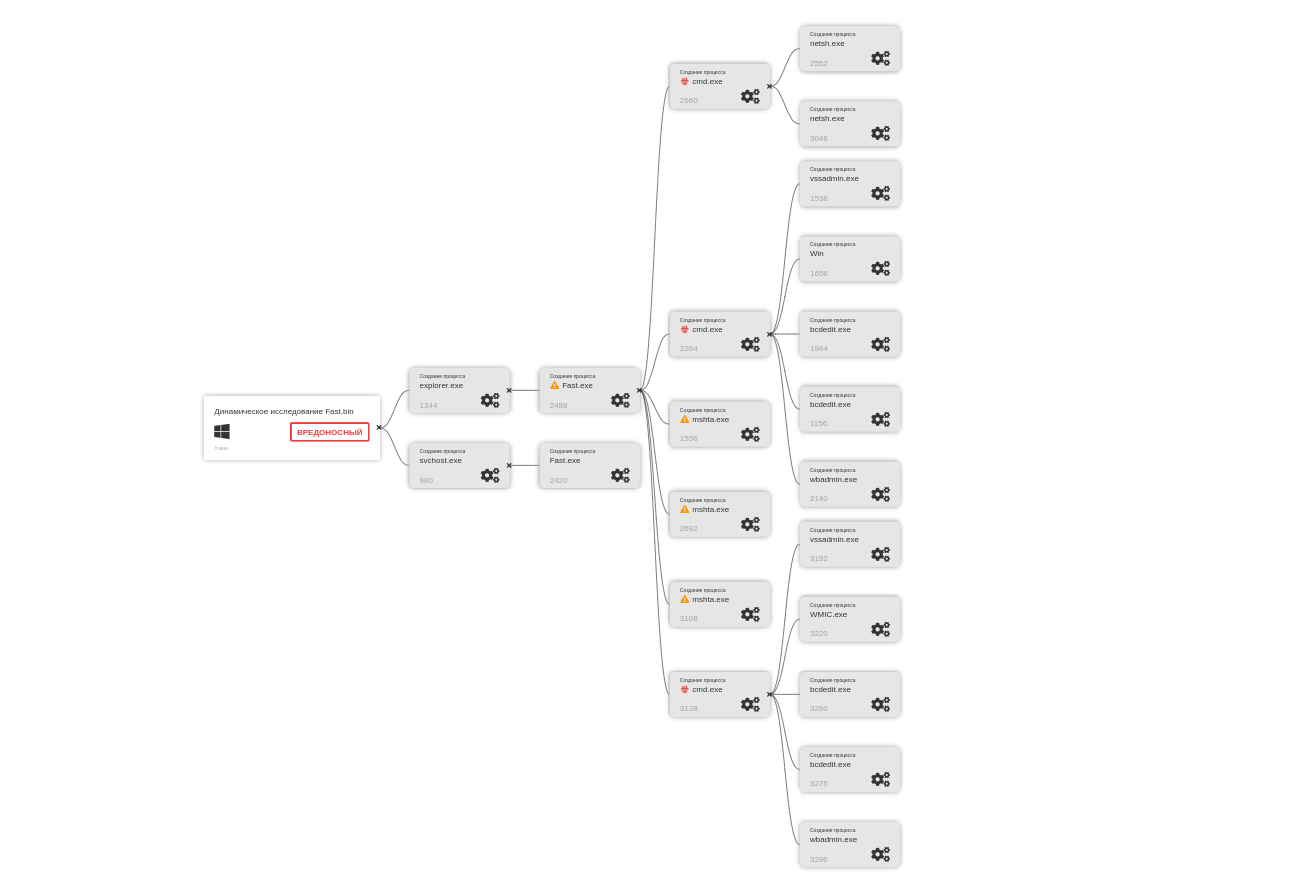

На графической карте можно увидеть наглядно, как и в какой последовательности проходят процессы после запуска вредоносного файла.

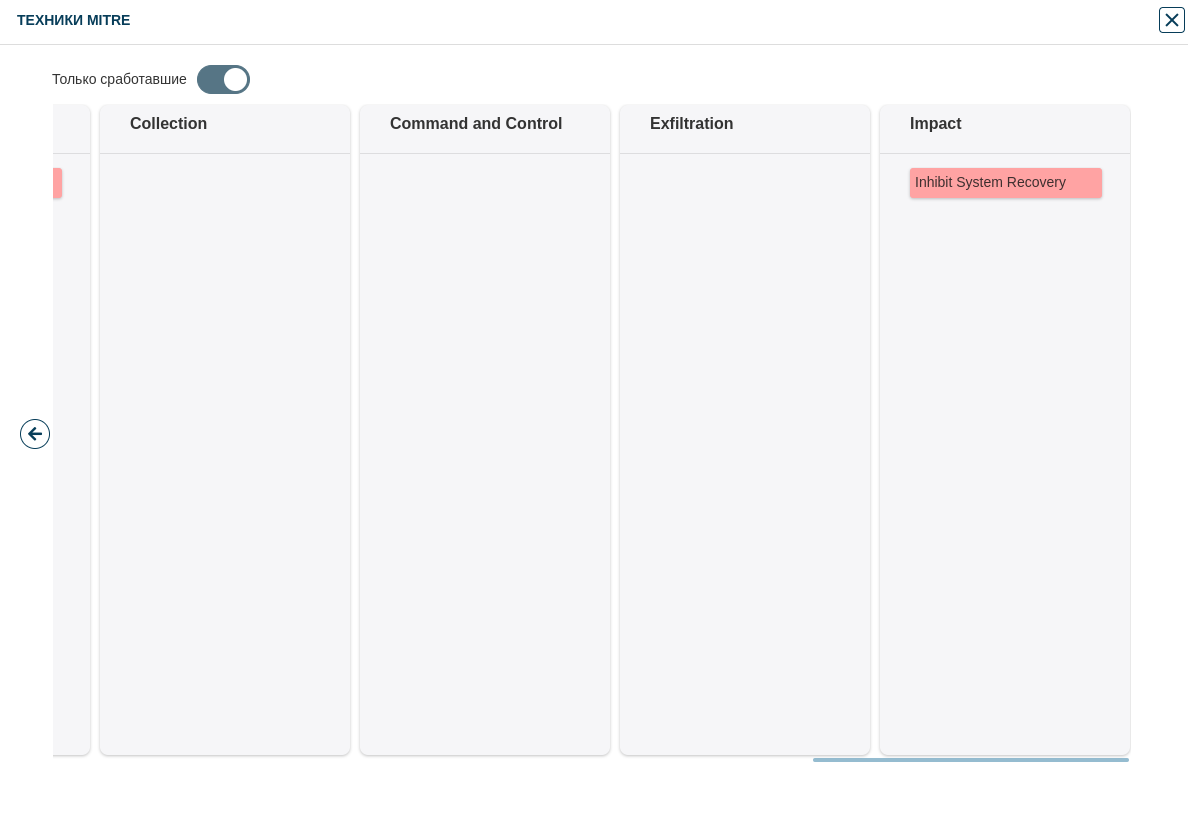

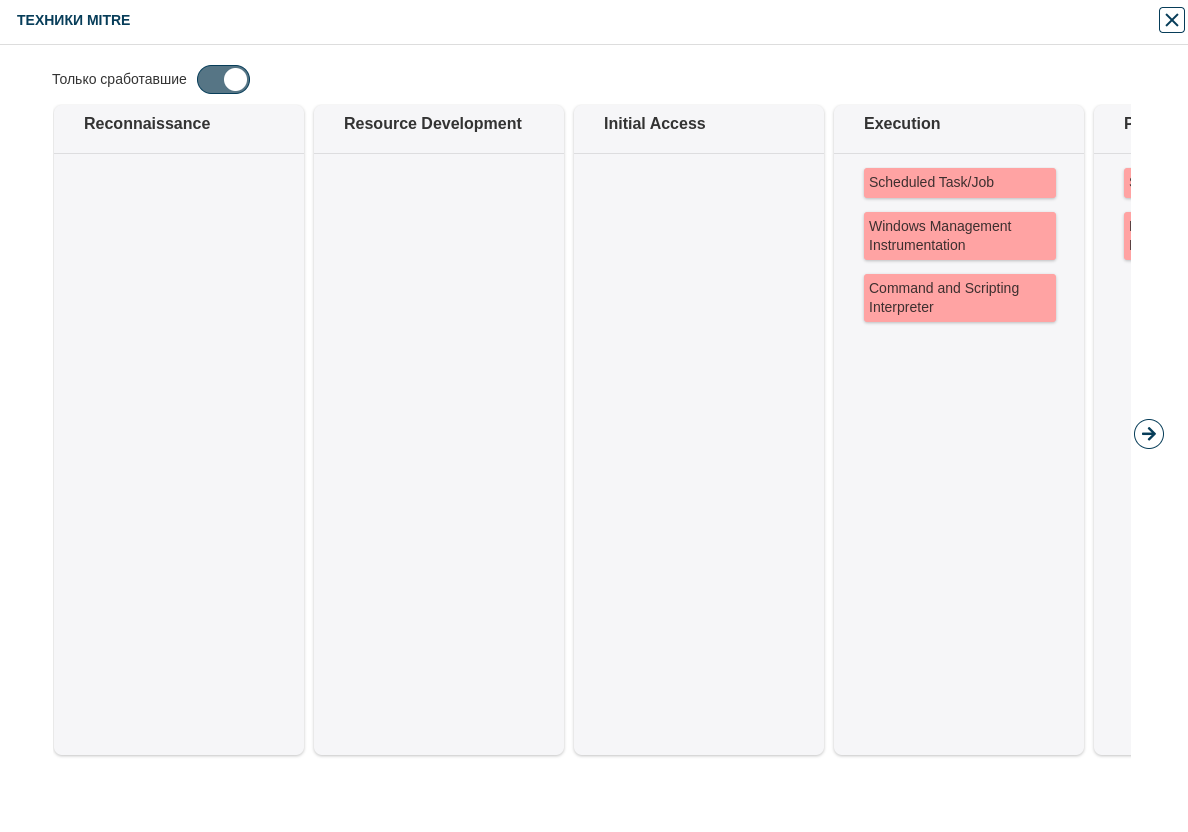

Вкладка «Техники MITRE» показывает какие техники отработали на данный файл.

Подробное описание сработавших техник MITRE:

- Inhibit System Recovery - злоумышленники могут удалять данные операционной системы и отключать службы, предназначенные для помощи в восстановлении поврежденной системы, чтобы предотвратить восстановление. Злоумышленники могут использовать утилиты Windows для отключения или удаления функций восстановления системы, чтобы усилить последствия уничтожения или шифрования данных.

- Scheduled Task/Job - злоумышленники могут использовать функции планирования задач для первоначального или повторного выполнения вредоносного кода в определенную дату и время. Задача также может быть запланирована в удаленной системе при условии соблюдения надлежащей проверки подлинности

- System Service Discovery - злоумышленники собирают информацию о зарегистрированных сервисах, чтобы формировать последующее поведение. Для получения информации могут применяться утилиты операционной системы Tasklist и Net, а также другие инструменты.

- Windows Management Instrumentation - злоумышленники могут использовать инструментарий управления Windows (WMI) для взаимодействия с локальными и удаленными системами или для выполнения определенных функций, например, сбор информации и удаленное выполнение файлов.

- Command and Scripting Interpreter - злоумышленники могут использовать интерпретатор команд и сценариев для выполнения команд, сценариев или двоичных файлов. Команды и сценарии могут быть встроены в исходные полезные нагрузки, доставляемые жертвам в виде документов-приманки или в виде вторичных полезных нагрузок, загруженных с существующего C&C сервера.

Вкладка «Источники вердикта» показывают все источники, относящиеся к динамическому анализу, которые сработали и вынесли вредоносный вердикт.

Во вкладке «События» отображаются конкретные процессы и события, которые происходят после запуска ВПО. На шифровальщик указывают следующие моменты: создание/открытие файла (10426 шт.).

Вкладка «Источники вердикта» показывают все источники (статические и динамические), которые сработали и вынесли вердикт.

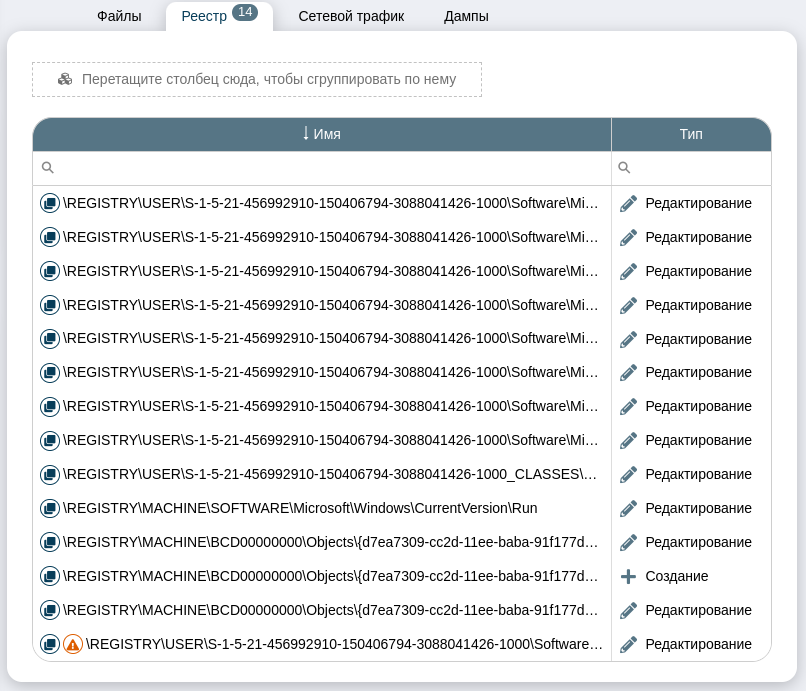

На вкладке «реестр» можно рассмотреть изменения, внесенные программой в реестр.

Во вкладке «Запись исследования» можно увидеть, что произошло после запуска файла, после изменения файлов пользователя открывается окно с инструкцией.