Отчет по анализу XWorm

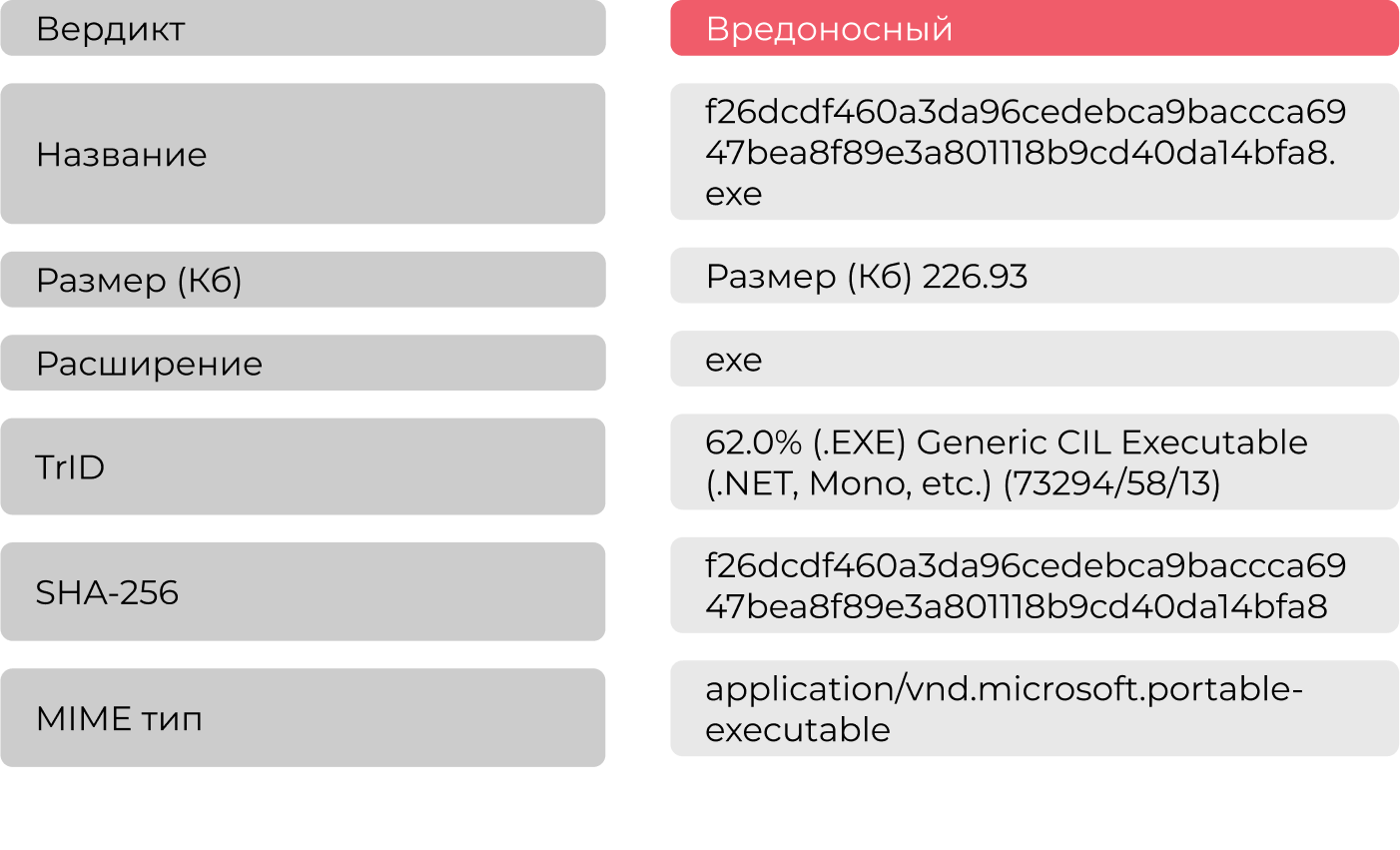

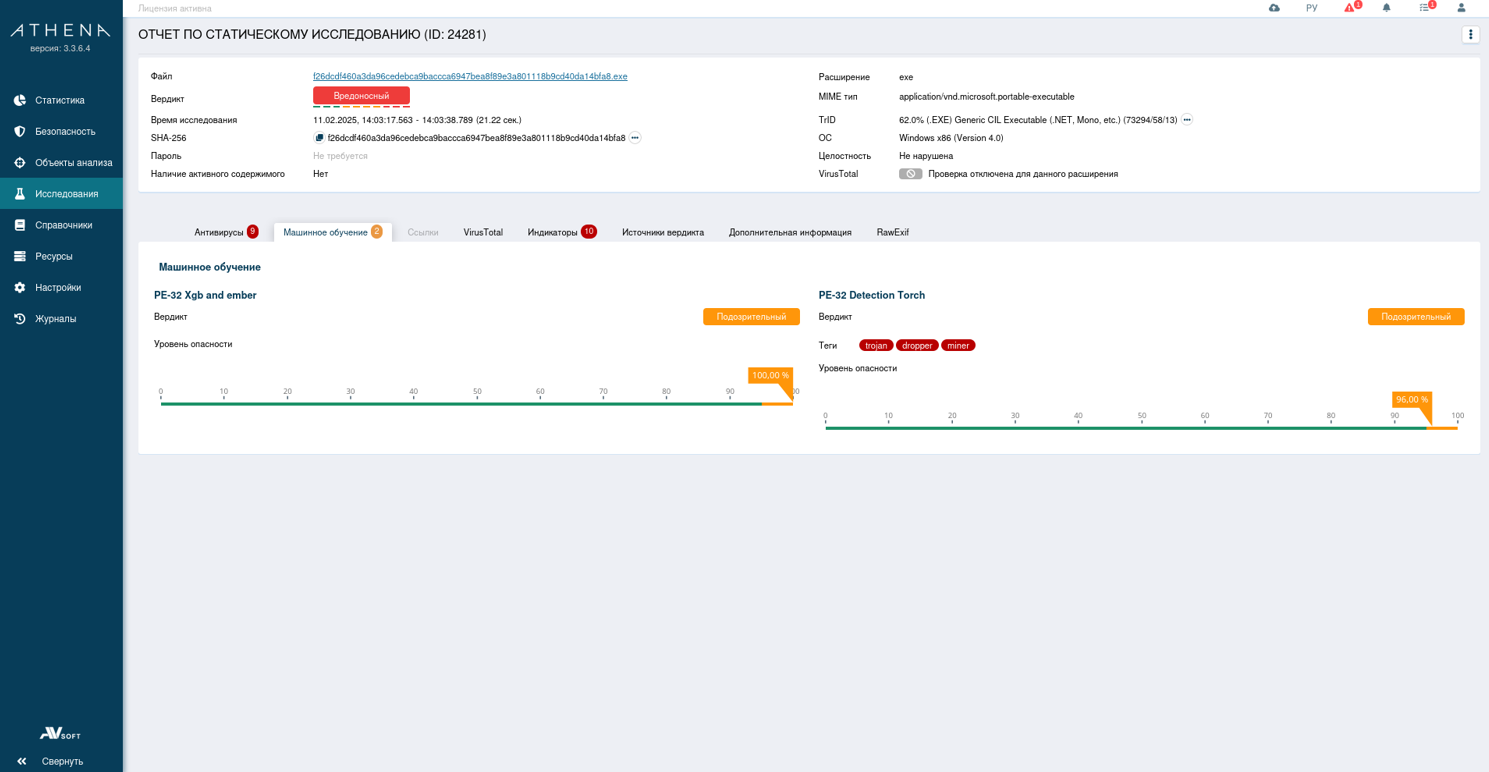

На анализ в систему Афина пришел исполняемый файл с расширением .exe. Для начала была собрана его общая информация, представленная в таблице Таблица 1.

Исследование файла

Исследования файла происходило с помощью системы ATHENA. Для начала посмотрим на статический и динамический анализ файл в системе ATHENA.

Исследование в системе ATHENA

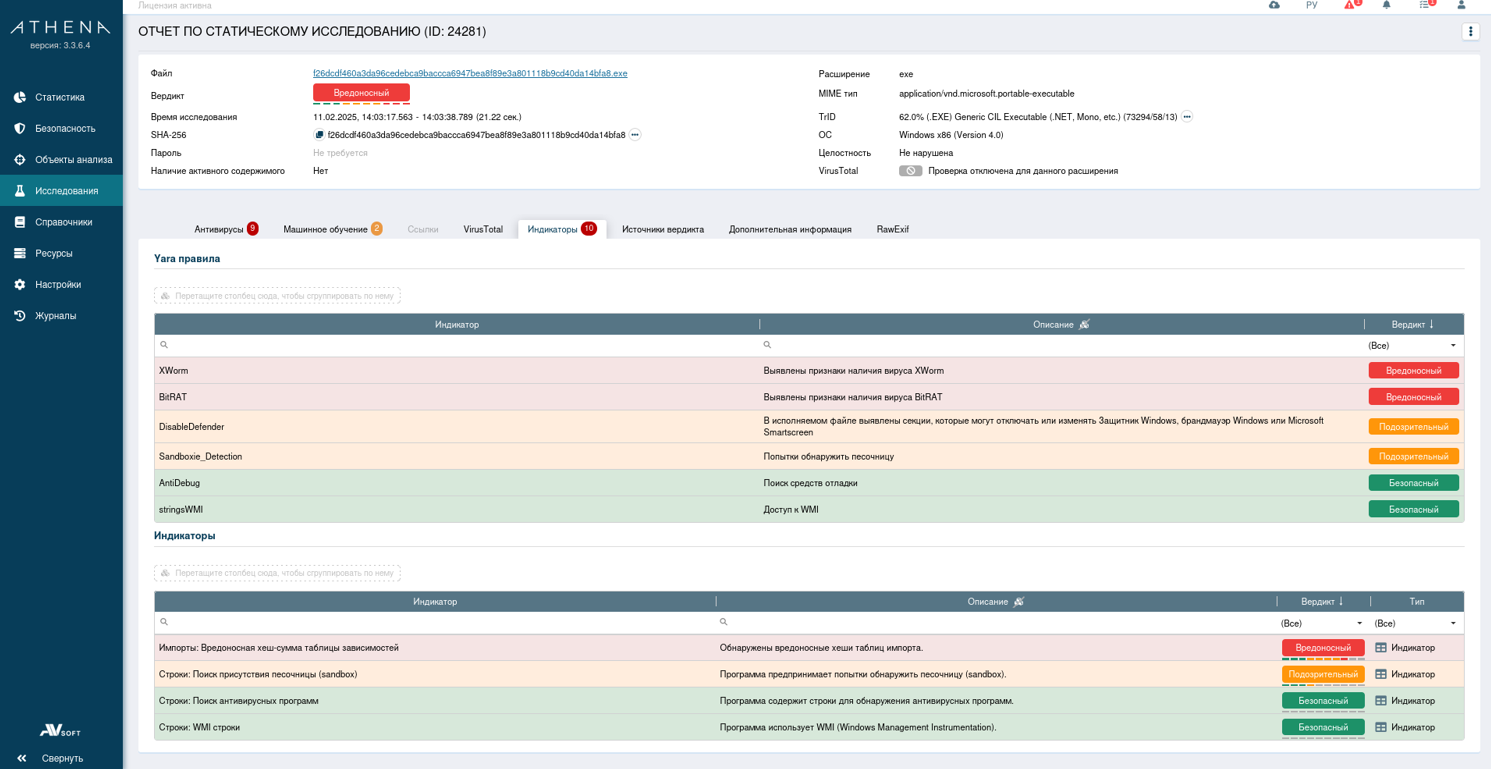

1. Статическое исследование

В ходе статического исследования файлу был присвоен вредоносный вердикт модулем статического анализа с помощью антивирусной проверки. Антивирусный движок «Kaspersky Mail Server» выявил сигнатуру в исследуемом файле : «HEUR:Backdoor.MSIL.Crysan.gen», а «F-Secure» - «Trojan.TR/Spy.Gen [Aquarius]».

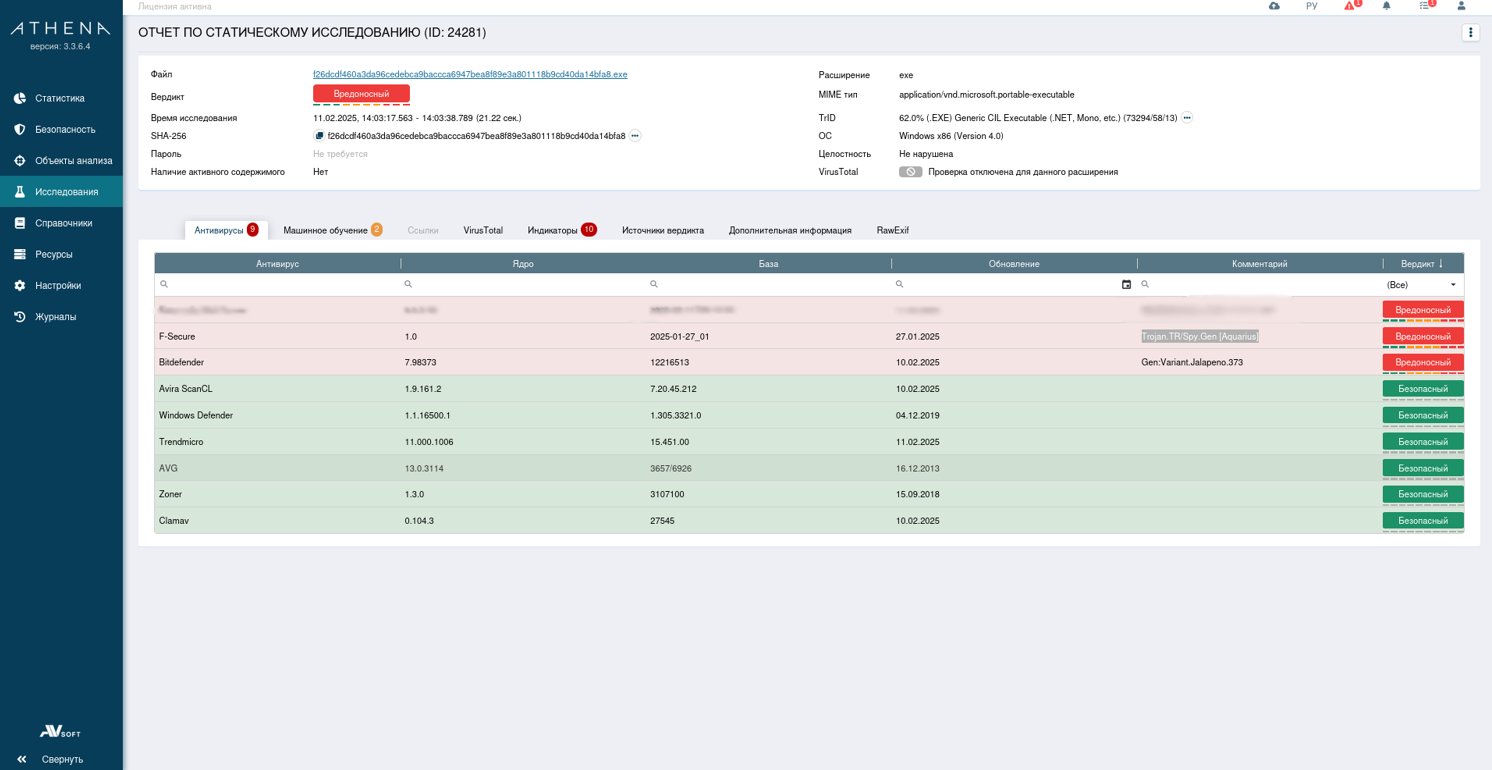

Модули машинного обучения выдали подозрительный вердикт, указав теги : trojan, dropper, miner.

Во вкладке «Индикаторы» отработало несколько Yara-правил: «Xworm», «BitRat», «DisableDefender», «Sandboxie_Detection», а также системны индикаторы: «Импорты: Вредоносная хеш-сумма таблицы зависимостей», «Строки: Поиск присутствия песочницы (sandbox)».

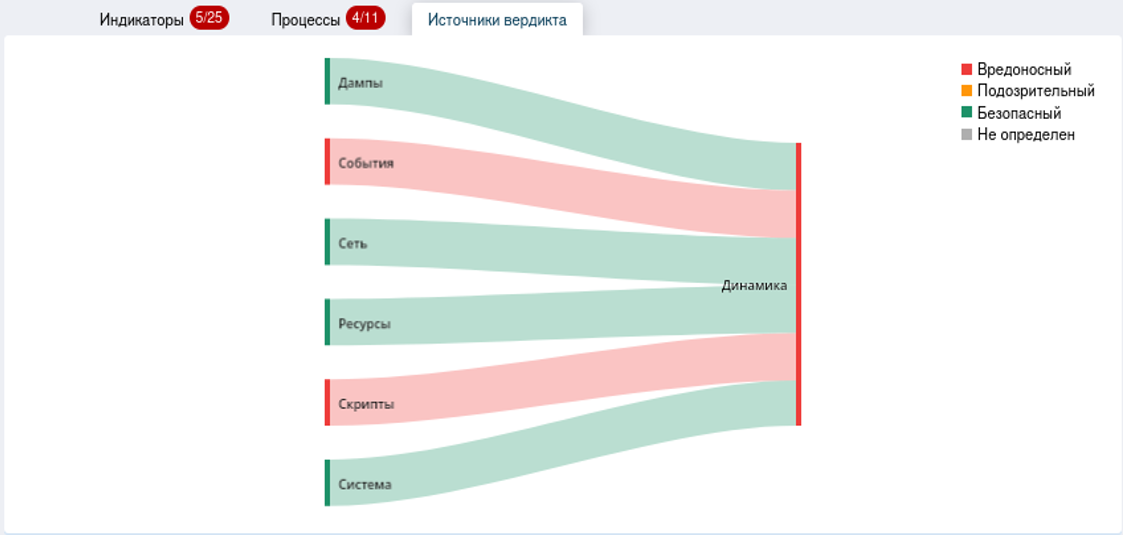

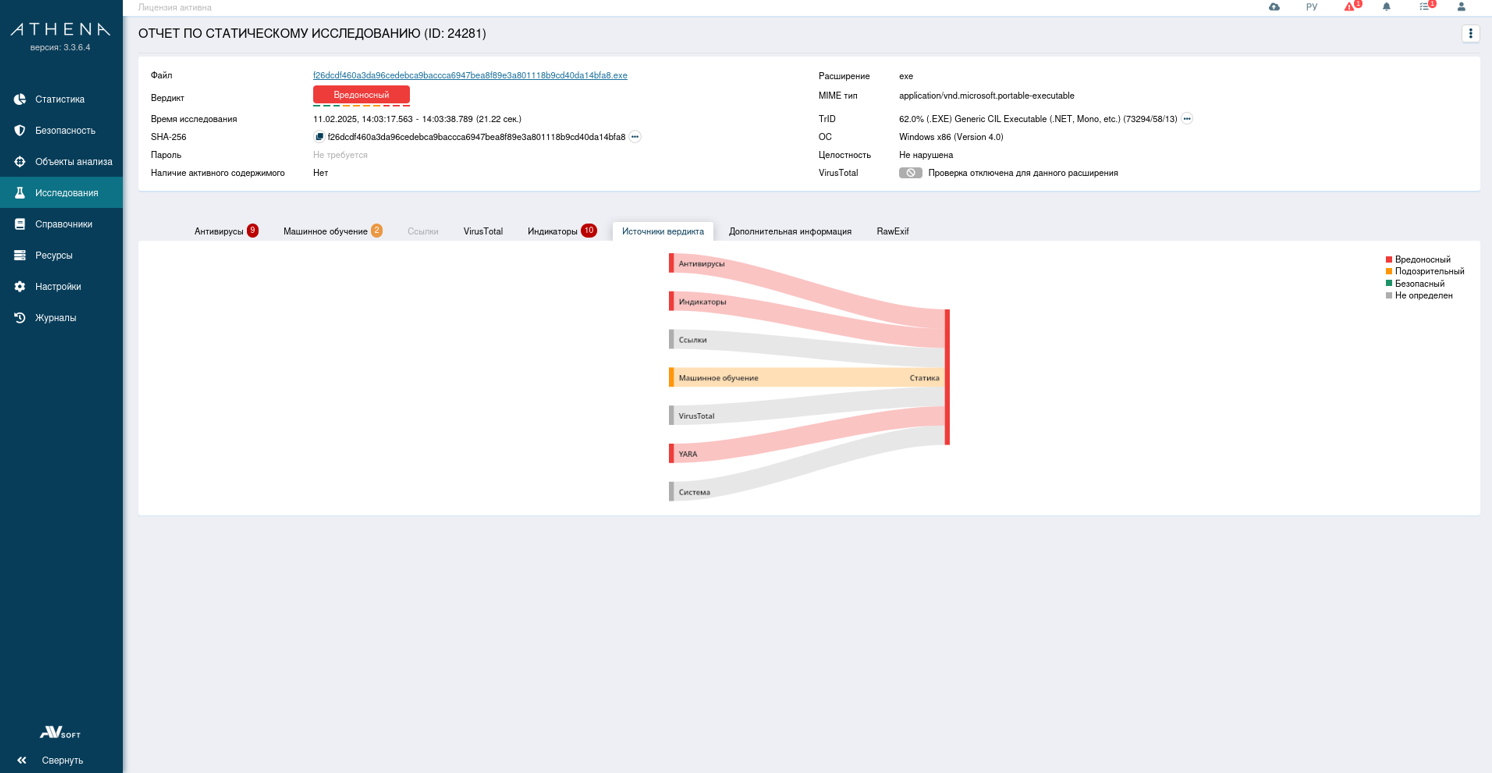

Во вкладке «Источники вердикта» строится графическая карта с источниками и их вердиктами, а также общим вердиктом по исследуемому файлу.

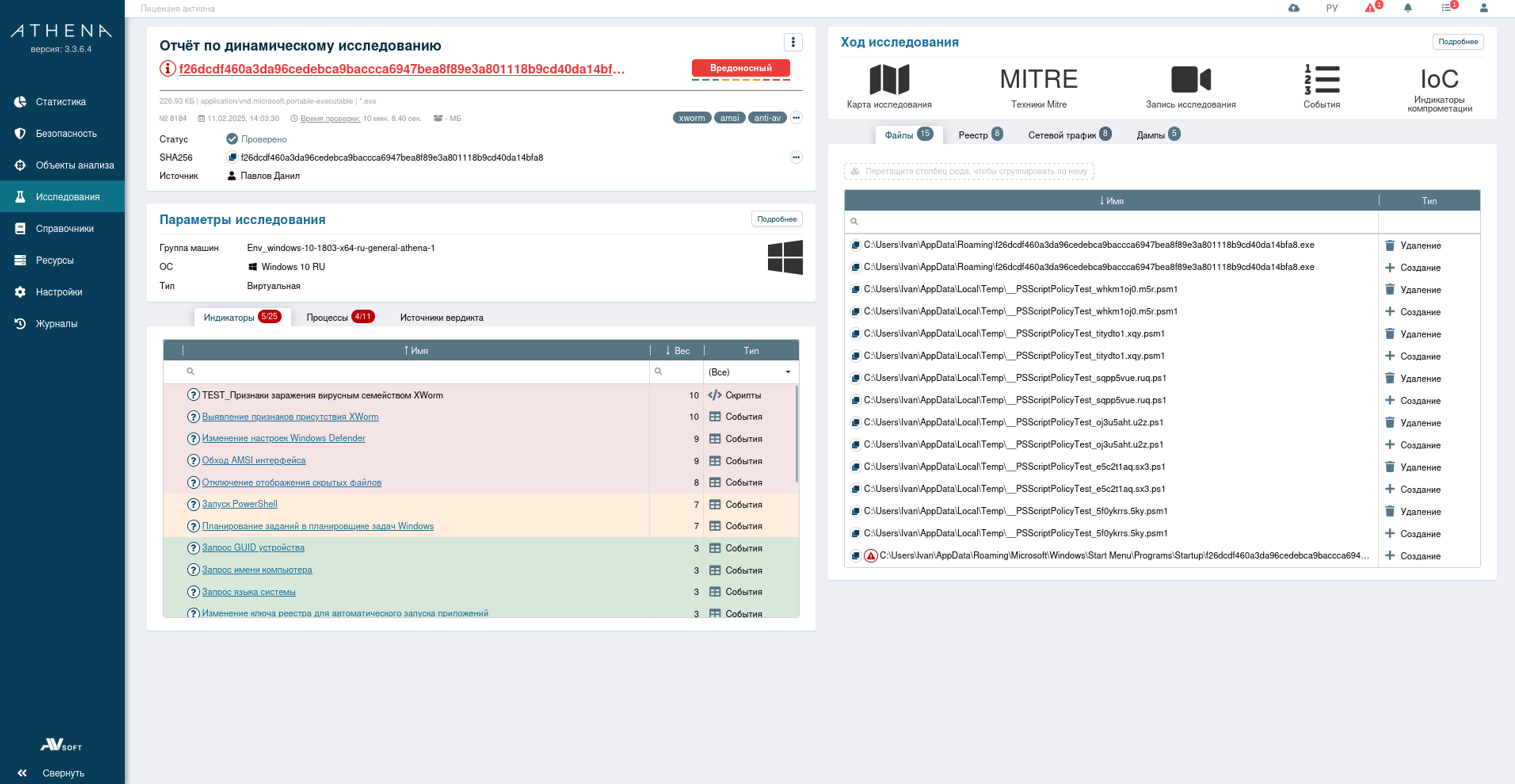

2. Динамическое исследование

Динамический анализ в системе AVSOFT ATHENA выявил множество вредоносных индикаторов. Среди них отмечаются:

1) Признаки заражения вирусным семейством XWorm - Действия, совершаемые во время работы ПО в файловой системе, очень похожи на действия, совершаемые при работе вирусного программного обеспечения XWorm.

2) Выявление признаков присутствия Xworm - ПО совершает действия, характерные для XWorm. Например, создает файл XClient.

3) Изменение настроек Windows Defender - ПО изменяет настройки Windows Defender, что может негативно повлиять на безопасность работы пользователя в системе. Такое поведение является нелегитимным.

4) Обход AMSI интерфейса - ПО пытается обойти AMSI (интерфейс сканирования на наличие вредоносных программ) - метод защиты от выполнения распространенных вредоносных программ и защиты конечного пользователя.

5) Отключение отображения скрытых файлов - ПО пытается отключить отображение скрытых файлов в проводнике. Данное действие направлено на попытку вредоносного ПО скрыть следы своего присутствия.

6) Запуск PowerShell - ПО запускает PowerShell, который может быть использован для запуска программ (скриптов) различного уровня, что является нелегитимным действием.

7) Планирование заданий в планировщике задач Windows - ПО планирует задания в планировщике задач Windows, что является нелегитимным действием.

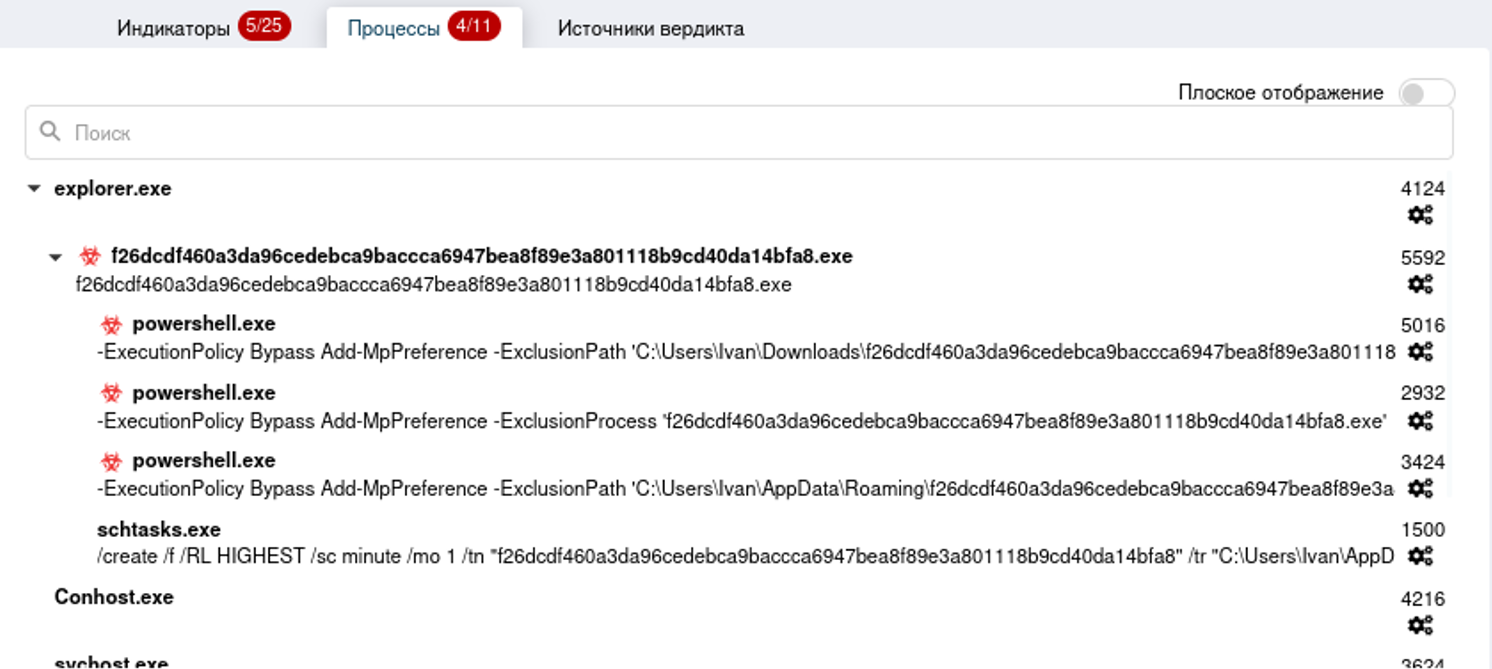

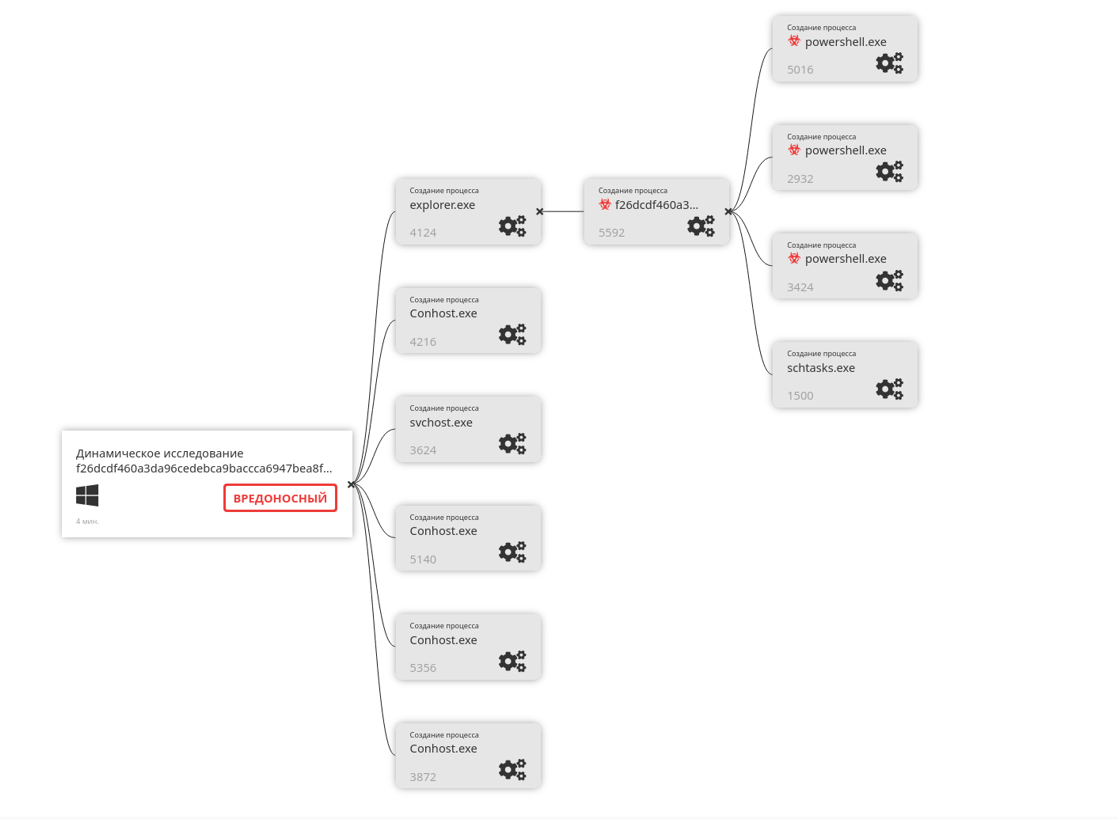

Среди системных программ, выявленных в процессе динамического исследования, были выявлены такие как: powershell.exe, schtasks.exe, Conhost.exe и svchost.exe.

Также, с процессами можно ознакомиться во вкладке «Карта исследования».

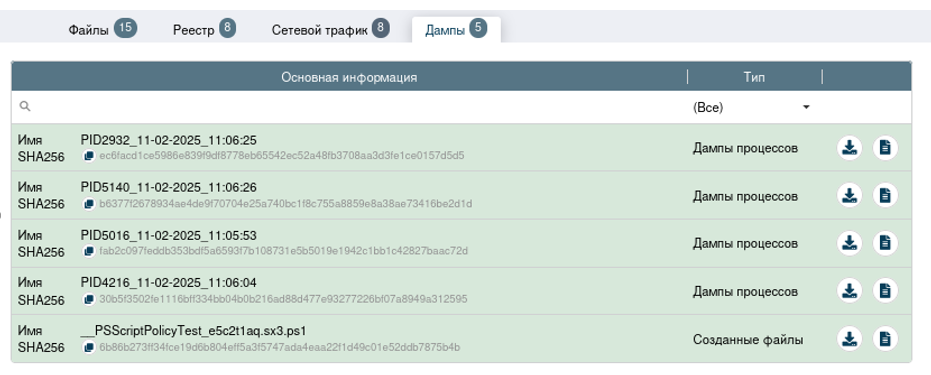

В блоке «Ход исследования», можно наблюдать, изменения файлов/ключей реестра, наличие сетевого трафика, а также создание дампов с различными расширениями.

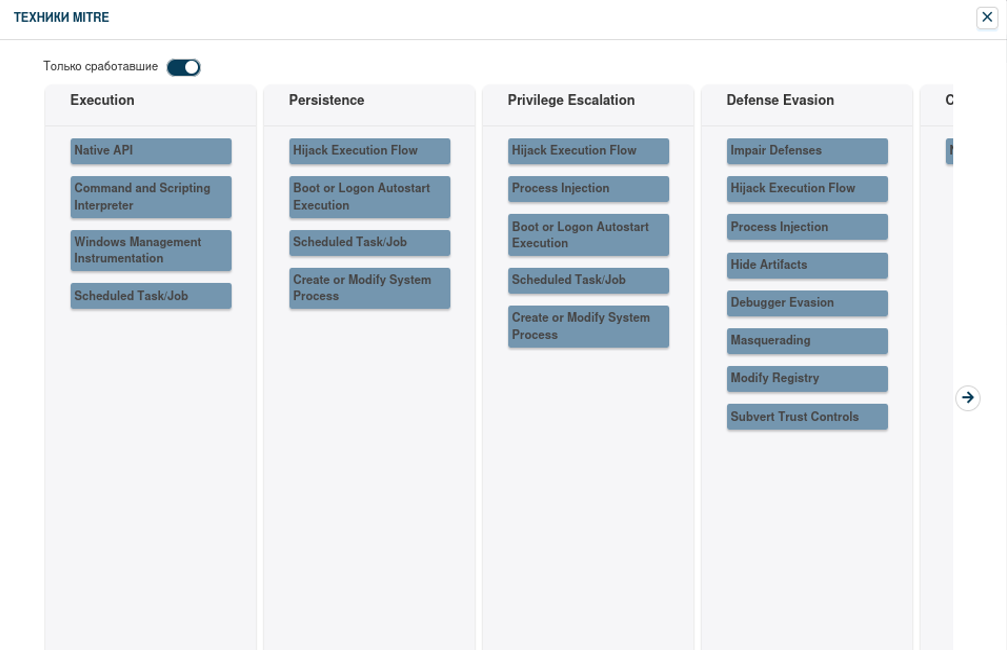

Во вкладке “Техники MITRE” видно, что отработало множество техник,вот самые интересные из них:

1) Command And Scripting Interpreter. Сработавшие индикаторы: Запуск PowerShell.

Злоумышленники могут использовать интерпретатор команд и сценариев для выполнения команд, сценариев или двоичных файлов. Большинство систем поставляется с встроенным интерфейсом командной строки и возможностями написания сценариев. Команды и сценарии могут быть встроены в исходные полезные нагрузки, доставляемые жертвам в виде документов-приманки или в виде вторичных полезных нагрузок, загруженных с существующего C&C сервера.

2) Scheduled Task/Job. Сработавшие индикаторы: Планирование заданий в планировщике задач Windows, Изменение ключа реестра для автоматического запуска приложений, Изменение содержимого папки автозагрузки.

Злоумышленники могут использовать функции планирования задач для первоначального или повторного выполнения вредоносного кода в определенную дату и время. Задача также может быть запланирована в удаленной системе при условии соблюдения надлежащей проверки подлинности.

3) Create Or Modify System Process. Сработавшие индикаторы: Изменение настроек Windows Defender.

Злоумышленники могут создавать или изменять процессы системного уровня для многократного выполнения вредоносных полезных нагрузок в рамках сохранения. При загрузке операционных систем они могут запускать службы, выполняющие фоновые системные функции. Злоумышленники устанавливают новые службы, которые настроены на выполнение при запуске или при повторяемом интервале, чтобы обеспечить постоянство. Аналогичным образом могут быть изменены существующие службы.

4) Impair Defenses. Сработавшие индикаторы: Изменение настроек Windows Defender, Отключение отображения скрытых файлов, Изменение настроек соединения Internet Explorer.

Злоумышленники изменяют компоненты атакуемой среды, чтобы помешать или отключить защитные механизмы. Это может быть ослабление превентивных средств защиты, таких как брандмауэры и антивирус, и/или уклонение от механизмов обнаружения, которые применяются для аудита активности и выявления злонамеренного поведения.

5) Boot Or Logon Autorstart Execution. Сработавшие индикаторы: Изменение ключа реестра для автоматического запуска приложений, Изменение содержимого папки автозагрузки, Установка значения ключа автозагрузки.

Злоумышленники могут настроить системные параметры для автоматического выполнения вредоносного кода во время загрузки системы или входа в систему, чтобы добиться постоянства или получить привилегии более высокого уровня в скомпрометированных системах. Достичь той же цели злоумышленники могут, изменив или расширив функции ядра.

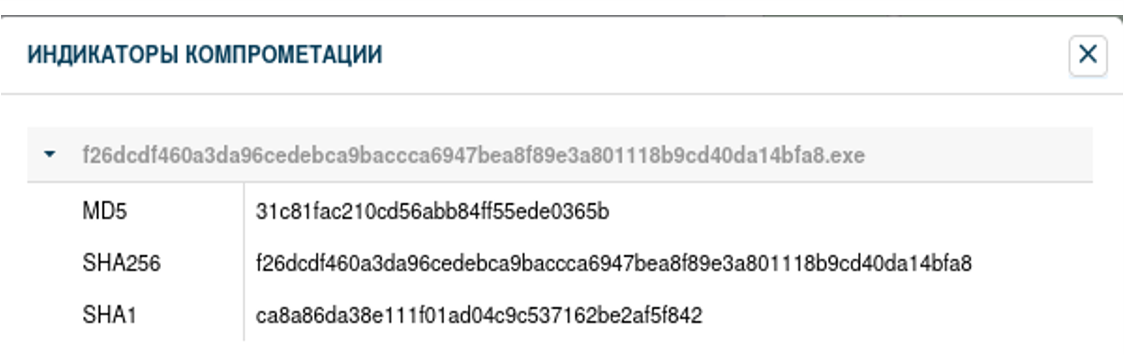

Во вкладке “Индикаторы компрометации” отображаются индикаторы компрометации вредоносного поведения файла по результатам его проверки в «песочнице».

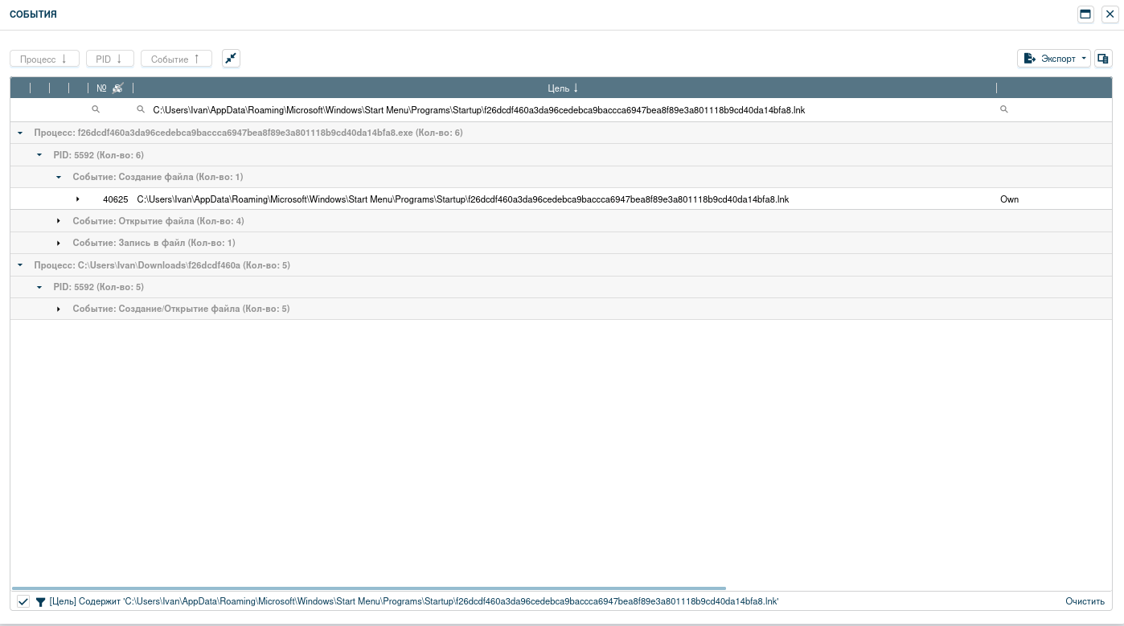

В блоке «События» можно заметить как троян удаленного доступа закрепляется в ОС. Для начала — он добавил себя в автозагрузку, с помощью powershell’a отключил отображение скрытых файлов, а также обошел amsi интерфейс в системе.

Во вкладке «Источники вердикта» можно ознакомиться с тем, какие источники посчитали файл вредоносным.